Poradnik Nt. Migracji Na Wolne Oprogramowanie Na Serwerach I Desktopach

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

TRABAJO DE DIPLOMA Título: Diseño De La Página Web De Antenas

FACULTAD DE INGENIERÍA ELÉCTRICA Departamento de Telecomunicaciones y Electrónica TRABAJO DE DIPLOMA Título: Diseño de la Página Web de Antenas Autor: Alaín Hidalgo Burgos Tutor: Dr. Roberto Jiménez Hernández Santa Clara 2006 “Año de la Revolución Energética en Cuba” Universidad Central “Marta Abreu” de Las Villas FACULTAD DE INGENIERÍA ELÉCTRICA Departamento de Telecomunicaciones y Electrónica TTRRAABBAAJJOO DDEE DDIIPPLLOOMMAA Diseño de la Página Web de Antenas Autor: Alaín Hidalgo Burgos e-mail: [email protected] Tutor: Dr. Roberto Jiménez Hernández Prof. Dpto. de Telecomunicaciones y electrónica Facultad de Ing. Eléctrica. UCLV. e-mail: [email protected] Santa Clara Curso 2005-2006 “Año de la Revolución Energética en Cuba” Hago constar que el presente trabajo de diploma fue realizado en la Universidad Central “Marta Abreu” de Las Villas como parte de la culminación de estudios de la especialidad de Ingeniería en Telecomunicaciones y Electrónica, autorizando a que el mismo sea utilizado por la Institución, para los fines que estime conveniente, tanto de forma parcial como total y que además no podrá ser presentado en eventos, ni publicados sin autorización de la Universidad. Firma del Autor Los abajo firmantes certificamos que el presente trabajo ha sido realizado según acuerdo de la dirección de nuestro centro y el mismo cumple con los requisitos que debe tener un trabajo de esta envergadura referido a la temática señalada. Firma del Tutor Firma del Jefe de Departamento donde se defiende el trabajo Firma del Responsable de Información Científico-Técnica PENSAMIENTO “El néctar de la victoria se bebe en la copa del sacrificio” DEDICATORIA Dedico este trabajo a mis padres, a mí hermana y a mi novia por ser las personas más hermosas que existen y a las cuales les debo todo. -

Spybot - Search & Destroy Can Detect and Remove Spyware of Different Kinds from Your Computer

Description Spybot - Search & Destroy can detect and remove spyware of different kinds from your computer. Spyware is a relatively new kind of threat that common anti-virus applications do not cover yet. If you see new toolbars in your Internet Explorer that you didn't intentionally install, if your browser crashes, or if you browser start page has changed without your knowing, you most probably have spyware. But even if you don't see anything, you may be infected, because more and more spyware is emerging that is silently tracking your surfing behaviour to create a marketing profile of you that will be sold to advertisement companies. Spybot-S&D; is free, so there's no harm in trying to see if something snooped into your computer, too :) Spybot-S&D; can also clean usage tracks, an interesting function if you share your computer with other users and don't want them to see what you worked on. And for professional users, it allows to fix some registry inconsistencies and offers some extended reporting features. License Spybot-S&D; comes under the Dedication Public License. Requirements Microsoft Windows 95, 98, ME, NT, 2000 or XP (32 and 64 bit), 2003, Vista. Compatible with bootable PE disks (e.g. BartPE) and Wine. Minimum of 10 MB free hard disk space, more recommended for updates and backups. Usage We recommend that you continue by reading the tutorial next. © 2000-2008 Safer Networking Ltd. All rights reserved. I. Freeware First of all, the reasons why Spybot-S&D; is free: I.a. Dedication Spybot-S&D; is dedicated to the most wonderful girl on earth :) I.b. -

Webct Browser Tuneup 10.4.02

WebCT Browser Tune-up page 1 of 4 UMass Office of Informationoit Technologies WebCT Browser Tune-up 1. Supported Browsers: WebCT 3.8 2 2. Prepare Your Browser Settings for WebCT 2 • Use a Supported Browser 2 • If you use AOL... 2 • Enable Java 2 • Set Your Browser Cache to Always Reload a Page 3 • Turn off Anonymous Logon • Enable Cookies 3-4 3. How to Determine Browser and WebCT Versions 4 Academic Computing Office of Information Technologies Lederle Graduate Research Center University of Massachusetts Amherst Phone:(413) 577-0072 Fax: (413) 545-3203 http://www.umass.edu/acco/ OIT Academic Computing, Lederle Graduate Research Center, University of Massachusetts WebCT Browser Tune-up page 2 of 4 Supported Browsers: WebCT 3.8 If you need help determining your browser or WebCT version, read the instructions at the end of this document. • Netscape 4.76, 6.2.1, 6.2.2, and 6.2.3 (PC & Mac) • Internet Explorer 5.0 to 6.0, except 5.5 Service Pack 1 (PC) • Internet Explorer 5.0 and 5.1 (Mac OS 9.x) • Internet Explorer 5.1 (Mac OS 10.1) • AOL 7.0 (PC & Mac) Prepare Your Browser Settings for WebCT Review the following items to optimize your browser for WebCT: 1. Use a Supported Browser Make sure you are using a supported browser. Browers that are not listed are not supported. 2. If you use AOL... If you are using AOL 7.0 with WebCT 3.7 or higher, disregard this section. For best results with AOL: • Connect to the Internet using AOL version 4.0 or higher • Open a private chat within • AOL, which allows the AOL client to remain open without asking if you wish to disconnect while minimized • Minimize AOL • Launch a supported browser 3. -

U.S. V. Microsoft Corporation : Government Exhibit

l'roubteshooter: Solving problems lnsmlhng vr umnstalilng i.,;,c:mt::L tx.piorer ➔ .U Page I ot 2 ,. MICJ,OSOfl NlOfHJf T$ Sf t.llCH tfllBIII 'IIOP WAITf US Micros<Jlt· ,.__.....__,._,._.., _____.) Solving problems Installing or Uninstalling Internet Expl_ore~ 4~0 Can you uninstall Internet Explorer 4.0 using the Add/Remove Program! Control Panel? Note • You must have administrative privileges to install and uninstall this program in Windows NT. This inclu< administrative privileges the first time you start your computer after installing or uninstalling. To uninstall Internet Explorer 4.0 In Windows 95 and Windows NT 4.0 1. Click Start, point to Settings, click Control Panel, and then double-click Add/Remove Programs. 2. Click the Inatall/Uninstall tab. 3. In the 11st of Installed programs, click Microsoft Internet Explorer 4.0, and then click Add/Remove 4. In the Add/Remove Internet Explorer 4.0 dialog box, click Remove Internet Explorer 4,0 and t components selected below and click to select all the additional components you want to remove. v have selected all the components you want to remove, click OK. 5. When Setup starts, click Remove All. If you have any files in the Recycle Bin, you receive the following warning: Internet Explorer 4.0 has modified the format of the Recycle Bin. If you want to keep any of the items currently in the Recycle Bin, open the Recyc move the items to a different location. To permanently delete all items from the Recycle Bin and continue, click OK. 6. -

Internet Explorer Configuration Reference Rev: 2013-10-04

Sitecore CMS 6.2 or later Internet Explorer Configuration Reference Rev: 2013-10-04 Sitecore CMS 6.2 or later Internet Explorer Configuration Reference Optimize Microsoft Internet Explorer for Use with Sitecore Sitecore® is a registered trademark. All other brand and product names are the property of their respective holders. The contents of this document are the property of Sitecore. Copyright © 2001-2013 Sitecore. All rights reserved. Sitecore CMS 6.2 or later Internet Explorer Configuration Reference Table of Contents Chapter 1 Introduction .................................................................................................................... 3 Chapter 2 Configuring Internet Explorer .......................................................................................... 4 2.1 How to Determine the Internet Explorer Version ................................................................. 5 2.2 Internet Explorer Configuration Summary ........................................................................... 6 2.3 Required Configuration ....................................................................................................... 7 2.3.1 Trusted Sites Zone ......................................................................................................... 7 2.3.2 Pop-up Blocker ............................................................................................................... 7 2.3.3 Word Document Field Type Configuration ...................................................................... -

Effective Web Design, Second Edition

Effective Web Design Effective Web Design, Second Edition Ann Navarro SYBEX® Associate Publisher: Cheryl Applewood Contracts and Licensing Manager: Kristine O'Callaghan Acquisitions and Developmental Editor: Raquel Baker Editors: Joseph A. Webb, James A. Compton, Colleen Wheeler Strand Production Editor: Dennis Fitzgerald Technical Editor: Marshall Jansen Book Designer: Maureen Forys, Happenstance Type-O-Rama Graphic Illustrator: Tony Jonick Electronic Publishing Specialist: Maureen Forys, Happenstance Type-O-Rama Proofreaders: Nelson Kim, Nancy Riddiough, Leslie E.H. Light Indexer: Ann Rogers CD Coordinator: Christine Harris CD Technician: Kevin Ly Cover Designer: Design Site Cover Illustrator/Photographer: Dan Bowman Copyright © 2001 SYBEX Inc., 1151 Marina Village Parkway, Alameda, CA 94501. World rights reserved. page 1 Effective Web Design The author(s) created reusable code in this publication expressly for reuse by readers. Sybex grants readers limited permission to reuse the code found in this publication or its accompanying CD-ROM so long as (author(s)) are attributed in any application containing the reusable code and the code itself is never distributed, posted online by electronic transmission, sold, or commercially exploited as a stand- alone product. Aside from this specific exception concerning reusable code, no part of this publication may be stored in a retrieval system, transmitted, or reproduced in any way, including but not limited to photocopy, photograph, magnetic, or other record, without the prior agreement and written permission of the publisher. An earlier version of this book was published under the title Effective Web Design © 1998 SYBEX Inc. Library of Congress Card Number: 2001088112 ISBN: 0-7821-2849-1 SYBEX and the SYBEX logo are either registered trademarks or trademarks of SYBEX Inc. -

Simón Vicente Montaño García -.:: GEOCITIES.Ws

Dirección de Habitación: Av. Teléfonos: (58212) 690 - 1150 / 352- 84 89 Intercomunal del Valle con calle E-mails: [email protected], El Palmar, Residencia Radio [email protected], Valle. Edificio 3. Piso 9. Apto. [email protected], 9-3. Parroquia El Valle, Caracas. [email protected] Venezuela - Código Postal 1.090 URL's: http://www.geocities.com/simon_montano/ http://www.jeffscottsoto.com/~espanol/ http://www.geocities.com/top200rocklatinoamericano/ Simón Vicente Montaño García Nombres y Apellidos: Simón Vicente Montaño García. Datos Personales: Cédula de Identidad: V-9.487.276. Lugar y Fecha de Nacimiento: Caracas, 29 de Marzo de 1.970. Edad: 34 años. Estado Civil: Casado. R.I.F. - V.-09487276-2 N.I.C.- 0244493009 2.000 - 2.003 Macuto, Estado Vargas. Datos Académicos: Universidad Nacional Abierta (U.N.A.) Centro Metropolitano Núcleo Vargas. Carrera: Ingeniería de Sistemas. Cursando Tercer Semestre Actualmente. 2.002 – 2.003 Calle El Ejercito, Catia La Mar, Estado Vargas Cursos Realizados: Universidad Marítima del Caribe (U.M.C.) Programa Avanzado de Capacitación para el Desarrollo de Software en Aplicaciones de e-Business (Convenio IBM MCT) 2.003 – 2.003 Av. Nueva Granada, Caracas. Instituto Nacional de Cooperación Educativo (I.N.C.E.) Av. Nueva Granada Curso Básico de Redes. 2.000–2.000 Sabana Grande, Caracas. Instituto Team Computer. Curso Básico de Instalación, administración y uso de MS Windows NT v4.0. 2.000 - 2.000 Chacao, Caracas. LourTec, C.A. – Instituto Tecnológico de Información. Introducción al uso de MS FrontPage 2000 en el diseño, creación y mantenimiento de Websites (Seminario Gratuito). 1.999 - 2.000 Chacaito, Caracas. -

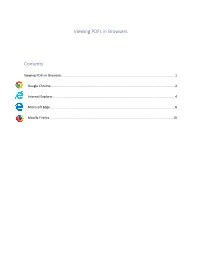

Viewing Pdfs in Browsers Contents

Viewing PDFs in Browsers Contents Viewing PDFs in Browsers ............................................................................................................................. 1 Google Chrome ......................................................................................................................................... 2 Internet Explorer ....................................................................................................................................... 4 Microsoft Edge .......................................................................................................................................... 8 Mozilla Firefox ......................................................................................................................................... 10 Google Chrome 1. Open the PDF. Locate the Bookmark button on the right side of your screen, highlighted below: 2. Click the arrow to see nested bookmarks: 2.1 click a bookmark to jump to the page. Internet Explorer 1. Internet Explorer opens the bookmarks when you open the PDF: 2. You can click on the arrows to see nested bookmarks: 2.1 Click the bookmark to jump to that page. 3. You can collapse the bookmark bar by clicking the arrow to the right of the bar: 3.1 You can always reopen the bookmarks bar by clicking the arrow on the left side of your screen: 3.2 Then click on Bookmarks button: Microsoft Edge 1. Open the PDF. Click anywhere on the PDF to show the navigation bar at the top of the window: 2. Click the Table of Contents button to -

Enabling TLS 1.2 in Web Browsers and Java

Enabling TLS 1.2 in Web Browsers and Java Feb 2020 Disclaimer: In no event shall Citibank, N.A. and/or its affiliates (“Citi”) be liable for any damages whatsoever, and in particular, Citi shall not be liable for special, indirect, consequential, or incidental damages, or damages for lost profits, loss of revenue, or loss of use, arising out of or related to any actions taken by you or your organization in reliance on the information in this document. 1 Table of Contents 1. Introduction .................................................................................................................................................... 3 2. Checking that your web browser is configured correctly. .............................................................................. 4 Internet Explorer: ........................................................................................................................................... 4 Firefox: ............................................................................................................................................................ 5 Chrome: .......................................................................................................................................................... 5 macOS Safari: .................................................................................................................................................. 5 3. How to find the Java version on your computer? ......................................................................................... -

The Development of Digital Business Platforms As a Challenge For

The Development of Digital Business Platforms as a Challenge for Regulation Paper submitted to the conference on 17 January 2019 on 'Shaping competition policy in the era of digitisation' Jürgen Bott University of Applied Sciences Kaiserslautern — Zweibrücken, Amerikastraße 1, 66482 Zweibrücken, Germany; e-mail: [email protected] Udo MIlkau DZ BANK AG, Platz der Republik, 60265 Frankfurt am Main, Germany; and Goethe University Frank- furt, 60323 Frankfurt am Main, Germany; e-mail: [email protected] Abstract The technological developments of ‘digitisation' during the recent years gave rise to new models of value creation such as digital business platforms and a new dynamics of markets, in which at least one side of the market can get services ‘free of charge’. This development challenges traditional eco- nomical approaches based on market failure and/or anti-competitive actions. This paper will start with the hypothesis that the current digitisation is a development far from equilibrium with constantly chang- ing competition of firms and competition of business models. Three developments can illustrate this ‘digital paradigm’. The so-called internet browser war is an example for a competition over time with ‘winner takes it all’ for limited periods. A browser is an example for a digital product free of charge, but with a high value for consumers: from the beginning with the first browser Mosaic via the ‘war’ be- tween Netscape Navigator and Internet Explorer and an interim phase with Firefox and Safari to the current partial dominance of Chrome. The dynamics of open markets can be illustrated by the devel- opment of search engines, which started with (today nearly forgotten) AltaVista, Yahoo, Lycos & Co., matured with Google's approach of Page Rank and Sponsored Links, reorganised today with Amazon as a product search engine and is going to change with voice-based assistants like Amazon's Alexa, Google Assistant and Microsoft's Cortana. -

Internet Explorer

Internet Explorer From Wikipedia, the free encyclopedia Jump to: navigation, search Windows Internet Explorer Wikipedia's Main Page in Windows Internet Explorer 7 running on Windows Vista. Developed by Microsoft Initial release August 1995 (12–13 years ago) Latest release 7.0.5730.13 (Windows XP/Windows 2003 Server) 7.0.6001.18000 (Windows Vista SP1) / 2008 Preview release 8.0.6001.17184 (IE8, Beta 1) / March 5, 2008 OS Microsoft Windows Mac OS System 7 to Mac OS X (discontinued) Solaris and HP-UX (discontinued) Genre Web browser and RSS Reader License Proprietary EULA Website microsoft.com/ie Windows Internet Explorer (formerly Microsoft Internet Explorer abbreviated MSIE), commonly abbreviated to IE, is a series of graphical web browsers developed by Microsoft and included as part of the Microsoft Windows line of operating systems starting in 1995. It has been the most widely used web browser since 1999, attaining a peak of about 95% usage share during 2002 and 2003 with IE5 and 6 but steadily declining since, despite the introduction of IE7. Microsoft spent over 100 million dollars (USD) a year [1] in the late 1990s, with over 1000 people working on IE by 1999. [2] Internet Explorer was first released as part of the add-on package Plus! for Windows 95. Later versions were available as free downloads, or in service packs, and included in the OEM service releases of Windows 95 and later versions of Windows. The most recent release is version 7.0, which is available as a free update for Windows XP Service Pack 2, and Windows Server 2003 with Service Pack 1 or later, Windows Vista, and Windows Server 2008. -

Różnice W Renderingu Witryn Www W Konkurencyjnych Przeglądarkach I Sposoby Ich Niwelowania

POLITECHNIKA SZCZECIŃSKA WYDZIAŁ INFORMATYKI Marcin Wichary RÓŻNICE W RENDERINGU WITRYN WWW W KONKURENCYJNYCH PRZEGLĄDARKACH I SPOSOBY ICH NIWELOWANIA Szczecin 2001 SPIS TREŚCI WSTĘP.........................................................................................4 1. HTML – JĘZYK I PRZEGLĄDARKI........................................6 1.1. Rozwój HTML i pokrewnych technologii ......................................6 1.2. Rozwój przeglądarek ....................................................................10 1.3. Udział przeglądarek w rynku........................................................18 1.4. Sposoby tworzenia serwisu WWW...............................................22 2. RÓŻNICE W INTERPRETACJI HTML ..................................28 2.1. Czcionki .......................................................................................29 2.2. Tabele...........................................................................................32 2.3. CSS...............................................................................................40 2.4. JavaScript .....................................................................................43 2.5. Ramki...........................................................................................44 2.6. Filtry.............................................................................................47 2.7. Tagi właściwe tylko dla konkretnych przeglądarek ......................48 2.8. Elementy graficzne.......................................................................51