071810101081.Pdf

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

WG2 M52 Minutes

ISO.IEC JTC 1/SC 2 N____ ISO/IEC JTC 1/SC 2/WG 2 N3603 2009-07-08 ISO/IEC JTC 1/SC 2/WG 2 Universal Multiple-Octet Coded Character Set (UCS) - ISO/IEC 10646 Secretariat: ANSI DOC TYPE: Meeting Minutes TITLE: Unconfirmed minutes of WG 2 meeting 54 Room S206/S209, Dublin Centre University, Dublin, Ireland 2009-04-20/24 SOURCE: V.S. Umamaheswaran, Recording Secretary, and Mike Ksar, Convener PROJECT: JTC 1.02.18 – ISO/IEC 10646 STATUS: SC 2/WG 2 participants are requested to review the attached unconfirmed minutes, act on appropriate noted action items, and to send any comments or corrections to the convener as soon as possible but no later than the Due Date below. ACTION ID: ACT DUE DATE: 2009-10-12 DISTRIBUTION: SC 2/WG 2 members and Liaison organizations MEDIUM: Acrobat PDF file NO. OF PAGES: 60 (including cover sheet) Michael Y. Ksar Convener – ISO/IEC/JTC 1/SC 2/WG 2 22680 Alcalde Rd Phone: +1 408 255-1217 Cupertino, CA 95014 Email: [email protected] U.S.A. ISO International Organization for Standardization Organisation Internationale de Normalisation ISO/IEC JTC 1/SC 2/WG 2 Universal Multiple-Octet Coded Character Set (UCS) ISO/IEC JTC 1/SC 2 N____ ISO/IEC JTC 1/SC 2/WG 2 N3603 2009-07-08 Title: Unconfirmed minutes of WG 2 meeting 54 Room S206/S209, Dublin Centre University, Dublin, Ireland; 2009-04-20/24 Source: V.S. Umamaheswaran ([email protected]), Recording Secretary Mike Ksar ([email protected]), Convener Action: WG 2 members and Liaison organizations Distribution: ISO/IEC JTC 1/SC 2/WG 2 members and liaison organizations 1 Opening Input document: 3573 2nd Call Meeting # 54 in Dublin; Mike Ksar; 2009-02-16 Mr. -

AIX Globalization

AIX Version 7.1 AIX globalization IBM Note Before using this information and the product it supports, read the information in “Notices” on page 233 . This edition applies to AIX Version 7.1 and to all subsequent releases and modifications until otherwise indicated in new editions. © Copyright International Business Machines Corporation 2010, 2018. US Government Users Restricted Rights – Use, duplication or disclosure restricted by GSA ADP Schedule Contract with IBM Corp. Contents About this document............................................................................................vii Highlighting.................................................................................................................................................vii Case-sensitivity in AIX................................................................................................................................vii ISO 9000.....................................................................................................................................................vii AIX globalization...................................................................................................1 What's new...................................................................................................................................................1 Separation of messages from programs..................................................................................................... 1 Conversion between code sets............................................................................................................. -

Treaty Series Recueil Des Traites

Treaty Series Treaties and internationalagreements registered orfiled and recorded with the Secretariatof the United Nations VOLUME 1164 Recueil des Traites Traites et accords internationaux enregistr's ou classes et inscrits au repertoire au Secretariat de l'Organisationdes Nations Unies United Nations * Nations Unies New York, 1987 Treaties and internationalagreements registered or filed and recorded with the Secretariatof the United Nations VOLUME 1164 1980 I. Nos. 18395-18430 TABLE OF CONTENTS I Treaties and internationalagreements registered on 28 March 1980 Page No. 18395. Federal Republic of Germany and Botswana: Agreement concerning financial and technical assistance for the development of the Francistown-Serule Road. Signed at Gaborone on 3 October 1974 Exchange of notes constituting an agreement amending the above-mentioned Agreement. Gaborone, 4 November and 3 December 1976 ................ 3 No. 18396. Federal Republic of Germany and Botswana: Agreement concerning financial assistance. Signed at Gaborone on 29 March 1978 .............................................................. 15 No. 18397. Federal Republic of Germany and Lesotho: Agreement regarding technical co-operation. Signed at Maseru on 10 March 1975 23 No. 18398. Federal Republic of Germany and Lesotho: Agreement concerning financial assistance. Signed at Maseru on 26 April 1978 ... 39 No. 18399. Federal Republic of Germany and United Republic of Tan- zania: Agreement regarding technical co-operation. Signed at Dar es Salaam on 29 May 1975 .............................................................. 47 No. 18400. Federal Republic of Germany and United Republic of Tan-' zania: Agreement concerning financial assistance- Water Supply Tabora Project. Signed at Dares Salaam on 28 October 1977 .................................. 63 No. 18401. Federal Republic of Germany and United Republic of Tan- zania: Agreement concerning financial assistance - Infrastructure Buguruni Project. -

The Brill Typeface User Guide & Complete List of Characters

The Brill Typeface User Guide & Complete List of Characters Version 2.06, October 31, 2014 Pim Rietbroek Preamble Few typefaces – if any – allow the user to access every Latin character, every IPA character, every diacritic, and to have these combine in a typographically satisfactory manner, in a range of styles (roman, italic, and more); even fewer add full support for Greek, both modern and ancient, with specialised characters that papyrologists and epigraphers need; not to mention coverage of the Slavic languages in the Cyrillic range. The Brill typeface aims to do just that, and to be a tool for all scholars in the humanities; for Brill’s authors and editors; for Brill’s staff and service providers; and finally, for anyone in need of this tool, as long as it is not used for any commercial gain.* There are several fonts in different styles, each of which has the same set of characters as all the others. The Unicode Standard is rigorously adhered to: there is no dependence on the Private Use Area (PUA), as it happens frequently in other fonts with regard to characters carrying rare diacritics or combinations of diacritics. Instead, all alphabetic characters can carry any diacritic or combination of diacritics, even stacked, with automatic correct positioning. This is made possible by the inclusion of all of Unicode’s combining characters and by the application of extensive OpenType Glyph Positioning programming. Credits The Brill fonts are an original design by John Hudson of Tiro Typeworks. Alice Savoie contributed to Brill bold and bold italic. The black-letter (‘Fraktur’) range of characters was made by Karsten Lücke. -

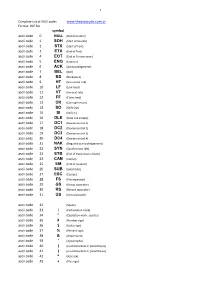

Symbol BS HT LF VT FF CR SO SI EM FS GS RS US ! " # $ % & ' ( )

³ Complete List of ASCii codes www.theasciicode.com.ar Format: PDF file symbol ascii code 0 NULL (Null character) ascii code 1 SOH (Start of Header) ascii code 2 STX (Start of Text) ascii code 3 ETX (End of Text) ascii code 4 EOT (End of Transmission) ascii code 5 ENQ (Enquiry) ascii code 6 ACK (Acknowledgement) ascii code 7 BEL (Bell) ascii code 8 BS (Backspace) ascii code 9 HT (Horizontal Tab) ascii code 10 LF (Line feed) ascii code 11 VT (Vertical Tab) ascii code 12 FF (Form feed) ascii code 13 CR (Carriage return) ascii code 14 SO (Shift Out) ascii code 15 SI (Shift In) ascii code 16 DLE (Data link escape) ascii code 17 DC1 (Device control 1) ascii code 18 DC2 (Device control 2) ascii code 19 DC3 (Device control 3) ascii code 20 DC4 (Device control 4) ascii code 21 NAK (Negative acknowledgement) ascii code 22 SYN (Synchronous idle) ascii code 23 ETB (End of transmission block) ascii code 24 CAN (Cancel) ascii code 25 EM (End of medium) ascii code 26 SUB (Substitute) ascii code 27 ESC (Escape) ascii code 28 FS (File separator) ascii code 29 GS (Group separator) ascii code 30 RS (Record separator) ascii code 31 US (Unit separator) ascii code 32 (Space) ascii code 33 ! (Exclamation mark) ascii code 34 " (Quotation mark ; quotes) ascii code 35 # (Number sign) ascii code 36 $ (Dollar sign) ascii code 37 % (Percent sign) ascii code 38 & (Ampersand) ascii code 39 ' (Apostrophe) ascii code 40 ( (round brackets or parentheses) ascii code 41 ) (round brackets or parentheses) ascii code 42 * (Asterisk) ascii code 43 + (Plus sign) ³ ascii code 44 , (Comma) ascii code 45 - (Hyphen) ascii code 46 . -

Additional Notes on the Florin Symbol

Additional notes on the Florin symbol (in addition to L2/09-113 [WG2 N3588]: Proposal to encode a Florin currency symbol) Karl Pentzlin - 2010-05-03 This paper is in support of the disunification of the Florin symbol from the Latin small letter f with hook, which is proposed by the German national body in L2/09-113 (N3588) of 2009-04-06. It should be noted that a lot of available and commonly used fonts employ a true (nonslanted) "Latin small letter f with hook" at the position U+0192. For instance, an excerpt of the Universal Declaration of Human Rights in Éwé ( http://unicode.org/udhr/d/udhr_ewe.txt ) reads in several fonts: DejaVu Serif: Esi Xexeme Dukɔ Ƒoƒuawo ɖe adzɔgbe le woƒe Ɖoɖo si te wode asie la me be, to Amegbetɔ ƒe ablɔɖevinyenye ŋu Kpeɖodzinya me la, amegbetɔ ɖesiaɖe, eɖanye nyɔnu alo ŋutsu o, ƒe gomekpɔkpɔ sɔ eye wokpɔ mɔ be to esia me la, hadomegbenɔnɔ azɔ ɖe ŋgɔ, ablɔɖe asu amesiame si wu tsã eye agbenɔnɔ nadze edzi nyuie na amesiame wu tsã ta la, RomanCyrillicStd: Esi Xexeme Dukɔ Ƒoƒuawo ɖe adzɔgbe le woƒe Ɖoɖo si te wode asie la me be, to Amegbetɔ ƒe ablɔɖevinyenye ŋu Kpeɖodzinya me la, amegbetɔ ɖesiaɖe, eɖanye nyɔnu alo ŋutsu o, ƒe gomekpɔkpɔ sɔ eye wokpɔ mɔ be to esia me la, hadomegbenɔnɔ azɔ ɖe ŋgɔ, ablɔɖe asu amesiame si wu tsã eye agbenɔnɔ nadze edzi nyuie na amesiame wu tsã ta la, Andron Scriptor Web: Esi Xexeme Dukɔ Ƒoƒuawo ɖe adzɔgbe le woƒe Ɖoɖo si te wode asie la me be, to Amegbetɔ ƒe ablɔɖevinyenye ŋu Kpeɖodzinya me la, amegbetɔ ɖesiaɖe, eɖanye nyɔnu alo ŋutsu o, ƒe gomekpɔkpɔ sɔ eye wokpɔ mɔ be to esia me -

Currencies of the World

The World Trade Press Guide to Currencies of the World Currency, Sub-Currency & Symbol Tables by Country, Currency, ISO Alpha Code, and ISO Numeric Code € € € € ¥ ¥ ¥ ¥ $ $ $ $ £ £ £ £ Professional Industry Report 2 World Trade Press Currencies and Sub-Currencies Guide to Currencies and Sub-Currencies of the World of the World World Trade Press Ta b l e o f C o n t e n t s 800 Lindberg Lane, Suite 190 Petaluma, California 94952 USA Tel: +1 (707) 778-1124 x 3 Introduction . 3 Fax: +1 (707) 778-1329 Currencies of the World www.WorldTradePress.com BY COUNTRY . 4 [email protected] Currencies of the World Copyright Notice BY CURRENCY . 12 World Trade Press Guide to Currencies and Sub-Currencies Currencies of the World of the World © Copyright 2000-2008 by World Trade Press. BY ISO ALPHA CODE . 20 All Rights Reserved. Reproduction or translation of any part of this work without the express written permission of the Currencies of the World copyright holder is unlawful. Requests for permissions and/or BY ISO NUMERIC CODE . 28 translation or electronic rights should be addressed to “Pub- lisher” at the above address. Additional Copyright Notice(s) All illustrations in this guide were custom developed by, and are proprietary to, World Trade Press. World Trade Press Web URLs www.WorldTradePress.com (main Website: world-class books, maps, reports, and e-con- tent for international trade and logistics) www.BestCountryReports.com (world’s most comprehensive downloadable reports on cul- ture, communications, travel, business, trade, marketing, -

Währungssymbol – Wikipedia

6.2.2018 Währungssymbol – Wikipedia Währungssymbol Ein Währungssymbol (oder Währungszeichen) ist ein besonderes Schriftzeichen, das als Abkürzung für eine Währung verwendet wird. Es wird entweder nach (12,80 €) oder vor dem Betrag ($ 12,80) geschrieben. Es wird ein oder kein Leerzeichen zwischen Symbol und Betrag gesetzt (sprachabhängig).[1][2][3] In Portugal und Frankreich wurden die Währungssymbole vor Einführung des Euro auch als Dezimaltrennzeichen in dem Betrag verwendet (12₣80). Um Verwechslungen auszuschließen, werden Währungssymbole, die für mehrere Währungen gelten, auch zusammen mit Buchstabenkürzeln verwendet (beispielsweise US-$, US$). Im internationalen Zahlungsverkehr werden Abkürzungen nach ISO 4217 ihrer Eindeutigkeit wegen bevorzugt; auch sind sie mit Informationstechnik austauschbar und Symbole aus fremden Kulturkreisen werden oft nicht verstanden. https://de.wikipedia.org/wiki/W%C3%A4hrungssymbol 1/4 6.2.2018 Währungssymbol – Wikipedia Tabelle der Währungssymbole ¤ Allgemeines Währungssymbol (Platzhalter für eine noch konkret zu ergänzende Währung) Altyn (ehemalige russische Münze) ₳ Austral (ehemalige argentinische Währung) ฿ Baht (Thailand) ฿ Balboa (Panama) B/. $ Boliviano (Bolivien) ₵ Cedi (Ghana) ¢ Cent (wird für US- und einige andere Cents benutzt, jedoch nicht für den Eurocent) ₡ Colón (Costa Rica CRC; SVC ehemalige Währung in El Salvador) ₢ Cruzeiro (ehemalige Währung in Brasilien) Dollar (Anguilla, Antigua und Barbuda, Australien, Bahamas, Barbados, Belize, Bermuda, Brunei, Dominica, Ecuador, Fidschi, Grenada, -

Bankjet 2500 Programmer's Guide

Programmer’s Guide PN: 100-08072 Rev D Feb-2008 Change Log BANKjet® 2500 Programmer’s Guide Change Log Rev 1 Initial Draft Aug 2007 Rev 2 Second Draft Aug 2007 Rev 2 Added Wide Slip Zone commands. Updated statistics tables. Rev 3 Added Enhanced Page Mode Oct 2007 Rev A Initial Release Nov 2007 Rev B Dec 2007 Clarified the enter boot load instructions. Added reference to secondary boot loader document Rev C Jan 2008 Added a section on enhanced POR.INI options. Added a section on error indications Removed references to paper low. (The Bankjet 2500 does not support paper low) Changed the print zone from 2.83 to 2.67 inches. Rev D Added Hard error blink Error Chart Reformatted document. Removed sections. Page ii 100-08072 Rev D Feb-08 Programmer’s Guide BANKjet® 2500 General Information Feb-08 100-08072 Rev D Page iii Change Log BANKjet® 2500 Programmer’s Guide ® BANKjet 2500 Disclaimer © 2007 Transact Technologies, Inc. All rights reserved. NOTICE TO ALL PERSONS RECEIVING THIS DOCUMENT: The information in this document is subject to change without notice. No part of this document may be reproduced, stored or transmitted in any form or by any means, electronic or mechanical, for any purpose, without the express written permission of Transact Technologies, Inc. ("Transact"). This document is the property of and contains information that is both confidential and proprietary to Transact. Recipient shall not disclose any portion of this document to any third party. TRANSACT DOES NOT ASSUME ANY LIABILITY FOR DAMAGES INCURRED, DIRECTLY OR INDIRECTLY, FROM ANY ERRORS, OMISSIONS OR DISCREPANCIES IN THE INFORMATION CONTAINED IN THIS DOCUMENT. -

Vie De La Société Journal De La Société Statistique De Paris, Tome 48 (1907), P

JOURNAL DE LA SOCIÉTÉ STATISTIQUE DE PARIS JSFS Vie de la société Journal de la société statistique de Paris, tome 48 (1907), p. 201-208 <http://www.numdam.org/item?id=JSFS_1907__48__201_0> © Société de statistique de Paris, 1907, tous droits réservés. L’accès aux archives de la revue « Journal de la société statistique de Paris » (http://publications-sfds.math.cnrs.fr/index.php/J-SFdS) implique l’accord avec les conditions générales d’utilisation (http://www.numdam.org/conditions). Toute uti- lisation commerciale ou impression systématique est constitutive d’une infrac- tion pénale. Toute copie ou impression de ce fichier doit contenir la pré- sente mention de copyright. Article numérisé dans le cadre du programme Numérisation de documents anciens mathématiques http://www.numdam.org/ JOURNAL SOCIETr EM DE STATISTIQUE DE PARIS No 7. — JUILLET 1907 I PROCÈS-VERBAL DE LÀ SÉANCE DU 19 JUIN 19Ô7 SOMMAIRE. — Adoption du procès-verbal de la séance du 15 mai 1907. — Nomination définitive de deux membres titulaires. — -Présentation d'un membre titulaire. — Présentation d'ouvrages Ï M. le Secrétaire général. — Communication de M. Tarry sur resperanto. — Communi cation de M. Limousin sur la statistique de la franc-maçonnerie dans le monde. — Communication de M. Desroys du Route sur les résultats pour les contribuables pari siens du nouveau projet d'impôt sur le revenu: discussion : MM. Neymarck, Laurent, Albert Fontaine. La séance est ouverle à 9 heures, sous la présidence de M. MARCH. Le procès-verbal de la séance du 15 mai est adopte. M. le PRÉSIDENT met aux voix l'élection définitive, comme membres titulaires, de MM. -

USING C-KERMIT Communications Software

USING C-KERMIT Communications Software for UNIX, Windows 95, Windows NT, OS/2, VMS, VOS, AOS/VS, Commodore Amiga, Atari ST, and OS-9 DRAFT, 3 March 2001 Frank da Cruz and Christine M. Gianone Copyright 1996,2001 by Frank da Cruz and Christine M. Gianone. All rights reserved. Foreword 2016 This PDF is the unfinished manuscript of the 3rd Edition of Using C-Kermit. It was being written in tandem with the preparation of C-Kermit 8.0, and therefore would have updated the Second Edition with new materal for C-Kermit 7.0 and 8.0. The contract was signed with Digital Press and work was well underway, but then Digital Press disappeared (along with Digital Equipment Corporation itself) and the new edition was never finished. Thus the content tends to hover between C-Kermit 6.0 and C-Kermit 8.0; Some chapters are up- dated, others not. Most of the new material is in the early chapters: Preface, Intro, Run- ning, Dialing, Modems, Terminal Connection, Troubleshooting, External Protocols, Net- works. All rest is unchanged from the 1996 Second Edition. Nevertheless, I think it's an improvement. Like all Kermit books, it was written using the markup language of the Scribe Documentation Preparation System, which was far more powerful, flexible, customizable, and extensible than anything I know of that came later. This online version was produced by running the 2001 draft through the last surviving in- stance of Scribe on a Columbia University computer shortly before it was to be turned off and retired. Luckily, this was the same computer where the 2001 work was done, so al- most everything worked just as before. -

Esperanto Monthly

• TW O PENCE MID- MONTHLY ESPERANTO MONTHLY A MAGAZINE FOR TEACHERS AND STUDENTS Of THE INTERNATIONAL HELP-LANGUAGE 15th O C TO B E R 1918 voi. v i., no. 70. Edited by W . M. PAGE POLICEMEN AND LANGUAGES WHAT IS AN ARTIFICIAL X LANGUAGE? .M:. r . ;■•••'■• 'O V,- , . , f e = JEii Pobli.b.d by THE B R IT IS H ESPERANTO ASSOCIATION (Incorporated* 17. HART STREET, LONDON . W. C .1 11 THE ESPERANTO MONTHLY ESPERANTO AT A GLANCE A perusal of this page will give the uninitiated a comprehensive idea of the chief features of the language. ALPHABET THE GRAMMAR is based upon Sixteen ABCĈDEFG Fundamental Rules. The Parts of Speech are formed from Root-Words Ĝ H Ĥ I J Ĵ by the addition of appropriate Letters. KLMNOPRS Root-Word— PAROL (s/eec/i) Ŝ T U Ŭ V Z IS THE NOUN Parol O ADJECTIVE Parol A (no Q, W, X, or Y) FINAL E letter! J PRONUNCIATION N OF TH E { A, E, I, O, U have approximately the vowel ADVERB Parol E sounds heard bar,in bear, bier, bore, boor. PLURAL Parolo J C is not sounded like S or K, butts inlike Tsar. ACCUSATIVEPresent ParoloPast N Future Parol AS Parol( d ir e c t ISo b je c t) Parol OS J has the sound ofy in yes. Conditional Infinitive Imperative The sounds of ĉ, ĝ, h, ĵ, Ŝ, and ŭ are heard TParolin H E VERBUS has ParolonlyT Iwelve ParolI nflections U leech, liege, loch, leisure, leash, andleeway. PARTICIPLES The other consonants sound as in English.