Kaspersky Lab Enterprise Portfolio 16

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Internet Infrastructure Review Vol.34

Internet Infrastructure Review Mar.2017 Vol. 34 Infrastructure Security Ursnif (Gozi) Anti-Analysis Techniques and Methods for Bypassing Them Technology Trends The Current State of Library OSes Internet Infrastructure Review March 2017 Vol.34 Executive Summary ............................................................................................................................ 3 1. Infrastructure Security .................................................................................................................. 4 1.1 Introduction ..................................................................................................................................... 4 1.2 Incident Summary ........................................................................................................................... 4 1.3 Incident Survey ...............................................................................................................................11 1.3.1 DDoS Attacks ...................................................................................................................................11 1.3.2 Malware Activities ......................................................................................................................... 13 1.3.3 SQL Injection Attacks ..................................................................................................................... 17 1.3.4 Website Alterations ....................................................................................................................... -

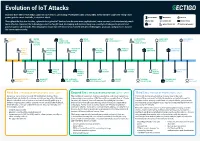

Evolution of Iot Attacks

Evolution of IoT Attacks By 2025, there will be 41.6 billion connected IoT devices, generating 79 zettabytes (ZB) of data (IDC). Every Internet-connected “thing,” from power grids to smart doorbells, is at risk of attack. BLUETOOTH INDUSTRIAL MEDICAL Throughout the last few decades, cyberattacks against IoT devices have become more sophisticated, more common, and unfortunately, much BOTNET GENERIC IOT SMART HOME more effective. However, the technology sector has fought back, developing and implementing new security technologies to prevent and CAR INFRASTRUCTURE WATCH/WEARABLE protect against cyberattacks. This infographic shows how the industry has evolved with new technologies, protocols, and processes to raise the bar on cybersecurity. STUXNET WATER BMW MIRAI FITBIT SAUDI PETROL SILEX LINUX DARK NEXUS VIRUS UTILITY CONNECTED BOTNET VULNERABILITY CHEMICAL MALWARE BOTNET SYSTEM DRIVE SYSTEM PLANT ATTACK (SCADA) PUERTO UNIVERSITY UKRAINIAN HAJIME AMNESIA AMAZON PHILIPS HUE RICO OF MICHIGAN POWER VIGILANTE BOTNET RING HACK LIGHTBULB SMART TRAFFIC GRID BOTNET METERS LIGHTS MEDTRONIC GERMAN TESLA CCTV PERSIRAI FANCY SWEYNTOOTH INSULIN STEEL MODEL S BOTNET BOTNET BEAR VS. FAMILY PUMPS MILL HACK REMOTE SPORTS HACK HACKABLE HEART BASHLITE FIAT CHRYSLER NYADROP SELF- REAPER THINKPHP TWO MILLION KAIJI MONITORS BOTNET REMOTE CONTROL UPDATING MALWARE BOTNET EXPLOITATION TAKEOVER MALWARE First Era | THE AGE OF EXPLORATION | 2005 - 2009 Second Era | THE AGE OF EXPLOITATION | 2011 - 2019 Third Era | THE AGE OF PROTECTION | 2020 Security is not a priority for early IoT/embedded devices. Most The number of connected devices is exploding, and cloud connectivity Connected devices are ubiquitous in every area of life, from cyberattacks are limited to malware and viruses impacting Windows- is becoming commonplace. -

Identifying and Characterizing Bashlite and Mirai C&C Servers

Identifying and Characterizing Bashlite and Mirai C&C Servers Gabriel Bastos∗, Artur Marzano∗, Osvaldo Fonseca∗, Elverton Fazzion∗y, Cristine Hoepersz, Klaus Steding-Jessenz, Marcelo H. P. C. Chavesz, Italo´ Cunha∗, Dorgival Guedes∗, Wagner Meira Jr.∗ ∗Department of Computer Science – Universidade Federal de Minas Gerais (UFMG) yDepartment of Computing – Universidade Federal de Sao˜ Joao˜ del-Rei (UFSJ) zCERT.br - Brazilian National Computer Emergency Response Team NIC.br - Brazilian Network Information Center Abstract—IoT devices are often a vector for assembling massive which contributes to the rise of a large number of variants. botnets, as a consequence of being broadly available, having Variants exploit other vulnerabilities, include new forms of limited security protections, and significant challenges in deploy- attack, and use different mechanisms to circumvent existing ing software upgrades. Such botnets are usually controlled by centralized Command-and-Control (C&C) servers, which need forms of defense. The increasing number of variants of these to be identified and taken down to mitigate threats. In this paper malwares makes the analysis and reverse engineering process we propose a framework to infer C&C server IP addresses using expensive, hindering the development of countermeasures and four heuristics. Our heuristics employ static and dynamic analysis mitigations. To address the growing number of threats, security to automatically extract information from malware binaries. We analysts and researchers need tools to automate the collection, use active measurements to validate inferences, and demonstrate the efficacy of our framework by identifying and characterizing analysis, and reverse engineering of malware. C&C servers for 62% of 1050 malware binaries collected using The C&C server is a core component of botnets, responsible 47 honeypots. -

Designing an Effective Network Forensic Framework for The

Designing an effective network forensic framework for the investigation of botnets in the Internet of Things Nickolaos Koroniotis A thesis submitted in fulfilment of the requirements for the degree of Doctor of Philosophy School of Engineering and Information Technology The University of New South Wales Australia March 2020 COPYRIGHT STATEMENT ‘I hereby grant the University of New South Wales or its agents a non-exclusive licence to archive and to make available (including to members of the public) my thesis or dissertation in whole or part in the University libraries in all forms of media, now or here after known. I acknowledge that I retain all intellectual property rights which subsist in my thesis or dissertation, such as copyright and patent rights, subject to applicable law. I also retain the right to use all or part of my thesis or dissertation in future works (such as articles or books).’ ‘For any substantial portions of copyright material used in this thesis, written permission for use has been obtained, or the copyright material is removed from the final public version of the thesis.’ Signed ……………………………………………........................... Date …………………………………………….............................. AUTHENTICITY STATEMENT ‘I certify that the Library deposit digital copy is a direct equivalent of the final officially approved version of my thesis.’ Signed ……………………………………………........................... Date …………………………………………….............................. 1 Thesis Dissertation Sheet Surname/Family Name : Koroniotis Given Name/s : Nickolaos Abbreviation for degree : PhD as give in the University calendar Faculty : UNSW Canberra at ADFA School : UC Engineering & Info Tech Thesis Title : Designing an effective network forensic framework for the investigation of botnets in the Internet of Things 2 Abstract 350 words maximum: The emergence of the Internet of Things (IoT), has heralded a new attack surface, where attackers exploit the security weaknesses inherent in smart things. -

Techniques for Detecting Compromised Iot Devices

MSc System and network Engineering Research Project 1 Techniques for detecting compromised IoT devices Project Report Ivo van der Elzen Jeroen van Heugten February 12, 2017 Abstract The amount of connected Internet of Things (IoT) devices is growing, expected to hit 50 billion devices in 2020. Many of those devices lack proper security. This has led to malware families designed to infect IoT devices and use them in Distributed Denial of Service (DDoS) attacks. In this paper we do an in-depth analysis of two families of IoT malware to determine common properties which can be used for detection. Focusing on the ISP-level, we evaluate commonly available detection techniques and apply the results from our analysis to detect IoT malware activity in an ISP network. Applying our detection method to a real-world data set we find indications for a Mirai malware infection. Using generic honeypots we gain new insight in IoT malware behavior. 1 Introduction ple of days after the attacks, the source code for the malware (dubbed \Mirai") was pub- September 20th 2016: A record setting Dis- lished [9] [10]. tributed Denial of Service (DDoS) attack of over 660 Gbps is launched on the website krebsonse- With the rise of these IoT based DDoS at- curity.com of infosec journalist Brian Krebs [1]. tacks [11] it has become clear that this problem A few days later, web hosting company OVH will only become bigger in the future, unless reports they have been hit with a DDoS of over IoT device vendors accept responsibility and 1 Tbps [2]. -

Securing Your Home Routers: Understanding Attacks and Defense Strategies of the Modem’S Serial Number As a Password

Securing Your Home Routers Understanding Attacks and Defense Strategies Joey Costoya, Ryan Flores, Lion Gu, and Fernando Mercês Trend Micro Forward-Looking Threat Research (FTR) Team A TrendLabsSM Research Paper TREND MICRO LEGAL DISCLAIMER The information provided herein is for general information Contents and educational purposes only. It is not intended and should not be construed to constitute legal advice. The information contained herein may not be applicable to all situations and may not reflect the most current situation. 4 Nothing contained herein should be relied on or acted upon without the benefit of legal advice based on the particular facts and circumstances presented and nothing Entry Points: How Threats herein should be construed otherwise. Trend Micro reserves the right to modify the contents of this document Can Infiltrate Your Home at any time without prior notice. Router Translations of any material into other languages are intended solely as a convenience. Translation accuracy is not guaranteed nor implied. If any questions arise related to the accuracy of a translation, please refer to 10 the original language official version of the document. Any discrepancies or differences created in the translation are not binding and have no legal effect for compliance or Postcompromise: Threats enforcement purposes. to Home Routers Although Trend Micro uses reasonable efforts to include accurate and up-to-date information herein, Trend Micro makes no warranties or representations of any kind as to its accuracy, currency, or completeness. You agree that access to and use of and reliance on this document 17 and the content thereof is at your own risk. -

Early Detection of Mirai-Like Iot Bots in Large-Scale Networks Through Sub-Sampled Packet Traffic Analysis

Early Detection Of Mirai-Like IoT Bots In Large-Scale Networks Through Sub-Sampled Packet Traffic Analysis Ayush Kumar and Teng Joon Lim Department of Electrical and Computer Engineering, National University of Singapore, Singapore 119077 [email protected], [email protected] Abstract. The widespread adoption of Internet of Things has led to many secu- rity issues. Recently, there have been malware attacks on IoT devices, the most prominent one being that of Mirai. IoT devices such as IP cameras, DVRs and routers were compromised by the Mirai malware and later large-scale DDoS at- tacks were propagated using those infected devices (bots) in October 2016. In this research, we develop a network-based algorithm which can be used to detect IoT bots infected by Mirai or similar malware in large-scale networks (e.g. ISP network). The algorithm particularly targets bots scanning the network for vul- nerable devices since the typical scanning phase for botnets lasts for months and the bots can be detected much before they are involved in an actual attack. We analyze the unique signatures of the Mirai malware to identify its presence in an IoT device. The prospective deployment of our bot detection solution is discussed next along with the countermeasures which can be taken post detection. Further, to optimize the usage of computational resources, we use a two-dimensional (2D) packet sampling approach, wherein we sample the packets transmitted by IoT devices both across time and across the devices. Leveraging the Mirai signatures identified and the 2D packet sampling approach, a bot detection algorithm is pro- posed. -

Honor Among Thieves: Towards Understanding the Dynamics and Interdependencies in Iot Botnets

Honor Among Thieves: Towards Understanding the Dynamics and Interdependencies in IoT Botnets Jinchun Choi1;2, Ahmed Abusnaina1, Afsah Anwar1, An Wang3, Songqing Chen4, DaeHun Nyang2, Aziz Mohaisen1 1University of Central Florida 2Inha University 3Case Western Reserve University 4George Mason University Abstract—In this paper, we analyze the Internet of Things (IoT) affected. The same botnet was able to take down the Internet Linux malware binaries to understand the dependencies among of the African nation of Liberia [14]. malware. Towards this end, we use static analysis to extract Competition and coordination among botnets are not well endpoints that malware communicates with, and classify such endpoints into targets and dropzones (equivalent to Command explored, although recent reports have highlighted the potential and Control). In total, we extracted 1,457 unique dropzone of such competition as demonstrated in adversarial behaviors IP addresses that target 294 unique IP addresses and 1,018 of Gafgyt towards competing botnets [9]. Understanding a masked target IP addresses. We highlight various characteristics phenomenon in behavior is important for multiple reasons. of those dropzones and targets, including spatial, network, and First, such an analysis would highlight the competition and organizational affinities. Towards the analysis of dropzones’ interdependencies and dynamics, we identify dropzones chains. alliances among IoT botnets (or malactors; i.e., those who Overall, we identify 56 unique chains, which unveil coordination are behind the botnet), which could shed light on cybercrime (and possible attacks) among different malware families. Further economics. Second, understanding such a competition would analysis of chains with higher node counts reveals centralization. necessarily require appropriate analysis modalities, and such We suggest a centrality-based defense and monitoring mechanism a competition signifies those modalities, even when they are to limit the propagation and impact of malware. -

Malware Analysis Bahcesehir University Cyber Security Msc Program

Course Syllabus Introduction Mobile Malware Industrial Systems IoT 01-Introduction CYS5120 - Malware Analysis Bahcesehir University Cyber Security Msc Program Dr. Ferhat Ozgur Catak 1 Mehmet Can Doslu 2 [email protected] [email protected] 2017-2018 Fall Dr. Ferhat Ozgur Catak 01-Introduction Course Syllabus Introduction Mobile Malware Industrial Systems IoT Table of Contents Mitigations 1 Course Syllabus 4 Industrial Systems Syllabus Scada Reference Books Scada Attacks Grading Industrial Systems Malware 2 Introduction Shodan Basic concepts Modbus Definition Stuxnet Target Systems Duqu 3 Mobile Malware 5 IoT Mobile Malware Definition InstaAgent IoT Platforms AceDeceiver IoT Applications BankBot Mirai Acnetdoor Bashlite Dr. Ferhat Ozgur Catak 01-Introduction Course Syllabus Introduction Mobile Malware Industrial Systems IoT Table of Contents Mitigations 1 Course Syllabus 4 Industrial Systems Syllabus Scada Reference Books Scada Attacks Grading Industrial Systems Malware 2 Introduction Shodan Basic concepts Modbus Definition Stuxnet Target Systems Duqu 3 Mobile Malware 5 IoT Mobile Malware Definition InstaAgent IoT Platforms AceDeceiver IoT Applications BankBot Mirai Acnetdoor Bashlite Dr. Ferhat Ozgur Catak 01-Introduction Course Syllabus Introduction Mobile Malware Industrial Systems IoT Syllabus Expected Syllabus, subject to change I Week 1: Introduction I Memory management analysis I Main concepts I Intro to CPU architecture I x86 registers I Malware: definition, aim and analysis requirements I Instruction sets I General analysis methods I Week 5: Code Analysis I Week 2: Basic Static Analysis I IDA Pro, GDB I Debuggers I Basic Static Analysis I Static analysis for Windows I Week 6: Static Analysis and Linux OS Blocking Methods I Packers I Week 3: Behaviour Analysis I Definition I Week 7: Dynamic Analysis Blocking Methods I Tools I Process I Debugger blocking I Week 4: Assembly I ... -

The Evolution of Bashlite and Mirai Iot Botnets

The Evolution of Bashlite and Mirai IoT Botnets Artur Marzano∗, David Alexander∗, Osvaldo Fonseca∗, Elverton Fazzion∗†, Cristine Hoepers‡, Klaus Steding-Jessen‡, Marcelo H. P. C. Chaves‡, Italo´ Cunha∗, Dorgival Guedes∗, Wagner Meira Jr.∗ ∗Department of Computer Science – Universidade Federal de Minas Gerais (UFMG) †Department of Computing – Universidade Federal de Sao˜ Joao˜ del-Rei (UFSJ) ‡CERT.br - Brazilian National Computer Emergency Response Team NIC.br - Brazilian Network Information Center Abstract—Vulnerable IoT devices are powerful platforms for botnet operators. In this paper we characterize two families building botnets that cause billion-dollar losses every year. In of IoT botnets: Bashlite (introduced in 2015 [3]) and its this work, we study Bashlite botnets and their successors, Mirai successor, Mirai (introduced in 2016 [6]) (Section II). In botnets. In particular, we focus on the evolution of the malware as well as changes in botnet operator behavior. We use monitoring particular, we focus on the evolution of the set of supported logs from 47 honeypots collected over 11 months. Our results shed attacks and which attacks are perpetrated (operator behavior). new light on those botnets, and complement previous findings Our study analyzes 11 months of malicious activity mon- by providing evidence that malware, botnet operators, and malicious activity are becoming more sophisticated. Compared itored by 47 low-interactivity honeypots deployed in Brazil to its predecessor, we find Mirai uses more resilient hosting and (Section III). The honeypots emulate vulnerable devices and control infrastructures, and supports more effective attacks. allow us to monitor infection attempts by botnet malware. We also collect data from monitors that connect to C&Cs I. -

Internet of Things Ddos White Paper

Internet of Things DDoS White Paper October 24, 2016 E-ISAC Private: Sector Members and Partner Organizations (TLP: White) Recommended Audience: Public Internet of Things DDoS White Paper October 24, 2016 Over the past several months, existing attack surfaces and new malware payloads were exploited in unique ways, using custom attack software. The E-ISAC developed the following recommendations for defensive capabilities in the Electricity Subsector with suggestions to improve the overall posture of network security and cyber security within our community. Security, if considered at all, is typically an afterthought for devices designed to be used as part of the Internet of Things (IoT). Cyber security practitioners agree that nearly all devices on the Internet are more likely to be attacked because of the general omission of security in the design process of these new devices. Due to the highly interconnected state of the IoT, the insecurity built into systems as mundane as consumer products and toys can now be leveraged against systems as critical as industrial controls, such as those used in the electric power industry. Recent attacks highlight the scale of network bandwidth that can be unleashed upon connected systems. A new form of attack is a class known as the Non-Reflection Distributed Denial of Service (DDoS) Attack. This new technique uses very large numbers of devices typically classified as “Things” in the terminology of the IoT, that can be harnessed from all areas of the Internet rather than a small number of networks. This massive scale of devices had successfully generated attack throughput rates on the order of one Terabit-per-second (Tbps) or more. -

Improving Iot Botnet Investigation Using an Adaptive Network Layer

sensors Article Improving IoT Botnet Investigation Using an Adaptive Network Layer João Marcelo Ceron 1,* , Klaus Steding-Jessen 2, Cristine Hoepers 2, Lisandro Zambenedetti Granville 3 and Cíntia Borges Margi 4 1 DACS, University of Twente, 7522 NB Enschede, The Netherlands 2 CERT.br, Brazilian National Computer Emergency Response Team, Brazil, São Paulo 05801-000, Brazil; [email protected] (K.S.-J.); [email protected] (C.H.) 3 UFRGS, Federal University of Rio Grande do Sul, Porto Alegre 91501-970, Brazil; [email protected] 4 USP, University of São Paulo, São Paulo 05508-010, Brazil; [email protected] * Correspondence: [email protected] Received: 25 December 2018; Accepted: 29 January 2019; Published: 11 February 2019 Abstract: IoT botnets have been used to launch Distributed Denial-of-Service (DDoS) attacks affecting the Internet infrastructure. To protect the Internet from such threats and improve security mechanisms, it is critical to understand the botnets’ intents and characterize their behavior. Current malware analysis solutions, when faced with IoT, present limitations in regard to the network access containment and network traffic manipulation. In this paper, we present an approach for handling the network traffic generated by the IoT malware in an analysis environment. The proposed solution can modify the traffic at the network layer based on the actions performed by the malware. In our study case, we investigated the Mirai and Bashlite botnet families, where it was possible to block attacks to other systems, identify attacks targets, and rewrite botnets commands sent by the botnet controller to the infected devices. Keywords: malware; IoT; botnet; malware analysis; SDN 1.