2020 04 Tele.Pdf

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

HCL Software's

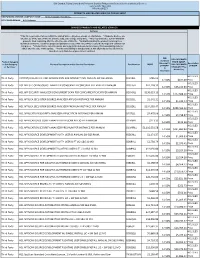

IBM Branded, Fujistu Branded and Panasonic Branded Products and Related Services and Cloud Services Contract DIR-TSO-3999 PRICING SHEET PRODUCTS AND RELATED SERVICES PRICING SHEET RESPONDING VENDOR COMPANY NAME:____Sirius Computer Solutions_______________ PROPOSED BRAND:__HCL Software__________________________ BRANDED PRODUCTS AND RELATED SERVICES Software * This file is generated for use within the United States. All prices shown are US Dollars. * Products & prices are effective as of the date of this file and are subject to change at any time. * HCL may announce new or withdraw products from marketing after the effective date of this file. * Nothwithstanding the product list and prices identified on this file, customer proposals/quotations issued will reflect HCL's current offerings and commercial list prices. * Product list is not all inclusive and may not include products removed from availability (sale) or added after the date of this update. * Product availability is not guaranteed. Not all products listed below are found on every State/Local government contract. DIR DIR CUSTOMER Customer Product Category PRICE (MSRP- Discount % Description or SubCategory Product Description and/or Service Description Part Number MSRP DIR CUSTOMER off MSRP* of MSRP or Services* DISCOUNT Plus (2 Admin Fee) Decimals) HCL SLED Third Party CNTENT/COLLAB ACC AND WEBSPH PRTL SVR INTRANET PVU ANNUAL SW S&S RNWL E045KLL $786.02 14.50% $677.09 Price HCL SLED Third Party HCL APP SEC OPEN SOURCE ANALYZER CONSCAN PER CONCURRENT EVENT PER ANNUM D20H6LL $41,118.32 -

Approved for Public Release LPF Environmental Assessment

DOE/EA-2145 ENVIRONMENTAL ASSESSMENT FOR THE LITHIUM PROCESSING FACILITY AT THE Y-12 NATIONAL SECURITY COMPLEX, OAK RIDGE, TENNESSEE Final March 2021 Approved for Public Release LPF Environmental Assessment EXECUTIVE SUMMARY The National Nuclear Security Administration (NNSA), a semi-autonomous agency within the United States (U.S.) Department of Energy (DOE), has the primary responsibility to maintain and enhance the safety, security, and effectiveness of the U.S. nuclear weapons stockpile. One of NNSA’s critical production sites is the Y-12 National Security Complex (Y-12), which is located on the Oak Ridge Reservation (ORR) in Oak Ridge, Tennessee. Y-12 is the only source of secondaries, cases, lithium components, and other nuclear weapon components for the NNSA nuclear security mission. Lithium, which is the subject of this environmental assessment (EA), is an essential element for the refurbishment and modernization of the nuclear weapons stockpile. NNSA has prepared this EA to analyze the potential environmental impacts associated with constructing and operating the Lithium Processing Facility (LPF) to process and supply the lithium material and components that are needed to support the National Security Enterprise. Currently, processing work for enriched lithium vital to weapon components is primarily performed in Building 9204-2, which was built in 1943. The facility, at approximately 325,000 square feet, is oversized for today’s mission, was not built in accordance with current codes and standards, is costly to operate, has many operating issues, and has exceeded its expected life. Replacing Building 9204-2 with a new LPF that is code compliant would improve employee safety; reduce the site’s footprint; improve facility operations to provide energy-efficient assets; and reduce operation and maintenance costs. -

Chromogenic and Fluorogenic Probes for the Detection of Illicit Drugs

DOI:10.1002/open.201800034 Chromogenic and Fluorogenic Probes for the Detection of Illicit Drugs Eva Garrido+,[a] Luis Pla+,[a] Beatriz Lozano-Torres,[a] Sameh El Sayed,[a, b] RamónMartínez-MµÇez,*[a, b, c] and FØlix Sancenón[a, b, c] ChemistryOpen 2018, 7,401 –428 401 2018 The Authors. PublishedbyWiley-VCH Verlag GmbH &Co. KGaA, Weinheim The consumption of illicit drugs has increased exponentially in sary to develop highly rapid, easy,sensitive,and selective recent years and has become aproblem that worries both methods for their detection. Currently,the most widely used governments and international institutions. The rapid emer- methods for drug detection are based on techniques that re- gence of new compounds, their easy access,the low levels at quire large measurement times, the use of sophisticated equip- which these substances are able to produce an effect, and ment, and qualified personnel. Chromo-and fluorogenic meth- their short time of permanence in the organism makeitneces- ods are an alternative to those classical procedures. 1. Introduction euro), ecstasy(22 million euro), opiates (18 millioneuro), and cocaine(17 million euro). According to their pharmacologic be- The use of novel illicit drugs and the constant appearance of havior,drugs can be divided into depressants, stimulants, hal- new psychoactive substances have rapidlygrown in the last lucinogenic, and opioids. years, and reports of the availability and manufacture of such Because of their harmfulnesstohealth,the ability to detect substances have increased.[1] Illicit drugs are those for which and quantify “drugsofabuse” in afast, easy,and reliable way nonmedicaluse has been prohibited by internationalcontrol is crucial. -

HCL Sametime

HCL Sametine Mensajería instantánea y reuniones online para tu entorno laboral HCL Sametime La mensajería instantánea HCL Sametime facilita la comunicación en tu entorno de negocio. Ofrece una experiencia de usuario unificada para la mensajería instantánea, las reuniones online, los mensajes de voz, de vídeo, los datos y más. Accede a reuniones online desde el escritorio, el portátil, la tablet o el móvil. Comparte archivos, aplicaciones y pantallas de forma interna o externa utilizando funciones seguras. La conexión en un clic con compañeros permite acceder rápidamente a información y cumplir con las necesidades diarias del negocio. HCL Sametime trae la comunicación social a los procesos de empresa con una experiencia de usuario y una integración unificadas. Comunícate como quieras y al instante. HCL Sametime es un conjunto de productos de comunicación para empresa en tiempo real que proporciona funciones completas de colaboración privada o en grupo, incluyendo mensajería instantánea (IM, en inglés), voz, vídeo, conferencias y telefonía. Piensa en HCL Sametime como el Último paso en la plataforma de comunicación social de una empresa. Piensa en un empleado de primera línea del centro de asistencia que necesita contar rápidamente con un experto o una persona que tome una decisión. Con HCL Encuentra el Sametime, ese empleado puede ver fácilmente quién está disponible para ayudarle conocimiento echando un vistazo al directorio de empresa o al programa de email. En solo unos clics, la persona adecuada podrá conectarse por IM, teléfono o videollamada. Así, la respuesta al cliente es más rápida y la satisfacción del cliente será mayor. La reducción del presupuesto para viajes quiere decir que no siempre es posible HCL Saparam el peersontal rieumnirse een persona con los clientes para recoger sus valoraciones. -

Polcawich, Ronald: Design, Fabrication, Test, and Evaluation Of

The Pennsylvania State University The Graduate School Department of Materials Science and Engineering DESIGN, FABRICATION, TEST, AND EVALUATION OF RF MEMS SERIES SWITCHES USING LEAD ZIRCONATE TITANATE (PZT) THIN FILM ACTUATORS A Thesis in Materials Science and Engineering by Ronald G. Polcawich ©2007 Ronald G. Polcawich Submitted in Partial Fulfillment of the Requirements for the Degree of Doctor of Philosophy August 2007 The thesis of Ronald G. Polcawich was reviewed and approved* by the following: Susan Trolier-McKinstry Professor of Ceramic Science and Engineering Thesis Advisor Chair of Committee Clive A. Randall Professor of Materials Science and Engineering Thomas R. Shrout Professor of Materials Srinivas Tadigadapa Associate Professor of Electrical Engineering Madan Dubey Research Physicist, US Army Research Laboratory Special Member Gary Messing Distinguished Professor of Ceramic Science and Engineering Head of Department of Materials Science and Engineering *Signatures are on file in the Graduate School. Abstract The aim of this thesis was to design and prototype a robust, low voltage RF MEMS switch for use in military phased arrays. The frequencies of interest for this work include very low frequencies down to DC operation with the upper limit extending to at least 40 GHz. This broad frequency requirement requires a robust high frequency design and simulation using microwave transmission lines. With the aid of researchers at the US Army Research Laboratory, co-planar waveguide (CPW) transmission lines were chosen and designed to provide a low loss, 50 ohm impedance transmission line for the switch. CPW designs allow for both series and shunt switch configuration with this work focusing on a series switch. -

For Product Developers and Solution Providers in the Zigbee Sector

Smart Building B2B For Product Developers and Solution Providers in the Zigbee Sector Smart Building B2B For Product Developers and Solution Providers in the Zigbee Sector 2020/21 Content Content Introduction 8 Zigbee luminaire module 56 Solutions 10 Zigbee development board 57 Interface 12 Zigbee Gateway solutions and services 59 Energy efficiency 14 Software libraries 62 Alarm and security functions 16 Network Manager 66 Scheduled actions 20 Smart Building Products (also as OEM) 68 Scenes 22 Gateway G1 71 Configuration 24 Interface 74 Amazon Echo 26 Lighting and consumers 75 Apple HomeKit 28 Shading 78 Energy-independent push button 30 Climate 79 Human Centric Lighting (HCL) 32 Additional options 84 Data visualization 34 Zigbee USB stick U1 85 Mini-app store 36 Reference examples 88 JavaScript engine 38 Compatibility 90 System overview 40 Installation 94 Products for Zigbee product developers 42 Technology and innovation 98 Zigbee Stack Solutions 44 Quality claim and data protection 102 Zigbee USB stick U1 53 Contact 106 IEEE 802.15.4 Wireshark USB stick 54 Imprint 108 6 7 Introduction Introduction As one of the world‘s leading companies in the ubisys also offers the current product range in Internet of Things (IoT) industry, based in the form of customer-specific custom-made Düsseldorf, ubisys develops smart products products or white label solutions. and solutions for networked building techno- We attach particular importance to promote the logy and helps other manufacturers to prepare development of the major international wireless their products for the digital age. networking standards, which we significantly Whether you are a luminaire manufacturer, real influence in major positions within the Zigbee estate developer or chip manufacturer, ubisys Alliance. -

Commercial Driver's License (CDL Manual)

2019 CDL Manual Changes Attention Commercial Drivers Commercial Driver’s License Drug and Alcohol Clearinghouse The Clearinghouse is a secure online database that will provide FMCSA and employers the ability to identify real-time drivers who are prohibited from operating a CMV based on DOT drug and alcohol program violations and ensure that such drivers receive the required evaluation and treatment before operating a CMV on public roads. Specifically, information maintained in the Clearinghouse will enable employers to identify drivers who commit a drug or alcohol program violation while working for one employer, but who fail to subsequently inform another employer as required by current regulations. Records of drug and alcohol program violations will remain in the Clearinghouse for five years, or until the driver has completed the return-to-duty process, whichever is later. The Clearinghouse will contain only violations that occurred on or after the rule’s implementation date of January 4, 2020. Read the Clearinghouse final rule at: www.fmcsa.dot.gov/regulations/commercial-drivers- license-drug-and-alcohol-clearinghouse Large Vehicles Must Yield in Roundabouts (M.S. 169.20) In multiple lane roundabouts, if two vehicles with a total length in excess of 40 feet, a total width of 10 feet, or any combination of vehicles, approach and drive through at approximately the same time, the vehicle on the right must yield the right of way to the vehicle on the left and, if necessary, reduce speed or stop. Table of Contents Part A Minnesota Commercial Driver’s License Requirements .............................................................................. 1 Class of Licenses ........................................................................................................................ 1 Endorsements and Restrictions .................................................................................................. -

Why Capture IM & Collaboration Content?

IM & COLLABORATION Remove restrictions on your employees’ use of the latest, most hyper productive IM & collaboration tools Why capture IM & collaboration content? IM & collaboration tools are overtaking email as employees’ chosen method of conducting business. As part of a highly regulated and litigious industry, you are required to retain and supervise these communications. Additionally, your business needs to be able to search and access emails for e-discovery and internal investigations. Retaining IM & collaboration messages centrally alongside all your other communications both exposes conversational context and enables the application of uniform compliance processes. It results in a significantly more efficient review process, lower costs to your organization and better outcomes. Key features Direct capture Message threading Profile and identity and native format management Attachment support Automatic indexing Smarsh Connected Archive and external archive support US: +1 (866) 762–7741 UK: +44 (0) 800-048-8612 www.smarsh.com IM & COLLABORATION Secure peace of mind with compliant capture of all your IM & collaboration communications How it works Smarsh has developed close relationships with the leading IM & collaboration platforms. What this means for our customers is compliant Supported channels include: access to all the latest channels such as Microsoft Teams, Slack and Webex Teams and others. The capture and archiving of all this data can be enabled for either individuals or across your entire organization directly - without relying on third parties. Once captured, all content is automatically sent Microsoft Teams Salesforce Chatter encrypted to the Smarsh Connected Archive where it is available for fast, on-demand search alongside all other archived communications. -

Digital Delivery Toolkit

Digital Delivery Toolkit Version 1: September 2020 Digital Delivery Toolkit September 2020 Digital Delivery Toolkit Contents 1. Introduction ………………………………………….Page 2 2. Digital Approaches and Considerations…………..Page 3-7 3. Inclusion and Accessibility………………………….Page 8-13 4. Safeguarding…………………………………………Page 14-16 5. Copyright and Permissions…………………………Page 17-18 6. Data Collection and Evaluation…………………….Page 19-20 7. Tips for Engagement and Interactivity…………….Page 21-22 Appendix 1: Activity Planning Template……………..Page 23-24 Appendix 2: Examples of Online Platforms………….Page 25-26 1. Introduction This Toolkit is aimed at Widening Participation outreach practitioners, teachers and anyone else who has had to adapt from delivering activities and events face-to-face, to online. The content has been curated and created by Future Quest staff. For more information about who we are and what we do, please visit our website: FutureQuest.org.uk. We hope you will find this Toolkit helpful as you plan your digital activities and events. If you have any comments about this Toolkit please contact us at [email protected]. Page 2 of 26 Digital Delivery Toolkit September 2020 2. Digital Approaches and Considerations STEP 1: Decide on your approach There are three different approaches you can take to develop digital delivery: 1. Curate content 2. Adapt existing face-to-face content 3. Create new content Think about the activity you want to deliver in a digital format… Does the activity already exist in a digital format elsewhere? Yes No Take the Do you already have approach: content? Curate Content No Could the activity still Yes meet the learning Take the objective(s) in a digital approach: format and the success Create New be measured? Content Yes No Do you have the time and resources to adapt the activity? Yes No Consider alternative activity for your Take the learning objective(s) approach: Adapt Existing Content Page 3 of 26 Digital Delivery Toolkit September 2020 1. -

HCL Sametime 11

HCL HCL Sametime 11 Installation and Administration Guide Rebecca Nethala 12-16-2019 Contents System Requirements ................................................................................................................................... 2 Installation (Servers) ..................................................................................................................................... 2 Sametime Community V11 Server Install ..................................................................................................... 2 Install Domino V11 ........................................................................................................................................ 2 Set up Domino .............................................................................................................................................. 4 Steps to Set up Domino ............................................................................................................................ 4 Install MongoDB ............................................................................................................................................ 5 Configure MongoDB...................................................................................................................................... 6 Install the Sametime Community Server .................................................................................................... 13 Before you begin .................................................................................................................................... -

Westfield Studios and Blanks Were Left in the Docu- Nnnutil Messajre from the Prcsiileht to Cuntfn'us

THE WESTFIELD LEADER THE LEADING AND MOST WIDELY CIRCULATED WEEKLY NEWSPAPER IN UNION COUNTY Y-THIRD YEAR—No. 14 at Westfleld, X. J. WESTFIELD, NEW JERSEY, THURSDAY, NOVEMBER 29, 1902 rond clasa Postage Paid Kvt-ry Tliurmlay 38 Page*—10 Cent* Bike Inspection Tragedy Narroivly Averted [elch Motion To Defer The monthly bicycle inspec- tion will be held Saturday from 9 a.m. to 11:30 a.m. at evaluation Plan For the rear of Police Headquar- ters in the Municipal Build* ing, police Lt. Thomas Cata- Four Firemen Burned Battling Lacks Support lon announced today* lA lone official move to defer Wcstfii-ld's application of new prop- fc-ssessments until lillM failed to pain a second ut Tuesday nijtfit's Poliee Chief Urges School Bus Fire At Holy Trinity lil session and died. Third Ward Councilman IlerlK-it R. Welch toiHtscd Uu? delay aflor council returnwl from a IS minuu-s recess pjr the purpose of discussing tho revaluation o,uustion, target of Extra Care For preud complaints. 'Condition Good' Deputy Chief Baker, R. McMiuius fmcilmun Welch offered a mo- defer u«« of the now fi£- Saturday Hearing Winter Travel At n lute hour yesterday Overlook Hospital, Summit, reported that the condition'.-! of Deputy Chief Samuel Haker Hospitalized; 3 Girls Escape Ibwause of the ' "widespread Edward V. Ehler»t adminii- and nikundiTstundiiiK*" Police Chief James K. Moran tt>- and Kireinen Hubert iMdManus were "K'OOII." The pair suffered I^onr Wf^Rlfiold firemen wore hurned, two serioualy, Tuesday trative atkiitant to Mayor Burr dny ur^ed mot-ori-sUs to prepare tinted out that under the law nfternoon when they utU'inptwl to enter n tlainhiK st-hool 1ms ut Holy A. -

Eine Neue Qualität Der Zusammenarbeit Im Unternehmen Die Arbeit Mit Kollaborationsplattformen Gestalten

Dieser Artikel ist ein Auszug aus: Thomas Hardwig, Marliese Weißmann (Hrsg.) Eine neue Qualität der Zusammenarbeit im Unternehmen Die Arbeit mit Kollaborationsplattformen gestalten DOI: https://doi.org/10.3249/ugoe-publ-9 Den digitalen Arbeitsplatz mitgestalten – Ein Reisebericht 6 Den digitalen Arbeitsplatz mitgestalten – Ein Reisebericht Carsten Schulz Die GIS AG ist ein Dienstleister im Umfeld New zu bieten, sich auszutauschen und effizient zusam- Work und Digital Workplace. Für uns stellt ein mo- menzuarbeiten. Dabei überprüfen wir regelmäßig derner Digitaler Arbeitsplatz die Basis zur Umset- die Art der Zusammenarbeit, so dass es für uns at- zung von New Work dar. Wir sind davon überzeugt, traktiv bleibt, in unserem Unternehmen zu arbeiten. dass Dinge, die man täglich nutzt, immer besser Seit 2018 gehören wir der TimeToAct Gruppe an, werden sollten. Dies gilt auch für den digitalen Ar- die insgesamt über 600 Mitarbeiterinnen und Mitar- beitsplatz, der zentral in die tägliche Arbeit einge- beiter umfasst und unser Portfolio ergänzt. bunden ist. In den letzten Jahren gab es kontinuier- Wir sind ein kleines Mittelstandsunternehmen lich innovative Trends und Entwicklungen, die neue (KMU – kleine und mittlere Unternehmen), welches Arten der Arbeit ermöglicht haben, sei es mobiler mit seiner Ausrichtung als Dienstleister für den Di- oder flexibler zu sein oder das kollaborative Arbei- gitalen Arbeitsplatz und der damit verbundenen Zu- ten zu stärken (vgl. Kap. 3). Diese Entwicklungen sammenarbeit, in der kollaborativen Arbeitsweise wollen wir nutzen, Erkenntnisse darin sammeln und weiter fortgeschritten ist als andere Unternehmen. anschließend unseren Kunden zur Verfügung stel- Das ist allein dem thematischen Schwerpunkt ge- len. schuldet, den wir für unsere Kunden anbieten.