Elementals 2014 Editorial

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Estudio De Factibilidad Para La Creación De Una Empresa De Soluciones Tecnológicas Desarrolladas Con Software Libre Cristina Balaguera

Universidad de La Salle Ciencia Unisalle Especialización en Gerencia de Proyectos en Facultad de Ingeniería Ingeniería 1-1-2007 Estudio de factibilidad para la creación de una empresa de soluciones tecnológicas desarrolladas con software libre Cristina Balaguera Follow this and additional works at: https://ciencia.lasalle.edu.co/esp_gerencia_proyectos Citación recomendada Balaguera, C. (2007). Estudio de factibilidad para la creación de una empresa de soluciones tecnológicas desarrolladas con software libre. Retrieved from https://ciencia.lasalle.edu.co/esp_gerencia_proyectos/44 This Trabajo de grado - Pregrado is brought to you for free and open access by the Facultad de Ingeniería at Ciencia Unisalle. It has been accepted for inclusion in Especialización en Gerencia de Proyectos en Ingeniería by an authorized administrator of Ciencia Unisalle. For more information, please contact [email protected]. UNIVERSIDAD DE LA SALLE DIVISION DE FORMACION AVANZADA ESPECIALIZACION EN GERENCIA DE PROYECTOS DE INGENIERIA. Cristina Balaguera JUNIO 2007 PROYECTO LINEA DE INVESTIGACION: Innovación tecnológica. 1.TITULO: Estudio de factibilidad para la creación de una empresa de soluciones tecnológicas desarrolladas con software libre. INDICE 1. NECESIDAD GENERAL 1.1. MARCO CONCEPTUAL 1.2. MARCO TEORICO 1.3. JUSTIFICACIÓN 1.4. ANTECEDENTES 1.5. OBJETIVO GENERAL 2.IDENTIFICACION DE LA PROPUESTA 2.1 INTRODUCCION 2.1.1. Como surge la idea 2.1.2. Elección del producto o servicio 2.1.3. Definición del proyecto 2.2. ESTUDIO SOCIAL 2.3. ESTUDIOAMBIENTAL 2.4.ESTUDIO LEGAL 2.5. EL ESTUDIO DE MERCADO 2.5.1. Producto o servicio 2.5.2. Mercado 2.5.2.1 Demanda 2.5.3. -

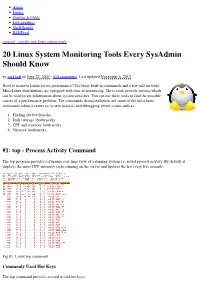

20 Linux System Monitoring Tools Every Sysadmin Should Know by Nixcraft on June 27, 2009 · 315 Comments · Last Updated November 6, 2012

About Forum Howtos & FAQs Low graphics Shell Scripts RSS/Feed nixcraft - insight into linux admin work 20 Linux System Monitoring Tools Every SysAdmin Should Know by nixCraft on June 27, 2009 · 315 comments · Last updated November 6, 2012 Need to monitor Linux server performance? Try these built-in commands and a few add-on tools. Most Linux distributions are equipped with tons of monitoring. These tools provide metrics which can be used to get information about system activities. You can use these tools to find the possible causes of a performance problem. The commands discussed below are some of the most basic commands when it comes to system analysis and debugging server issues such as: 1. Finding out bottlenecks. 2. Disk (storage) bottlenecks. 3. CPU and memory bottlenecks. 4. Network bottlenecks. #1: top - Process Activity Command The top program provides a dynamic real-time view of a running system i.e. actual process activity. By default, it displays the most CPU-intensive tasks running on the server and updates the list every five seconds. Fig.01: Linux top command Commonly Used Hot Keys The top command provides several useful hot keys: Hot Usage Key t Displays summary information off and on. m Displays memory information off and on. Sorts the display by top consumers of various system resources. Useful for quick identification of performance- A hungry tasks on a system. f Enters an interactive configuration screen for top. Helpful for setting up top for a specific task. o Enables you to interactively select the ordering within top. r Issues renice command. -

Los Líderes Del Software Libre Permanecen Unidos

Los líderes del Software Libre permanecen unidos La conferencia de Craig Mundie ya no es noticia, con suerte estas son las últimas palabras. Un número de evangelistas del software libre, en discusiones informales, sentimos que la respuesta apropiada a Microsoft es la de permanecer unidos. La conferencia de Mundie revela que la estrategia de Microsoft es mantenernos divididos y atacarnos de a uno, hasta que hayamos desaparecido. Ahora se ensañan con la licencia GPL. Aunque no intentamos representar a todos y cada uno de los grupos y proyectos, las voces más importantes del "Open Source" y "Free Software" (Software Libre) han firmado este mensaje. Nos tomó tiempo porque no estamos acostumbrados, pero lo haremos mejor la próxima vez. Fíjese en las firmas al final de este mensaje - estaremos juntos, y defenderemos a los nuestros. Bruce Perens Percibimos un nuevo triunfo para el Open Source y Software Libre: nos hemos convertido en un competidor tan serio a Microsoft que hasta sus ejecutivos divulgan públicamente sus miedos. Sin embargo, la única amenaza que representamos a Microsoft es el final de sus prácticas monopolísticas. Microsoft es bienvenido a participar como un socio igualitario, un papel que ya lo han asumido desde individuos a corporaciones transnacionales como IBM y HP. Sin embargo Microsoft no busca Igualdad, ya han anunciado Shared Source (Código Compartido), un sistema que puede ser resumido como Mira pero no toques, y nosotros controlamos todo. Microsoft compara engañosamente el modelo Open Source con el modelo de negocio de las empresas punto-com. Tal vez ellos malinterpretaron el término Software Libre. Recuerde que el término Free (NT: como en el original, en inglés no hay diferencia entre libre y gratuito, ambos se denominan free) se refiere a libertad, no a precio. -

Escribir El Título De La Tesis

UNIVERSIDAD TÉCNICA DE AMBATO FACULTAD DE INGENIERÍA EN SISTEMAS ELECTRÓNICA E INDUSTRIAL CARRERA DE INGENIERÍA EN SISTEMAS COMPUTACIONALES E INFORMÁTICOS TEMA: “SISTEMA DE ANÁLISIS Y CONTROL DE RED DE DATOS & VoIP PARA EL GOBIERNO PROVINCIAL DE TUNGURAHUA” Trabajo de Graduación. Modalidad: Proyecto de Investigación, presentado previo la obtención del título de Ingeniero en Sistemas Computacionales e Informáticos. SUBLÍNEA DE INVESTIGACIÓN: Redes de Computadoras AUTOR: Franklin Edmundo Escobar Vega TUTOR: Ing. David Omar Guevara Aulestia Mg. Ambato - Ecuador Diciembre, 2015 APROBACIÓN DEL TUTOR En mi calidad de Tutor del Trabajo de Investigación sobre el Tema: “SISTEMA DE ANÁLISIS Y CONTROL DE RED DE DATOS & VoIP PARA EL GOBIERNO PROVINCIAL DE TUNGURAHUA.”, del señor Franklin Edmundo Escobar Vega, estudiante de la Carrera de Ingeniería en Sistemas Computacionales e Informáticos, de la Facultad de Ingeniería en Sistemas, Electrónica e Industrial, de la Universidad Técnica de Ambato, considero que el informe investigativo reúne los requisitos suficientes para que continúe con los trámites y consiguiente aprobación de conformidad con el Art. 16 del Capítulo II, del Reglamento de Graduación para Obtener el Título Terminal de Tercer Nivel de la Universidad Técnica de Ambato. Ambato, Diciembre de 2015 EL TUTOR Ing. David O. Guevara A., Mg. ii AUTORÍA El presente trabajo de investigación titulado: “SISTEMA DE ANÁLISIS Y CONTROL DE RED DE DATOS & VoIP PARA EL GOBIERNO PROVINCIAL DE TUNGURAHUA”. Es absolutamente original, auténtico y personal, en tal virtud, el contenido, efectos legales y académicos que se desprenden del mismo son de exclusiva responsabilidad del autor. Ambato, Diciembre 2015 Franklin Edmundo Escobar Vega CC: 0503474827 iii DERECHOS DE AUTOR Autorizo a la Universidad Técnica de Ambato, para que haga uso de este Trabajo de Titulación como un documento disponible para la lectura, consulta y procesos de investigación. -

Ubuntunet-Connect 2013

UbuntuNet-Connect 2013 Transforming Education and Research Proceedings and Report of the 6th UbuntuNet Alliance Annual Conference 14 - 15 November 2013 Lemigo Hotel, Kigali, Rwanda Sponsors: .. ISSN 2223-7062 1 Proceedings Editors: Tiwonge Msulira Banda, Margaret E Ngwira and Rose Chisowa UbuntuNet Alliance Secretariat P.O. Box 2550 Lilongwe, Malawi Lilongwe, Malawi: UbuntuNet Alliance, 2013 www.ubuntunet.net i ISSN 2223-7062 Key title: Proceedings and report of the 6th UbuntuNet Alliance annual conference Abbreviated key title: Proc. rep. 6th UbuntuNet Alliance annu. conf. ii ACKNOWLEDGEMENTS UbuntuNet-Connect is made possible through the various roles that different people and organizations play. We would like to thank each one of them for their support. We wish to acknowledge with gratitude the work of the UbuntuNet-Connect reviewers who year by year give prompt feedback and ensure that the quality of accepted abstracts continues to rise. We also acknowledge the many people who submitted abstracts for the conference. Competition was tight in 2013 but if your abstract was not accepted this year, we encourage you to submit another abstract next year. The contribution of the Rwanda Ministry of Education and the Rwanda Development Board was ongoing and essential and is acknowledged with great appreciation. The Network Startup Resource Centre (NSRC) whose sponsorship funded the participation of the African presenters played a great role in the success of the conference To our Diamond Sponsors: XON; Gold Sponsors: AfricaConnect, NSRC, Liquid Telecomm and Government of Rwanda; Silver Sponsor: WIOCC; and Bronze Sponsors : Optelian, BSC (Broadband Systems Corporation ) and KBC (Kigali Bus Company), we thank you warmly for this investment in the future and request that you continue supporting UbuntuNet-Connect. -

BULMA: Redes Wireless Con Linux

BULMA: Redes Wireless con Linux Bisoños Usuarios de GNU/Linux de Mallorca y Alrededores | Bergantells Usuaris de GNU/Linux de Mallorca i Afegitons Redes Wireless con Linux (295763 lectures) Per Ricardo Galli Granada, gallir (http://mnm.uib.es/gallir/) Creat el 12/05/2002 00:04 modificat el 12/05/2002 00:04 Las redes Wireless 802.11b, de 11 Mbps están convirtiéndose en una opción muy válida y popular en los últimos meses. Además que los precios han bajado notablemente, dan una enorme comodidad si tenemos varios ordenadores en casa y el soporte que hay en Linux es muy potente y variado. En éste artículo explico las diferentes opciones y como instalarlo y configurarlo en Linux. Aunque sin duda la estrella es, al menos para mí, como montar un punto de acceso (access point) wireless en Linux con una tarjeta PCMCIA normal y corriente, y barata (en página 4). Introducción Como veremos en este artículo, con Linux se pueden hacer muchas virguerías que son imposibles en sistemas operativos propietarios, como por ejemplo construir un Access Point basado en Linux a partir de una tarjeta Conceptronic (Chipset PRISM2) bastante barata y que no está, en principio, preparada para hacer de Master (o access point) de una red. Las forma de trabajo de las tarjetas wireless tienen básicamente tres formas: ad-hoc y managed y master. • Ad-hoc: estas redes se construyen normalmente con ordenadores con las tarjetas "normales" y se configuran de modo que todos los ordenadores de la red trabajan "par a par", todos reciben los paquetes de todos y envían sus propios paquetes a todos los ordenadores de la red. -

UPGRADE Vol. II, No. 6, December 2001 © Novática and Informatik/Informatique Open Source / Free Software: Towards Maturity

The European Online Magazine for the IT Professional http://www.upgrade-cepis.org Vol. II, No. 6, December 2001 UPGRADE is the European Online Magazine for the Information Technology Professional, Open Source / Free Software: Towards Maturity published bimonthly at Guest Editors: Joe Ammann, Jesús M. González-Barahona, Pedro de las Heras Quirós http://www.upgrade-cepis.org/ Publisher Joint issue with NOVÁTICA and INFORMATIK/INFORMATIQUE UPGRADE is published on behalf of CEPIS (Council of European Professional Informatics Societies, http://www.cepis.org/) by Novática (http://www.ati.es/novatica/) 2 Presentation – Joe Ammann, Jesús M. González-Barahona, and Informatik/Informatique (http://www.svifsi.ch/revue/) Pedro de las Heras Quirós, Guest Editors Chief Editors François Louis Nicolet, Zurich <[email protected]> 4 Free Software Today Rafael Fernández Calvo, Madrid <[email protected]> – Pedro de las Heras Quirós and Jesús M. González-Barahona Editorial Board The position of many major companies with regard to Free Software is changing. New Peter Morrogh, CEPIS President companies are becoming giants. It is vital for the data on which we base this idea to be right Prof. Wolffried Stucky, CEPIS President-Elect Fernando Sanjuán de la Rocha and up to date. Any impression based on data from a few months ago will very possibly be wrong. Rafael Fernández Calvo, ATI 12 Should Business Adopt Free Software? Prof. Carl August Zehnder and François Louis Nicolet, SVI/FSI – Gilbert Robert and Frédéric Schütz English Editors: Mike Andersson, Richard Butchart, David Cash, Arthur Cook, Tracey Darch, Laura Davies, Nick Dunn, We explain what Free Software is, and what its advantages are for users, and provide an Rodney Fennemore, Hilary Green Roger Harris, Michael Hird, overview of its status in business, in particular by looking at the obstacles which still stand in Jim Holder, Alasdair MacLeod, Pat Moody, Adam David Moss, the way of its use. -

UPGRADE Vol. II, No. 6, December 2001

The European Online Magazine for the IT Professional http://www.upgrade-cepis.org Vol. II, No. 6, December 2001 UPGRADE is the European Online Magazine for the Information Technology Professional, Open Source / Free Software: Towards Maturity published bimonthly at Guest Editors: Joe Ammann, Jesús M. González-Barahona, Pedro de las Heras Quirós http://www.upgrade-cepis.org/ Publisher Joint issue with NOVÁTICA and INFORMATIK/INFORMATIQUE UPGRADE is published on behalf of CEPIS (Council of European Professional Informatics Societies, http://www.cepis.org/) by Novática (http://www.ati.es/novatica/) 2 Presentation – Joe Ammann, Jesús M. González-Barahona, and Informatik/Informatique (http://www.svifsi.ch/revue/) Pedro de las Heras Quirós, Guest Editors Chief Editors François Louis Nicolet, Zurich <[email protected]> 4 Free Software Today Rafael Fernández Calvo, Madrid <[email protected]> – Pedro de las Heras Quirós and Jesús M. González-Barahona Editorial Board The position of many major companies with regard to Free Software is changing. New Peter Morrogh, CEPIS President companies are becoming giants. It is vital for the data on which we base this idea to be right Prof. Wolffried Stucky, CEPIS President-Elect Fernando Sanjuán de la Rocha and up to date. Any impression based on data from a few months ago will very possibly be wrong. Rafael Fernández Calvo, ATI 12 Should Business Adopt Free Software? Prof. Carl August Zehnder and François Louis Nicolet, SVI/FSI – Gilbert Robert and Frédéric Schütz English Editors: Mike Andersson, Richard Butchart, David Cash, Arthur Cook, Tracey Darch, Laura Davies, Nick Dunn, We explain what Free Software is, and what its advantages are for users, and provide an Rodney Fennemore, Hilary Green Roger Harris, Michael Hird, overview of its status in business, in particular by looking at the obstacles which still stand in Jim Holder, Alasdair MacLeod, Pat Moody, Adam David Moss, the way of its use. -

Software Libre/Fuente Abierta: Hacia La Madurez» (En Colaboración C

Novática, revista fundada en 1975, es el SUMARIO órgano oficial de expresión y formación continua de ATI (Asociación de Técnicos En resumen: Libertad y madurez 2 de Informática) Monografía: «Software Libre/Fuente Abierta: hacia la madurez» ATI es miembro de CEPIS (Council of European Professional Informatics Societies) y tiene un (En colaboración con Informatik/Informatique y Upgrade) acuerdo de colaboración con ACM (Association for Computing Machinery). Tiene asimismo acuerdos de Coordinada por Joe Ammann, Jesús M. González-Barahona y vinculación o colaboración con AdaSpain, AI2 y ASTIC Pedro de las Heras Quirós <http://www.ati.es/novatica/> Presentación: hacia la madurez 3 CONSEJO ASESOR DE MEDIOS DE COMUNICACION Joe Ammann, Jesús M. González-Barahona, Pedro de las Heras Quirós Pere Lluís Barbarà, Rafael Fernández Calvo, José Gómez, Manuel Ortí Actualidad del software libre 5 Mezquita, Nacho Navarro, Fernando Sanjuán de la Rocha (Presidente), Miquel Sarries, Carlos Sobrino Sánchez, Manuel Solans Pedro de las Heras Quirós, Jesús M. González-Barahona Coordinación Editorial El daño viene de La Haya 14 Rafael Fernández Calvo <[email protected]> Richard Stallman Composición y autoedición Jorge Llácer Iniciativas europeas sobre el uso de software libre en el Sector Público 17 Administración Tomás Brunete, Joan Aguiar, María José Fernández Juan Jesús Muñoz Esteban Open Source en un gran banco suizo 22 SECCIONES TECNICAS: COORDINADORES Klaus Bucka-Lassen, Jan Sorensen Arquitecturas Antonio Gonzalez Colás (DAC-UPC) <[email protected]> El proyecto GNU Enterprise: software de aplicación para la empresa 25 Bases de Datos Mario G. Piattini Velthuis (EUI-UCLM) <[email protected]> Neil Tiffin, Reinhard Müller Calidad del Software Juan Carlos Granja (Universidad de Granada) <[email protected]> Contando patatas: el tamaño de Debian 2.2 30 Derecho y Tecnologías Isabel Hernando Collazos (Fac. -

COMPARATIVA DE DISTRIBUCIONS GNU/LINUX EN FORMAT LIVE-CD DE 64 Bits

COMPARATIVA DE DISTRIBUCIONS GNU/LINUX EN FORMAT LIVE-CD DE 64 Bits Jordi Lafuente Navarro ETIG/ETIS Tutor: Miquel Angel Senar Rosell Aquest treball esta subjecte a una lli cència Creative Commons http://creativecommons.org/licenses/by -nc -sa/3.0/deed.ca COMPARATIVA DE DISTRIBUCIONS GNU/LINUX EN FORMAT LIVE-CD DE 64 Bits Tal com estableix la llicencia d'aquest treball, sou lliures de copiar, distribuir i comunicar públicament l'obra, a més de fer obres derivades però s'ha de fer constar l'autor original en els crèdits, no es pot treure benefici econòmic del treball i les obres derivades s'han de distribuir sota idèntica llicencia. Independentment dels paràmetres de la llicencia, espero que aquest treball sigui de profit per el major nombre de persones i agrairia enormement que se’m comuniques qualsevol obra derivada que se’n faci o publicació en la que s'utilitzi. Moltes Gracies. Jordi Lafuente Navarro. [email protected] 2 Jordi Lafuente Navarro INDEX 1. Motivació i introducció al treball .................................................. 4 1.1. Introducció............................................................................ 4 1.2. Motivació............................................................................... 5 1.3. Planificació temporal............................................................... 6 1.4. Estructura del treball............................................................... 7 2. Conceptes i eleccions prèvies a la comparativa .......................... 8 2.1. Conceptes bàsics................................................................... -

Analysis and Evaluation of Network Management Solutions a Comparison of Network Management Solutions Suitable for Networks with 2,500+ Devices

DEGREE PROJECT IN COMPUTER ENGINEERING, FIRST CYCLE STOCKHOLM, SWEDEN 2016 Analysis and Evaluation of Network Management Solutions A Comparison of Network Management Solutions Suitable for Networks with 2,500+ Devices MURAT GABDURAHMANOV and SIMON TRYGG KTH ROYAL INSTITUTE OF TECHNOLOGY INFORMATION AND COMMUNICATION TECHNOLOGY Analysis and Evaluation of Network Management Solutions A Comparison of Network Management Solutions Suitable for Networks with 2,500+ Devices Murat Gabdurahmanov and Simon Trygg 2016-06-16 Bachelor of Science Thesis Examiner Gerald Q. Maguire Jr. Academic adviser Anders Västberg KTH Royal Institute of Technology School of Information and Communication Technology (ICT) Department of Communication Systems SE-100 44 Stockholm, Sweden c Murat Gabdurahmanov and Simon Trygg, 16 June 2016 Abstract Some companies today are using sub-optimal and nearly obsolete management systems for their networks. Given the large number of different services that are demanded by users, there is a need to adapt the network structure to support the current and potential future demands. As a result, there is a need for new Network Management Solutions (NMSs). The aim of this thesis project is to help a company who uses a NMS called Local Area Network (LAN) Management Solution (LMS). LMS was designed by Cisco for managing LAN networks. However, the company’s demands are growing and they need to expand their network more than expected. Moreover, LMS is designed to only support devices by Cisco, whereas the company wants a universal solution with wide device support from many manufacturers. This thesis presents an analysis of their current system and suggests potential solutions for an upgrade that will meet all of the company’s demands and will have a long operating life. -

Sustainable Models for Creativity

FCForum Declaration: Sustainable Models for Creativity Version 1.0 Free/Libre Culture Forum Declaration [For details, see the extended version] We can no longer put off re-thinking the economic structures that have been producing, financing, and funding culture up until now. Many of the old models have become anachronistic and detrimental to civil society. The aim of this document is to promote innovative strategies capable of defending and extending the sphere in which human creativity and knowledge can prosper freely and sustainably. This document is addressed to policy reformers, citizens and free/libre culture activists and aims to provide practical tools to actively bring about this change. 1. Who Generates Culture? In order to develop and grow, the human capacity for creativity requires access to existing culture, knowledge and information. Everyone can contribute to the production of culture, values and wealth on different scales, ranging from very basic to very complex creative contributions. The resources and time required for creative activities also vary in scale. We want to promote ways of liberating this time and these resources so that the distributed potential can be deployed in a sustainable way. 2. Basic Principles for Sustainable Creativity 1. The restructuring of the cultural industries is not only necessary but inevitable. 2. More culture is created and circulates in the digital era than ever before: in this context sharing has proven to be essential to the dissemination of culture. 3. The profits that the cultural lobbies are fighting to defend are based on the artificial production of scarcity. 4. The cultural sphere needs to recognise the skills and contributions of all of its agents, not only producers.