Ubuntu Et Linux

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Linux: Come E Perchх

ÄÒÙÜ Ô ©2007 mcz 12 luglio 2008 ½º I 1. Indice II ½º Á ¾º ¿º ÈÖÞÓÒ ½ º È ÄÒÙÜ ¿ º ÔÔÖÓÓÒÑÒØÓ º ÖÒÞ ×Ó×ØÒÞÐ ÏÒÓÛ× ¾½ º ÄÒÙÜ ÕÙÐ ×ØÖÙÞÓÒ ¾ º ÄÒÙÜ ÀÖÛÖ ×ÙÔÔ ÓÖØØÓ ¾ º È Ð ÖÒÞ ØÖ ÖÓ ÓØ Ù×Ö ¿½ ½¼º ÄÒÙÜ × Ò×ØÐÐ ¿¿ ½½º ÓÑ × Ò×ØÐÐÒÓ ÔÖÓÖÑÑ ¿ ½¾º ÒÓÒ ØÖÓÚÓ ÒÐ ×ØÓ ÐÐ ×ØÖÙÞÓÒ ¿ ½¿º Ó׳ ÙÒÓ ¿ ½º ÓÑ × Ð ××ØÑ ½º ÓÑ Ð ½º Ð× Ñ ½º Ð Ñ ØÐ ¿ ½º ÐÓ ½º ÓÑ × Ò×ØÐÐ Ð ×ØÑÔÒØ ¾¼º ÓÑ ÐØØÖ¸ Ø×Ø ÐÖ III Indice ¾½º ÓÑ ÚÖ Ð ØÐÚ×ÓÒ ¿ 21.1. Televisioneanalogica . 63 21.2. Televisione digitale (terrestre o satellitare) . ....... 64 ¾¾º ÐÑØ ¾¿º Ä 23.1. Fotoritocco ............................. 67 23.2. Grafica3D.............................. 67 23.3. Disegnovettoriale-CAD . 69 23.4.Filtricoloreecalibrazionecolori . .. 69 ¾º ×ÖÚ Ð ½ 24.1.Vari.................................. 72 24.2. Navigazionedirectoriesefiles . 73 24.3. CopiaCD .............................. 74 24.4. Editaretesto............................. 74 24.5.RPM ................................. 75 ¾º ×ÑÔ Ô ´ËÐе 25.1.Montareundiscoounapenna . 77 25.2. Trovareunfilenelsistema . 79 25.3.Vedereilcontenutodiunfile . 79 25.4.Alias ................................. 80 ¾º × ÚÓÐ×× ÔÖÓÖÑÑÖ ½ ¾º ÖÓÛ×Ö¸ ÑÐ ººº ¿ ¾º ÖÛÐРгÒØÚÖÙ× Ð ÑØØÑÓ ¾º ÄÒÙÜ ½ ¿¼º ÓÑ ØÖÓÚÖ ÙØÓ ÖÖÑÒØ ¿ ¿½º Ð Ø×ØÙÐ Ô Ö Ð ×ØÓÔ ÄÒÙÜ ¿¾º ´ÃµÍÙÒØÙ¸ ÙÒ ×ØÖÙÞÓÒ ÑÓÐØÓ ÑØ ¿¿º ËÙÜ ÙÒ³ÓØØÑ ×ØÖÙÞÓÒ ÄÒÙÜ ½¼½ ¿º Á Ó Ò ÄÒÙÜ ½¼ ¿º ÃÓÒÕÙÖÓÖ¸ ÕÙ×ØÓ ½¼ ¿º ÃÓÒÕÙÖÓÖ¸ Ñ ØÒØÓ Ô Ö ½½¿ 36.1.Unaprimaocchiata . .114 36.2.ImenudiKonqueror . .115 36.3.Configurazione . .116 IV Indice 36.4.Alcuniesempidiviste . 116 36.5.Iservizidimenu(ServiceMenu) . 119 ¿º ÃÓÒÕÙÖÓÖ Ø ½¾¿ ¿º à ÙÒ ÖÖÒØ ½¾ ¿º à ÙÒ ÐÙ×ÓÒ ½¿½ ¼º ÓÒÖÓÒØÓ Ò×ØÐÐÞÓÒ ÏÒÓÛ×È ÃÍÙÒØÙ º½¼ ½¿¿ 40.1. -

Open Source Magazine N°13

Actualité édito =VhiVaVK^hiVWVWn erci Microsoft ! Merci Ce système de substitution à L’arrivée récente de Vista de de migrer leurs postes PC sous Apple ! Et surtout mer- Mac OS X d’Apple et à Windows Microsoft a donné un nou- Windows vers Mac OS X ou B ci Canonical ! Grâce à de Microsoft était relativement veau coup d’accélérateur à la Linux (selon King Research). vous, les solutions li- peu recherché par le commun diffusion de Linux notamment Ce n’est plus « l’effet halo » si bres connaissent un incroyable des mortels jusqu’à ce que la Ubuntu (et à ses variantes : cher à Apple mais bel et bien succès auprès des passionnés firme sud-africaine Canonical Kubunu, Edubuntu, Xubuntu, « l’effet Vista » ! d’informatique et des utilisa- ne se lance dans la distribution etc) en raison des problèmes Enfin et surtout, le monde du teurs près de leurs sous. gratuite d’Ubuntu sa propre rencontrés avec la nouvelle libre ne serait rien sans la phi- Les mauvais « gestes commer- distribution basée sur Debian, version du système d’exploi- losophie de l’open-source qui ciaux » de Microsoft et d’Apple un dérivé de Linux. tation de Microsoft. En 2007, permet à tout programmeur conduisent de plus en plus les le groupe automobiles PSA a d’apporter, gracieusement, utilisateurs à tester d’abord des Canonical a recherché la sim- migré ses 20 000 postes vers des améliorations à un logiciel logiciels libres alternatifs com- plicité, la clarté, la compatibili- Linux ainsi que l’Assemblée Na- ouvert et de les proposer à l’en- me le navigateur Firefox de la té et la stabilité. -

Introducción a Linux Equivalencias Windows En Linux Ivalencias

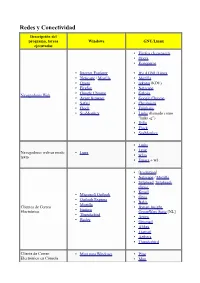

No has iniciado sesión Discusión Contribuciones Crear una cuenta Acceder Página discusión Leer Editar Ver historial Buscar Introducción a Linux Equivalencias Windows en Linux Portada < Introducción a Linux Categorías de libros Equivalencias Windows en GNU/Linux es una lista de equivalencias, reemplazos y software Cam bios recientes Libro aleatorio análogo a Windows en GNU/Linux y viceversa. Ayuda Contenido [ocultar] Donaciones 1 Algunas diferencias entre los programas para Windows y GNU/Linux Comunidad 2 Redes y Conectividad Café 3 Trabajando con archivos Portal de la comunidad 4 Software de escritorio Subproyectos 5 Multimedia Recetario 5.1 Audio y reproductores de CD Wikichicos 5.2 Gráficos 5.3 Video y otros Imprimir/exportar 6 Ofimática/negocios Crear un libro 7 Juegos Descargar como PDF Versión para im primir 8 Programación y Desarrollo 9 Software para Servidores Herramientas 10 Científicos y Prog s Especiales 11 Otros Cambios relacionados 12 Enlaces externos Subir archivo 12.1 Notas Páginas especiales Enlace permanente Información de la Algunas diferencias entre los programas para Windows y y página Enlace corto GNU/Linux [ editar ] Citar esta página La mayoría de los programas de Windows son hechos con el principio de "Todo en uno" (cada Idiomas desarrollador agrega todo a su producto). De la misma forma, a este principio le llaman el Añadir enlaces "Estilo-Windows". Redes y Conectividad [ editar ] Descripción del programa, Windows GNU/Linux tareas ejecutadas Firefox (Iceweasel) Opera [NL] Internet Explorer Konqueror Netscape / -

Personalize Mandriva Desktop

Personalization Personalize Mandriva Desktop andriva Linux offers a number of that individual users can make, rather than options to personalize your desk- system wide changes. Mtop environment. We have chosen KDE for the benefit of this article although Widgets / plasmoids Mandriva Linux offers other environments A key concept KDE4 has adapted is to use such as GNOME or LXDE which can also be the desktop space better. The desktop and personalized. We are focusing on changes menu at the bottom used to be separate applications. This has been replaced with a single application called Plasma that dis- plays the entire desktop, panels and wid- gets and allows the user to customize the desktop as he wants. Widgets, plasmoids or gadgets are small applications which are displayed on the desktop one or more times, including in panels and may interact with the user. Wid- Figure 1. Cashew menu gets are managed by a menu accessible via the cashew icon in the top right hand corner of the desktop (see Figure 1), or by right clicking on the desktop (see Figure 2), unlocking the widgets, then choosing Add Widgets. After unlocking your widgets, the Add Widgets dialog will allow you to add and re- move widgets from your desktop. You add widgets from the list by dragging them to the desktop, or clicking the Add Widgets button. Once you have added some wid- gets, you can then lock widgets, so you don’t accidentally move them around when working on the desktop. If you want to re- move widgets, you can remove them when unlocked by either clicking the red minus sign in the add widgets dialog, or by mov- Figure 2. -

Pardus'ta Yazılım Geliştirme

sayı 10 - şubat / mart 2009 özgürlükiçin.com e-dergi Yazılımın Babil Kulesi: KBabel Pardus 2008.2 Canis aureus Çıktı! Posta Güvercini: Mozilla Thunderbird Erkan Tekman: “Nobel’i Alamayacağımı Anlayınca...” Pardus’ta Yazılım Geliştirme içindekiler 04-15. Haberler künye 16. Özgür Yazılım Almak ve Geri Vermek 17-19. KDE 4 Bu sayının editörü: 20-22. Algoritma ve Akış Diyagramları Hakan Hamurcu 23-25. OpenOffice.org Basic ve Visual Basic Uyumu Bu sayıda katkıda bulunanlar: Pardus’ta Sistem Çağrılarını C ile Nasıl Çağırabiliriz? Ahmet Hiçyılmaz, Akın Ömeroğlu, 26-28. Ali Işıngör, Aydın Gündüz, Deniz Ege Tunçay, Emre Yılmaz, 29-31. Pardus ile PHP Geliştirin Eray Şahbaz, Erkan Tekman, Gözde Orgun, Hakan Hamurcu, 32-35 Gambas ile Programlama Kubilay Kocabalkan, Mehmet Pekgenç, Pınar Yanardağ, 36-39. Java&Eclipse Geliştirme Ortamı Özgür Kuru, Seval Ünver, S. Gönenç Çalıcı, Şaban Kuş 40-42. Posta Güvercini: Mozilla Thunderbird Tasarım: 43-44. Boncuk artistanbul (Pınar Eskikan) KBabel Özgürlükİçin e-dergisi, 45-48. Creative Commons 49-52. Blender ile Özgür Boyutlar (by-nc-sa) 3.0 ile lisanslanmıştır. Pardus ismi ve logosu, 53-55. Altyazılarınızı Düzenleyin: Subtitle Compesor TÜBİTAK UEKAE’nin tescilli markasıdır Gimp Filtrelerinin Tanıyalım-6 Bu yayın, Türkiye’nin en büyük özgür yazılım 56-59. topluluğu olan Özgürlükİçin tarafından 60-67. Röportaj - Erkan Tekman hazırlanmaktadır. 68-77. SAVAGE:The Battle For Newerth 02 editörden Hakan HAMURCU [email protected] Hiçbir zekâ tecrübenin önüne geçemez! Yeni tecrübeler kazanmak için yeni bir sayı daha... Merhaba! E-dergimizin 10. sayısıyla karşınızdayız. Bildiğiniz gibi dergimizin çekecektir. Eğer PHP konusunda da makalelerin devam etmesini istiyorsanız, editörlüğünü her ay topluluktan bir arkadaşımız üstleniyor. -

Unregisterd Version

The Official Ubuntu Book 1 Table of Contents 3 Copyright 6 Foreword 8 Preface 11 Acknowledgments 13 About the Authors 14 Introduction 15 Chapter 1. Introducing Ubuntu 18 A Wild Ride 19 Free Software, Open Source, and GNU/Linux 20 A Brief History of Ubuntu 23 What Is Ubuntu? 27 Ubuntu Promises and Goals 31 Canonical and the Ubuntu Foundation 36 Ubuntu Subprojects, Derivatives, and Spin offs 39 Summary 40 Chapter 2. Installing Ubuntu 41 Choosing Your Ubuntu Version 42 Getting Ubuntu 44 Installing from the Desktop CD 47 Installing Using the Alternate Install CD 56 Post-Installation 64 Summary 66 Chapter 3. Using Ubuntu on the Desktop 67 Taking Your Desktop for a Ride 69 Using Your Applications 78 The Ubuntu File Chooser and Bookmarks 116 Ubuntu in Your Language 118 Customizing Ubuntu's Look and Feel 119 Managing Your Files 121 Ubuntu and Multimedia 127 Summary 133 Chapter 4. Advanced Usage and Managing Ubuntu 134 Adding and Removing Programs and Packages 135 Keeping Your Computer Updated 143 Moving to the Next Ubuntu Release 147 Using and Abusing Devices and Media 148 Configuring a Printer in Ubuntu 151 Graphically Access Remote Files 158 The Terminal 160 Working with Windows 165 Summary 167 Chapter 5. The Ubuntu Server 168 What Is Ubuntu Server? 169 Installing Ubuntu Server 171 Ubuntu Package Management 179 Ubuntu Server Security 188 Summary 193 Chapter 6. Support and Typical Problems 194 Your System 196 Applications 210 Multimedia 215 Networking 221 Hardware 226 System Administration 237 Other 249 Summary 255 Chapter 7. Using Kubuntu 256 Introduction to Kubuntu 257 Installing Kubuntu 262 Customizing Kubuntu 269 Systems Administration 273 Managing Files with Kubuntu 289 Common Applications 297 Finding Help and Giving Back to the Community 315 Summary 317 Chapter 8. -

Redes Y Conectividad Descripción Del Programa, Tareas Windows GNU/Linux Ejecutadas • Firefox (Iceweasel) • Opera • Konqueror

Redes y Conectividad Descripción del programa, tareas Windows GNU/Linux ejecutadas • Firefox (Iceweasel) • Opera • Konqueror • Internet Explorer • IEs 4 GNU/Linux • Netscape / Mozilla • Mozilla • Opera • rekonq (KDE) • Firefox • Netscape • Google Chrome • Galeón Navegadores Web • Avant Browser • Google Chrome • Safari • Chromium • Flock • Epiphany • SeaMonkey • Links (llamado como "links -g") • Dillo • Flock • SeaMonkey • Links • • Lynx Navegadores web en modo Lynx • texto w3m • Emacs + w3. • [Evolution] • Netscape / Mozilla • Sylpheed , Sylpheed- claws. • Kmail • Microsoft Outlook • Gnus • Outlook Express • Balsa • Mozilla Clientes de Correo • Bynari Insight • Eudora Electrónico GroupWare Suite [NL] • Thunderbird • Arrow • Becky • Gnumail • Althea • Liamail • Aethera • Thunderbird Cliente de Correo • Mutt para Windows • Pine Electrónico en Cónsola • Mutt • Gnus • de , Pine para Windows • Elm. • Xemacs • Liferea • Knode. • Pan • Xnews , Outlook, • NewsReader Lector de noticias Netscape / Mozilla • Netscape / Mozilla. • Sylpheed / Sylpheed- claws • MultiGet • Orbit Downloader • Downloader para X. • MetaProducts Download • Caitoo (former Kget). Express • Prozilla . • Flashget • wxDownloadFast . • Go!zilla • Kget (KDE). Gestor de Descargas • Reget • Wget (console, standard). • Getright GUI: Kmago, QTget, • Wget para Windows Xget, ... • Download Accelerator Plus • Aria. • Axel. • Httrack. • WWW Offline Explorer. • Wget (consola, estándar). GUI: Kmago, QTget, Extractor de Sitios Web Teleport Pro, Webripper. Xget, ... • Downloader para X. • -

Volume 31 August 2009

W NE Volume 31 August 2009 TTaabbllee ooff CCoonntteennttss WWeellccoommee ffrroomm tthhee CChhiieeff EEddiittoorr elcome to the August 2009 issue of The NEW PCLinuxOS Magazine. This is an W exciting time for PCLinuxOS. Not only do we have the new and revitalized magazine to look forward to every month, but there is a lot of other activity going on. Within the last month, we've seen the release of MiniMe KDE 3 2009.1, ZenMini 2009.1, and the first quarterly update in PCLinuxOS 2009.2. And there's even more just around the corner. The final release of the PCLinuxOS XFCE - Phoenix remaster from Sproggy is looming large on the horizon, complete with the latest XFCE 4.6 desktop. Additionally, Neal is wrapping up work on the LXDE remaster, while maddogf16 is hard at work on the e17 remaster. Updates to programs in the repository, as well as new additions to the repository, are coming out at an amazing rate. One of those new additions to the repository that is just around the corner is KDE 4.3 RC3. Texstar has been working feverishly to put the final touches on it, and many from the community have been assisting by testing the next generation of the KDE desktop. The addition of Pinoc's addlocale program to allow international users to use PCLinuxOS in their native language, has spurred growth in the PCLinuxOS international community, allowing PCLinuxOS to appear in any one of 73 different languages. In this issue of the magazine, we have a wide variety of articles. This month's cover story is from Texstar himself, on how to Master the Remaster. -

List of Section 13F Securities, Second Quarter, 2021

List of Section 13F Securities Second Quarter FY 2021 Copyright (c) 2021 American Bankers Association. CUSIP Numbers and descriptions are used with permission by Standard & Poors CUSIP Service Bureau, a division of The McGraw-Hill Companies, Inc. All rights reserved. No redistribution without permission from Standard & Poors CUSIP Service Bureau. Standard & Poors CUSIP Service Bureau does not guarantee the accuracy or completeness of the CUSIP Numbers and standard descriptions included herein and neither the American Bankers Association nor Standard & Poor's CUSIP Service Bureau shall be responsible for any errors, omissions or damages arising out of the use of such information. U.S. Securities and Exchange Commission OFFICIAL LIST OF SECTION 13(f) SECURITIES USER INFORMATION SHEET General This list of “Section 13(f) securities” as defined by Rule 13f-1(c) [17 CFR 240.13f-1(c)] is made available to the public pursuant to Section13 (f) (3) of the Securities Exchange Act of 1934 [15 USC 78m(f) (3)]. It is made available for use in the preparation of reports filed with the Securities and Exhange Commission pursuant to Rule 13f-1 [17 CFR 240.13f-1] under Section 13(f) of the Securities Exchange Act of 1934. An updated list is published on a quarterly basis. This list is current as of June 15, 2021, and may be relied on by institutional investment managers filing Form 13F reports for the calendar quarter ending June 30, 2021. Institutional investment managers should report holdings-- number of shares and fair market value--as of the last day of the calendar quarter as required by [ Section 13(f)(1) and Rule 13f-1] thereunder. -

Installer Un Second Gestionnaire De Bureau

Installer un second gestionnaire de bureau Je vais donc commencer par expliquer l'installation de KDE, mais ne vous inquiétez pas car je ferai de même pour les autres gestionnaires de bureau, les manips sont très similaires. Alors, comment installer KDE ? Une des commandes les plus connues est celle-ci : sudo apt-get install kubuntu-desktop Mais attendez ! L'inconvénient de ce paquet (car kubuntu-desktop est un paquet), c'est qu'il télécharge non seulement l'interface de KDE, mais aussi tous les logiciels qui y sont associés ! Euh, il est où, le problème ? Ce n'est pas ça qu'on cherche à faire ? Si, si, mais le problème, c'est que comme les programmes sous Ubuntu sont compatibles avec Kubuntu (et avec toutes les autres versions de Linux, normalement), vous allez vous retrouver avec les programmes de KDE sous Ubuntu, et vice-versa. Vous aurez par exemple Konqueror sous Ubuntu alors que vous avez déjà Firefox. De même que vous aurez Pidgin sous Kubuntu alors qu'il y a Kopete. Bref, c'est le bazar complet (presque aussi bien que ma chambre ). Je vais donc vous présenter une astuce pour régler ce problème par la suite, mais avant ça, je vais également vous présenter une autre façon d'installer KDE. En effet, il est possible d'installer le strict minimum pour faire tourner KDE. C'est-à- dire juste ce qu'il faut pour avoir KDE, mais sans tous les logiciels associés, vous n'aurez donc pas Konqueror, Amarok, Adept, etc. : sudo apt-get install kde-core Voilà : vous n'avez que KDE, vous n'avez plus qu'à installer vos programmes préférés, ou juste utiliser les programmes Ubuntu, toujours présents. -

Prefix Files, 108 * (Asterisk), Wildcard Character

Hill_index.qxd 6/7/07 10:31 AM Page 439 Index .(dot) prefix files, 108 Alternate install CD. See Installing Ubuntu from * (asterisk), wildcard character, 410 alternate install CD. $ (dollar sign), shell prompt, 169 Amarok music manager, 288–289 - (hyphen), dash in commands, 145 Anagram creator, 363 ? (question mark), wildcard character, 410 Animation, 98–99 | (vertical bar), pipe symbol, 411 Announcements, 313 [ ] (brackets), wildcard characters, 410 Answers, 28, 351 ~ (tilde), home directory indicator, 169 Applets. See also specific applets. 3D modeling, 98–99, 438 adding, 64 definition, 64 About Kubuntu Guide, 305–306 Kubuntu, 261–262 Access, Ubuntu equivalent to, 436 Applications. See also specific applications. Access permissions, 177–178, 405 closing, 60 Access restrictions, Kubuntu, 300–301 compiling, 197–198 Accessibility, Kubuntu, 250 maximizing, 60 Accounting, Ubuntu equivalent to Windows, 437 minimizing, 60 Add a Printer Wizard, 137–139 open, displaying, 66 addgroup command, 408 starting, 60–62, 69 Adding/removing programs switching between, 66 Adept, 264–265 vendor lockup, 74 Edubuntu, 384–386 writing and tracking, 28 Kubuntu, 264–265 Applications menu. See also Desktop, Ubuntu. Ubuntu, 122–124 Audio CD Creator, 97 Address book, 94 Calculator, 95 adduser command, 408 CD ripper, 97 Adept package manager. See also Installing description, 60 Kubuntu. Dictionary, 95 adding/removing programs, 264–265 Disk Usage Analyzer, 97 components, 263 FreeCell Patience, 96 installing packages, 263–266, 269–271 Gnometric, 96 managing repositories, 266–269 Internet Relay Chat, 96 previewing changes, 270–271 Mahjongg, 96 search feature, 265 Movie Player, 97 starting, 264 Nibbles, 96 update notification, 271–274 Sound Recorder, 97 Updater, 271–274 starting applications, 60 Updater-Notifier, 271–274 Sudoku, 97 Advanced Package Tool (APT), 125, 166–167 System Monitor, 97 Advanced tab, 282–285 Terminal, 95 Advocacy, 334 Terminal Server Client, 96 AIM, Ubuntu equivalent, 437 Text Editor, 95 439 Hill_index.qxd 6/7/07 10:31 AM Page 440 440 Index Appointments, 296. -

على توزيعه أول شروحاتي تنصيب واجهه Ubuntu KDE Lﻟﺴﻼم ﻋﻠﯿﮑﻢ ورﺣﻤﻪ Lﻟﻠﻪ

أول شروحاتي تنصيب واجهه KDE على توزيعه Ubuntu السلم عليكم ورحمه الله وبركاتة معلوم ان نسخه Ubuntu تأتي بواجهه Gnom ولكن واجهه KDE أجمل منها واجهه Gnom 1 واجهه KDE أفتح سطر الوامر (terminal).. واكتب كود: sudo aptitude update && sudo aptitude install kubuntu-desktop راح تأتيك هذه النافذه 2 اضغط kdm اذا خلص التحميل نعمل خروج من الحساب log out 3 بعدها نضغط Options ثم نختار Select Session اختار KDE ثم اضغط Change Session 4 ثم اضغط make default ولو اردت خذف الواجهه طبق هذا المر في terminal كود: sudo aptitude remove kubuntu-desktop بالخير اتمنى ان يستفيد احد من الدرس وهذا اول شروحاتي واعذروني لو حصل خطأ او خلل بالشرح CISSP لينكساوي 5 BAD3R :: مراقب عام سابق :: وعليكم السلم .. صباحالنور والسرور .. عزيزي هجير احسنت والله احسنت لماذا لنك تشرح بالصور ... ياجعل والديييك للجنه .. تسلم يابعدي وهذي مراجعه بعد اذنك :) Install KDE Desktop in Ubuntu >> توه جاي من صله الفجر ومشتهي تميس وفووول مسلم عادل ::إدارة مجتمع لينوكس العربي:: اقتباس: المشاركة الصلية كتبت بواسطة hajeer ولو اردت خذف الواجهه طبق هذا المر في terminal كود: sudo aptitude remove kubuntu-desktop عذرا اخي، ولكن هذا المر لن يحذف الواجهة، لن الحزمة kubuntu-desktop عبارة عن meta-package يعني يتم تثبيتها لتثبيت حزم اخرى. في حال اردت ازالة كي دي اي استخدم: كود: sudo aptitude remove kdelibs4c2a 6 kaf-laarous :: مشرف قسم توزيعة أعجوبة :: بعد اذنك أخي الحبيب . لتنصيب سطح المكتب كيدي 4 // كود: apt-get install kubuntu-kde4-desktop Dr.AMA .: مشرف قسم المبتدئين :. ألف شكر الحمد لله تمت التجربة وتمام التمام ... ولكن أول ما يبدأ يحمل النظام بيجيبلي شاشة الـ Kubuntu وأنا حابب أرجع Ubuntu تاني .