Bachelor-Informatik-Bfh.Pdf

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

L'expérience De Création De Jeux Vidéo En Amateur Travailler Son

Université de Liège Faculté de Philosophie et Lettres Département Médias, Culture et Communication L’expérience de création de jeux vidéo en amateur Travailler son goût pour l’incertitude Thèse présentée par Pierre-Yves Hurel en vue de l’obtention du titre de Docteur en Information et Communication sous la direction de Christine Servais Année académique 2019-2020 À Anne-Lyse, à notre aventure, à nos traversées, à nos horizons. À Charlotte, à tes cris de l’oie, à tes sourires en coin, à tes découvertes. REMERCIEMENTS Écrire une thèse est un acte pétri d’incertitudes, que l’auteur cherche à maîtriser, cadrer et contrôler. J’ai eu le bonheur d’être particulièrement bien accompagné dans cette pratique du doute. Seul face à mon document, j’étais riche de toutes les discussions qui ont jalonné mes années de doctorat. Je souhaite particulièrement remercier mes interlocuteurs pour leur générosité : - Christine Servais, pour sa direction minutieuse, sa franchise, sa bienveillance, ses conseils et son écoute. - Les membres du jury pour avoir accepté de me livrer leur analyse du présent travail. - Tous les membres du Liège Game Lab pour leur intelligence dans leur participation à notre collectif de recherche, pour leur capacité à échanger de manière constructive et pour leur humour sans égal. Merci au Docteure Barnabé (chercheuse internationale et coauteure de cafés-thèse fondateurs), au Docteure Delbouille (brillante sitôt qu’on l’entend), au Docteur Dupont (titulaire d’un double doctorat en lettres modernes et en élégance), au Docteur Dozo (dont le sens du collectif a tant permis), au futur Docteur Krywicki (prolifique en tout domaine), au futur Docteur Houlmont (dont je ne connais qu’un défaut) et au futur Docteur Bashandy (dont le vécu et les travaux incitent à l’humilité). -

Tie Break Tennis by 01Toys Review by Jr2swiss Nov/04/2004

Offline Edition Version: Mar/22/2005 14:13 http://reviews.chemicalkungfu.de/ 1 Ah Catsmanga Daioh by taRo Review by BobBorakovitz Nov/03/2004 This is a really nice little game, very polished with excellent graphics and music! The text is in Japanese (or another similar foreign language) but it's easy to understand the menus. The gameplay is simple, you are a little anime girl on the bottom of the screen, your goal is to avoid the many cats that are falling from the sky while collecting tokens that also fall from the sky. For every cat that you avoid you get 1 point, and you get bonus points by collecting the tokens. I love the music, it's a catchy tune, but there's not too many sound effects, however the ones that are there work well and sound great without crackling. The feature in this game that really makes it stand out is the online ranking system! When your game ends you get a screen that has a password and a website to rank yourself among other players! At the time of this writing, my ranking is a dismal #144! Oh well, I'll keep trying! Graphics: 9 Sound: 8 Gameplay: 9 Progress: 10 Gameidea: 6 Replay value: 7 OVERALL RATING: 8.2 2 Air Rage by Taras Young Review by frolik Nov/04/2004 Coded for the 15 days Coding Competition was this little one-shot shootemup where you fly a Boeing 737 that has been armed to the teeth with weapons and are pursued by government jets intent on taking you down. -

Doom: Gráficos Avançados E Atmosfera Sombria

PONTIFÍCIA UNIVERSIDADE CATÓLICA DO RIO GRANDE DO SUL PROGRAMA DE PÓS-GRADUAÇÃO EM COMUNICAÇÃO SOCIAL TECNOLOGIAS DE CONTATO: OS IMPACTOS DAS PLATAFORMAS DOS JOGOS DIGITAIS NA JOGABILIDADE SOCIAL CHRISTOPHER ROBERT KASTENSMIDT Professora Orientadora: Dra. Magda Rodrigues da Cunha Porto Alegre Dezembro/2011 CHRISTOPHER ROBERT KASTENSMIDT TECNOLOGIAS DE CONTATO: OS IMPACTOS DAS PLATAFORMAS DOS JOGOS DIGITAIS NA JOGABILIDADE SOCIAL Dissertação apresentada como requisito parcial para obtenção do grau de Mestre pelo Programa de Pós-Graduação em Comunicação Social da Pontifícia Universidade Católica do Rio Grande do Sul. Orientadora: Dra. Magda Rodrigues da Cunha PORTO ALEGRE 2011 CHRISTOPHER ROBERT KASTENSMIDT Dados Internacionais de Catalogação na Publicação (CIP) K19t Kastensmidt, Christopher Robert Tecnologias de contato: os impactos das plataformas dos jogos digitais na jogabilidade social. / Christopher Robert Kastensmidt. – Porto Alegre, 2011. 172 p. Dissertação (Mestrado) Programa de Pós-Graduação em Comunicação Social – Faculdade de Comunicação Social, PUCRS. Orientadora: Profa. Dra. Magda Rodrigues da Cunha 1. Comunicação Social. 2. Jogos Digitais. 3. Jogabilidade Social. 4. Jogos Eletrônicos. I. Cunha, Magda Rodrigues da. II. Título. CDD 794.8 Ficha elaborada pela bibliotecária Anamaria Ferreira CRB 10/1494 TECNOLOGIAS DE CONTATO: OS IMPACTOS DAS PLATAFORMAS DOS JOGOS DIGITAIS NA JOGABILIDADE SOCIAL Dissertação apresentada como requisito parcial para obtenção do grau de Mestre pelo Programa de Pós-Graduação em Comunicação Social -

Game Engine Anatomy 101, Part I April 12, 2002 By: Jake Simpson

ExtremeTech - Print Article 10/21/02 12:07 PM Game Engine Anatomy 101, Part I April 12, 2002 By: Jake Simpson We've come a very long way since the days of Doom. But that groundbreaking title wasn't just a great game, it also brought forth and popularized a new game-programming model: the game "engine." This modular, extensible and oh-so-tweakable design concept allowed gamers and programmers alike to hack into the game's core to create new games with new models, scenery, and sounds, or put a different twist on the existing game material. CounterStrike, Team Fortress, TacOps, Strike Force, and the wonderfully macabre Quake Soccer are among numerous new games created from existing game engines, with most using one of iD's Quake engines as their basis. click on image for full view TacOps and Strike Force both use the Unreal Tournament engine. In fact, the term "game engine" has come to be standard verbiage in gamers' conversations, but where does the engine end, and the game begin? And what exactly is going on behind the scenes to push all those pixels, play sounds, make monsters think and trigger game events? If you've ever pondered any of these questions, and want to know more about what makes games go, then you've come to the right place. What's in store is a deep, multi-part guided tour of the guts of game engines, with a particular focus on the Quake engines, since Raven Software (the company where I worked recently) has built several titles, Soldier of Fortune most notably, based on the Quake engine. -

VRET Dissertation

UNIVERSITY OF CALIFORNIA, SAN DIEGO War, Trauma, and Technologies of the Self: The Making of Virtual Reality Exposure Therapy A dissertation submitted in partial satisfaction of the requirements for the degree Doctor of Philosophy in Communication and Science Studies by Marisa Renee Brandt Committee in charge: Professor Chandra Mukerji, Chair Professor David Serlin Professor Kelly A. Gates Professor Charles Thorpe Professor Joseph Dumit 2013 Copyright Marisa Renee Brandt, 2013 All rights reserved SIGNATURE PAGE The Dissertation of Marisa Renee Brandt is approved, and is acceptable in quality and form for publication in microfilm and electronically: Chair University of California, San Diego 2013 iii DEDICATION I dedicate this dissertation to all of the people around the world have suffered trauma as a result of the Global War on Terrorism. May we never give up on peace. iv TABLE OF CONTENTS Signature Page ................................................................................................................... iii Dedication ........................................................................................................................... iv List Of Figures ................................................................................................................. viii Abbreviations ..................................................................................................................... ix Acknowledgements ............................................................................................................ -

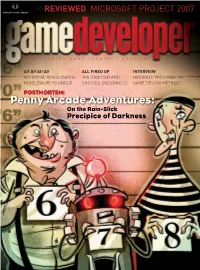

Game Developer

>> REVIEWED MICROSOFT PROJECT 2007 AUGUST 2008 THE LEADING GAME INDUSTRY MAGAZINE >> AI! AI! AI! AI! >> ALL FIRED UP >> INTERVIEW ARTIFICIAL INTELLIGENCE THE SHOOTER AND HIROKAZU YASUHARA ON MIDDLEWARE ROUNDUP SHOOTEE DISCONNECT GAME DESIGN METHODS POSTMORTEM: PennyTHE Arcade Adventures: On the Rain-Slick LEADINGPrecipice of Darkness GAME INDUSTRY MAGAZINE DISPLAY UNTIL DECEMBER 15, 2003 0808gd_cover_vIjf.indd 1 7/17/08 12:43:51 PM ImageMetrics_Sig08Ad_HR1.pdf 7/11/08 12:58:17 PM I Am the Future of Facial Animation Meet Me at Siggraph 2008 C M Y CM Booth 1229 MY CY CMY K See How I Was Created: 8/13/08 1:00-2:30pm Room #2 Superior Facial Animation. Simplified. www.image-metrics.com US Office: +1 (310) 656 6565 UK Office: +44 (0) 161 242 1800 © 2008. Image Metrics, Inc. All rights reserved. []CONTENTS AUGUST 2008 VOLUME 15, NUMBER 7 FEATURES 7 GAME BRAINS Artificial Intelligence middleware is coming into its own as a crucial tool for modern game development. In this market overview we take a look at eight products that aim to make thinking machines a reality. By Jeffrey Fleming 15 READY, AIM, FIRE! In first person shooters, there is often a disconnect between the location of the gun on 7 the screen and the destination of an in-game bullet. Here, Adam Hunter scans different models that seek to rectify the problem, and draws a few conclusions of his own. By Adam Hunter 28 18 INTERVIEW: HIROKAZU YASUHARA 15 Hirokazu Yasuhara was the third person to join Sonic Team, even before it was so- named. -

GAME DEVELOPER TOP 50 the Best Ideas Evolve

THE LEADING GAME INDUSTRY MAGAZINE VOL18 NO10 NOVEMBER 2011 INSIDE: THE GAME DEVELOPER TOP 50 The best ideas evolve. Great ideas don’t just happen. They evolve. Your own development teams think and work fast. Don’t miss a breakthrough. Version everything with Perforce. Software and firmware. Digital assets and games. Websites and documents. More than 5,000 organizations and 350,000 users trust Perforce SCM to version work enterprise-wide. Try it now. Download the free 2-user, non-expiring Perforce Server from perforce.com Or request an evaluation license for any number of users. Perforce Video Game Game Developer page ad.indd 1 06/07/2011 19:14 DEPARTMENTS CONTENTS.1111 VOLUME 18 NUMBER 10 2 GAME PLAN By Brandon Sheffield [EDITORIAL] Journalistic Rage 4 HEADS UP DISPLAY [NEWS] Indiecade illustrated, GDC Online Award winners, and new Atari 2600 game found. 26 TOOL BOX By Jeremy Putnam [REVIEW] Autodesk Maya 2012 POSTMORTEM 29 THE BUSINESS By Dave Voyles [BUSINESS] Promoting Indies 20 CRIMSON ALLIANCE 35 PIXEL PUSHER By Steve Theodore [ART] CRIMSON ALLIANCE is one of the first games on XBLA to use Gamma Drive Me Crazy! microtransactions. It also went for a different angle on the action RPG, by emphasizing action much more than role playing or stats 38 THE INNER PRODUCT By Andy Firth [PROGRAMMING] building. It turned out that one of the most important variables to Lighter Than Air fans enjoying both of these was the messaging—which developer 40 DESIGN OF THE TIMES By Damion Schubert [DESIGN] Certain Affinity feels could have been gone much better. -

Escola De Comunicação, Artes E Design Famecos

ESCOLA DE COMUNICAÇÃO, ARTES E DESIGN FAMECOS PROGRAMA DE PÓS-GRADUAÇÃO EM COMUNICAÇÃO SOCIAL DOUTORADO EM COMUNICAÇÃO SOCIAL GIOVANNI GUIZZO DA ROCHA REPRESENTAÇÃO VIRTUAL JORNALÍSTICA: PROPOSTA DE MATRIZ PARA ANÁLISE DE CONTEÚDOS JORNALÍSTICOS EM REALIDADE VIRTUAL Porto Alegre 2020 GIOVANNI GUIZZO DA ROCHA REPRESENTAÇÃO VIRTUAL JORNALÍSTICA: PROPOSTA DE MATRIZ PARA ANÁLISE DE CONTEÚDOS JORNALÍSTICOS EM REALIDADE VIRTUAL Tese apresentada como requisito para a obtenção do grau de Doutor pelo Programa de Pós-graduação em Comunicação Social da Escola de Comunicação, Artes e Design – Famecos, da Pontifícia Universidade Católica do Rio Grande do Sul. Orientador: Dr. André Fagundes Pase Porto Alegre 2020 GIOVANNI GUIZZO DA ROCHA REPRESENTAÇÃO VIRTUAL JORNALÍSTICA: PROPOSTA DE MATRIZ PARA ANÁLISE DE CONTEÚDOS JORNALÍSTICOS EM REALIDADE VIRTUAL Tese apresentada como requisito para a obtenção do grau de Doutor pelo Programa de Pós-graduação em Comunicação Social da Escola de Comunicação, Artes e Design – Famecos, da Pontifícia Universidade Católica do Rio Grande do Sul. Área de concentração: Cultura e tecnologias das imagens e dos imaginários Aprovada em: 20 de março de 2020. BANCA EXAMINADORA __________________________________________________ PROF. DR. EDUARDO CAMPOS PELLANDA – PUCRS ___________________________________________________ PROF. DR. FERNANDO FIRMINO - UFPB ___________________________________________________ PROF. DR. MÁRCIO SARROGLIA PINHO - PUCRS ___________________________________________________ PROFA. DRA. SUELY DADALTI FRAGOSO – UFRGS Porto Alegre 2020 AGRADECIMENTOS À Pontifícia Universidade Católica do Rio Grande do Sul - PUCRS, por oferecer toda a estrutura, humana e tecnológica, para o desenvolvimento dessa pesquisa. À Coordenação de Aperfeiçoamento de Pessoal de Nível Superior - CAPES, que financiou integralmente os meus estudos. Ao professor André Fagundes Pase pela orientação, confiança e parceria durante toda a jornada. À Ana Paula, minha maravilhosa, obrigado pelo amor, pela paciência e pelo incentivo. -

Open Source Mugen Download

Open source mugen download Download open source mugen for free. Open Source Mugen (OSM) is a FREE and open source mugen gaming engine. An opensource MUGEN client. Contribute to openmugen development by creating an C++ % · Shell % · C %. C++ Shell C. Clone or download. We opend a new project called: Open Source Mugen! other guys as well, after all the new characters are a results of having fun with mugen, Naruto Ultimate Mugen LCDM Beta 1!!OPEN SOURCE!! Well I can probably compile an open source mugen build, but disassembly is beyond me. I don't see a download link from that video, did I miss. M.U.G.E.N is a freeware 2D fighting game engine designed by Elecbyte. Content is created by However, characters do not necessarily use all seven buttons, nor need to follow a traditional six- or four-button format. At most, two players can. OpenMugen (currently known as ShugenDo) is a free engine, open source under GNU-GPL licence, for creating complete fighting games, including menu. Developer lunuxx has been working on porting the open source 2D character compatibility with some mugen characters. these issues are. that freeware PC fighting game where you can customize it on how you want? That game was creativity heaven. Sadly, most DBZ characters. Rated by 0 votes, downloads. Actual version Open Source Mugen FREE Fighting Engine. Download Freeware software type. Well as I already said few times, I'm not into mugen anymore and I would like to give ya an unfinished open Download the Open source. On the characters page of our download section (click at the top of the and update anything on them since they are completely open source. -

Small Scale Denial of Service Attacks

Masaryk University Faculty}w¡¢£¤¥¦§¨ of Informatics !"#$%&'()+,-./012345<yA| Small scale denial of service attacks Dissertation thesis Vít Bukač Brno, 2015 Declaration Hereby I declare that this paper is my original authorial work, which I have worked out by my own. All sources, references and literature used or excerpted during elaboration of this work are properly cited and listed in complete reference to the due source. Vít Bukač Advisor: prof. RNDr. Václav Matyáš, M.Sc., Ph.D. ii Acknowledgements I am very grateful to my supervisor Vashek Matyáš for his guidance and support. I especially appreciate that he always found time for face-to-face consultations and that he was always willing to provide me with his valuable feedback. I thank the members of the research teams that I worked with: Lukáš Němec, Radim Ošťádal, Zdeněk Říha, Vlasta Šťavová, and Petr Švenda. It was an honor and a privilege to work with them and learn both from them and with them. My thanks also go to all other colleagues from the Centre for Research on Cryptog- raphy and Security, most notably to Marek Kumpošt, Martin Stehlík and Marek Sýs. They helped create a friendly, inspirational and creative environment where I happily worked. On top of that, we all had a lot of fun, let’s not forget that either. My current and former coworkers Václav Lorenc, Peter Raymond, Mike Schaefer, and Pavel Tuček were always very tolerant and supportive of my research. The experience and the knowledge that I gained from them shaped my ideas and opinions in subtle, yet important ways. -

Game Developer Store Shelves? You Might Be Able to Consider —Brandon Sheffield Is BPA Approved

>> POSTMORTEM MIDWAY'S JOHN WOO PRESENTS STRANGLEHOLD JANUARY 2008 THE LEADING GAME INDUSTRY MAGAZINE >> 2007 FRONT LINE AWARDS >> GDC '08 PREVIEW THE BEST AND BRIGHTEST WE WILL TELL YOU TOOLS OF THE YEAR WHAT'S IMPORTANT! THINKING WITHPORTALS DEVELOPING VALVE'S NEW IP Display Until February 15, 2008 Using Autodeskodesk® HumanIK® middle-middle- Autodesk® ware, Ubisoftoft MotionBuilder™ grounded ththee software enabled assassin inn his In Assassin’s Creed, th the assassin to 12 centuryy boots Ubisoft used and his run-time-time ® ® fl uidly jump Autodesk 3ds Max environment.nt. software to create from rooftops to a hero character so cobblestone real you can almost streets with ease. feel the coarseness of his tunic. HOW UBISOFT GAVE AN ASSASSIN HIS SOUL. autodesk.com/Games IImmagge cocouru tteesyy of Ubiisofft Autodesk, MotionBuilder, HumanIK and 3ds Max are registered trademarks of Autodesk, Inc., in the USA and/or other countries. All other brand names, product names, or trademarks belong to their respective holders. © 2007 Autodesk, Inc. All rights reserved. []CONTENTS JANUARY 2008 VOLUME 15, NUMBER 1 FEATURES 7 THINKING WITH PORTALS From the game's university-created roots through to its ORANGE BOX-ed release, PORTAL was an exercise in creativity. Here, three members of the eight-person team come together to discuss Valve's iterative playtesting process, the power of simple storytelling, and clever ways to present new ideas to a mass-market audience. By Kim Swift, Erik Wolpaw, and Jeep Barnett 15 GDC 2008 EDITORS' PREVIEW 7 Want to know what we really think about this year's GDC? Of course you do! This is your chance to scoop up our hot knowledge and insights into the rapidly-approaching conference. -

Openbor Streets of Rage Mod Download Openbor Streets of Rage Mod Download

openbor streets of rage mod download Openbor streets of rage mod download. Beats of Rage is a freeware open source video game and moddable game engine made by Senile Team and inspired by Sega’s classic Streets of Rage series. The term “moddable” means that the program allows users to create their own content, and thus their own beat-’em-up game, which is then called a “mod”. OpenBOR is the open source continuations of Beats of Rage. OpenBOR runs on PSP & PS3, Dreamcast, XBOX, Gp2x & Wiz, Dingoo, Wii, Windows, Linux, Macintosh and more.. Here some games for your download pleasure.. Over 70 games (a-la Final Fight) to download and play. Please note some versions are for psp and wii. Download Streets of Rage Remake (Windows) In 2006, BoMbErGaMeS publishes Streets of Rage Remake on Windows. This action game is now abandonware and is set in a fantasy and beat 'em up / brawler. External links. Captures and Snapshots. Comments and reviews. Some Dude 2021-06-27 1 point. Better than that sad excuse of a sequel called Streets of Rage 4. Heri 2021-04-18 1 point. I love this game. Tee 2021-02-18 3 points. I never knew about this until a few weeks and it has blown me away. better than all 3. 2021-02-06 -2 points. RionDaDjinn 2021-01-25 1 point. you it looks pretty good. Naniyue 2020-08-22 3 points. The true successor, regardless of being a fan game, to the beloved Genesis trilogy! Version 5 is best, but version 4 has some interesting bits as well.