Asimetricni Kriptografski RSA Algoritam

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

The Enigma Encryption Machine and Its Electronic Variant

The Enigma Encryption Machine and its Electronic Variant Michel Barbeau, VE3EMB What is the Enigma? possible initial settings, making the total number of initial settings in the order of 10 power 16. The The Enigma is a machine devised for encrypting initial setting, taken from a code book, indicates plain text into cipher text. The machine was which pairs of letters (if any) are switched with each invented in 1918 by the German engineer Arthur other. The initial setting is called the secret key. Scherbius who lived from 1878 to 1929. The German Navy adopted the Enigma in 1925 to secure World War II was fought from 1939 to 1945 their communications. The machine was also used between the Allies (Great Britain, Russia, the by the Nazi Germany during World War II to cipher United States, France, Poland, Canada and others) radio messages. The cipher text was transmitted in and the Germans (with the Axis). To minimize the Morse code by wireless telegraph to the destination chance of the Allies cracking their code, the where a second Enigma machine was used to Germans changed the secret key each day. decrypt the cipher text back into the original plain text. Both the encrypting and decrypting Enigma The codes used for the naval Enigmas, had machines had identical settings in order for the evocative names given by the germans. Dolphin decryption to succeed. was the main naval cipher. Oyster was the officer’s variant of Dolphin. Porpoise was used for The Enigma consists of a keyboard, a scrambling Mediterranean surface vessels and shipping in the unit, a lamp board and a plug board. -

The the Enigma Enigma Machinemachine

TheThe EnigmaEnigma MachineMachine History of Computing December 6, 2006 Mike Koss Invention of Enigma ! Invented by Arthur Scherbius, 1918 ! Adopted by German Navy, 1926 ! Modified military version, 1930 ! Two Additional rotors added, 1938 How Enigma Works Scrambling Letters ! Each letter on the keyboard is connected to a lamp letter that depends on the wiring and position of the rotors in the machine. ! Right rotor turns before each letter. How to Use an Enigma ! Daily Setup – Secret settings distributed in code books. ! Encoding/Decoding a Message Setup: Select (3) Rotors ! We’ll use I-II-III Setup: Rotor Ring Settings ! We’ll use A-A-A (or 1-1-1). Rotor Construction Setup: Plugboard Settings ! We won’t use any for our example (6 to 10 plugs were typical). Setup: Initial Rotor Position ! We’ll use “M-I-T” (or 13-9-20). Encoding: Pick a “Message Key” ! Select a 3-letter key (or indicator) “at random” (left to the operator) for this message only. ! Say, I choose “M-C-K” (or 13-3-11 if wheels are printed with numbers rather than letters). Encoding: Transmit the Indicator ! Germans would transmit the indicator by encoding it using the initial (daily) rotor position…and they sent it TWICE to make sure it was received properly. ! E.g., I would begin my message with “MCK MCK”. ! Encoded with the daily setting, this becomes: “NWD SHE”. Encoding: Reset Rotors ! Now set our rotors do our chosen message key “M-C-K” (13-3-11). ! Type body of message: “ENIGMA REVEALED” encodes to “QMJIDO MZWZJFJR”. -

Thaumatotibia Leucotreta (Meyrick) (Lepidoptera: Tortricidae) Population Ecology in Citrus Orchards: the Influence of Orchard Age

Thaumatotibia leucotreta (Meyrick) (Lepidoptera: Tortricidae) population ecology in citrus orchards: the influence of orchard age Submitted in fulfilment of the requirements for the degree of DOCTOR OF PHILOSOPHY at RHODES UNIVERSITY by Sonnica Albertyn December 2017 ABSTRACT 1 Anecdotal reports in the South African citrus industry claim higher populations of false codling moth (FCM), Thaumatotibia (Cryptophlebia) leucotreta (Meyr) (Lepidoptera: Tortricidae), in orchards during the first three to five harvesting years of citrus planted in virgin soil, after which, FCM numbers seem to decrease and remain consistent. Various laboratory studies and field surveys were conducted to determine if, and why juvenile orchards (four to eight years old) experience higher FCM infestation than mature orchards (nine years and older). In laboratory trials, Washington Navel oranges and Nova Mandarins from juvenile trees were shown to be significantly more susceptible to FCM damage and significantly more attractive for oviposition in both choice and no-choice trials, than fruit from mature trees. Although fruit from juvenile Cambria Navel trees were significantly more attractive than mature orchards for oviposition, they were not more susceptible to FCM damage. In contrast, fruit from juvenile and mature Midnight Valencia orchards were equally attractive for oviposition, but fruit from juvenile trees were significantly more susceptible to FCM damage than fruit from mature trees. Artificial diets were augmented with powder from fruit from juvenile or mature Washington Navel orchards at 5%, 10%, 15% or 30%. Higher larval survival of 76%, 63%, 50% and 34%, respectively, was recorded on diets containing fruit powder from the juvenile trees than on diets containing fruit powder from the mature trees, at 69%, 57%, 44% and 27% larval survival, respectively. -

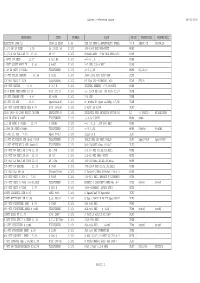

Subject Reference Dbase 09-05-2006

Subject reference dbase 09-05-2006 ONDERWERP TYPE NUMMER BIJZ GROEP TREFWOORD1 TREFWOORD2 ELECTRON 1958.12 1958.12 ELEC Z 46 TEK CX GEVR L,KWANTONETC KUBEL TS-N KERST CX LW,KW,LO 0,5/1 KW LW SEND 2.39 As 33/A1 34 Z 101 100-1000 KHZ MOB+FEST MOBS 0,7/1,4 KW SEND AS 60 10.40 AS 60 Z 101 FRUEHE AUSF 3-24 MHZ MOB+FEST MOBS 1 KWTT KW SEND 11.37 S 521 Bs Z 101 =+/-G 1,5.... MOBS 1 KWTT SHORT WAVE TR 5.36 S 486F Z 101 3-7 UND 2,5-6 MHZ MOBS 1 kW KW SEND S 521Bs TELEFUNKEN Z 172 +/-G 1,2K MOBS G1,2K+/- 10 WTT TELEF SENDER 10.34 S 318H Z 101 1500-3333 KHZ GUSS GEH SCHS 100 WTT SEND S 317H TELEFUNKEN Z 172 RS 31g 100-800METER alt SCHS S317H 100 WTT SENDER 4.33 S 317 H Z 101 UNIVERS SENDER 377-3000KHZ MOBS 15 W EINK SEND EMPF 10.35 Stat 272 B Z 101 +/- 15 W SE 469 SE 5285 F1/37 TRSE 15 WTT KARREN STN 4.40 SE 469A Z 101 3-5 MHZ TRSE 15 WTT KW STN 10.35 Spez804/445 Z 101 S= 804Bs E= Spez 445dBg 3-7,5M TRSE 150 WTT LANGW SENDE ANL 8.39 Stat 1006aF Z 101 S 427F SA 429F FLFU 1898-1938 40 JAAR RADIO IN NED SWIERSTRA R. Z 143 INLEGVEL VAN SWIERSTA PRIVE'38 LI 40 RADIO!! WILHELMINA 1kW KW SEND S 486F TELEFUNKEN Z 172 +/-2,5-7,5MHZ MOBS S486 1,5 LW SEND S 366Bs 11.37 S 366Bs Z 101 =+/- G1,5...100-600 KHZ MOBS 1,5kW LW SEND S366Bs TELEFUNKEN Z 172 +/-G 1,5L MOBS S366Bs S366BS 20 WTT FL STN 3.35 Spez 378mF Z 101 TELEF D B FLFU 20 WTT FLUGZEUG STN Spez 378nF TELEFUNKEN Z 172 URALT ANL LW FEST FREQU FLFU Spez378nF Spez378NF 20 WTT MITTELWELL GER Stat901 TELEFUNKEN Z 172 500-1500KHZ Stat 901A/F FLFU 200 WTT KW SEND AS 1008 11.39 AS 1008 Z 101 2,5-10 MHZ A1,A2,A3,HELL -

Enigma 2000 Newsletter

ENIGMA 2000 NEWSLETTER http://www.enigma2000.org.uk BAe Systems Type 101 Mobile Air Defence Radar System. A fully automatic system capable of firing devices without human intervention. Located in Kent Tnx Male Anon ISSUE 72 September 2012 http://www.enigma2000.org.uk 1 Editorial, Issue 72 Variable signals across the month of July; rapidly changeable weather leading to some peculiar conditions with QRN rearing its ugly head. To break this cycle we offer the cover story before our station round up. Cover pic story Olympics and the Aether Anon In case anyone is still unaware London is hosting the 2012 Olympics, in fact by the time you read this it will all be over. Among the preparations is the need to ensure sufficient radio frequencies are available to meet an unprecedented demand. As the world's media descend on East London there will be a need for a huge range of services from satellite links to mobile phones, Wi-Fi, 2-way radios, radio links and wireless microphones. The job of providing all this falls to the British regulator Ofcom. One of our members living close to London has stumbled across what may be a strange side effect of this process. As a monitor of all things radio he regularly scans the FM broadcast band, logging illegal "pirate" stations centred on the capital. For the past few years the band has been seemingly abandoned to the pirates, for Ofcom, once a proactive body, now only acts when an interference complaint is received. Many of the stations run twenty four-hours a day, seven days a week, with others adding to the mix at weekends. -

A Complete Bibliography of Publications in Cryptologia

A Complete Bibliography of Publications in Cryptologia Nelson H. F. Beebe University of Utah Department of Mathematics, 110 LCB 155 S 1400 E RM 233 Salt Lake City, UT 84112-0090 USA Tel: +1 801 581 5254 FAX: +1 801 581 4148 E-mail: [email protected], [email protected], [email protected] (Internet) WWW URL: http://www.math.utah.edu/~beebe/ 04 September 2021 Version 3.64 Title word cross-reference 10016-8810 [?, ?]. 1221 [?]. 125 [?]. 15.00/$23.60.0 [?]. 15th [?, ?]. 16th [?]. 17-18 [?]. 18 [?]. 180-4 [?]. 1812 [?]. 18th (t; m)[?]. (t; n)[?, ?]. $10.00 [?]. $12.00 [?, ?, ?, ?, ?]. 18th-Century [?]. 1930s [?]. [?]. 128 [?]. $139.99 [?]. $15.00 [?]. $16.95 1939 [?]. 1940 [?, ?]. 1940s [?]. 1941 [?]. [?]. $16.96 [?]. $18.95 [?]. $24.00 [?]. 1942 [?]. 1943 [?]. 1945 [?, ?, ?, ?, ?]. $24.00/$34 [?]. $24.95 [?, ?]. $26.95 [?]. 1946 [?, ?]. 1950s [?]. 1970s [?]. 1980s [?]. $29.95 [?]. $30.95 [?]. $39 [?]. $43.39 [?]. 1989 [?]. 19th [?, ?]. $45.00 [?]. $5.95 [?]. $54.00 [?]. $54.95 [?]. $54.99 [?]. $6.50 [?]. $6.95 [?]. $69.00 2 [?, ?]. 200/220 [?]. 2000 [?]. 2004 [?, ?]. [?]. $69.95 [?]. $75.00 [?]. $89.95 [?]. th 2008 [?]. 2009 [?]. 2011 [?]. 2013 [?, ?]. [?]. A [?]. A3 [?, ?]. χ [?]. H [?]. k [?, ?]. M 2014 [?]. 2017 [?]. 2019 [?]. 20755-6886 [?, ?]. M 3 [?]. n [?, ?, ?]. [?]. 209 [?, ?, ?, ?, ?, ?]. 20th [?]. 21 [?]. 22 [?]. 220 [?]. 24-Hour [?, ?, ?]. 25 [?, ?]. -Bit [?]. -out-of- [?, ?]. -tests [?]. 25.00/$39.30 [?]. 25.00/839.30 [?]. 25A1 [?]. 25B [?]. 26 [?, ?]. 28147 [?]. 28147-89 000 [?]. 01Q [?, ?]. [?]. 285 [?]. 294 [?]. 2in [?, ?]. 2nd [?, ?, ?, ?]. 1 [?, ?, ?, ?]. 1-4398-1763-4 [?]. 1/2in [?, ?]. 10 [?]. 100 [?]. 10011-4211 [?]. 3 [?, ?, ?, ?]. 3/4in [?, ?]. 30 [?]. 310 1 2 [?, ?, ?, ?, ?, ?, ?]. 312 [?]. 325 [?]. 3336 [?, ?, ?, ?, ?, ?]. affine [?]. [?]. 35 [?]. 36 [?]. 3rd [?]. Afluisterstation [?, ?]. After [?]. Aftermath [?]. Again [?, ?]. Against 4 [?]. 40 [?]. 44 [?]. 45 [?]. 45th [?]. 47 [?]. [?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?]. Age 4in [?, ?]. [?, ?]. Agencies [?]. Agency [?, ?, ?, ?, ?, ?, ?, ?, ?, ?, ?]. -

Enigma Sim Manual

ENIGMA SIM MANUAL About the Enigma Sim The program is an exact simulation of the 3-rotor Wehrmacht & Luftwaffe, the 3-rotor Kriegsmarine M3, and the famous 4-rotor Kriegsmarine M4 model of the German Enigma cipher machine, as they were used during World War II from 1939 until 1945. You can select between the three models, choose different rotors or 'Walzen', preset the rotor wiring positions or 'Ringstellung' and switch letters by using plugs or 'Stecker'. The internal wiring of all rotors is identical to those used by the Wehrmacht, Luftwaffe and Kriegsmarine. This simulator is therefore fully compatible with the real Enigma-machine and you can decipher original messages and encipher your own messages. This manual explains how to use the Enigma simulator, describes the message procedures as used by the German Armed Forces, a complete technical description and a brief history of the Enigma. For more information, please visit Cipher Machines & Cryptology http://users.telenet.be/d.rijmenants Copyright Information THE ENIGMA SIMULATOR SOFTWARE IS FREEWARE AND CAN BE USED AND DISTRIBUTED UNDER THE FOLLOWING RESTRICTIONS: IT IS STRICTLY FORBIDDEN TO USE THIS SOFTWARE OR COPIES OR PARTS OF IT FOR COMMERCIAL PURPOSES, OR TO SELL, LEASE OR MAKE PROFIT FROM THIS PROGRAM BY ANY MEANS. THIS SOFTWARE MAY ONLY BE USED IF YOU AGREE TO THESE CONDITIONS. Picture Gallery Copyrights: © Tom Perera, Enigma Museum - http://w1tp.com/mcpu.htm © KMi The Open University DISCLAIMER OF WARRANTIES THIS SOFTWARE AND THE ACCOMPANYING FILES ARE SUPPLIED "AS IS" AND WITHOUT WARRANTIES OF ANY KIND, EITHER EXPRESSED OR IMPLIED, WITH RESPECT TO THIS PRODUCT, ITS QUALITY, PERFORMANCE, MERCHANTABILITY, OR FITNESS FOR ANY PARTICULAR PURPOSE. -

A Methodology for the Cryptanalysis of Classical Ciphers with Search

phers with Search Metaheuristics George Lasry A Methodology for the Cryptanalysis of A Methodology for the Cryptanalysis of Classical Ci Classical Ciphers with Search Metaheuristics ISBN 978-3-7376-0458-1 kassel university 9 783737 604581 George Lasry press kassel kassel university press !"# $ % !&' (&)) )*) # + ,)&) - .# +,)/ & + 0123405 / ! & ' & ' & ' 6 # 7 + ))) 8)+$ 9"#)9& )3405 7/':5;.<.5<51.4=>;.0(* 7/':5;.<.5<51.4=>:.;(.* &27++ ?)! ) 04)0:300 $",:5;<5<514=>:; "@'++ . #) +++4443.=4=>:3 '340;9 # !B9$ ) ). ) ,! “After climbing a great hill, one only finds that there are many more hills to climb.” Nelson Mandela Abstract Cryptography, the art and science of creating secret codes, and cryptanalysis, the art and science of breaking secret codes, underwent a similar and parallel course during history. Both fields evolved from manual encryption methods and manual codebreaking techniques, to cipher ma- chines and codebreaking machines in the first half of the 20th century, and finally to computer- based encryption and cryptanalysis from the second half of the 20th century. However, despite the advent of modern computing technology, some of the more challenging classical cipher systems and machines have not yet been successfully cryptanalyzed. For others, cryptanalytic methods exist, but only for special and advantageous cases, such as when large amounts of ciphertext are available. Starting from the 1990s, local search metaheuristics such as hill climbing, genetic algorithms, and simulated annealing have been employed, and in some cases, successfully, for the cryptanal- ysis of several classical ciphers. In most cases, however, results were mixed, and the application of such methods rather limited in their scope and performance. In this work, a robust framework and methodology for the cryptanalysis of classical ciphers using local search metaheuristics, mainly hill climbing and simulated annealing, is described. -

Enigma Variations: an Extended Family of Machines

Enigma Variations: An Extended Family of Machines David H. Hamer1, Geoff Sullivan,2 and Frode Weierud3 ADDRESS: (1) 66 Academy Court, Bedminster NJ 07921-1083 USA. Email: [email protected] or [email protected] ; (2) 64 Tennyson Road, Headless Cross, Redditch, Worcs. B97 5BJ, United Kingdom. Email: [email protected] ; (3) 4 Le Pre Vert, 1041 Rte de Mategnin, F-01280 Prevessin-Moens, France. Email: [email protected] ABSTRACT: Several unknown models of the Enigma machine have recently been discovered through archive research and inspection of machines in museum collections. The present knowledge about these machines, including both use and technical details, is presented. The paper shows that the Enigma was not one machine, but rather a family of machines built upon the principle of wired rotors with a fixed or rotatable reflector. It also describes simulations in software for some of these machines. KEYWORDS: Enigma, Railway Enigma, rotor wiring, multi-notch machines, rotor classes, computer simulations. INTRODUCTION The Enigma machine is probably the most widely known cipher machine ever made. It has now a firm place in history and it has played an important part in both a theatre play and in a best selling novel.1 Few other cipher machines can claim such a level of popularity. Unfortunately the story surrounding the Enigma is often very muddled and many completely wrong accounts have made it into print. One recurring mistake is the alleged link between Enigma and Colossus; the unfounded claim that Colossus was used to break the Enigma cipher.2 Enigma is too often considered to be a single machine notwithstanding the existence of both commercial and military models. -

Bart Wessel, the Hagelin Cryptographers C-52 and CX-52

February 24, 2021 The Hagelin Cryptographers C-52 and CX-52 V1.01 Update March 12, 2021 The Hagelin Cryptographers C‐52 and CX‐52 Bart Wessel Keywords: Hagelin; Crypto AG; Cryptoteknik; C-52; CX-52 Abstract While the C-52 and CX-52 devices enter the open market and are exhibited in museums, it is hard to the untrained eye tell the differences. There is a lot of confusion, and half-truths muddle the waters even further. It turns out that there is only a limited number of standard configurations of C-52 and CX-52 machines. These ‘models’ are described in detail, to enable the reader to identify machines he/she comes across. All the configurable components are described to aid in the understanding of their differences and of the way the devices work. The C-52 is usually cryptographically limited compared to the CX-52 – although an equally limited CX-52 is entirely possible! It all seems to come down to marketing and willingness of Hagelin to sell a certain cryptologic complexity to a particular customer – with the NSA looking over his shoulder. The cryptologic quality of the various models is not explained here in mathematical detail. The author hopes to have presented a defining framework of configurable variables which can be built upon by a more crypto-analytical minded author. Introduction The Hagelin C-52 and CX-52 are deceivingly simple looking mechanical cryptographic machines that date from the early 1950’s and are familiar to many cryptography enthusiasts, collectors and museums. Crypto AG, owned by Boris Hagelin1, secretly created machines that differ in internal configuration without the customer being aware. -

Security Profiles

PS 3.15-2003 Digital Imaging and Communications in Medicine (DICOM) Part 15: Security Profiles Published by National Electrical Manufacturers Association 1300 N. 17th Street Rosslyn, Virginia 22209 USA © Copyright 2003 by the National Electrical Manufacturers Association. All rights including translation into other languages, reserved under the Universal Copyright Convention, the Berne Convention or the Protection of Literacy and Artistic Works, and the International and Pan American Copyright Conventions. - Standard- PS 3.15-2003 Page 2 NOTICE AND DISCLAIMER The information in this publication was considered technically sound by the consensus of persons engaged in the development and approval of the document at the time it was developed. Consensus does not necessarily mean that there is unanimous agreement among every person participating in the development of this document. NEMA standards and guideline publications, of which the document contained herein is one, are developed through a voluntary consensus standards development process. This process brings together volunteers and/or seeks out the views of persons who have an interest in the topic covered by this publication. While NEMA administers the process and establishes rules to promote fairness in the development of consensus, it does not write the document and it does not independently test, evaluate, or verify the accuracy or completeness of any information or the soundness of any judgments contained in its standards and guideline publications. NEMA disclaims liability for any personal injury, property, or other damages of any nature whatsoever, whether special, indirect, consequential, or compensatory, directly or indirectly resulting from the publication, use of, application, or reliance on this document. -

Secret Code Machines

TheThe EnigmaEnigma MachineMachine Overlake School January 16, 2002 Mike Koss Battle of the Atlantic - World War II The Germans used submarines to try to stop the Americans from sending war supplies to the British. Submarine Tracking The British tried to keep careful track of submarine locations to keep shipping convoys out of harms way. Communication Secrecy The Germans needed a way to secretly communicate with their submarines. The Enigma Machine The Germans adapted a machine for encoding all military communications which they believed to be unbreakable…but… Code Breakers of Bletchley Park The British assembled a team of mathematicians, crossword puzzle geniuses, and clerks to break the German codes. First Computers Invented Along the way, they invented the world’s first digital stored program computer to help them crack Colossus the hardest German codes. Demo: Sending an Enigma Message Set up today’s rotor settings from the published (secret) code book. Chose a three-letter message key. Encode the message key (twice: e.g., XYZ- XYZ). Set rotors to message key setting. Encode the message. Demo: Receiving an Enigma Message Set up today’s rotor settings from the published (secret) code book. Decode the first 6 letters of the message to get the message key. Set the rotors to the message key setting. Decode the contents of the message. How Enigma Works Enigma uses a system of 3 or 4 “rotors” that electrically connect a keyboard to a “lamp-board”. Scrambling Letters Each letter on the keyboard is connected to a lamp letter that depends on the wiring and position of the rotors in the machine.