Tóm Tắt Chung

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Filozofski Fakultet Sveučilišta U Zagrebu Odsjek Za Informacijske I Komunikacijske Znanosti 2017/2018

Filozofski fakultet Sveučilišta u Zagrebu Odsjek za informacijske i komunikacijske znanosti 2017/2018. Maja Mikac Kako je Colossusom razbijena Lorenzova šifra Završni rad Mentorica: dr. sc. Vjera Lopina Zagreb, 2018. Sadržaj Uvod ........................................................................................................................................... 4 1. Kratki presjek razvoja kriptografskih sustava ............................................................. 5 1.1. Kriptologija u Drugom svjetskom ratu ....................................................................... 8 2. Lorenz ................................................................................................................................ 9 2.1. Vernamova šifra ....................................................................................................... 11 2.2. Kriptoanaliza Lorenza .............................................................................................. 15 2.3. Logika stroja ............................................................................................................. 16 2.4. Turingery .................................................................................................................. 19 2.5. Testery ...................................................................................................................... 20 2.6. Newmanry ................................................................................................................ 21 3. Bletchley Park ................................................................................................................ -

![[ATY/TCAC] Update - January 7, 2014](https://docslib.b-cdn.net/cover/8269/aty-tcac-update-january-7-2014-2378269.webp)

[ATY/TCAC] Update - January 7, 2014

[ATY/TCAC] Update - January 7, 2014 At last - the promised New Year 2014 update. We've attempted to organise the items into themes. It is hard to avoid starting with the Royal Pardon ... but before that: A TURING YEAR 2014 CARD FROM HONG KONG ATY 1) We asked Loke Lay in Hong Kong if her creative friends might design a card for the start of Turing Year 2014 - 60 years since Alan Turing's passing in 1954. After much work and one or two revisions, this was the outcome - beautiful, we think - small version at: http://www.turingcentenary.eu/ or full-size image at: http://www.mathcomp.leeds.ac.uk/turing2012/Images/Card_vChun.jpg Notice the diamond (60th anniversary) design theme. We asked Loke Lay for a list of friends who helped with the card - her list: --------------------------------------------------------------- (1) Winnie Fu's (official) designer, "Ah-B" Bede Leung. (2) Winnie Fu's "Hong Kong Film Archive" assistants, Gladys and Kay. (3) Ernest Chan Chi-Wa, Chair of "Hong Kong Film Critics Society". (4) "The Wonder Lad" Law Chi-Chun, Senior Executive Officer of "Hong Kong Computer Society". ---------------------------------------------------------------------------- She added: This time "Ah-Chun" has saved The Card in the early morning of New Year's Day, like Arnold Schwarzenegger saving Edward Furlong in "Terminator 2"!! Originally, a more complex, cryptic and sombre version of the card was produced, and simplified (by request) to the final version - we may share the original later in the year. Loke Lay also sent photos of media coverage of the pardon: http://www.mathcomp.leeds.ac.uk/turing2012/Images/sing-tao1.jpg ALAN TURING's ROYAL PARDON This has given rise to the most extensive national and international media coverage of Alan Turing and his legacy ever. -

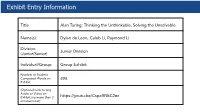

Alan Turing: Thinking the Unthinkable, Solving the Unsolvable

Exhibit Entry Information Title Alan Turing: Thinking the Unthinkable, Solving the Unsolvable Name(s): Dylan de Leon, Caleb Li, Raymond Li Division: Junior Division (Junior/Senior) Indvidual/Group: Group Exhibit Number of Student Composed Words on 494 Exhibit: (Optional) Link to Any Audio or Video on Exhibit (no more than 3 https://youtu.be/CspaXNkC2ec minutes total): Picture ofof EntireEntire ExhibitExhibit Thesis and Historical Argument Germany’s success during World War II profoundly stemmed from their seemingly unbreakable ENIGMA code, prompting Alan Turing’s futuristic innovations in computer and mechanical development. His ideas led to the Bombe, an electro-mechanical device which deciphered machines like ENIGMA accurately and efficiently. Turing’s works tested the limits of technology and broke barriers in theoretical computer science by redefining the capabilities of computers and laying the groundwork for artificial intelligence. Picture of Title Picture of Left Panel of Exhibit Picture & Text on Left Panel 1 of 2 Context “The Analytical Engine has no pretensions whatever to originate anything. It can do whatever we know how to order it to perform. It can follow analysis; but it has no power of anticipating any analytical relations or truths. Its province is to assist us to making available what we are already acquainted with.” –Ada Lovelace, Creator of the Analytical Engine “Babbage’s computer used vast banks of rotating drums. The design was truly unprecedented and visionary, allowing it to store 1,000 numbers, each stretching to 40 decimal digits. Just like a modern computer, it incorporated a separate processor and memory bank, looping, and conditional branching. -

Alan Turing: True to Himself

ALAN TURING: TRUE TO HIMSELF OVERVIEW Alan Turing (1912-1954) was an accomplished British mathematician, logician, cryptanalyst, philosopher, physicist, and biologist. He is often referred to as the father of the modern day computer and is credited with breaking the Nazi Enigma Code. WWII British cryptographer Captain Jerry Roberts is quoted as saying, “Without him – we would have lost the war.i” Soon after the end of the war, the British government awarded Turing with the Order of the British Empire for his contributions. Turing was also openly gay and in the early 1950s was arrested and punished for his sexual orientation by the same government he served. From his earliest days in school to his enduring legacy, Turing faced many challenges, yet, stayed true to himself by pursing his love of science and living an open, honest life. True to Himself provides secondary educators with student handouts, suggested discussion questions, extension ideas and additional resources to help students learn more about this extraordinary man and the context in which he lived. AGE/EXPERIENCE LEVEL Grades 9-12 SUGGESTED DISCUSSION TOPICS Invite students to read the included biography and/or additional background information on Alan Turing. Then, lead a class discussion using the suggested topics and questions below as a guide. 1. Turing’s early school experiences were not very positive. Some teachers recognized his high intelligence but did not respect it. His report card was filled with criticism. Ranked at the bottom of his class, one English teacher -

Tommy Flowers - Wikipedia

7/2/2019 Tommy Flowers - Wikipedia Tommy Flowers Thomas Harold Flowers, BSc, DSc,[1] MBE (22 December 1905 – 28 October 1998) Thomas Harold Flowers was an English engineer with the British Post Office. During World War II, Flowers MBE designed and built Colossus, the world's first programmable electronic computer, to help solve encrypted German messages. Contents Early life World War II Post-war work and retirement See also References Bibliography External links Tommy Flowers – possibly taken Early life around the time he was at Bletchley Flowers was born at 160 Abbott Road, Poplar in London's East End on 22 December Park 1905, the son of a bricklayer.[2] Whilst undertaking an apprenticeship in mechanical Born 22 December 1905 engineering at the Royal Arsenal, Woolwich, he took evening classes at the University of Poplar, London, London to earn a degree in electrical engineering.[2] In 1926, he joined the England telecommunications branch of the General Post Office (GPO), moving to work at the Died 28 October 1998 research station at Dollis Hill in north-west London in 1930. In 1935, he married Eileen (aged 92) Margaret Green and the couple later had two children, John and Kenneth.[2] Mill Hill, London, From 1935 onward, he explored the use of electronics for telephone exchanges and by England 1939, he was convinced that an all-electronic system was possible. A background in Nationality English switching electronics would prove crucial for his computer designs. Occupation Engineer Title Mr World War II Spouse(s) Eileen Margaret Flowers' first contact with wartime codebreaking came in February 1941 when his Green director, W. -

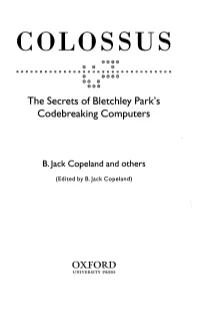

COLOSSUS Ooo O • O O Ooooooooooooooooooooooeoooooo O OOOO OO O OOO the Secrets of Bletchley Park's Codebreaking Computers

COLOSSUS ooo o • o o ooooooooooooooooooooooeoooooo O OOOO OO O OOO The Secrets of Bletchley Park's Codebreaking Computers B.Jack Copeland and others (Edited by B.Jack Copeland) OXFORD UNIVERSITY PRESS Contents List of Photographs x Notes on the Contributors xii Introduction 1 Jack Copeland SECTION 1. BLETCHLEY PARK AND THE ATTACK ON TUNNY 1. A Brief History of Cryptography from Caesar to Bletchley Park 9 Simon Singh 2. How It Began: Bletchley Park Goes to War 18 Michael Smith 3. The German Tunny Machine 36 Jack Copeland 4. Colossus, Codebreaking, and the Digital Age 52 Stephen Budiansky 5. Machine against Machine 64 Jack Copeland 6. D-Day at Bletchley Park 78 Thomas H. Flowers 7. Intercept! 84 Jack Copeland SECTION 2. COLOSSUS 8. Colossus 91 Thomas H. Flowers 9. Colossus and the Rise of the Modern Computer 101 Jack Copeland 10. The PC-User's Guide to Colossus 116 Benjamin Wells viii Contents 11. Of Men and Machines 141 Brian Randell 12. The Colossus Rebuild 150 Tony Sale SECTION 3. THENEWMANRY 13. Mr Newman's Section 157 Jack Copeland, with Catherine Caughey, Dorothy Du Boisson, Eleanor Ireland, Ken Myers, and Norman Thurlow 14. Max Newman—Mathematician, Codebreaker, and Computer Pioneer 176 William Newman 15. Living with Fish: Breaking Tunny in the Newmanry and the Testery 189 Peter Hilton 16. From Hut 8 to the Newmanry 204 Irving John (Jack) Good 17. Codebreaking and Colossus 223 Donald Michie SECTION 4. THE TESTERY 18. Major Tester's Section 249 Jerry Roberts 19. Setter and Breaker 260 Roy Jenkins 20. An ATS Girl in the Testery 264 Helen Currie 21. -

TNMOC-Newsletter-Q2-2014.Pdf

InSync News desk ummer Bytes is upon us. From TNMOC’s You Tube channel is 26th July to 2nd September, expanding with some fascinating Featured Machine Sthe whole Museum is open videos. Recent additions include every day from 11am to 5pm with two videos of TNMOC volunteers. digital fun and games for all the Machine People was made by a family. See page 16 for more details group from Queen Mary University and keep up-to-date on the web at of London and a video on two www.tnmoc.org/bytes EDSAC volunteers has been made by David Allen. Summer Bytes is being supported by Bloomberg and there will be There are now 13 videos tracing some fascinating special events the development of the EDSAC including a retro games weekend, project. The latest one gives a creating your own special effects great overview of progress by and a look back at effects pre-GCI Andrew Herbert and a first switch- with Mat Irvine of Blake’s 7 props on event is planned for the autumn. fame. At the beginning of September, The TNMOC shop has been watch out for an announcement of refurbished and is beginning to stock sponsorship from Ocado lots of new merchandise. An Technology to introduce youngsters example of the new items will be a to coding. reproduction of the Colossus infographic that appeared in The We welcome your suggestions Times earlier this year. and comments. Contact us via After the highly successful Colossus [email protected] Robinson at 70 event in February and the May or via regular post to: There’s a new project at TNMOC: to BBC TV One Show programme on recreate the Robinson. -

BLETCHLEY PARK the 'Testery'

BLETCHLEY PARK The ‘Testery’ and the contribution made by the Intelligence Corps The battle to ‘break’ Enigma was not the only one being fought in 1942. Much of the high level traffic believed to be from Hitler and the High Command was being sent by teleprinter. The teleprinter signals being transmitted by the Germans, and enciphered using Lorenz, were first heard in 1940 by a group of police wireless operators on the South Coast who were listening out for possible German spy transmissions from inside the UK. Originally traffic interception was concentrated at the Foreign Office Y Station operated by the Metropolitan Police at Denmark Hill in Camberwell but, due to lack of resources at this time, 1941, it was given a low priority. A new Y Station, Ivy Farm Communications Centre Knockholt in Kent, was later constructed specifically to intercept Tunny traffic so that the messages could be efficiently recorded and sent to Bletchley Park. ‘FISH’ became the GC & CS’ generic code-name for the distinctive German radio signal that they had been intercepting on a regular basis since the outbreak of war, known by Y Station operators, used to listening to morse code transmissions, as "new music". Enigma decrypts had also revealed that the Germans called one of their wireless teleprinter transmission systems "Sägefisch" (sawfish), which led British cryptographers to refer to encrypted German teleprinter traffic as “Fish. It had been concluded that it was a non-morse radio teletype and there was a great concern that this could take over from Enigma, particularly as the volume of messages was steadily increasing. -

The Bletchley Park Codebreakers Free

FREE THE BLETCHLEY PARK CODEBREAKERS PDF Michael Smith,Ralph Erskine | 560 pages | 13 Dec 2011 | Biteback Publishing | 9781849540780 | English | London, United Kingdom Bletchley Park - Wikipedia As IMDb celebrates its 30th birthday, we have six shows to get you ready for those pivotal years of your life Get some streaming picks. This is a documentary about unsung heroes of World The Bletchley Park Codebreakers II. Ina year-old maths student and a GPO engineer combined to hack into Hitler's personal super-code machine - not Enigma but an even tougher system, which he called his 'secrets writer'. Their break turned the Battle of Kursk, powered the D-day landings and orchestrated the end of the conflict in Europe. But The Bletchley Park Codebreakers was also to be used during the Cold War - which meant both men's achievements were hushed up and never officially recognized. Written by Enzedder. Looking for something to watch? Choose an adventure below and discover your The Bletchley Park Codebreakers favorite movie or TV show. Visit our What to Watch page. Sign In. Keep The Bletchley Park Codebreakers of everything you watch; tell your friends. Full Cast and Crew. Release Dates. Official Sites. Company Credits. Technical Specs. Plot Summary. Plot Keywords. Parents Guide. External Sites. User Reviews. User Ratings. External Reviews. Metacritic Reviews. Photo Gallery. Trailers and Videos. Crazy Credits. Alternate Versions. Rate This. Ina year- old maths student and a GPO engineer combined to hack into Hitler's personal super-code machine - not Enigma Director: Julian Carey. Added to The Bletchley Park Codebreakers. Documentaries I Saw in Cool Cool Cold War. -

The Contributions of W.T. Tutte to Matroid Theory

The contributions of W.T. Tutte to matroid theory Graham Farr and James Oxley Abstract Bill Tutte was born on May 14, 1917 in Newmarket, England. In 1935, he began studying at Trinity College, Cambridge reading natural sciences specializ- ing in chemistry. After completing a master’s degree in chemistry in 1940, he was recruited to work at Bletchley Park as one of an elite group of codebreakers that included Alan Turing. While there, Tutte performed “one of the greatest intellec- tual feats of the Second World War.” Returning to Cambridge in 1945, he com- pleted a Ph.D. in mathematics in 1948. Thereafter, he worked in Canada, first in Toronto and then as a founding member of the Department of Combinatorics and Optimization at the University of Waterloo. His contributions to graph theory alone mark him as arguably the twentieth century’s leading researcher in that subject. He also made groundbreaking contributions to matroid theory including proving the first excluded-minor theorems for matroids, one of which generalized Kuratowski’s Theorem. He extended Menger’s Theorem to matroids and laid the foundations for structural matroid theory. In addition, he introduced the Tutte polynomial for graphs and extended it and some relatives to matroids. This paper will highlight some of his many contributions focusing particularly on those to matroid theory. 1 Introduction The task of summarizing Bill Tutte’s mathematical contributions in a short paper is an impossible one. There are too many, they are too deep, and their implications are too far-reaching. This paper will discuss certain of these contributions giving Graham Farr Faculty of Information Technology, Monash University, Clayton, Victoria 3800, Australia, e-mail: [email protected] James Oxley Mathematics Department, Louisiana State University, Baton Rouge, Louisiana, USA, e-mail: ox- [email protected] 1 2 Graham Farr and James Oxley particular emphasis to his work in matroid theory and the way in which that work links to graph theory. -

Kurt G\U00f6del and the Foundations of Mathematics: Horizons of Truth

This page intentionally left blank Kurt Godel¨ and the Foundations of Mathematics Horizons of Truth This volume commemorates the life, work, and foundational views of Kurt Godel¨ (1906–1978), most famous for his hallmark works on the completeness of first-order logic, the incompleteness of number theory, and the consistency – with the other widely accepted axioms of set theory – of the axiom of choice and of the generalized continuum hypothesis. It explores current research, advances, and ideas for future directions not only in the foundations of mathematics and logic but also in the fields of computer science, artificial intelligence, physics, cosmology, philosophy, theology, and the history of science. The discussion is supplemented by personal reflections from several scholars who knew Godel¨ personally, providing some interesting insights into his life. By putting his ideas and life’s work into the context of current thinking and perceptions, this book will extend the impact of Godel’s¨ fundamental work in mathematics, logic, philosophy, and other disciplines for future generations of researchers. Matthias Baaz is currently University Professor and Head of the Group for Computational Logic at the Institute of Discrete Mathematics and Geometry at the Vienna University of Technology. Christos H. Papadimitriou is C. Lester Hogan Professor of Electrical Engineering and Computer Sciences at the University of California, Berkeley, where he has taught since 1996 and where he is a former Miller Fellow. Hilary W. Putnam is Cogan University Professor Emeritus in the Department of Philosophy at Harvard University. Dana S. Scott is Hillman University Professor Emeritus of Computer Science, Philosophy, and Mathematical Logic at Carnegie Mellon University in Pittsburgh. -

Golden Years

Coachella Valley fs Golden Years • OHEZdEZTHE^CXBpCGH? :iG SE3TCSDSH "CtSXZI BE AffliMnAMT w nnjDAorsz: ADDRESS H £ L L A ^.C A^lCCA^DTlrVATTny-il fl MgAHY; I ruR PRICE DE -'NDJAgpZ! JBXZ^TE • (Revised Editionl • The early history of the Coachella Valley County Wafer District and stories about the discovery and development of this sec tion of the Colorado Desert. m per copy Foreward. "... Almost ail the verdure which delights his eyes is the gift of water at the hand of man , • • " — Vol. X of John L. Stoddard Lectures on Southern California 1898. The image of the desert has long been a hostile one. Early explorers found the Colorado Desert no exception. Undaunted early settlers and homesteaders brought the first changes to this concept, and water provided reclamation's magic, now apparent in the Coachella Valley. The coming of the railroad was an important factor in opening the desert to settlement. The homesteaders were intrepid, curious and determined, and they brought perseverance to bend the will of the desert to their own plans. The discovery of the great underground water resources by the railroad provided the first stimulus and a trickle of farmers. Additional farmers dug more wells, punched them deeper with hydraulic rigs, put electrically-powered engines to work and carried the flow of water to the thirsting, fertile land. Then came the Colorado River through a canal 123V2 miles long, convert ing hopes and dreams to realities, opening nearly 40,000 acres in less than two decades. Water, machines, men and money turned the desert green, from dunes and brush to farmlands and golf ocurses, from a land of silence to one of in dustry and homes, schools, churches and recreation.