Benutzerverwaltung in Heterogenen

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Personal Homepages at ETH

Personal Homepages at ETH ETH students and employees own a space for a personal homepage. This homepage is available at http://n.ethz.ch/~<loginname>/ (The same homepage is also available via https.) 1.1 Access The files of this personal homepage are stored on the general home directory provided by ETH, which might be different from the home directory provided by your institute. 1.1.1 Access for Linux and Mac OS X To access the homepage, you can connect to your ETH home directory using the smb protocol. The server location and path to your home directory are: smb://d.ethz.ch/users/all/<username> Please provide your login credentials to connect to the server. 1.1.2 Access for Windows Windows users can connect using the following address: \\d.ethz.ch\users\all\<username>\ The home directory can be mapped to a drive letter. This process is richly documented od 3rd party websites (https://www.google.com/search?client=firefox-b-d&q=win- dows+map+network+drive). 1.2 Access via ssh / putty If you prefer to work with a command-line tool, you can access your homepage files by ssh-ing to slab1.ethz.ch providing your username and password. Then, navigate to the subfolder homepage to edit the existing files (read on below). 1.3 Files in your homepage folder When connected to the ETH home directory via smb or as network drive, there is a folder called “homepage”. All the usual web-files placed in this folder will be world-wide available via the URL mentioned before http://n.ethz.ch/~<loginname> Please do not change the name of the file index.html. -

The Complete Solutions Guide for Every Linux/Windows System Administrator!

Integrating Linux and Windows Integrating Linux and Windows By Mike McCune Publisher : Prentice Hall PTR Pub Date : December 19, 2000 ISBN : 0-13-030670-3 • Pages : 416 The complete solutions guide for every Linux/Windows system administrator! This complete Linux/Windows integration guide offers detailed coverage of dual- boot issues, data compatibility, and networking. It also handles topics such as implementing Samba file/print services for Windows workstations and providing cross-platform database access. Running Linux and Windows in the same environment? Here's the comprehensive, up-to-the-minute solutions guide you've been searching for! In Integrating Linux and Windows, top consultant Mike McCune brings together hundreds of solutions for the problems that Linux/Windows system administrators encounter most often. McCune focuses on the critical interoperability issues real businesses face: networking, program/data compatibility, dual-boot systems, and more. You'll discover exactly how to: Use Samba and Linux to deliver high-performance, low-cost file and print services to Windows workstations Compare and implement the best Linux/Windows connectivity techniques: NFS, FTP, remote commands, secure shell, telnet, and more Provide reliable data exchange between Microsoft Office and StarOffice for Linux Provide high-performance cross-platform database access via ODBC Make the most of platform-independent, browser-based applications Manage Linux and Windows on the same workstation: boot managers, partitioning, compressed drives, file systems, and more. For anyone running both Linux and Windows, McCune delivers honest and objective explanations of all your integration options, plus realistic, proven solutions you won't find anywhere else. Integrating Linux and Windows will help you keep your users happy, your costs under control, and your sanity intact! 1 Integrating Linux and Windows 2 Integrating Linux and Windows Library of Congress Cataloging-in-Publication Data McCune, Mike. -

IRIX® 6.5.17 Update Guide

IRIX® 6.5.17 Update Guide 1600 Amphitheatre Pkwy. Mountain View, CA 94043-1351 Telephone (650) 960-1980 FAX (650) 961-0595 August 2002 Dear Valued Customer, SGI® is pleased to present the new IRIX® 6.5.17 maintenance and feature release. Starting with IRIX® 6.5, SGI created a new software upgrade strategy, which delivers both the maintenance (6.5.17m) and feature (6.5.17f) streams. This upgrade is part of a family of releases that periodically enhances IRIX 6.5. There are several benefits to this release strategy: it provides periodic fixes to IRIX, it assists in managing upgrades, and it supports all platforms. Additional information on this strategy and how it affects you is included in the updated Installation Instructions manual contained in this package. If you need assistance, please visit the Supportfolio™ online website at http://support.sgi.com or contact your local support provider. In conjunction with the release of IRIX® 6.5.15, SGI added to the existing life cycle management categories the Limited Support Mode that customizes services we deliver to our users. This new support mode is targeted for open source products. We now offer eight modes of service 2 for software supported by SGI: Active, Maintenance, Limited, Legacy, Courtesy, Divested, Retired, and Expired. Active Mode is our highest level of service. It applies to products that are being actively developed and maintained and are orderable through general distribution. Software fixes for all levels of problems can be expected. Maintenance Mode software is maintained and is still an important part of our product mix. -

Solaris X86 FAQ

Solaris x86 FAQ Dan E. Anderson Solaris x86 FAQ Table of Contents r r r r Solaris x86 FAQr r...................................................................................................................................1 r r r Detailed Contentsr r..........................................................................................................................2 r r r r Solaris x86 FAQr r...............................................................................................................................116 r r r Detailed Contentsr r......................................................................................................................117 i r r r r r Solaris x86 FAQr r r r r r r r ENGLISH r r r / r r r r [IPv6-only r r r r r r r / r Japaneser mirrorr RUSSIANr r r (below)rr [Translation]r [Another FAQ]r of this FAQ]r r r r r r r Search Solaris x86 FAQ:r r r r r r r r r r r r r r r r r r r r 9. Interoperability With Other r r r r r Operating Systemsr r r r r r r r r r r r 2. Introductionr r r r r r r r r Complete FAQ:r r r r r r r 3. Resourcesr r r r r r r r r r r 4. Pre-installationr r r r r r ♦ HTML Formatr r r r r r 5. Installationr r r r r ♦ Plain Text Formatr r ♦ Gzip-compressed Text r r r r r 6. Post-installation (Customization)r Formatr ♦ Translation:r r r r r r r r r r 7. Troubleshootingr r r r r r RUSSKAYA / RUSSIAN r r r r Versionr by Dubna r r r r r 8. X Windowsr International Universityr (Version 2.4, 10/1999)r r r r r r r r r r r r Solaris x86 FAQr r 1 Solaris x86 FAQ r r r r r r r Detailed Contentsr r r r r r Read the FAQ as an ebook.r r Upload Palm DOC, Plucker, Text,r r PDF & HTML formats.r r See "Ebook formats" for links.r r r r r r r r r NEXT -> r r r r r r r r r r r r r r r r r r r r r r r r r This web page is not associated with Sun Microsystems.r Copyright © 1997-2010 Dan Anderson. -

Linux Sams Teach Yourself Samba in 24 Hours.Pdf

Sams Teach Yourself Samba in 24 Hours Index Table of Contents Sams Teach Yourself Samba in 24 Hours Table of Contents Copyright Introduction ● What Is Samba? ● Why Teach Yourself Samba? ● Who Should Use This Book? ● What's Included on the CD-ROM? ● Foreword ● About the Authors ● Dedication ● Acknowledgments Part I: Installation and Initial Configuration Hour 1: Introduction to Samba ● What Is Samba? ● Traditional Solutions ● What Platforms Does It Run On? ● The GNU General Public License (GPL) ● Summary ● Q&A Hour 2: Windows Networking ● NetBIOS Overview ● CIFS Overview ● Windows Networking Models ● Summary ● Q&A ● New Terms Hour 3: Obtaining the Latest Source ● Finding Out What Version of Samba You Currently Have ● Download Sites and Methods ● Compiling Samba ● What Goes Where When I Type Make Install? ● Binary Distribution Methods ● Summary ● Q&A Hour 4: Installing and Testing the Configuration ● Which Processes? ● Configuring the [global] Section of smb.conf ● Setting up the Shared Group Directory ● Setting Up a User's Home Directories ● Setting Up the Printer ● Verifying smb.conf ● Starting smbd and nmbd ● Command-Line Arguments ● Testing the Installation ● Other Tools Included with Samba ● Summary ● Q&A ● New Terms Part II: Configuring Samba Hour 5: The smb.conf File: Telling Samba What to Do ● Layout ● Variables ● Parameters ● Summary ● Q&A Hour 6: Security Levels and Passwords ● Security Levels and the security Parameter ● Usernames and Passwords ● Accessibility ● Miscellaneous ● Final Comments ● Summary ● Q&A ● New Terms Hour -

Freebsd 2.X、3.X、4.X についての

FreeBSD 2.X、3.X、4.X についての FAQ (よくある質問とその答え) FreeBSD 2.X、3.X、4.X についての FAQ (よくある質問とその答え) 改訂: 8def749c53 製作著作 © 1995, 1996, 1997, 1998, 1999, 2000, 2001 FreeBSD ドキュメンテーションプロジェクト 概要 この文書は FreeBSD システム・バージョン 2.X、3.X、4.X についての FAQ です。 特に断わりがない 限り、どの項目も FreeBSD 2.0.5 以降のものを想定しています。 <XXX> のついている項目はまだ作業 中のものです。 この FreeBSD ドキュメンテーションプロジェクトに協力したいと思われる方は、 FreeBSD documentation project メーリングリスト まで (英語で) 電子メールを送ってください。 この文書の最新 バージョンは、いつでも 日本国内版 FreeBSD World Wide Web サーバや FreeBSD World Wide Web サーバで 見ることができます。 また、ひとつの巨大な HTML ファイルとして HTTP でダウンロードすることも できます。 プレーンテキスト、PostScript、PDF、およびその他の形式のものは FreeBSD FTP サーバに置 かれています。 また、FAQ の検索も可能です。 注記 2005 年 6 月現在、HTML 版以外の日本語 FAQ は用意されていません。 日本語版の作成は FreeBSD 日本語ドキュメンテーションプロジェクトが オリジナルの英語版をもとにし て行なっています。 FreeBSD FAQ 日本語訳および、 FreeBSD FAQ 日本語版のみに関連すること は、 日本語ドキュメンテーションプロジェクト <[email protected] > において日本語で議論されてい ます。 必要に応じて日本語ドキュメンテーションプロジェクトから、 FreeBSD Documentation Project に対してフィードバックを行ないますので、 英語が得意でない方は 日本語ドキュメンテーションプロジェクト <[email protected] > まで日本語でコメントをお寄せください。 また、この FreeBSD FAQ とは別に、日本の FreeBSD ユーザ有志によって FreeBSD users-jp メーリン グリスト <[email protected] > やニュースグループ fj.os.bsd.freebsd などへの投稿をもと に作成された QandA が公開されています。 特に日本語環境など日本固有の話題が充実していますので、 こちらも合わせてご覧ください。 Copyright Redistribution and use in source (XML DocBook) and 'compiled' forms (XML, HTML, PDF, PostScript, RTF and so forth) with or without modification, are permitted provided that the following conditions are met: 1. Redistributions of source code (XML DocBook) must retain the above copyright notice, this list of conditions and the following disclaimer as the first lines of this file unmodified. 2. Redistributions in compiled form (transformed to other DTDs, converted to PDF, PostScript, RTF and other formats) must reproduce the above copyright notice, this list of conditions and the following disclaimer in the documentation and/or other materials provided with the distribution. -

GUIDE – Reti & Wireless

GUIDE – Reti & Wireless di Giorgio Ginelli PER CAPIRE Un po' di storia La connettività per i sistemi Macintosh non è una conquista recente; fin dagli albori uno dei vantaggi dei Macintosh rispetto ai PC è la disponibilità su ogni macchina del software e dell'hardware di rete, necessari per scambiare dati tra calcolatori. In fase di costruzione, un Macintosh viene dotato di tutte le componenti elettroniche che servono alla connettività, mentre nel sistema operativo (dalla versione 7in poi) consente di condividere applicazioni e documenti con grande facilità; fino a qualche anno fa tutto questo prendeva il nome di AppleTalk ed aveva tre modi differenti di funzionare: LocalTalk, EtherTalk oppure TokenTalk che veniva installata, su richiesta, per collegare i Mac ai grandi calcolatori IBM. Per il collegamento LocalTalk tra due o più Macintosh si utilizza la porta stampante fornita in genere assieme alle stampanti: si trattava di una connessione abbastanza lenta, che comunque assolveva la sua funzione. Questa porta, dall’avvento dell’iMac, è stata tolta da Apple in favore della connessione Usb e del potenziamento di EtherTalk che diventa ad alta velocità; già presente sulla gamma Macintosh antecedente a quelli basati su processori PowerPc, per essere utilizzata con i normali cavi 10baseT aveva però bisogno di un transceiver particolare. Il software che gestiva la connettività nelle versioni dalla 7 alla 8 di MacOs, e che è parte integrante del sistema operativo, è AppleShare e consente di collegare un massimo di 32 calcolatori; esigenze maggiori costringono all'acquisto di AppleShare IP6 oppure passare a MacOs X Server. Tutto questo, che comunque rappresenta ancora una forte realtà in molti settori produttivi, appartiene in qualche modo al passato; dall'avvento dell'iMac e dall'utilizzo dei processori G3 e G4 le cose sono cambiate. -

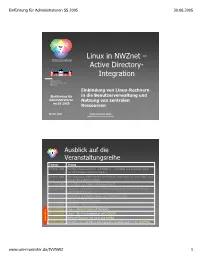

Linux in Nwznet – Active Directory- Integration

Einführung für Administratoren SS 2005 30.06.2005 Linux in NWZnet – IVV Naturwissenschaften IV der Fachbereiche Biologie • Chemie • Physik Active Directory- Integration Westfälische Wilhelms-Universität Münster Einbindung von Linux-Rechnern Einführung für in die Benutzerverwaltung und Administratoren Nutzung von zentralen im SS 2005 Ressourcen 30-JUN-2005 Heinz-Hermann Adam ([email protected]) 1 Ausblick auf die Veranstaltungsreihe Termin Thema 21-APR-2005 IVV Naturwissenschaften und NWZnet – Überblick und Konzepte (nicht nur für Windows-Administratoren) 28-APR-2005 Arbeitsgruppenadministration mit NWZnet Organizational Units (OUs) und Group Policy Objects (GPOs) 12-MAY-2005 Installation von NWZnet Windows-Clients 02-JUN-2005 Erzeugen und Verteilen von Referenzinstallationen mit SysPrep-Images und Symantec Ghost 09-JUN-2005 Installation und Konfiguration von Windows Servern 16-JUN-2005 Sicherheit – Teil I: Windows 23-JUN-2005 Sicherheit – Teil II: Linux 30-JUN-2005 Linux – Active Directory -Integration 07-JUL-2005 Linux – ZIV Unix-Integration mit DCE/DFS 14-JUL-2005 NWZnet-Fileserver mit Linux und SaMBa New dates 21-JUL-2005 Einrichten eines NWZnet-Arbeitsplatzes als GRID-Rechner für MORFEUS 2 www.uni-muenster.de/IVVNWZ 1 Einführung für Administratoren SS 2005 30.06.2005 Agenda Einführung Linux-Authentifizierung Pluggable Authentication Modules Name Service Switch NWZnet-Benutzerverwaltung: Active Directory Schemaerweiterung Installation und Konfiguration NSS- und PAM-Module SaMBa-Client-Tools Zusammenfassung 3 IVV 4 und -

Unixとwindowsとの共存におけるオプション とそのメリット、デメリットについて理解する

UNIXUNIXととWindowsWindowsとの共存との共存 ~~Sambaを中心としたを中心としたUNIX-Windows連携の実際~連携の実際~ たかはしもとのぶ [email protected] (株)NTTデータ 高橋基信 All Rights Reserved, Copyright. TAKAHASHI Motonobu 2003 講師紹介 1993 早稲田大学第一文学部卒業 NTTデータ通信(株)入社 1997 頃より、UNIX / Windows NT を中心とした OS やネットワーク、インターネット関連の技術サポー トを行い、現在に至る MCSE / LPI / SCNA / CCDA などを保有 日経Windows 2000のQ&Aコーナコーナで回答を担当 Sambaの開発に携わる(2.0.10日本語版/3.0) 著書「アンドキュメンテッドMicrosoftネットワーク」 1 All Rights Reserved, Copyright. TAKAHASHI Motonobu 2003 チュートリアルの目的 UNIXとWindowsとの共存におけるオプション とそのメリット、デメリットについて理解する Sambaの機能について理解する SFUの機能について理解する 2 All Rights Reserved, Copyright. TAKAHASHI Motonobu 2003 チュートリアルの概要 UNIXとWindows共存のシナリオ Sambaの基本機能 ! ファイルサーバ、プリンタサーバ、ネットワーク Sambaの設定応用編 ! PDC機能、LDAPによる認証統合、メンバサーバ機 能、Winbindによる認証統合 SFUの機能紹介 3 All Rights Reserved, Copyright. TAKAHASHI Motonobu 2003 UNIXとWindowsとの共存のシナリオ 以下の三点で説明する ! ファイル共有 / プリンタ共有 / 認証 基本的に、あまり相性はよくない ファイル共有 プリンタ共有 認証 UNIX NFS LPRなど NIS/LDAP Windows SMB SMB(LPRも可) NTドメイン Active Directory おのおの標準としているプロトコルが違う 4 All Rights Reserved, Copyright. TAKAHASHI Motonobu 2003 ファイル共有 UNIX側はNFS、Windows側はSMBが基本 ! UNIX側にSMBを実装する " Samba (サーバ) " smbsh、smbfs、Sharityなど (クライアント) ! Windows側にNFSを実装する " SFU (Microsoft Services for UNIX)(サーバ、クライアント)など その他の解 ! WebDAV ! FTP 5 All Rights Reserved, Copyright. TAKAHASHI Motonobu 2003 UNIXをSMBサーバにする Sambaのインストール ! Windowsクライアント側からは、Windows サーバと区別が つかない ! ほとんどのLinux, 商用UNIXに添付 "Solaris "hp-ux "AIXなど 6 All Rights Reserved, Copyright. TAKAHASHI Motonobu 2003 UNIXをSMBサーバにする(2) Sambaのメリット ! 初期導入コストが安い " クライアントマシンへのソフトウェア導入は不要 ! 運用管理面 Sambaのデメリット ! 互換性、新製品への追従 -

IRIX® / Windows NT® Interoperability

IRIX¨ / Windows NT¨ Interoperability Hank Shiffman Strategic Technologist Silicon Graphics, Inc. What is Interoperability? Seamless exchange of information among users, programs and systems in a heterogeneous environment 41st Cray User Group Conference Minneapolis, Minnesota Models of Interoperability Not one big issue; many small ones ¥ Networks Ð Low level network protocols Ð File & printer sharing ¥ Data Ð Access to structured data ¥ Applications Ð Remote serving Ð Cross-platform development ¥ Management Ð System & network resources 41st Cray User Group Conference Minneapolis, Minnesota Network Connectivity Benefits Centralized services have benefits ¥ Easier administration & management ¥ Reduced cost (printers, scanners) ¥ High availability ¥ High performance ¥ Scalability ¥ Backup 41st Cray User Group Conference Minneapolis, Minnesota Network Connectivity Standards File sharing? Let me count the ways... ¥ NFS: Sun¨ & most UNIX¨ systems ¥ SMB: Windows¨ For Workgroups Ð CIFS just renamed SMB ¥ IPX: Novell¨ NetWare¨ ¥ AppleTalk¨ : Apple¨ Macintosh¨ 41st Cray User Group Conference Minneapolis, Minnesota Network Connectivity Solutions Windows NT clients to IRIX servers ¥ Hummingbird¨ NFS Maestro: PC client http://www.hummingbird.com/nc/nfs ¥ Syntax TotalNET Advanced Server Ð Includes SMB, NetWare & AppleTalk protocols http://www.syntax.com ¥ Samba: SMB server for UNIX (free) Ð IRIX version available with full support http://www.samba.org 41st Cray User Group Conference Minneapolis, Minnesota Network Connectivity Solutions Windows NT clients -

Mac in the Enterprise IT Configuration Guide

! ! ! ! ! ! ! Mac in the Enterprise IT Configuration Guide For Your Mac Evaluation and Deployment (Version 6.0) IT Configuration Guide—For Your Mac Evaluation and Deployment (Version 6.0) Table of Contents Introduction i 1 Packaging and Thin Imaging .................................................ii 1.1 Image Mac Computers iii 1.2 Create Packages iv 1.2.1 Create Packages Using Third-Party Utilities .............................................................v 1.3 Manage Local Images 6 1.3.1 Create Images with Disk Utility 7 1.3.2 Create a Disk Image from the Command Line ....................................................12 1.3.3 Deploy Images with Disk Utility 13 1.4 Network Images 14 1.4.1 Create a Bootable NetBoot Disk 15 1.4.2 Create NetInstall Images 19 1.4.3 Configure a NetInstall Server 22 1.4.4 Start Up to a NetInstall Image 26 1.4.5 Unicast Apple Software Restore 28 1.4.6 Multicast Apple Software Restore 29 1.4.7 Third-Party Deployment Solutions 31 1.5 Prepare Networks for Image Deployment .............................................................32 1.5.1 Set Clients to NetBoot Using the bless Command ............................................33 1.5.2 Use NetBoot DHCP Helpers 34 1.5.3 Relay bootpd 35 1.6 Minimal Touch Deployments 36 1.6.1 Streamlined Device Enrollment 37 2 Support and Maintenance 38 2.1 Use Asset Tags 39 2.2 Configure the OS X Server Caching Service .........................................................40 2.3 Configure the OS X Server Software Update Service .......................................42 -

A Next Generation CIFS Client

AA NextNext GenerationGeneration CIFSCIFS ClientClient Steven French Linux Technology Center IBM Austin Connectathon 2002 March 5, 2002 email:[email protected] OutlineOutline ValueValue ofof thethe clientclient perspectiveperspective SomeSome currentcurrent clientsclients CIFSCIFS ClientClient (VFS)(VFS) forfor LinuxLinux StatusStatus NameName ResolutionResolution ReliabilityReliability CompatibilityCompatibility PerformancePerformance SecuritySecurity AreasAreas toto extendextend thethe dialectdialect &OLHQW 3HUVSHFWLYH ValueValue ofof thethe clientclient ClientClient drivesdrives protocolprotocol flowflow soso cancan determinedetermine ...... WhatWhat isis thethe smallestsmallest setset ofof SMBSMB PDUsPDUs thatthat couldcould bebe usedused byby aa clientclient withoutwithout lossloss ofof functionfunction oror performance?performance? –– HowHow differentdifferent isis thethe answeranswer forfor WindowsWindows 20002000 vs.vs. Linux?Linux? AndAnd aa wellwell written,written, easilyeasily available,available, modifiablemodifiable referencereference clientclient wouldwould promotepromote interoperability.interoperability. –– smbfssmbfs?? JCIFS?JCIFS? ValueValue ofof thethe clientclient AA consensusconsensus isis emergingemerging thatthat smallsmall enhancementsenhancements areare neededneeded toto keepkeep CIFSCIFS aheadahead ofof NFSNFS andand WebDAVWebDAV inin intranetintranet filefile sharingsharing ManyMany ofof thesethese changeschanges couldcould bebe invaluableinvaluable forfor aa smartsmart CIFSCIFS clientclient