Linux Virtual Delivery Agent 2104

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Oracle Solaris 11 Express What's

ORACLE SOLARIS 11 EXPRESS 2010.11 | WHAT’S NEW ORACLE SOLARIS 11 EXPRESS 2010.11 WHAT’S NEW Oracle Solaris is the industry leading operating system for the enterprise. Oracle Solaris 11 Express 2010.11 raises the bar on the innovation introduced in Oracle Solaris 10, with a unique feature set NEW FEATURE HIGHLIGHTS that few other operating systems can offer. Oracle Solaris 11 Express 2010.11 has been tested and • Oracle Solaris 10 Zones for business optimized for Oracle hardware and software, and is an integral part of Oracle's combined hardware investment protection and software portfolio. • Built-in network virtualization and resource Oracle Solaris 11 Express 2010.11 provides customers with the latest access to Oracle Solaris 11 management for enhanced server workload technology, allowing developers, architects and administrators to test and deploy within an consolidation enterprise environments and greatly simplify their day to day operations. Oracle Solaris 11 Express 2010.11 has the reliability, availability, and serviceability that you'd expect from a leading • Greatly reduced planned and unplanned downtime with new package management tools enterprise operating system. with safe system upgrade With new features such as network based package management tools to greatly decrease planned • New optimizations and features designed to system downtime and provide for a completely safe system upgrade, built-in network virtualization deliver proven scalability and reliability as an and resource control management for an unprecedented level of flexibility for application integrated component of Oracle's Exadata and consolidation, and on-disk ZFS encryption to provide the highest levels of security in your data Exalogic systems center, Oracle Solaris 11 Express 2010.11 is the most exciting release of the Oracle Solaris platform to date. -

Oracle® Solaris 11.3 Desktop User's Guide

® Oracle Solaris 11.3 Desktop User's Guide Part No: E54809 April 2020 Oracle Solaris 11.3 Desktop User's Guide Part No: E54809 Copyright © 2011, 2020, Oracle and/or its affiliates. All rights reserved. This software and related documentation are provided under a license agreement containing restrictions on use and disclosure and are protected by intellectual property laws. Except as expressly permitted in your license agreement or allowed by law, you may not use, copy, reproduce, translate, broadcast, modify, license, transmit, distribute, exhibit, perform, publish, or display any part, in any form, or by any means. Reverse engineering, disassembly, or decompilation of this software, unless required by law for interoperability, is prohibited. The information contained herein is subject to change without notice and is not warranted to be error-free. If you find any errors, please report them to us in writing. If this is software or related documentation that is delivered to the U.S. Government or anyone licensing it on behalf of the U.S. Government, then the following notice is applicable: U.S. GOVERNMENT END USERS: Oracle programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, delivered to U.S. Government end users are "commercial computer software" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, use, duplication, disclosure, modification, and adaptation of the programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, shall be subject to license terms and license restrictions applicable to the programs. No other rights are granted to the U.S. -

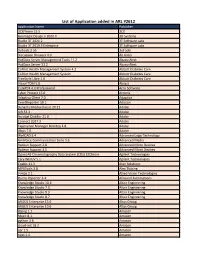

List of Application Added in ARL #2612

List of Application added in ARL #2612 Application Name Publisher 3CXPhone 15.5 3CX Geomagic Design X 2020.0 3D Systems Studio 3T 2021.2 3T Software Labs Studio 3T 2019.3 Enterprise 3T Software Labs 3uTools 2.55 3uTools Discussion Browser 4.0 Ab Initio HotDocs Server Management Tools 11.2 AbacusNext HotDocs Server 11.2 AbacusNext CoPilot Health Management System 4.2 Abbott Diabetes Care CoPilot Health Management System Abbott Diabetes Care FreeStyle Libre 1.0 Abbott Diabetes Care Visual TOM 5.8 Absyss CutePDF 4.0 Professional Acro Software Cyber Protect 15.0 Acronis Adaptiva Client 7.0 Adaptiva EventReporter 10.1 Adiscon Dynamic Media Classic 20.21 Adobe AIR 33.1 Adobe Acrobat Distiller 21.0 Adobe Connect 2021.3 Adobe Experience Manager Desktop 1.8 Adobe JBoss 7.0 Adobe WellCAD 5.4 Advanced Logic Technology AmiVoice Communication Suite 3.6 Advanced Media Radeon Support 2.8 Advanced Micro Devices Radeon Support 3.5 Advanced Micro Devices OpenLAB Chromatography Data System (CDS) EZChrom Agilent Technologies Cary WinUV 5.1 Agilent Technologies Coabis 11.3 Aker Solutions MP4Tools 3.8 Alex Thüring Vimba 2.1 Allied Vision Technologies Query Reporter 3.4 Allround Automations Knowledge Studio 10.4 Altair Engineering Knowledge Studio 7.0. Altair Engineering Knowledge Studio 9.3 Altair Engineering Knowledge Studio 8.7 Altair Engineering ARGUS Enterprise 13.0 Altus Group ARGUS Enterprise 10.6 Altus Group libpng 1.2 Amazon Music 8.1 Amazon python 3.6 Amazon cloud-init 18.2 Amazon apr 1.5 Amazon cups 1.4 Amazon java-1.7.0-openjdk 1.7 Amazon java-1.8.0-openjdk-devel -

Fedora I18n Flock 2017

Fedora i18n Flock 2017 Jens Petersen, Parag Nemade, Pravin Satpute Red Hat i18n/l10n/g11n Track ● Fedora i18n (this session) ● Transtats (3:30pm) ● Fedora G11N (4pm) About us ● Jens Petersen ○ i18n Software Engineering Manager, Red Hat ○ Fedora i18n, Haskell, Packager Sponsor, Fedora Workstation WG ● Parag Nemade ○ Senior Software Engineer, i18n Software Engineering, RH ● Pravin Satpute ○ G11n Quality Engineering Manager, Red Hat I18n Agenda ● F24-F27 Review ● Langpacks auto-installation ● Input methods ● Fonts ● Transtats ● Modularity ● Fedora Editions ● QA and test automation ● Community involvement/events ● Brand Internationalization: ● helps to make your software work uniformly across multiple regions. ● includes adding i18n support in your code which allows UI strings to be translated (l10n). ● helps to set user locale settings such as date, number, currency, sorting, paper size. ● allows users to display and input text in their own preferred language. Globalization, Internationalization, and Localization G11N I18N L10N I18N is a part of G11N Recent Fedora i18n Changes F24 i18n Changes ● Langpacks Installation With RPM Weak Dependencies ● Glibc locale subpackaging F25 i18n Changes ● IBus Emoji Typing ● Unicode 9.0 ● ibus-typing-booster multilingual support ibus Typing Booster Suggestive text input https://mike-fabian.github.io/ibus-typing-booster/ F26 i18n Changes ● libpinyin 2.0 ● Fontconfig cache directory change libpinyin-1.3 libpinyin-2 F27 i18n Changes ● Chinese Serif Fonts ● libpinyin 2.1 ● Flatpak ibus support and fontconfig caches ● Emoji color rendering Chinese Serif font Future features and discussion How to install Langpacks for users? After installing Workstation Live users want to have langpacks for Libreoffice etc automatically installed. Where is do this: A. Initial-setup B. -

SERVER Red Hat Enterprise Linux 6 What's New for Servers and Desktops

TEch Notes RED HAT ENTERPRISE LINUX 6 WHAT’S NEW FOR SERVERS AND DESKTOPS SERVER Red Hat® Enterprise Linux® 6, the latest release of Red Hat’s trusted datacenter platform, deliv- ers advances in application performance, scalability, and security. With Red Hat Enterprise Linux 6, you can deploy physical, virtual, and cloud computing within your datacenter, reducing com- plexity, increasing efficiency, and minimizing administration overhead while leveraging technical skills and operational know-how. Red Hat Enterprise Linux 6 is an ideal platform to translate cur- rent and future technology innovations into the best value and scale for IT solutions. EFFICIENCY, SCALABILITY, AND reLIABILITY Efficient scheduling • The CFS schedules the next task to be run based on which task has consumed the least time, task prioritization, and other factors. Using hardware awareness and multi-core topologies, the CFS optimizes task performance and power consumption. Reliability, availability, and scalability (RAS) • Red Hat Enterprise Linux 6 supports more sockets, more cores, more threads, and more memory. • RAS hardware-based hot add of CPUs and memory is enabled. • When supported by machine check hardware, the system can recover from some previously fatal hardware errors with minimal disruption. • Memory pages with errors can be declared as “poisoned” and will be avoided. www.redhat.com TEch Notes WHAT’S New FOR SerVers AND DesKTOPS Filesystems • The new default file system, ext4, is faster, more robust, and scales to 16 TB. • The scalable file system add-on contains the XFS file system, which scales to 100 TB. • The resilient storage add-on includes the high availability, clustered GFS2 file system. -

Oracle® Secure Global Desktop Platform Support and Release Notes for Release 5.5

Oracle® Secure Global Desktop Platform Support and Release Notes for Release 5.5 January 2020 F12532-02 Oracle Legal Notices Copyright © 2019, 2020 Oracle and/or its affiliates. All rights reserved. This software and related documentation are provided under a license agreement containing restrictions on use and disclosure and are protected by intellectual property laws. Except as expressly permitted in your license agreement or allowed by law, you may not use, copy, reproduce, translate, broadcast, modify, license, transmit, distribute, exhibit, perform, publish, or display any part, in any form, or by any means. Reverse engineering, disassembly, or decompilation of this software, unless required by law for interoperability, is prohibited. The information contained herein is subject to change without notice and is not warranted to be error-free. If you find any errors, please report them to us in writing. If this is software or related documentation that is delivered to the U.S. Government or anyone licensing it on behalf of the U.S. Government, then the following notice is applicable: U.S. GOVERNMENT END USERS: Oracle programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, delivered to U.S. Government end users are "commercial computer software" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, use, duplication, disclosure, modification, and adaptation of the programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, shall be subject to license terms and license restrictions applicable to the programs. No other rights are granted to the U.S. -

Red Hat Enterprise Linux 7 デスクトップの移行および管理ガイド

Red Hat Enterprise Linux 7 デスクトップの移行および管理ガイド Red Hat Enterprise Linux 7 における GNOME 3 デスクトップ移行計画およ び管理ガイド Petr Kovář Jana Švárová Red Hat Enterprise Linux 7 デスクトップの移行および管理ガイド Red Hat Enterprise Linux 7 における GNOME 3 デスクトップ移行計画およ び管理ガイド Petr Kovář Red Hat Customer Content Services [email protected] Jana Švárová Red Hat Customer Content Services [email protected] 法律上の通知 Copyright © 2015 Red Hat, Inc. This document is licensed by Red Hat under the Creative Commons Attribution-ShareAlike 3.0 Unported License. If you distribute this document, or a modified version of it, you must provide attribution to Red Hat, Inc. and provide a link to the original. If the document is modified, all Red Hat trademarks must be removed. Red Hat, as the licensor of this document, waives the right to enforce, and agrees not to assert, Section 4d of CC-BY-SA to the fullest extent permitted by applicable law. Red Hat, Red Hat Enterprise Linux, the Shadowman logo, JBoss, MetaMatrix, Fedora, the Infinity Logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries. Linux ® is the registered trademark of Linus Torvalds in the United States and other countries. Java ® is a registered trademark of Oracle and/or its affiliates. XFS ® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States and/or other countries. MySQL ® is a registered trademark of MySQL AB in the United States, the European Union and other countries. Node.js ® is an official trademark of Joyent. Red Hat Software Collections is not formally related to or endorsed by the official Joyent Node.js open source or commercial project. -

Oracle Solaris 11.1 Package Lists Lists and Briefly Describes Packages That Are Installed by Default by the Different Oracle Solaris 11.1 Installers

Oracle® Solaris 11.1 Package Lists Part No: E36136–01 October 2012 Copyright © 2009, 2012, Oracle and/or its affiliates. All rights reserved. This software and related documentation are provided under a license agreement containing restrictions on use and disclosure and are protected by intellectual property laws. Except as expressly permitted in your license agreement or allowed by law, you may not use, copy, reproduce, translate, broadcast, modify, license, transmit, distribute, exhibit, perform, publish, or display any part, in any form, or by any means. Reverse engineering, disassembly, or decompilation of this software, unless required by law for interoperability, is prohibited. The information contained herein is subject to change without notice and is not warranted to be error-free. If you find any errors, please report them to us in writing. If this is software or related documentation that is delivered to the U.S. Government or anyone licensing it on behalf of the U.S. Government, the following notice is applicable: U.S. GOVERNMENT END USERS. Oracle programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, delivered to U.S. Government end users are "commercial computer software" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, use, duplication, disclosure, modification, and adaptation of the programs, including anyoperating system, integrated software, any programs installed on the hardware, and/or documentation, shall be subject to license terms and license restrictions applicable to the programs. No other rights are granted to the U.S. Government. This software or hardware is developed for general use in a variety of information management applications. -

Administrator Guide HP Thinpro

Administrator Guide HP ThinPro 7.1 © Copyright 2019 HP Development Company, Open source software L.P. This product includes software licensed under Citrix and XenDesktop are trademarks of Citrix an open source software license, such as the Systems, Inc. and/or one or more of its GNU General Public License and the GNU Lesser subsidiaries, and may be registered in the General Public License or other open source United States Patent and Trademark Office and license. To the extent HP has an obligation or, in other countries. Linux is the registered in its sole discretion, chooses to make the trademark of Linus Torvalds in the U.S. and source code for such software available under other countries. Microsoft, Windows, Windows the applicable open source software license, Vista, and Windows Server are either registered source code for the software can be obtained trademarks or trademarks of Microsoft from the following location: Corporation in the United States and/or other ftp://ftp.hp.com/pub/tcdebian/pool/ countries. UNIX is a registered trademark of thinpro710/. The Open Group. VMware and Horizon View are registered trademarks or trademarks of VMware, Inc. in the United States and/or other jurisdictions. AMD and ATI are trademarks of Advanced Micro Devices, Inc. NVIDIA is a registered trademark of NVIDIA Corporation in the U.S. and other countries. Confidential computer software. Valid license from HP required for possession, use or copying. Consistent with FAR 12.211 and 12.212, Commercial Computer Software, Computer Software Documentation, and Technical Data for Commercial Items are licensed to the U.S. -

Fedora 13 Release Notes Release Notes for Fedora 13

Fedora 13 Release Notes Release Notes for Fedora 13 Edited by The Fedora Docs Team Copyright © 2010 Red Hat, Inc. and others. The text of and illustrations in this document are licensed by Red Hat under a Creative Commons Attribution–Share Alike 3.0 Unported license ("CC-BY-SA"). An explanation of CC-BY-SA is available at http://creativecommons.org/licenses/by-sa/3.0/. The original authors of this document, and Red Hat, designate the Fedora Project as the "Attribution Party" for purposes of CC-BY-SA. In accordance with CC-BY-SA, if you distribute this document or an adaptation of it, you must provide the URL for the original version. Red Hat, as the licensor of this document, waives the right to enforce, and agrees not to assert, Section 4d of CC-BY-SA to the fullest extent permitted by applicable law. Red Hat, Red Hat Enterprise Linux, the Shadowman logo, JBoss, MetaMatrix, Fedora, the Infinity Logo, and RHCE are trademarks of Red Hat, Inc., registered in the United States and other countries. For guidelines on the permitted uses of the Fedora trademarks, refer to https:// fedoraproject.org/wiki/Legal:Trademark_guidelines. Linux® is the registered trademark of Linus Torvalds in the United States and other countries. Java® is a registered trademark of Oracle and/or its affiliates. XFS® is a trademark of Silicon Graphics International Corp. or its subsidiaries in the United States and/or other countries. All other trademarks are the property of their respective owners. Abstract This document details the release notes for Fedora 13. -

All Installed Packages .PDF

Emperor-OS All Installed Package Editor: Hussein Seilany [email protected] www.Emperor-OS.com Emperor-has 5 package management system for installing, upgrading, configuring, and removing software. Also providing access over 60,000 software packages of Ubuntu. We per-installed several tools are available for interacting with Emperor's package management system. You can use simple command-line utilities to a graphical tools. Emperor-OS's package management system is derived from the same system used by the Ubuntu GNU/Linux distribution. We will show you the list of installed packages on Emperor-OS. The packages lists is long. Having a list of installed packages helps system administrators maintain, replicate, and reinstall Emperor-OS systems. Emperor-OS Linux systems install dependencies all the time, hence it is essential to know what is on the system. In this page you can find a specific package and python modules is installed, count installed packages and find out the version of an installed package. Download lists as PDF file or see them as html page in the following: Are you looking for all in one operating system? 70 Packages: Installed Special Packages 120 Tools: Installed Utility 260 Modules: Installed Python2 and 3 Modules 600Fonts: Installed Fonts 5 Desktops: Desktop Manager Packages 22Tools: Extra Development Tools 270 Themes: Installed Themes 40 Icons: Installed Icons 40Games: Installed Games 2533scanners: supports Scanners 2500 Cameras: supports Camera 4338Packages: All Installed Packages 2 [email protected] www.Emperor-OS.com The list installed packages: Emperor-OS Linux is an open source operating system with many utilities. -

Oracle® Secure Global Desktop Platform Support and Release Notes for Release 5.3

Oracle® Secure Global Desktop Platform Support and Release Notes for Release 5.3 June 2017 E65656-03 Oracle Legal Notices Copyright © 2017, Oracle and/or its affiliates. All rights reserved. This software and related documentation are provided under a license agreement containing restrictions on use and disclosure and are protected by intellectual property laws. Except as expressly permitted in your license agreement or allowed by law, you may not use, copy, reproduce, translate, broadcast, modify, license, transmit, distribute, exhibit, perform, publish, or display any part, in any form, or by any means. Reverse engineering, disassembly, or decompilation of this software, unless required by law for interoperability, is prohibited. The information contained herein is subject to change without notice and is not warranted to be error-free. If you find any errors, please report them to us in writing. If this is software or related documentation that is delivered to the U.S. Government or anyone licensing it on behalf of the U.S. Government, then the following notice is applicable: U.S. GOVERNMENT END USERS: Oracle programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, delivered to U.S. Government end users are "commercial computer software" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, use, duplication, disclosure, modification, and adaptation of the programs, including any operating system, integrated software, any programs installed on the hardware, and/or documentation, shall be subject to license terms and license restrictions applicable to the programs. No other rights are granted to the U.S.