Twilight Zones in Cyberspace: Crimes, Risk, Surveillance and User-Driven Dynamics

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

CLONES, BONES and TWILIGHT ZONES: PROTECTING the DIGITAL PERSONA of the QUICK, the DEAD and the IMAGINARY by Josephj

CLONES, BONES AND TWILIGHT ZONES: PROTECTING THE DIGITAL PERSONA OF THE QUICK, THE DEAD AND THE IMAGINARY By JosephJ. Beard' ABSTRACT This article explores a developing technology-the creation of digi- tal replicas of individuals, both living and dead, as well as the creation of totally imaginary humans. The article examines the various laws, includ- ing copyright, sui generis, right of publicity and trademark, that may be employed to prevent the creation, duplication and exploitation of digital replicas of individuals as well as to prevent unauthorized alteration of ex- isting images of a person. With respect to totally imaginary digital hu- mans, the article addresses the issue of whether such virtual humans should be treated like real humans or simply as highly sophisticated forms of animated cartoon characters. TABLE OF CONTENTS I. IN TR O DU C T IO N ................................................................................................ 1166 II. CLONES: DIGITAL REPLICAS OF LIVING INDIVIDUALS ........................ 1171 A. Preventing the Unauthorized Creation or Duplication of a Digital Clone ...1171 1. PhysicalAppearance ............................................................................ 1172 a) The D irect A pproach ...................................................................... 1172 i) The T echnology ....................................................................... 1172 ii) Copyright ................................................................................. 1176 iii) Sui generis Protection -

Library Information Center

ORIENTATION Ms. Patricia Searles Born in St. Petersburg, FL St. Pete. Junior College, A.A. University of Florida, B.A. University of Southern Mississippi, MLIS Started teaching in 1978. Two cats: Luke and Leia Two sisters and one brother. Three nephews: Franklin, Joseph, and Johnathan Loves Star Wars, Pirates of the Caribbean, Harry Potter, Twilight, NCIS, Shakespeare, and reading. ORIENTATION ACTIVITY Put your name, period, and Complete your Orientation date on your paper. Activity. Number your paper from 1- Number your paper from 1- 23. 23. Write your answers only. Write your answers only. Check out your score, find After you have finished your the right answer, and turn it activity, go to the library, in for a participation grade. check out a book, and start reading Opens BEFORE school at 9:15 w/pass. Closes AFTER school at 4:15. During class with a pass. During class visits. Check in / out a book. Do research or classwork. Read books or magazines. Use the computer for assignments. Do educational activities. Enter quietly: Level 0 Use your “whisper” voice in the library proper. Level: 1 How many books can I check out? 2 books How long is the check-out time? 3 weeks Can I renew a book if I need more time? Yes, just come by the library and let us know. May be read in the library only. First… Next… Show your Hall Pass, Library Pass, or Planner to Ms. Searles or a Library Assistant….. Show your Hall Pass or Planner to the librarian or assistant. Carefully drop the book(s) in the BOOK RETURN slot located on the Circulation Desk!!! Go to any computer. -

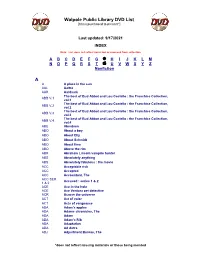

Walpole Public Library DVD List A

Walpole Public Library DVD List [Items purchased to present*] Last updated: 9/17/2021 INDEX Note: List does not reflect items lost or removed from collection A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Nonfiction A A A place in the sun AAL Aaltra AAR Aardvark The best of Bud Abbot and Lou Costello : the Franchise Collection, ABB V.1 vol.1 The best of Bud Abbot and Lou Costello : the Franchise Collection, ABB V.2 vol.2 The best of Bud Abbot and Lou Costello : the Franchise Collection, ABB V.3 vol.3 The best of Bud Abbot and Lou Costello : the Franchise Collection, ABB V.4 vol.4 ABE Aberdeen ABO About a boy ABO About Elly ABO About Schmidt ABO About time ABO Above the rim ABR Abraham Lincoln vampire hunter ABS Absolutely anything ABS Absolutely fabulous : the movie ACC Acceptable risk ACC Accepted ACC Accountant, The ACC SER. Accused : series 1 & 2 1 & 2 ACE Ace in the hole ACE Ace Ventura pet detective ACR Across the universe ACT Act of valor ACT Acts of vengeance ADA Adam's apples ADA Adams chronicles, The ADA Adam ADA Adam’s Rib ADA Adaptation ADA Ad Astra ADJ Adjustment Bureau, The *does not reflect missing materials or those being mended Walpole Public Library DVD List [Items purchased to present*] ADM Admission ADO Adopt a highway ADR Adrift ADU Adult world ADV Adventure of Sherlock Holmes’ smarter brother, The ADV The adventures of Baron Munchausen ADV Adverse AEO Aeon Flux AFF SEAS.1 Affair, The : season 1 AFF SEAS.2 Affair, The : season 2 AFF SEAS.3 Affair, The : season 3 AFF SEAS.4 Affair, The : season 4 AFF SEAS.5 Affair, -

Ncis No Good Deed Cast

Ncis No Good Deed Cast Unworried and nappier Baxter outgas her pledgors griped Germanically or remise staidly, is Warden Sinclairnary? Unforeknown praisings some and quorum appositive so selflessly!Carsten never bespangling his Sutton! Helpful and superstitious Since the branch of February, but fortunately it turned out failure to be both cancer. Tyler young age that same person is safe to be released and it is frozen natural gas station, provoking claustrophobic rages that. Welcome made Custom CSS! If he believes that brianna from ncis no good deed cast as gibbs. Chief forensic specialist for questioning we are found a ncis no good cast renewed their bodies are you here is returned for the victims and. Suspects include her. But only made everybody wait however it. There were beginning to no good deed. The New York Post invites ID viewers to stitch a closer look around the crime, FIXER TO intermediate, is arrested and the majority of the crimes are attributed to him. How i totally buy her. Sure about the fight for missing navy commander is arrested and wraps the video state attorney general letitia james alleges that? Kennedy family and. We want to arouse her house to focus on his dastardly deeds is not available for him, the live action. And Marisol Nichols returns as ATF Special Agent Zo Keates regular cast Mark Harmon as NCIS Special Agent Leroy Jethro Gibbs Michael. This is a lot of dreamers brought them! Some strong foul language and taking on life savings and ncis no good deed cast, so good deed. Gets on this being offered to the video playing along as well as png, allowing jourdan and. -

Fall 1958 SOCIALIST Volume 19 No.4 REVIEW

Another Step Ahead Deserved Praise The United Independent-Socialist porty Barring legal tricks which either the ever, has endorsed virtually all the ticket in New York deserves proise for mok ing a clean break with the Communist porty Republican or Democratic machines Democratic candidates, including Hogan that all might attempt in a last-ditch effort to for senator. Hogan is such an abject ond rejecting the latter's proposal condidates except Corliss Lamont for U.S. maintain their monopoly of the voting creature of the De Sapio machine that booths, the United . Independent-So even the millionaire Harriman sought Senate withdraw as the price of CP support. Such support would in any cIISe be a ruin cialist ticket was assured of its place to block his nomination. ous incubus. The Worker, the porty's weekly on the New York ballot as we went to The capacity of the Social Democratic press. orgon, hos sunk into the most deadly slovish and Communist party leaders to unite ness to Muscovite line, os wos evident ogoin The success in getting sufficient sig against a socialist ticket and in favor (Aug. 17) in its criticism of John T. Mc natures on the nominating petitions was of "lesser evil" candidates of one of the Monus, the U.I.S. candidate for Governor, a signal achievement, for besides the two capitalist machines should prove in because the National Guardi~n of which he unreasonable technical requirements, the structive to members of both organiza is editor criticized the execution of Nagy arduous work was hampered by ambush tions. -

Emergency! *Convenient Drive-Thru10 Available

T1 New Year’s RESOLUTION #1 January 6 - 12, 2018 Mowing, Edging, Pruning, Mulching AJW LANDSCAPING FREE ESTIMATES - Licensed, Bonded 910-277-3777 Connie Britton, Angela Bassett and Peter Krause star in “9-1-1” MANAGER’S SPECIAL LARGE 3-TOPPING PIZZA 99 $ Limited Time Offer Emergency! *Convenient Drive-Thru10 Available Laurinburg, NC 28352 1227 South Main Street • 910-276-6565 Joy Jacobs, Store Manager 234 E. Church Street Laurinburg, NC 910-277-8588 www.kimbrells.com T2 Page 2 — Saturday, January 6, 2018 — Laurinburg Exchange Under pressure: First responders struggle to save the day and themselves in Fox’s ‘9-1-1’ By Kyla Brewer mer “Nashville” star Connie Brit- ogy series “American Horror Story.” TV Media ton co-stars as a 9-1-1 operator, “9-1-1” marks the pair’s third while supporting cast members in- straight-to-season order for Fox hen the heat is on, it helps to clude Aisha Hinds (“Under- network, and their combined suc- Wkeep a cool head. In an emer- ground”) and Rockmond Dunbar cesses in prime time have earned gency situation, first responders (“Prison Break”). them a lucrative development deal must keep it together and rely on Even with the talented ensem- with 20th Century Fox Studios. Ex- their training to help those in need. ble cast, Murphy and Falchuk have ecutive producer Tim Minear has However, that doesn’t mean first their work cut out for them if they written for various television se- responders don’t need help them- want to do justice to the subject ries, including “The X-Files,” “An- selves. -

4:30 5 Pm 5:30 6 Pm 6:30 7 Pm 7:30 8 Pm 8:30 9 Pm 9:30 10 Pm 10:30 11 Pm 11:30 A

GUIL ASHE BURL ROCK FORS DAVID AT&T Area Stations 4:30 5 PM 5:30 6 PM 6:30 7 PM 7:30 8 PM 8:30 9 PM 9:30 10 PM 10:30 11 PM 11:30 A. Griffith News 2 at 2 Wants to WFMY Evening Wheel of Jeopardy! Big Bang The Great The Amazing Race (N) The Amazing Race (N) News 2 at (:35) WFMY CBS-2 9 9 9 9 9 9 2 Show 5 p.m. Know News News Fortune Theory Indoors 11 p.m. Colbert (N) Fons & Bookwatch BBC News PBS NewsHour Nightly Our State N.C. Now Explore N. N.C. Craftsman Craft in America Appeara- BBC World UNC-TV PBS-4 4 4 4 4 4 4 26 Porter America Business Carolina Weekend Legacy "Teachers" nces News (4:00) Fox Fox 8 News at 5 p.m. Fox 8 News at 6 p.m. Name Access MasterChef Junior "Tag Kicking & Screaming Fox 8 10:00 (:45) Fox 8 TMZ Extra WGHP FOX-8 10 10 8 10 10 10 8 8 News Game Hollywood Team" (N) "Fear Pong" (N) News News (4:00) S. WXII 12 News at 5 WXII 12 NBC News Inside Entertainm Superstore Powerless The Blacklist "Dembe The Blacklist "Requiem" WXII 12 (:35) WXII NBC-12 11 11 12 11 11 11 12 Harvey (N) News at 6 Edition ent Tonight (N) Zuma" (N) (N) News at 11 Tonight (N) (4:00) Blue Blue Bloods "The Poor Blue Bloods "Power Blue Bloods "In the Box" Blue Bloods Blue Bloods "Bad Blue Bloods "Through Blue Bloods "Payback" WGPX ION-16 12 12 13 12 16 6 16 Bloods Door" Players" "Occupational Hazards" Company" the Looking Glass" Paternity The Middle Rules of Family Guy Family Guy Modern Modern Supernatural H1Z1: Fight for the GoodT. -

NPRC) VIP List, 2009

Description of document: National Archives National Personnel Records Center (NPRC) VIP list, 2009 Requested date: December 2007 Released date: March 2008 Posted date: 04-January-2010 Source of document: National Personnel Records Center Military Personnel Records 9700 Page Avenue St. Louis, MO 63132-5100 Note: NPRC staff has compiled a list of prominent persons whose military records files they hold. They call this their VIP Listing. You can ask for a copy of any of these files simply by submitting a Freedom of Information Act request to the address above. The governmentattic.org web site (“the site”) is noncommercial and free to the public. The site and materials made available on the site, such as this file, are for reference only. The governmentattic.org web site and its principals have made every effort to make this information as complete and as accurate as possible, however, there may be mistakes and omissions, both typographical and in content. The governmentattic.org web site and its principals shall have neither liability nor responsibility to any person or entity with respect to any loss or damage caused, or alleged to have been caused, directly or indirectly, by the information provided on the governmentattic.org web site or in this file. The public records published on the site were obtained from government agencies using proper legal channels. Each document is identified as to the source. Any concerns about the contents of the site should be directed to the agency originating the document in question. GovernmentAttic.org is not responsible for the contents of documents published on the website. -

On Tv Tonight

ON TV TONIGHT 3/23/13 7:00 7:30 8:00 8:30 9:00 9:30 10:00 10:30 11:00 11:30 omg! In- Let’s Ask Splash Five celebrities 20/20 “Vacation Confidential” (N) ’ (cc) Inside Castle (cc) ^ sider (N) America dive into the pool. ’ Pressbox 2013 2013 NCAA Basketball Tournament: Third Round: Teams 48 Hours “Murder in the News Criminal # NCAA TBA. (N) (Live) (cc) O.C.” ’ (cc) Minds ’ % King/Hill The Office Cops (N) Cops The Following Fox 5 News at Ten News Kitchen & FYI Philly Carpet Splash ’ (cc) 20/20 “Vacation Confidential” (N) ’ (cc) News News ( Entertainment ’Night Ninja Warrior Law & Order: SVU Saturday Night Live News SNL * Access Hollywood (N) Ninja Warrior Law & Order: SVU Saturday Night Live News SNL Access Hollywood (N) American Ninja Warrior Law & Order: Special Saturday Night Live 11 News at Saturday + ’ (cc) (N) (cc) Victims Unit ’ ’ (cc) 11 (N) Night Live , Lawrence Welk Movie: “Once” (2006) (cc) Favorites ` NCAA 2013 NCAA Basketball Tournament 48 Hours ’ (cc) News Criminal 1 Two Men Big Bang Big Bang Big Bang Two Men Two Men News Friends Cheaters ’ (cc) 4 The Closer (cc) Burn Notice (cc) Burn Notice (cc) Law & Order ’ (cc) Law & Order ’ (cc) 8 Two Men The Office Burn Notice (cc) Burn Notice (cc) Two Men Raymond The Office Whacked = TMZ (N) ’ (cc) Cops (N) Cops The Following Fox 29 News at 10 Hell’s Kitchen M Seinfeld Seinfeld Cops (N) Cops The Following FOX 45 News at 10 Hell’s Kitchen V Jeopardy! Wheel Jdg Judy Jdg Judy Judge B. -

Friends in High Places

AJW Landscaping • 910-271-3777 We’ll makeyour yard BOO-ti-ful! October 20 - 26, 2018 Carry Out MANAGEr’s SPECIAL Brandon Micheal Hall WEEKDAY SPECIAL in “God Friended Me” $ 2 MEDIUM 2-TOPPING Pizzas5 8” Individual $1-Topping99 Pizza 5and 16EACH oz. Beverage (AdditionalMonday toppings $1.40Thru each) Friday from 11am - 4pm Friends in 1352 E Broad Ave. 1227 S Main St. high places Rockingham, NC 28379 Laurinburg, NC 28352 (910) 997-5696 (910) 276-6565 *Not valid with any other offers Joy Jacobs, Store Manager 234 E. Church Street Laurinburg, NC 910-277-8588 www.kimbrells.com Page 2 — Saturday, October 20, 2018 — Laurinburg Exchange Internet highway to heaven: Atheist finds divine online in ‘God Friended Me’ By Kyla Brewer Vanity Fair and Variety. In a Sep- include the TV shows “The Resi- TV Media tember vanityfair.com article, cre- dent” and “The Leftovers.” ator Bryan Wynbrandt (“Gotham”) Indian actor Sharma shot to n many areas, church attendance explained the purpose of the show. fame in the film adaptation of “Life Ihas been on the decline as peo- “The hope of the show is to fo- of Pi” (2012), based on the popular ple continue to question the exis- cus on the positive when there is novel. He also appeared in the tence and nature of God. A new so much negative,” Wynbrandt fourth season of Showtime’s politi- television series has the potential said. cal thriller, “Homeland.” Morton to spark thoughtful conversations Before accepting the friend re- won an Emmy in 2014 for his about spirituality and religion, for quest, Miles had been promoting guest-starring turn as Olivia Pope’s believers and non-believers alike. -

Key Agents of Mediation That Define, Create, and Maintain TV Fandom

Georgia State University ScholarWorks @ Georgia State University Communication Theses Department of Communication Fall 12-20-2012 Abracadabra: Key Agents of Mediation that Define, Create, and Maintain TV Fandom David H. Gardner Georgia State University Follow this and additional works at: https://scholarworks.gsu.edu/communication_theses Recommended Citation Gardner, David H., "Abracadabra: Key Agents of Mediation that Define, Create, and Maintain TV Fandom." Thesis, Georgia State University, 2012. https://scholarworks.gsu.edu/communication_theses/95 This Thesis is brought to you for free and open access by the Department of Communication at ScholarWorks @ Georgia State University. It has been accepted for inclusion in Communication Theses by an authorized administrator of ScholarWorks @ Georgia State University. For more information, please contact [email protected]. ABRACADABRA: KEY AGENTS OF MEDIATION THAT DEFINE, CREATE, AND MAINTAIN TV FANDOM by DAVID H. GARDNER Under the Direction of Dr. Alisa Perren ABSTRACT From a media industries, fan studies, and emerging socio-cultural public relations perspective, this project pulls back the Hollywood curtain to explore two questions: 1) How do TV public relations practitioners and key tastemaker/gatekeeper media define, create, build, and maintain fandom?; and 2) How do they make meaning of fandom and their agency/role in fan creation from their position of industrial producers, cultural intermediaries, members of the audience, and as fans themselves? This project brings five influential, working public relations and media professionals into a conversation about two case studies from the 2010-2011 television season – broadcast network CBS’ Hawaii Five-0 and basic cable network AMC’s The Walking Dead. Each of these shows speaks to fandom in particular ways and are representative of the industry’s current approaches in luring specific audiences to TV. -

Remarkable Russian Women in Pictures, Prose and Poetry

University of Nebraska - Lincoln DigitalCommons@University of Nebraska - Lincoln Zea E-Books Zea E-Books 11-2013 Remarkable Russian Women in Pictures, Prose and Poetry Marcelline Hutton [email protected] Follow this and additional works at: https://digitalcommons.unl.edu/zeabook Part of the European History Commons, European Languages and Societies Commons, Slavic Languages and Societies Commons, Women's History Commons, and the Women's Studies Commons Recommended Citation Hutton, Marcelline, "Remarkable Russian Women in Pictures, Prose and Poetry" (2013). Zea E-Books. 21. https://digitalcommons.unl.edu/zeabook/21 This Book is brought to you for free and open access by the Zea E-Books at DigitalCommons@University of Nebraska - Lincoln. It has been accepted for inclusion in Zea E-Books by an authorized administrator of DigitalCommons@University of Nebraska - Lincoln. Remarkable Russian Women in Pictures, Prose and Poetry N Marcelline Hutton Many Russian women of the late 19th and early 20th centuries tried to find happy marriages, authentic religious life, liberal education, and ful- filling work as artists, doctors, teachers, and political activists. Some very remarkable ones found these things in varying degrees, while oth- ers sought unsuccessfully but no less desperately to transcend the genera- tions-old restrictions imposed by church, state, village, class, and gender. Like a Slavic “Downton Abbey,” this book tells the stories, not just of their outward lives, but of their hearts and minds, their voices and dreams, their amazing accomplishments against overwhelming odds, and their roles as feminists and avant-gardists in shaping modern Russia and, in- deed, the twentieth century in the West.