Videosorveglianza

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

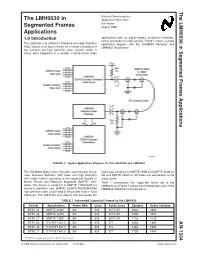

Application Note 1334 the LMH0030 in Segmented Frames Applications

The LMH0030 in Segmented Frames Applications AN-1334 National Semiconductor The LMH0030 in Application Note 1334 Kai Peters Segmented Frames August 2006 Applications 1.0 Introduction applications such as digital routers, production switchers, format converters or video servers. Figure 1 shows a typical The LMH0030 and LMH0031 Standard and High Definition application diagram with the LMH0030 Serializer and Video chipset is an ideal solution for a variety of products in LMH0031 Deserializer. the standard and high definition video systems realm. It allows easy integration in a number of professional video 20108501 FIGURE 1. Typical Application Diagram for the LMH0030 and LMH0031 The LMH0030 Digital Video Serializer automatically recog- video data compliant to SMPTE 259M and SMPTE 344M for nizes Standard Definition (SD) video and High Definition SD and SMPTE 292M for HD Video and serialization to the (HD) video formats according to the respective Society of output ports. Motion Picture and Television Engineers (SMPTE) stan- Table 1 summarizes the supported frame set of the dards. The device is compliant to SMPTE 125M/267M for LMH0030 and Figure 2 shows the simplified data path of the standard definition and SMPTE 260M/274M/295M/296M LMH0030 SD/HD Encoder/Serializer. high definition video as provided to the parallel 10bit or 20bit interfaces. The LMH0030 auto-detects and processes the TABLE 1. Automated Supported Frames by the LMH0030 Format Apecification Frame Rate Lines Active Lines Samples Active Samples SDTV, 54 SMPTE 344M 60I 525 507/1487 3432 2880 SDTV, 36 SMPTE 267M 60I 525 507/1487 2288 1920 SDTV, 27 SMPTE 125M 60I 525 507/1487 1716 1440 SDTV, 54 ITU-R BT 601.5 50I 625 577 3456 2880 SDTV, 36 ITU-R BT 601.5 50I 625 577 2304 1920 SDTV, 27 ITU-R BT 601.5 50I 625 577 1728 1440 PHYTER® is a registered trademark of National Semiconductor. -

User Requirements for Video Monitors in Television Production

EBU – TECH 3320 User requirements for Video Monitors in Television Production Source: P/Display Version 1.0 Geneva May 2007 1 Page intentionally left blank. This document is paginated for recto-verso printing Tech 33xx User requirements for Video Monitors in Television Production Contents Scope .............................................................................................................. 5 1. Definition of a Grade 1 monitor ......................................................................... 5 2. Definition of a Grade 2 monitor ......................................................................... 5 3. Definition of a Grade 3 monitor ......................................................................... 6 4. Special application of displays ........................................................................... 6 4.1 Viewfinder monitors.................................................................................. 6 4.2 Displays used for set design......................................................................... 6 4.3 Displays used in location shooting, or on set/studio floor ..................................... 6 4.3.1 Luminance ranges ............................................................................... 6 4.3.2 Black level........................................................................................ 7 4.3.3 Contrast ratio .................................................................................... 7 4.3.4 Gamma characteristics ........................................................................ -

Presentation Title Sub-Title / Date

Review of HDTV (production) standards Hans Hoffmann Senior Engineer Technical Department, EBU [email protected] Overview HDTV basics Interfaces Compression HD-Ready, HDTV-Ready, EBU Demos @ IBC2005 1080p/50 Summary Uncompromised quality of Sound and Video Details (for advertisements) “Bad” HDTV more annoying than “bad” SDTV High-Definition Television Design Viewing Distance: max. 3h on a 50inch display Preferred Viewing Distance: Line or pixel structure Picture width pw [m] ] c/pw [m ph Line density Ld [m] not visible gh h ] e hi D [m ur c/p nal ago s] ct Di che Pi [in 1' (1/ . 60° ) View in g Dista [m] n ce d α Definitions • SDTV: – 625-line TV = active 576 lines, “576i/25” – 525-line TV = active 480 lines, “480i/29.94” • HDTV: – 1080i/25 – 1080p/25 or 1080p/24 – 720p/50 – 1080p/50 •Interlaced or progressive scan HDTV – Options in the Signal Chain Creation Production Encoder Distribution Decoder Interfacing Display What did we learn from theSat. SDTV debate on interfaces and compression?DTT. IP etc. • The wholeSig. Process.signal chain determines STBthe final qualityDisplay at theCompression consumer Decoder Studio-InterfacesHDTV is muchSignal Processimoreng sensitiveContribution to technicalNew STBand Display HD-SDI (1.485Gb) P/I still MPEG-2 (VC-1, H264) HD-Ready HD-SDI (3Gb) artistical1080i/25 errors. 422P@HL HDTV Ready 720p/50-60 10 Gb? 1080p/25 Emission format (720p/50 1080i/25-30 HD-SDTI • We 1080p/24need to be moreH.264-AcarefulVC and have1080i/25)to provide 720p/50 prop. SMPTE VC1 Impact of sufficient1080p/50 quality 720p/50headroom in the studio. -

HD-SDI, HDMI, and Tempus Fugit

TECHNICALL Y SPEAKING... By Steve Somers, Vice President of Engineering HD-SDI, HDMI, and Tempus Fugit D-SDI (high definition serial digital interface) and HDMI (high definition multimedia interface) Hversion 1.3 are receiving considerable attention these days. “These days” really moved ahead rapidly now that I recall writing in this column on HD-SDI just one year ago. And, exactly two years ago the topic was DVI and HDMI. To be predictably trite, it seems like just yesterday. As with all things digital, there is much change and much to talk about. HD-SDI Redux difference channels suffice with one-half 372M spreads out the image information The HD-SDI is the 1.5 Gbps backbone the sample rate at 37.125 MHz, the ‘2s’ between the two channels to distribute of uncompressed high definition video in 4:2:2. This format is sufficient for high the data payload. Odd-numbered lines conveyance within the professional HD definition television. But, its robustness map to link A and even-numbered lines production environment. It’s been around and simplicity is pressing it into the higher map to link B. Table 1 indicates the since about 1996 and is quite literally the bandwidth demands of digital cinema and organization of 4:2:2, 4:4:4, and 4:4:4:4 savior of high definition interfacing and other uses like 12-bit, 4096 level signal data with respect to the available frame delivery at modest cost over medium-haul formats, refresh rates above 30 frames per rates. distances using RG-6 style video coax. -

Designed to Perform the 8 Channel Server

Designed to Perform NEW The 8 Channel Server Production & Media Server Designed to Perform More Power. More Channels. More Capabilities. The new generation of XT servers, with its flexible 8 channel SD/HD & 6 channel 3D/1080p configuration, combines EVS’ world-class speed & reliability with the ultimate capabilities and performance. XT3 integrates today’s top broadcast and IT technologies to offer broadcasters and producers unparalleled motion control and adaptability. Based on its unique Loop Recording technology and its powerful networking capabilities, XT3 offers operators complete media control from ingest to playout, including live editing, slow-motion replays, multi-channels playback, and transfer to third-party systems such as craft editors, automation, archiving, or storage. The XT3 is the first server to natively support such a wide range of codecs without requiring hardware changes, allowing production teams to easily choose amongst the different compression schemes they want to use throughout the entire edit process. Designed to boost broadcasters’ live and near-live production capabilities, the XT3 provides operators with the highest level of bandwidth, flexibility and control available in the industry today. Main Applications ■ Live OB/Remote production ■ Studio ingest ■ Live studio production ■ Content control & delay ■ Fast turnaround production ■ Scenarized production ■ VTR replacement Production & Media Server Designed to Perform The 8 Channel Server Loop Recording Dual Networking EVS ingest solutions and loop recording guarantee unin- The XT3 can be linked to either one of two separate networks : terrupted multi-channel recording and access to recorded The EVS high-bandwidth media sharing network called material at any time. Recording starts as soon as the server XNet[2], which allows all video and audio sources recorded is booted, and remains on until the server is shut down. -

Understanding HD and 3G-SDI Video Poster

Understanding HD & 3G-SDI Video EYE DIGITAL SIGNAL TIMING EYE DIAGRAM The eye diagram is constructed by overlaying portions of the sampled data stream until enough data amplitude is important because of its relation to noise, and because the Y', R'-Y', B'-Y', COMMONLY USED FOR ANALOG COMPONENT ANALOG VIDEO transitions produce the familiar display. A unit interval (UI) is defined as the time between two adjacent signal receiver estimates the required high-frequency compensation (equalization) based on the Format 1125/60/2:1 750/60/1:1 525/59.94/2:1, 625/50/2:1, 1250/50/2:1 transitions, which is the reciprocal of clock frequency. UI is 3.7 ns for digital component 525 / 625 (SMPTE remaining half-clock-frequency energy as the signal arrives. Incorrect amplitude at the Y’ 0.2126 R' + 0.7152 G' + 0.0722 B' 0.299 R' + 0.587 G' + 0.114 B' 259M), 673.4 ps for digital high-definition (SMPTE 292) and 336.7ps for 3G-SDI serial digital (SMPTE 424M) sending end could result in an incorrect equalization applied at the receiving end, thus causing Digital video synchronization is provided by End of Active Video (EAV) and Start of Active Video (SAV) sequences which start with a R'-Y' 0.7874 R' - 0.7152 G' - 0.0722 B' 0.701 R' - 0.587 G' - 0.114 B' as shown in Table 1. A serial receiver determines if the signal is “high” or “low” in the center of each eye, and signal distortions. Overshoot of the rising and falling edge should not exceed 10% of the waveform HORIZONTAL LINE TIMING unique three word pattern: 3FFh (all bits in the word set to 1), 000h (all 0’s), 000h (all 0’s), followed by a fourth “XYZ” word whose B'-Y' -0.2126 R' - 0.7152 G' + 0.9278 B' -0.299 R' - 0.587 G' + 0.886 B' detects the serial data. -

1. Introduction

AN377 TIMING AND SYNCHRONIZATION IN BROADCAST VIDEO 1. Introduction Digitization of video signals has been common practice in broadcast video for many years. Early digital video was commonly encoded on a 10-bit parallel bus, but as higher processing speeds became practical, a serial form of the digitized video signal called the Serial Digital Interface (SDI) was developed and standardized. Serialization of the digital video stream greatly facilitates its distribution within a professional broadcast studio. Master Sync Generator Sync Video Server (Mass Storage) (Genlock) On-site Video Cameras SDI SDI Video Switching/ Processing SDI Transmission Facility SDI SDI Distribution Video Amplifier SDI SDI Router Frame Synchronizer SDI SDI Remote Professional Video Server Video Camera Monitor (Storage) Figure 1. Typical Example of a Professional Broadcast Video In a studio with multiple cameras, it is important that video signals coming from multiple sources are frame aligned or synchronized to allow seamless switching between video sources. For this reason, a synchronization signal is often distributed to all video sources using a master synchronization generator as shown in Figure 1. This allows video switching equipment to select between multiple sources without having to buffer and re-synchronize all of its input video signals. In this application note, we will take a closer look at the various components that make up a broadcast video system and how each of the components play a role in the synchronization chain. Rev. 0.1 8/09 Copyright © 2009 by Silicon Laboratories AN377 AN377 2. Digitizing the Video Signal A video camera uses sensors to capture and convert light to electrical signals that represent the three primary colors– red, green, and blue (RGB). -

Alpha HD Capture and Playback (1+1 Or 0+2) HD/SD-SDI PCI-E Card

Professional broadcast solutions Alpha HD Capture and playback (1+1 or 0+2) HD/SD-SDI PCI-e card Description Stream Alpha HD is a PCI-Express card for overlay and YEAR output of computer graphics. It can be used as a basis for WARRANTY creation of on-air graphic design systems (CG-systems) and broadcasting video servers. Features Free SDK/Tools/Drivers • Works with 8 and 10-bit component serial 3G-SDI signal • Windows 7,8,10,Server 2008/12 (32 and 64 bit) , HD-SDI, SD-SDI, DVB-ASI in accordance with ITU-R.601, • Stream Labs API SMPTE 424m, SMPTE 292m, SMPTE 274m, SMPTE 259m • Direct Show Filter и DVB-ASI standards; • Examples for integration in SW and Tools for HW • Automatic activation of video signal relay bypass mode tests upon computer power loss; • Support V4L2 and ALSA • Synchronization from input SDI/HD/3G-SDI signal • Free Sources for C programming language or analog Black burst/tri-level signal. When external • Medialooks SDK synchronization is lacking internal synchronizing generator is applied; • Digital key signal (alpha-channel) output for use with external mixer that has a DSK (Down Stream Key) input. Key signal delay relative to output graphics has a software controlled wide adjustments range; • 16-channels SDI/HD/3G-SDI embedded audio input/ output; • Error control in incoming SDI signals with check total count according to EDH method. EDH packets on the output are formed anew in accordance with SMPTE165 standard. www.stream-labs.com Connection DIAGRAM Specifications Video Input Connector 75-Ohm BNC HDMI Audio Output 1 -

Blackmagic Design Pty

Product Technical Specifications Mini Converter SDI Multiplex 4K The converter you need when converting between Quad Link HD‑SDI, Dual Link $495 3G‑SDI and Single Link 6G‑SDI Ultra HD equipment. Mini Converter SDI Multiplex 4K includes 4 x 6G‑SDI inputs and 4 x 6G‑SDI outputs so it can convert in both directions. Also converts between Dual Link HD‑SDI 4:4:4 and Single Link 3G‑SDI. Connections SDI Video Inputs Multi Rate Support Reclocking 4 x 1.5Gb/s SDI or 2 x 3G‑SDI or 1 x Auto detection of SD, HD or 6G‑SDI Yes 6G‑SDI. on Input 1 SDI Video Output Updates and Configuration 4 x 6G‑SDI. USB Standards SD Video Standards HD Video Standards 2K Video Standards 525i59.94 NTSC, 625i50 PAL 720p50, 720p59.94, 720p60, 2K DCI 23.98p, 2K DCI 24p, 1080p23.98, 1080p24, 1080p25, 2K DCI 25p, 2K DCI 23.98PsF, 1080p29.97, 1080p30, 1080p50, 2K DCI 24PsF, 2K DCI 25PsF 1080p59.94, 1080p60, 1080PsF23.98, 1080PsF24, 1080PsF25, Ultra HD Video Standards 1080PsF29.97, 1080PsF30, 1080i50, 2160p23.98, 2160p24, 2160p25, 1080i59.94, 1080i60 2160p29.97, 2160p30 Mini Converter SDI Multiplex 4K - Technical Specifications Page 1 of 4 4K Video Standards SDI Video Rates SDI Color Precision 4K DCI 23.98p, 4K DCI 24p, SDI video connections are switchable 4:2:2 and 4:4:4 4K DCI 25p between standard definition, high definition and 6G‑SDI SDI Color Space SDI Compliance YUV and RGB SMPTE 259M, SMPTE 292M, SDI Video Sampling SMPTE 296M, SMPTE 372M, 4:2:2 and 4:4:4 SDI Auto Switching SMPTE 424M‑B, SMPTE 425M, Automatically detects SD, HD or 6G- SMPTE ST‑2081, ITU‑R BT.656 and SDI Audio Sampling ‑SDI. -

LMH0030 SMPTE 292M/259M Digital Video Serializer with Video And

Integrated Cable Driver LMH0030 SMPTE 292M/259M Digital Video Serializer with Video and Ancillary Data FIFOs and August 2006 LMH0030 SMPTE 292M/259M Digital Video Serializer with Video and Ancillary Data FIFOs and Integrated Cable Driver General Description The LMH0030’s internal circuitry is powered from +2.5V and the I/O circuitry from a +3.3V supply. Power dissipation is The LMH0030 SMPTE 292M/259M Digital Video Serializer typically 430mW at 1.485 Gbps including two 75Ω AC- with Ancillary Data FIFO and Integrated Cable Driver is a coupled and back-matched output loads. The device is pack- monolithic integrated circuit that encodes, serializes and aged in a 64-pin TQFP. transmits bit-parallel digital video data conforming to SMPTE 125M and 267M standard definition, 10-bit wide component video and SMPTE 260M, 274M, 295M and 296M high- Features definition, 20-bit wide component video standards. The n SDTV/HDTV serial digital video standard compliant LMH0030 operates at SMPTE 259M serial data rates of n Supports 270 Mbps, 360 Mbps, 540 Mbps, 1.4835Gbps 270 Mbps, 360 Mbps, the SMPTE 344M serial data rate of and 1.485 Gbps SDV data rates with auto-detection 540 Mbps, and the SMPTE 292M serial data rates of 1483.5 n Low output jitter: 125ps max, 85ps typical and 1.485 Gbps. The serial data clock frequency is internally n Low power: typically 430mW generated and requires no external frequency setting, trim- n No external serial data rate setting or VCO filtering ming or filtering components. components required* The LMH0030 performs functions which include: parallel-to- n Fast PLL lock time: < 150µs typical at 1.485 Gbps serial data conversion, SMPTE standard data encoding, n Adjustable depth video FIFO for timing alignment NRZ to NRZI data format conversion, serial data clock gen- n Built-in self-test (BIST) and video test pattern generator eration and encoding with the serial data, automatic video (TPG)* rate and format detection, ancillary data packet manage- n Automatic EDH/CRC word and flag generation and ment and insertion, and serial data output driving. -

Aspen 3232HD-3G 32X32 3G HD−SDI Router

Aspen 3232HD-3G 32x32 3G HD−SDI Router The Aspen series routers are high−performance matrix switcher for 3G HD−SDI and HD−SDI dual link video signals. These units can switch any or all inputs to any or all outputs. Aspen 3232HD-3G HD-SDI Video Features Guaranteed 3G Bandwidth - Fully Loaded. Max Data Rate - 2.97Gbps. Multi-Standard Operation - SDI (SMPTE 259M & SMPTE 344M), HD−SDI (SMPTE 292M), 3G HD−SDI (SMPTE 424M) and dual link HD−SDI (SMPTE 372M). Advanced Equalization - Allows recovery of signals at over 155 meters at 3Gb/s, over 200 meters at 1.5Gb/s Reclocking & EQ Control - Reclockers and Equalizers can be turned on or off on a per port basis to allow non- SMPTE data such as MPEG-2 to pass through. - Input Equalization - Per input. - Re-Clocking - 5 modes: auto, bypass, 3G HD-SDI, HD-SDI & SD per input. Sync Features Looping Sync Input - Composite or Tri-sync. Control Features Front Panel XY Control (1616/3232HD-3G) - Multi-color I/O & function buttons. Built-in Web Control Interface - - Configuration and Set up - including Names, Salvos, Layers, Output Reclockers, Input Equalizers and more. - Touch and Click compatible for control via tablets or smartphones RS-232, RS-422 & Ethernet. Optional Remote Control Panels - Via RJ-45 (Ethernet). Supports TCP/IP Protocol - Rear Panel RJ-45 connector. Other Features 7 Year warranty - Parts and Labor Take - The Take button executes a selected function when pressed (switch, salvo recall, IP address change, etc.). Salvos - Memory locations of switching lists that are saved in the router and recalled by a single command. -

TH1 Formatos De Producción Intercambio Y Difusión De Contenidos

Secretaría de Estado de Telecomunicaciones y para la Sociedad de la Información FORMATOS DE PRODUCCIÓN, INTERCAMBIO Y DIFUSIÓN DE CONTENIDOS DE TV EN ALTA DEFINICIÓN Versión 1.0 Elaborado por Grupo Técnico del Foro de la Televisión de Alta Definición en España Coordinado por Corporación RTVE Abril de 2008 Índice 1 OBJETIVOS......................................................................................................................................... 3 2 ESTÁNDARES Y FORMATOS DE PRODUCCIÓN DE CONTENIDOS............................. 4 2.1 NORMATIVA PARA LA PRODUCCIÓN Y EL INTERCAMBIO DE PROGRAMAS EN TVAD........................ 5 2.2 NORMATIVA UIT-R EN TVAD ......................................................................................................... 6 2.3 NORMATIVA SMPTE EN TVAD ...................................................................................................... 7 2.4 RECOMENDACIONES EBU EN TVAD ............................................................................................. 10 2.5 PRODUCCIÓN DE AUDIO MULTICANAL ............................................................................................ 11 2.6 CONCLUSIONES .............................................................................................................................. 12 3 FORMATOS DE ALMACENAMIENTO E INTERCAMBIO DE PROGRAMAS............... 13 3.1 FORMATOS DE ALMACENAMIENTO E INTERCAMBIO DE VÍDEO ........................................................ 13 3.1.1 MPEG-2 Intercuadro............................................................................................................