Attacking Ios Applications

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Ios Security

iOS Security May 2012 2 Contents Page 3 Introduction Page 4 System Architecture Secure Boot Chain System Software Personalization App Code Signing Runtime Process Security Page 7 Encryption and Data Protection Hardware Security Features File Data Protection Passcodes Classes Keychain Data Protection Keybags Page 13 Network Security SSL, TLS VPN Wi-Fi Bluetooth Page 15 Device Access Passcode Protection Configuration Enforcement Mobile Device Management Device Restrictions Remote Wipe Page 18 Conclusion A Commitment to Security Page 19 Glossary 3 Introduction Apple designed the iOS platform with security at its core. Keeping information secure on mobile devices is critical for any user, whether they’re accessing corporate and customer information or storing personal photos, banking information, and addresses. Because every user’s information is important, iOS devices are built to maintain a high level of security without compromising the user experience. Data Protection Class iOS devices provide stringent security technology and features, and yet also are easy to use. The devices are designed to make security as transparent as possible. Many security App Sandbox features are enabled by default, so IT departments don’t need to perform extensive configurations. And some key features, like device encryption, are not configurable, so Software User Partition users cannot disable them by mistake. For organizations considering the security of iOS devices, it is helpful to understand OS Partition how the built-in security features work together to provide a secure mobile computing platform. Encrypted File System iPhone, iPad, and iPod touch are designed with layers of security. Low-level hardware and firmware features protect against malware and viruses, while high-level OS features allow secure access to personal information and corporate data, prevent unauthorized Kernel use, and help thwart attacks. -

MOVR Mobile Overview Report April – June 2017

MOVR Mobile Overview Report April – June 2017 The first step in a great mobile experience TBD 2 The first step in a great mobile experience TBD 3 The first step in a great mobile experience Q1 2017 to Q2 2017 Comparisons Top Smartphones Top Smartphones Africa Asia Europe N. America Oceania S. America • New to the list this Apple iPhone 5S 1.3% 2.9% 4.1% 3.5% 3.9% 3.1% quarter are the Apple Apple iPhone 6 2.2% 4.8% 5.6% 9.3% 10.1% 4.5% iPhone SE and the Apple iPhone 6 Plus 0.8% 2.4% 0.9% 3.7% 3.2% 1.0% Samsung J7 Prime. Apple iPhone 6S 1.7% 4.4% 6.3% 11.0% 13.9% 3.1% Apple iPhone 6S Plus 0.7% 2.6% 1.1% 6.1% 4.6% 0.9% • Dropping off the list Apple iPhone 7 1.2% 2.9% 4.0% 7.6% 9.3% 2.2% are the Motorola Moto Apple iPhone 7 Plus 0.7% 3.1% 1.3% 6.9% 6.2% 1.1% G4, Samsung Galaxy J2 Apple iPhone SE 0.3% 0.6% 2.4% 2.2% 2.1% 1.0% (2015), and the Huawei P8 Lite 2.2% 0.3% 2.1% 0.2% 0.2% 0.6% Vodafone Smart Kicka. Motorola Moto G 0.0% 0.0% 0.1% 0.2% 0.0% 2.1% Motorola Moto G (2nd Gen) 0.0% 0.1% 0.0% 0.1% 0.1% 2.6% • North America and Motorola MotoG3 0.0% 0.1% 0.1% 0.2% 0.1% 3.1% Oceania continue to be Samsung Galaxy A3 1.2% 0.9% 2.2% 0.1% 0.2% 0.5% concentrated markets Samsung Galaxy Grand Neo 1.8% 0.8% 0.8% 0.1% 0.1% 0.6% for brands, with the Samsung Galaxy Grand Prime 0.5% 1.0% 1.5% 0.9% 0.1% 3.5% top smartphones Samsung Galaxy J1 1.8% 0.6% 0.3% 0.1% 0.3% 0.8% accounting for 63.7% and 74.4% Samsung Galaxy J1 Ace 2.5% 0.2% 0.0% 0.1% 0.3% 0.7% respectively. -

Proposition De Stratégie

iOS applications auditing AppSec Forum Western Switzerland Julien Bachmann / [email protected] › Motivations › Quick review of the environment › Common flaws › Information gathering › Network analysis › Software reverse engineering Preamble › Security engineer @ SCRT › Teacher @ HEIG-VD › Areas of interest focused on reverse engineering, software vulnerabilities, mobile devices security and OS internals › Not an Apple fanboy › But like all the cool kids... › Goals › This presentation aims at sharing experience and knowledge in iOS apps pentesting › Contact › @milkmix_ motivations | why ? › More and more applications › Most of Fortune-500 are deploying iPads › Growth in mobile banking › Mobile eShop › Internal applications › Need for security › Access and storage of sensitive information › Online payments environment | devices › Latest devices › Apple A5 / A5X / A6 / A6X › Based on ARMv7 specifications › Processor › RISC › Load-store architecture › Fixed length 32-bits instructions environment | simulator › Beware › Simulator != emulator › More like a sandbox › Code compiled for Intel processors › 32-bits › ~/Library/Application Support/iPhone Simulator/<v>/Applications/<id>/ environment | applications › Localisation › ~/Music/iTunes/iTunes Music/Mobile Applications/ › /var/mobile/Applications/<guid>/<appname>.app/ › .ipa › Used to deploy applications › Zip file environment | applications › .plist › Used to store properties › XML files, sometimes in a binary format › Associates keys (CFString, CFNumber, …) with values › plutil (1) › Convert binary plist file to its XML representation flaws | communication snooping › Secure by default › Well... at least if the developer is using URLs starting with HTTPS:// › Even if a fake certificate is presented ! › The DidFailWithError method is called flaws | communication snooping › Ok, but what about real life ? › A lot of development environments are using self-signed certificates › No built-in method to include certificates in the simulator › Obviously, what did the developers ? › Let's check what's on stackoverflow.com.. -

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27

Case5:12-cv-00630-LHK Document304 Filed11/21/12 Page1 of 13 1 QUINN EMANUEL URQUHART & STEPTOE & JOHNSON, LLP SULLIVAN, LLP John Caracappa (pro hac vice) 2 Charles K. Verhoeven (Bar No. 170151) [email protected] [email protected] 1330 Connecticut Avenue, NW 3 Kevin A. Smith (Bar No. 250814) [email protected] Washington, D.C. 20036 4 50 California Street, 22nd Floor Telephone: (202) 429-6267 San Francisco, California 94111 Facsimile: (202) 429-3902 5 Telephone: (415) 875-6600 Facsimile: (415) 875-6700 6 Kevin P.B. Johnson (Bar No. 177129 (CA)) 7 [email protected] Victoria F. Maroulis (Bar No. 202603) 8 [email protected] 555 Twin Dolphin Drive, 5th Floor 9 Redwood Shores, California 94065 Telephone: (650) 801-5000 10 Facsimile: (650) 801-5100 11 William C. Price (Bar No. 108542) [email protected] 12 Michael L. Fazio (Bar No. 228601) [email protected] 13 865 South Figueroa Street, 10th Floor Los Angeles, California 90017-2543 14 Telephone: (213) 443-3000 Facsimile: (213) 443-3100 15 Attorneys for SAMSUNG ELECTRONICS 16 CO., LTD., SAMSUNG ELECTRONICS AMERICA, INC. and SAMSUNG 17 TELECOMMUNICATIONS AMERICA, LLC 18 UNITED STATES DISTRICT COURT 19 NORTHERN DISTRICT OF CALIFORNIA, SAN JOSE DIVISION 20 APPLE INC., a California corporation, CASE NO. 12-CV-00630-LHK (PSG) 21 Plaintiff, 22 SAMSUNG'S NOTICE OF MOTION AND vs. MOTION FOR LEAVE TO AMEND AND 23 SUPPLEMENT ITS INFRINGEMENT SAMSUNG ELECTRONICS CO., LTD., a CONTENTIONS 24 Korean corporation; SAMSUNG ELECTRONICS AMERICA, INC., a New Date: January 8, 2012 25 York corporation; SAMSUNG Time: 10:00 a.m. -

Computer Systems and Networks ECPE 170 – Jeff Shafer – University of the Pacific

ì Computer Systems and Networks ECPE 170 – Jeff Shafer – University of the Pacific Introduc>on 2 A Modern Computer Computer Systems and Networks Fall 2014 3 Applications Computer Systems and Networks Fall 2014 4 Application – Angry Birds ì Wri@en in a high level language (Objec>ve C) ì What resources does Angry Birds need to run? (i.e. what does the Angry Birds executable file need to execute?) ì Hardware ì Processor(s) – Run program, display graphics, … ì Memory – Store programs, store data ì I/O – Touch screen, storage, network, 3-axis gyro, … ì SoXware - Operang system Computer Systems and Networks Fall 2014 5 Software - Operating System ì Apple iOS – Used in iPads, iPhones, iPods, Apple TV ì Variant of Mac OS X operang system used on tradi>onal Macs ì What are some jobs of this operang system? ì Manage hardware ì Manage applicaons (mul>tasking) ì Wri@en in high-level languages ì C, C++, Objec>ve C (varies by component) ì Can we run this code directly on the processor? Computer Systems and Networks Fall 2014 6 Software - Compilers / Interpreters ì These are programs that build other programs! ì Goal: Convert high-level languages into machine code that can be directly executed by hardware ì Examples ì Apple Xcode ì MicrosoX Visual Studio ì What’s the difference between a compiler and interpreter? Computer Systems and Networks Fall 2014 7 Hardware hp://www.ifixit.com/Teardown/iPad-3-4G-Teardown/8277/1 Computer Systems and Networks Fall 2014 8 Hardware Touchscreen controller RAM Touchscreen controller Wi-Fi / Bluetooth Power management Touchscreen -

The Ipad Comparison Chart Compare All Models of the Ipad

ABOUT.COM FOOD HEALTH HOME MONEY STYLE TECH TRAVEL MORE Search... About.com About Tech iPad iPad Hardware and Competition The iPad Comparison Chart Compare All Models of the iPad By Daniel Nations SHARE iPad Expert Ads iPAD Pro New Apple iPAD iPAD 2 iPAD Air iPAD Cases iPAD MINI2 Cheap Tablet PC Air 2 Case Used Computers iPAD Display The iPad has evolved since it was originally announced in January 2010. Sign Up for our The iPad 2 added dual-facing cameras Free Newsletters along with a faster processor and improved graphics, but the biggest jump About Apple was with the iPad 3, which increased the Tech Today resolution of the display to 2,048 x 1,536 iPad and added Siri for voice recognition. The iPad 4 was a super-charged iPad 3, with Enter your email around twice the processing power, and the iPad Mini, released alongside the iPad SIGN UP 4, was Apple's first 7.9-inch iPad. Two years ago, the iPad Air became the TODAY'S TOP 5 PICKS IN TECH first iPad to use a 64-bit chip, ushering IPAD CATEGORIES the iPad into a new era. We Go Hands-On 5 With the OnePlus X New to iPad: How to Get The latest in Apple's lineup include the By Faryaab Sheikh Started With Your iPad iPad Pro, which super-sizes the screen to Smartphones Expert The entire iPad family: Pro, Air and Mini. Image © 12.9 inches and is compatible with a new The Best of the iPad: Apps, Apple, Inc. -

Die Meilensteine Der Computer-, Elek

Das Poster der digitalen Evolution – Die Meilensteine der Computer-, Elektronik- und Telekommunikations-Geschichte bis 1977 1977 1978 1979 1980 1981 1982 1983 1984 1985 1986 1987 1988 1989 1990 1991 1992 1993 1994 1995 1996 1997 1998 1999 2000 2001 2002 2003 2004 2005 2006 2007 2008 2009 2010 2011 2012 2013 2014 2015 2016 2017 2018 2019 2020 und ... Von den Anfängen bis zu den Geburtswehen des PCs PC-Geburt Evolution einer neuen Industrie Business-Start PC-Etablierungsphase Benutzerfreundlichkeit wird gross geschrieben Durchbruch in der Geschäftswelt Das Zeitalter der Fensterdarstellung Online-Zeitalter Internet-Hype Wireless-Zeitalter Web 2.0/Start Cloud Computing Start des Tablet-Zeitalters AI (CC, Deep- und Machine-Learning), Internet der Dinge (IoT) und Augmented Reality (AR) Zukunftsvisionen Phasen aber A. Bowyer Cloud Wichtig Zählhilfsmittel der Frühzeit Logarithmische Rechenhilfsmittel Einzelanfertigungen von Rechenmaschinen Start der EDV Die 2. Computergeneration setzte ab 1955 auf die revolutionäre Transistor-Technik Der PC kommt Jobs mel- All-in-One- NAS-Konzept OLPC-Projekt: Dass Computer und Bausteine immer kleiner, det sich Konzepte Start der entwickelt Computing für die AI- schneller, billiger und energieoptimierter werden, Hardware Hände und Finger sind die ersten Wichtige "PC-Vorläufer" finden wir mit dem werden Massenpro- den ersten Akzeptanz: ist bekannt. Bei diesen Visionen geht es um die Symbole für die Mengendarstel- schon sehr früh bei Lernsystemen. iMac und inter- duktion des Open Source Unterstüt- möglichen zukünftigen Anwendungen, die mit 3D-Drucker zung und lung. Ägyptische Illustration des Beispiele sind: Berkley Enterprice mit neuem essant: XO-1-Laptops: neuen Technologien und Konzepte ermöglicht Veriton RepRap nicht Ersatz werden. -

Árlista Készült: 2021-09-27 (Hétfõ)

Számítógép és videójáték szaküzlet, szerviz Árlista Készült: 2021-09-27 (Hétfõ) MAXDATA PENTIUM-4 SZÁMÍTÓGÉP KONFIGURÁCIÓ 1.60Ghz / 1Gb DDR2 / 80Gb / DVD / 19” TFT 21.900 MaxData P4 számítógép 19” Samsung TFT monitor 18.900 Új billentyzet + optikai egér + 2.500 43.300 egyben legyen! 37.900- PENTIUM-4 SZÁMÍTÓGÉP KONFIGURÁCIÓ 2.6Ghz / 512Mb DDR / 40Gb / DVD / XP Prof. / 19” TFT Fujitsu-Siemens Scenic számítógép 23.900 19” Samsung TFT monitor 18.900 Új billentyzet + optikai egér + 2.500 45.300 egyben legyen! 39.900- PENTIUM-4 SZÁMÍTÓGÉP KONFIGURÁCIÓ 3.0Ghz / 1Gb DDR2 / 80Gb / DVD / XP Prof. / 19” TFT Fujitsu-Siemens Esprimo számítógép 32.900 19” Samsung TFT monitor 18.900 Új billentyzet + optikai egér + 2.500 53.300 egyben legyen! 49.900- Elérhetőségeink - Új gép vásárlásánál vagy meglév bvítésénél használt alkatrészeit beszámítjuk. Címünk: Mosonmagyaróvár - Nem csak a legmodernebb gépeket tudjuk bvíteni, szervizelni, régebbi gépét Erzsébet tér 11. (9200) is megjavítjuk. Telefon: 96/579-834 - Használt, letesztelt termékeinkre is garanciát vállalunk. - A nálunk vásárolt gépeket és alkatrészeket díjmentesen szereljük e-mail: [email protected] össze, építjük be. Weboldal: www.newwave.hu - Használt laptopok nagy választéka raktárról, garanciával ! Nyitvatartás: Hétfő-Péntek: 9-18 óráig - Notebook szerviz Szombaton: 9-13 óráig - LCD monitor- tv szerviz Örömmel értesítjük kedves visszatérő és leendő vásárlóinkat, hogy megnyitottuk videójáték szaküzletünket Győrben! Cím: Győr, Batthyány tér 6. Győr-Moson-Sopron megye Tel: 96 / 831 - 779 hivatalos -

Apple Inc.: Managing a Global Supply Chain1

For the exclusive use of T. Ausby, 2015. W14161 APPLE INC.: MANAGING A GLOBAL SUPPLY CHAIN1 Ken Mark wrote this case under the supervision of Professor P. Fraser Johnson solely to provide material for class discussion. The authors do not intend to illustrate either effective or ineffective handling of a managerial situation. The authors may have disguised certain names and other identifying information to protect confidentiality. This publication may not be transmitted, photocopied, digitized or otherwise reproduced in any form or by any means without the permission of the copyright holder. Reproduction of this material is not covered under authorization by any reproduction rights organization. To order copies or request permission to reproduce materials, contact Ivey Publishing, Ivey Business School, Western University, London, Ontario, Canada, N6G 0N1; (t) 519.661.3208; (e) [email protected]; www.iveycases.com. Copyright © 2014, Richard Ivey School of Business Foundation Version: 2014-06-12 INTRODUCTION Jessica Grant was an analyst with BXE Capital (BXE), a money management firm based in Toronto.2 It was February 28, 2014, and Grant was discussing her U.S. equity mandate with BXE’s vice president, Phillip Duchene. Both Grant and Duchene were trying to identify what changes, if any, they should make to BXE’s portfolio. “Apple is investing in its next generation of products, potentially the first new major product lines since Tim Cook took over from Steve Jobs,” she said. Apple Inc., the world’s largest company by market capitalization, had introduced a series of consumer products during the past dozen years that had transformed it into the industry leader in consumer devices. -

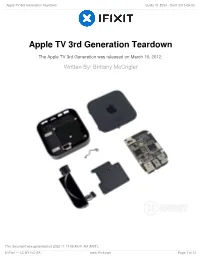

Apple TV 3Rd Generation Teardown Guide ID: 8293 - Draft: 2015-06-05

Apple TV 3rd Generation Teardown Guide ID: 8293 - Draft: 2015-06-05 Apple TV 3rd Generation Teardown The Apple TV 3rd Generation was released on March 16, 2012. Written By: Brittany McCrigler This document was generated on 2020-11-14 08:45:41 AM (MST). © iFixit — CC BY-NC-SA www.iFixit.com Page 1 of 12 Apple TV 3rd Generation Teardown Guide ID: 8293 - Draft: 2015-06-05 INTRODUCTION The latest revision of the Apple TV has hit our doorsteps. And what does iFixit do when a gadget comes a'knockin' on our door? We investigate of course! Join us as we dismember the Apple TV 3rd Generation for all to see. Follow iFixit on twitter for the latest news. TOOLS: Metal Spudger (1) Phillips #00 Screwdriver (1) Spudger (1) This document was generated on 2020-11-14 08:45:41 AM (MST). © iFixit — CC BY-NC-SA www.iFixit.com Page 2 of 12 Apple TV 3rd Generation Teardown Guide ID: 8293 - Draft: 2015-06-05 Step 1 — Apple TV 3rd Generation Teardown Less than four inches square and an inch tall (the exact size of the 2nd generation Apple TV) the small but mighty Apple TV 3rd Generation adds the ability to play 1080p HD content. The backside of the Apple TV 3rd Generation features the same exact ports as the previous iteration: AC adapter port HDMI output port Micro-USB (for service and support) Optical audio out port 10/100 Base ethernet port This document was generated on 2020-11-14 08:45:41 AM (MST). -

FIPS 140-2 Non-Proprietary Security Policy

Apple Inc. Apple iOS CoreCrypto Kernel Module, v5.0 FIPS 140-2 Non-Proprietary Security Policy Document Control Number FIPS_CORECRYPTO_IOS_KS_SECPOL_01.02 Version 01.02 June, 2015 Prepared for: Apple Inc. 1 Infinite Loop Cupertino, CA 95014 www.apple.com Prepared by: atsec information security Corp. 9130 Jollyville Road, Suite 260 Austin, TX 78759 www.atsec.com ©2015 Apple Inc. This document may be reproduced and distributed only in its original entirety without revision Table of Contents 1 INTRODUCTION ................................................................................................................ 4 1.1 PURPOSE ...........................................................................................................................4 1.2 DOCUMENT ORGANIZATION / COPYRIGHT .................................................................................4 1.3 EXTERNAL RESOURCES / REFERENCES .....................................................................................4 1.3.1 Additional References ................................................................................................4 1.4 ACRONYMS .........................................................................................................................5 2 CRYPTOGRAPHIC MODULE SPECIFICATION ........................................................................ 7 2.1 MODULE DESCRIPTION .........................................................................................................7 2.1.1 Module Validation Level.............................................................................................7 -

A Microarchitectural Study on Apple's A11 Bionic Processor

A Microarchitectural Study on Apple’s A11 Bionic Processor Debrath Banerjee Department of Computer Science Arkansas State University Jonesboro,AR,USA debrath.banerjee@smail. astate.edu Abstract—Over the 10 years of evolution in iPhone ARM Cortex A9 CPU with ARM’s advanced SIMD extension generations, world has experienced a revolutionary advancement called NEON and a dual core Power VR SGX543MP2 GPU. in iPhone processor which was first brought into palm through According to Apple , the A5 was clocked at 1GHz on the iPad2 iPhone first generation embedded with APL0098 processor. After while it could dynamically adjust its frequency to save its a rapid progression in microarchitecture , currently iPhone battery life.A5 processor came up with two different variants of market is dominated by Apple's new A11(SoC) Bionic processor 45nm and 32nm ,where 32nm was said to provide 12% better chipped with iPhone 8 and iPhone X which is based on ARM battery life. big.LITLE architecture. Apple’s new A11 is based of two performance cores to handle heavy duty multithreaded The high performance variant of Apple A5X was introduced workloads and four efficiency cores to cover more mundane tasks when Apple launched third generation iPad. This SoC had a when the requirements arises in order to preserve power quadcore graphics unit instead of the previous dual core as well consumption. A11 sports a new heavy duty performance as quad core channel memory controller that provided a controller which allows the chip to use these six cores at same memory bandwidth of 12.8GB/sec which was about three times time which is a great departure from A10 processor.