Csf Magazin Das Offizielle Programmheft Zum Cyber Security Fairevent

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

13Th International Conference on Cyber Conflict: Going Viral 2021

2021 13th International Conference on Cyber Confict: Going Viral T. Jančárková, L. Lindström, G. Visky, P. Zotz (Eds.) 2021 13TH INTERNATIONAL CONFERENCE ON CYBER CONFLICT: GOING VIRAL Copyright © 2021 by NATO CCDCOE Publications. All rights reserved. IEEE Catalog Number: CFP2126N-PRT ISBN (print): 978-9916-9565-4-0 ISBN (pdf): 978-9916-9565-5-7 COPYRIGHT AND REPRINT PERMISSIONS No part of this publication may be reprinted, reproduced, stored in a retrieval system or transmitted in any form or by any means, electronic, mechanical, photocopying, recording or otherwise, without the prior written permission of the NATO Cooperative Cyber Defence Centre of Excellence ([email protected]). This restriction does not apply to making digital or hard copies of this publication for internal use within NATO, or for personal or educational use when for non-proft or non-commercial purposes, providing that copies bear this notice and a full citation on the frst page as follows: [Article author(s)], [full article title] 2021 13th International Conference on Cyber Confict: Going Viral T. Jančárková, L. Lindström, G. Visky, P. Zotz (Eds.) 2021 © NATO CCDCOE Publications NATO CCDCOE Publications LEGAL NOTICE: This publication contains the opinions of the respective authors only. They do not Filtri tee 12, 10132 Tallinn, Estonia necessarily refect the policy or the opinion of NATO Phone: +372 717 6800 CCDCOE, NATO, or any agency or any government. NATO CCDCOE may not be held responsible for Fax: +372 717 6308 any loss or harm arising from the use of information E-mail: [email protected] contained in this book and is not responsible for the Web: www.ccdcoe.org content of the external sources, including external websites referenced in this publication. -

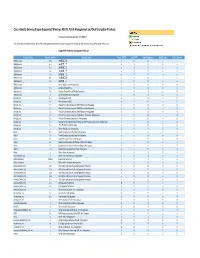

Consumer Security Products Performance Benchmarks (Edition 2) Antivirus & Internet Security Windows 10

Consumer Security Products Performance Benchmarks (Edition 2) Antivirus & Internet Security Windows 10 January 2020 Document: Consumer Security Products Performance Benchmarks (Edition 2) Authors: J. Han, D. Wren Company: PassMark Software Date: 13 January 2020 Edition: 2 File: Consumer_Security_Products_Performance_Benchmarks_2020_Ed_2.docx Consumer Security Performance Benchmarks 2019 PassMark Software Table of Contents TABLE OF CONTENTS ......................................................................................................................................... 2 REVISION HISTORY ............................................................................................................................................ 3 REFERENCES ...................................................................................................................................................... 3 EXECUTIVE SUMMARY ...................................................................................................................................... 4 OVERALL SCORE ................................................................................................................................................ 5 PRODUCTS AND VERSIONS ............................................................................................................................... 6 PERFORMANCE METRICS SUMMARY ................................................................................................................ 7 TEST RESULTS ................................................................................................................................................ -

Acer Lanscope Agent 2.2.25.84 Acer Lanscope Agent 2.2.25.84 X64

Acer LANScope Agent 2.2.25.84 Acer LANScope Agent 2.2.25.84 x64 Adaptive Security Analyzer 2.0 AEC TrustPort Antivirus 2.8.0.2237 AEC TrustPort Personal Firewall 4.0.0.1305 AhnLab SpyZero 2007 and SmartUpdate AhnLab V3 Internet Security 7.0 Platinum Enterprise AhnLab V3 Internet Security 7.0 Platinum Enterprise x64 ArcaVir Antivir/Internet Security 09.03.3201.9 Ashampoo AntiSpyware 2 v 2.05 Ashampoo AntiVirus AtGuard 3.2 Authentium Command Anti-Malware v 5.0.5 AVG Identity Protection 8.5 BitDefender Antivirus 2008 BitDefender Antivirus Plus 10.247 BitDefender Client Professional Plus 8.0.2 BitDefender Antivirus Plus 10 BitDefender Standard Edition 7.2 (Fr) Bit Defender Professional Edition 7.2 (Fr) BitDefender 8 Professional Plus BitDefender 8 Professional (Fr) BitDefender 8 Standard BitDefender 8 Standard (Fr) BitDefender 9 Professional Plus BitDefender 9 Standard BitDefender for FileServers 2.1.11 BitDefender Free Edition 2009 12.0.12.0 BitDefender Antivirus 2009 12.0.10 BitDefender 2009 12.0.11.5 BitDefender Internet Security 2008 BitDefender Internet Security 2009 12.0.8 BitDefender 2009 Internet Security 12.0.11.5 BitDefender Internet Security v10.108 BitDefender Total Security 2008 BitDefender 2009 Total Security 12.0.11.5 CA AntiVirus 2008 CA Anti-Virus r8.1 / CA eTrustITM Agent r8.1 CA eTrustITM 8.1 CA eTrustITM 8.1.00 CA eTrustITM Agent 8.0.403 CA eTrust Pestpatrol 5.0 CA HIPS Managed Client 1.0 CA eTrust Antivirus 7.1.0194 CA PC Security Suite 6.0 \ Private PC Security Suite 6.0 CA PC Security Suite 6.0.00 Cipafilter Client Tools -

Acer Lanscope Agent 2.2.25.84 Acer Lanscope Agent 2.2.25.84

Acer LANScope Agent 2.2.25.84 Acer LANScope Agent 2.2.25.84 x64 Ad-Aware 9.6.0 Adaptive Security Analyzer 2.0 AEC TrustPort Antivirus 2.8.0.2237 AEC TrustPort Personal Firewall 4.0.0.1305 AhnLab V3 Internet Security 8.0 AhnLab V3 Internet Security 8.0 x64 AhnLab SpyZero 2007 and SmartUpdate AhnLab V3 Internet Security 7.0 Platinum Enterprise AhnLab V3 Internet Security 7.0 Platinum Enterprise x64 Aluria Security Center Alyac Antivirus Alyac Antivirus x64 ALYac 2.1 Avira AntiVir PersonalEdition Classic 7 - 8 Avira AntiVir Personal - Free Antivirus 360 Anti Virus ArcaVir Antivir/Internet Security 09.03.3201.9 ArcaVir Antivir/Internet Security 09.03.3201.9 x64 Ashampoo AntiSpyware 2 v 2.05 Ashampoo AntiVirus Ashampoo Anti-Malware 1.11 Ashampoo Firewall 1.20 Ashampoo FireWall PRO 1.14 AtGuard 3.2 Authentium Command Anti-Malware v 5.0.5 Authentium Command Anti-Malware v 5.1.0 Authentium Command Anti-Malware v 5.0.9 Authentium Safe Central 3.0.2.3236.3236 ALWIL Software Avast 4.0 ALWIL Software Avast 4.7 ALWIL Avast 5 avast! Free Antivirus / Pro Antivirus / Internet Security 7 avast! Free Antivirus / Pro Antivirus / Internet Security 8 avast! Free Antivirus 6.0.1 Grisoft AVG 7.x Grisoft AVG 6.x Grisoft AVG 8.x Grisoft AVG 8.5 Grisoft AVG 8.5 Free Grisoft AVG 8.5 Free 64-bit Grisoft AVG 8.5 64-bit Grisoft AVG LinkScanner® 8.5 Grisoft AVG LinkScanner® 8.5 x64 Grisoft AVG 8.x x64 AVG 9.0 AVG 9.0 x64 AVG Free 9.0 AVG Free 9.0 x64 AVG 10.0.1136 Free Edition AVG 2011 AVG 2011 x64 AVG 2012.0.1913 x64 AVG 2012.0.1913 x86 AVG 2012 Free 2012.0.1901 x64 -

Cisco Identity Services Engine Supported Windows AV/AS/PM/DE

Cisco Identity Services Engine Supported Windows AS/AV, Patch Management and Disk Encryption Products Compliance Module Version 3.6.10363.2 This document provides Windows AS/AV, Patch Management and Disk Encryption support information on the the Cisco AnyConnect Agent Version 4.2. Supported Windows Antispyware Products Vendor_Name Product_Version Product_Name Check_FSRTP Set_FSRTP VirDef_Signature VirDef_Time VirDef_Version 360Safe.com 10.x 360安全卫士 vX X v v 360Safe.com 4.x 360安全卫士 vX X v v 360Safe.com 5.x 360安全卫士 vX X v v 360Safe.com 6.x 360安全卫士 vX X v v 360Safe.com 7.x 360安全卫士 vX X v v 360Safe.com 8.x 360安全卫士 vX X v v 360Safe.com 9.x 360安全卫士 vX X v v 360Safe.com x Other 360Safe.com Antispyware Z X X Z X Agnitum Ltd. 7.x Outpost Firewall Pro vX X X O Agnitum Ltd. 6.x Outpost Firewall Pro 2008 [AntiSpyware] v X X v O Agnitum Ltd. x Other Agnitum Ltd. Antispyware Z X X Z X AhnLab, Inc. 2.x AhnLab SpyZero 2.0 vv O v O AhnLab, Inc. 3.x AhnLab SpyZero 2007 X X O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 2007 Platinum AntiSpyware v X O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 2008 Platinum AntiSpyware v X O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 2009 Platinum AntiSpyware v v O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 7.0 Platinum Enterprise AntiSpyware v X O v O AhnLab, Inc. 8.x AhnLab V3 Internet Security 8.0 AntiSpyware v v O v O AhnLab, Inc. -

Sonderheft Security

Oktober 2020 SONDERHEFT SECURITY Kaffee geholt. Datenweg. Desktopsperren rettet Unternehmen. Schaffen SieIT-Sicherheitsbewusstsein gdata.de/awareness-training Editorial Security Profiteure der Verunsicherung Ob Eset, G Data, Kaspersky, Sophos, Watchguard, BSI oder selbst FBI – Anbieter und Institutionen schlagen in den letzten Monaten unisono Alarm: Die Corona- Pandemie stellt nicht nur eine Bedrohung für Leib und Leben dar, sondern Cyberkriminelle nutzen die Verunsicherung der Menschen und die neuen Heraus- forderungen auch, um daraus größtmöglichen Profit zu schlagen. Je nach Art des Angriffs und des jeweiligen Ziels, hat sich die Zahl der Angriffe verdreifacht, vervier- facht, oder – wie im Falle der Angriffe auf Remote-Desktop-Verbindungen – sogar verzehnfacht. In die Karten spielt den Cyber-Tunichtguten dabei vor allem der notgedrungene Trend zum Homeoffice. Zahlreiche Unternehmen mussten innerhalb kürzester Zeit die entsprechende mobile Infrastruktur errichten, um auch dezentral ge- schäftsfähig bleiben zu können. Was dabei jedoch oftmals im Umzugsstress auf der Strecke blieb, das waren die dringend erforderlichen Security-Vorkehrungen sowie eine Einweisung der Mitarbeiterinnen und Mitarbeiter. Mehr denn je liegt die Verantwortung der IT-Sicherheit im Homeoffice – außerhalb der Fire- wall und gegebenenfalls mit privaten Geräten im Einsatz – in den Händen jedes Stefan Adelmann, Einzelnen. Chefredakteur ICT CHANNEL Hier ist die Unterstützung des Channels entscheidend. Vielen Unternehmen wird aktuell bewusst, dass es sowohl technisch als auch strategisch noch einiges nach-zuholen gibt, in nicht minder vielen Fällen aber schlicht das Fachpersonal oder das Know-how fehlt. Daher verwundert es kaum, dass viele Systemhäuser, IT-Dienstleister und Managed Service Provider aktuell von einer rasant steigen- den Nachfrage im Cyber-Security-Bereich berichten. Ihr Impressum Chefredakteur: Mediaberatung: Art, sowie elektro ni sche Auswertungen nur mit schriftlicher Stefan Adelmann (sta), Tel. -

Agenda Datum: Mittwoch, 4

Location: Forum Technical Solutions Agenda Datum: Mittwoch, 4. März 2020 Zeit Thema Speaker/Unternehmen Download 10:00 Live-Hacking Georg Jobst Der Teufel im Detail - Bedrohungen durch IoT in Medizin, IT Security Analyst, Industrie, Büro und Zuhause NSIDE ATTACK LOGIC GmbH 10:40 Neue Technologien und Konzepte gegen Ransomware & Co. Michael Veit .pdf Sicherheit als System ersetzt Best-of-Breed Security Evangelist, Sophos Technology GmbH 11:00 Jurassic Hack Florian Kellermann Security Consultant, F-Secure GmbH 11:20 Schutz vor dateilosen Angriffen Peter Aicher .pdf PreSales Manager DACH, Kaspersky Labs GmbH 11:40 Wie KI den Kampf gegen Cyberkriminelle entscheidet. Matthias Canisius .pdf Regional Director, SentinelOne 12:00 Acronis Cyber Protection Volker Mannel .pdf Security & Backup aus einer Hand – geht das? Sr. Solution Engineer DACH, Acronis Germany GmbH 11:00 Don’t stop breaches. Fabian Schneider .pdf folgt Prevent them with AI. Engineer DACH, BlackBerry - Cylance Deutschland GmbH 12:40 Networking Break bis 13:40 Uhr 13:40 Der Data Vaccinator Kurt Kammerer .pdf Mitgründer Data VaccinatorOpen Source Vaccinator.net, Geschäftsführer regify GmbH / Mitglied NIFIS e.V. 14:00 Aktuelle Cyber-Risiken über alle Unternehmensgrenzen Bernd Bilek .pdf hinweg aufzeigen, priorisieren und eliminieren Manager Sales Engineering DACH, Tenable Network Security GmbH 14:20 Die 1-10-60-Minuten Herausforderung: David Weber .pdf Reagieren Sie im Ernstfall schnell genug? Enterprise Sales Engineer DACH, CrowdStrike 14:40 Networking Break bis 15:20 Uhr 15:20 Security Awareness: Sören Kohls .pdf Kaum gelernt schon vergessen Channel Account Manager, Kaspersky Labs GmbH 15:40 Modern Data Protection - Tape is back Norbert Keßlau .pdf bis ca. -

Cisco Identity Services Engine Release 1.2 Supported Windows

Cisco Identity Services Engine Supported Windows AV/AS Products Compliance Module Version 3.5.6317.2 This document provides Windows 8/7/Vista/XP AV/AS support information on the Cisco NAC Agent version 4.9.0.x and later. For other support information and complete release updates, refer to the Release Notes for Cisco Identity Services Engine corresponding to your Cisco Identity Services Engine release version. Supported Windows AV/AS Product Summary Added New AV Definition Support: COMODO Antivirus 5.x COMODO Internet Security 3.5.x COMODO Internet Security 3.x COMODO Internet Security 4.x Kingsoft Internet Security 2013.x Added New AV Products Support: V3 Click 1.x avast! Internet Security 8.x avast! Premier 8.x avast! Pro Antivirus 8.x Gen-X Total Security 1.x K7UltimateSecurity 13.x Kaspersky Endpoint Security 10.x Kaspersky PURE 13.x Norman Security Suite 10.x Supported Windows AntiVirus Products Product Name Product Version Installation Virus Definition Live Update 360Safe.com 360 Antivirus 1.x 4.9.0.28 / 3.4.21.1 4.9.0.28 / 3.4.21.1 yes 360 Antivirus 3.x 4.9.0.29 / 3.5.5767.2 4.9.0.29 / 3.5.5767.2 - 360杀毒 1.x 4.9.0.28 / 3.4.21.1 4.9.0.28 / 3.4.21.1 - 360杀毒 2.x 4.9.0.29 / 3.4.25.1 4.9.0.29 / 3.4.25.1 - 360杀毒 3.x 4.9.0.29 / 3.5.2101.2 - Other 360Safe.com Antivirus x 4.9.0.29 / 3.5.2101.2 - AEC, spol. -

Exhibitorlist 2019 It-Sa COMPANY BOOTH-NO. HALL-NO. .XNC

Exhibitorlist 2019 it-sa COMPANY BOOTH-NO. HALL-NO. .XNC GmbH 9-330 Hall 9 1&1 IONOS 10.1-504 Hall 10.1 2ndLock - Symlink GmbH 11.0-212 Hall 11.0 4conform GmbH 11.0-404 Hall 11.0 8Soft GmbH 10.1-310 Hall 10.1 9elements Cyber Security 10.1-302 Hall 10.1 A1 Digital Deutschland GmbH 11.0-610 Hall 11.0 A10 Networks Limited 9-416 Hall 9 Aagon GmbH 11.0-418 Hall 11.0 abtis GmbH 9-550 Hall 9 Abusix, Inc. 9-333 Hall 9 Accellion GmbH 9-413 Hall 9 achelos GmbH 10.0-311 Hall 10.0 Achtwerk GmbH & Co. KG 10.1-326 Hall 10.1 acmeo GmbH 9-315 Hall 9 Acronis Germany GmbH 9-126 Hall 9 ADN Advanced Digital NetworkDistribution GmbH 11.0-512 Hall 11.0 Advantage Austria München 11.0-404 Hall 11.0 Advenica GmbH 9-207 Hall 9 Aexus B.V. 10.0-512 Hall 10.0 AIG Europe S.A., Direktion für Deutschland AIG Europe S.A., Direktion für Deutschland 10.1-530 Hall 10.1 aikux.com GmbH 9-524 Hall 9 Airbus CyberSecurity GmbH 10.1-428 Hall 10.1 AirITSystems GmbH 9-408 Hall 9 Ergon Informatik AG 9-403 Hall 9 AIT Austrian Institute of Technology GmbH 11.0-404 Hall 11.0 Akamai Technologies GmbH 9-220 Hall 9 Akarion AG 10.1-116 Hall 10.1 AlgoSec Europe Ltd. 10.0-303 Hall 10.0 AlgoSec Europe Ltd. 9-224 Hall 9 AlgoSec Europe Ltd. -

The State of Stalkerware in 2019 About the Coalition Against Stalkerware

The State of Stalkerware in 2019 About the Coalition Against Stalkerware A new global working group combining expertise for victim support and cybersecurity Ten organizations – Avira, Electronic Frontier Foundation, European Network for the Work with Perpetrators of Domestic Violence, G DATA CyberDefense, Kaspersky, Malwarebytes, National Network to End Domestic Violence, NortonLifeLock, Operation Safe Escape and WEISSER RING – have launched in November 2019 the global initiative called Coalition Against Stalkerware to protect users against so-called stalkerware. The Coalition was convened in order to facilitate communication between the security community and those organizations working to combat domestic violence. With its online portal www.stopstalkerware.org the Coalition aims at helping victims, facilitating knowledge transfer among members, developing best practices for ethical software development and educating the public about the dangers of stalkerware. The project has been envisioned as a non-commercial initiative aimed at bringing enforcement under the same umbrella. Due to the high societal relevance for users all over the globe, with new variants of stalkerware being developed on a regular basis, the Coalition Against Stalkerware is open to new partners and calls for cooperation. For more information, please visit www.stopstalkerware.org COALITION AGAINST STALKERWARE Founding Partners commenting on the relevance to work together against stalkerware: Alexander Vukcevic better educate users about potential Kevin Roundy Director -

Detection of Malicious Android Applications: Classical Machine Learning Vs

Detection of Malicious Android Applications: Classical Machine Learning vs. Deep Neural Network Integrated with Clustering Hemant Rathore, Sanjay K. Sahay, Shivin Thukral Department of CS&IS, BITS Pilani, Goa, India fhemantr, ssahay, [email protected] Mohit Sewak Security & Compliance Research, Microsoft R&D, India [email protected] Abstract Today anti-malware community is facing challenges due to ever- increasing sophistication and volume of malware attacks developed by adversaries. Traditional malware detection mechanisms are not able to cope-up against next-generation malware attacks. Therefore in this paper, we propose effective and efficient Android malware detection models based on machine learning and deep learning integrated with clustering. We performed a comprehensive study of different feature reduction, classification and clustering algorithms over various perfor- mance metrics to construct the Android malware detection models. Our experimental results show that malware detection models devel- arXiv:2103.00637v1 [cs.CR] 28 Feb 2021 oped using Random Forest eclipsed deep neural network and other classifiers on the majority of performance metrics. The baseline Ran- dom Forest model without any feature reduction achieved the highest AUC of 99:4%. Also, the segregating of vector space using clustering integrated with Random Forest further boosted the AUC to 99:6% in one cluster and direct detection of Android malware in another clus- ter, thus reducing the curse of dimensionality. Additionally, we found that feature reduction in detection models does improve the model ef- 1 ficiency (training and testing time) many folds without much penalty on effectiveness of detection model. 1 Introduction Mobile phone and internet are increasingly becoming an integral part of our daily life. -

Vorläufiges Programm It-Sa 365 Dienstag 6.10.2020

Vorläufiges Programm it-sa 365 Dienstag 6.10.2020 Technik Stream I Technik Stream II Management Stream I Management Stream II Congress DIENSTAG 06.10. DIENSTAG 06.10. DIENSTAG 06.10. DIENSTAG 06.10. DIENSTAG 06.10. Uhrzeit Firma / Thema / Referent/in Uhrzeit Firma / Thema / Referent/in Uhrzeit Firma / Thema / Referent/in Uhrzeit Firma / Thema / Referent/in Uhrzeit Firma / Thema / Referent/in it-sa insights 09:30 - SySS GmbH 10:00 The Future of Hacking – Angriffe auf aktuelle und zukünftige 09:30 - TISiM Technologien 10:30 it-sa insights Eröffnungspanel Digitale Innovation nach Corona - ein Sebastian Schreiber BITKOM / BMI Wendepunkt auch für IT-Sicherheit? Das IT-Sicherheitsgesetz 2.0 als Blaupause? 9:00 - Frank Fischer, Michael Littger, Zum Vortrag Frank Venjakob, Susanne Dehmel, Dr. Markus Sandra Balz, Dr. Stefan Sigrist, 11:00 Richter Cem Karakaya, Richard Renner G DATA CyberDefense AG IT-Seal GmbH ESET 10:00 - Proaktive Schutztechnologien gegen die Tricks von 09:45 - Mitarbeiter & IT-Sicherheit: Wie ziehen alle an 10:00 - Zero-Trust-Security: Buzzword oder Lösungsansatz einem Strang? 10:15 Cyberkriminellen 10:00 10:30 Michael Schröder, Thorsten Urbanski Thomas Siebert Alex Wyllie Zum Vortrag Zum Vortrag Zum Vortrag Zum Vortrag Zum Vortrag SOPHOS WatchGuard Technologiers, Inc. IBM Deutschland GmbH SoSafe 10:30 - Sophos MTR – Erweiterte Managed Detection and Response 10:15 - 10:30 - Angriff auf den Mittelstand – Der Rundumschutz vor QRadars neue Kleider Virus+Virus? Der Faktor Mensch in der Coronakrise als Fully-Managed-Service 10:15