Windows Geknackt Die Besten Tools 2013

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Citrix Netscaler Deployment Guide for Microsoft Exchange 2010

Citrix NetScaler Deployment Guide for Microsoft Exchange 2010 Table of Contents Citrix NetScaler Deployment Guide for Microsoft Exchange 2010 ................................................................... 1 Introduction .................................................................................................................................................................. 3 Solution Requirements ................................................................................................................................................ 3 Prerequisites .................................................................................................................................................................. 3 Deployment Overview ................................................................................................................................................ 4 Network Diagram ................................................................................................................................................... 7 NetScaler Deployment ................................................................................................................................................ 7 Client Access Server ............................................................................................................................................... 7 Configuring NetScaler for Outlook Web App (OWA) ................................................................................ 9 Configuring NetScaler for -

Download Windows Live Messenger for Linux Ubuntu

Download windows live messenger for linux ubuntu But installing applications in Ubuntu that were originally made for I found emescene to be the best Msn Messenger for Ubuntu Linux so far. It really gives you the feel as if you are using Windows Live Messenger. Its builds are available for Archlinux, Debian, Ubuntu, Fedora, Mandriva and Windows. At first I found it quite difficult to use Pidgin Internet Messenger on Ubuntu Linux. Even though it allows signing into MSN, Yahoo! Messenger and Google Talk. While finding MSN Messenger for Linux / Ubuntu, I found different emesene is also available and could be downloaded and installed for. At first I found it quite difficult to use Pidgin Internet Messenger on Ubuntu Linux. Even though it allows signing into MSN, Yahoo! Messenger. A simple & beautiful app for Facebook Messenger. OS X, Windows & Linux By downloading Messenger for Desktop, you acknowledge that it is not an. An alternative MSN Messenger chat client for Linux. It allows Linux users to chat with friends who use MSN Messenger in Windows or Mac OS. The strength of. Windows Live Messenger is an instant messenger application that For more information on installing applications, see InstallingSoftware. sudo apt-get install chromium-browser. 2. After the installation is Windows Live Messenger running in LinuxMint / Ubuntu. You can close the. Linux / X LAN Messenger for Debian/Ubuntu LAN Messenger for Fedora/openSUSE Download LAN Messenger for Windows. Windows installer A MSN Messenger / Live Messenger client for Linux, aiming at integration with the KDE desktop Ubuntu: Ubuntu has KMess in its default repositories. -

(Hardening) De Navegadores Web Más Utilizados

UNIVERSIDAD DON BOSCO VICERRECTORÍA DE ESTUDIOS DE POSTGRADO TRABAJO DE GRADUACIÓN Endurecimiento (Hardening) de navegadores web más utilizados. Caso práctico: Implementación de navegadores endurecidos (Microsoft Internet Explorer, Mozilla Firefox y Google Chrome) en un paquete integrado para Microsoft Windows. PARA OPTAR AL GRADO DE: MAESTRO EN SEGURIDAD Y GESTION DEL RIESGO INFORMATICO ASESOR: Mg. JOSÉ MAURICIO FLORES AVILÉS PRESENTADO POR: ERICK ALFREDO FLORES AGUILAR Antiguo Cuscatlán, La Libertad, El Salvador, Centroamérica Febrero de 2015 AGRADECIMIENTOS A Dios Todopoderoso, por regalarme vida, salud y determinación para alcanzar un objetivo más en mi vida. A mi amada esposa, que me acompaño durante toda mi carrera, apoyó y comprendió mi dedicación de tiempo y esfuerzo a este proyecto y nunca dudó que lo concluiría con bien. A mis padres y hermana, que siempre han sido mis pilares y me enseñaron que lo mejor que te pueden regalar en la vida es una buena educación. A mis compañeros de trabajo, que mediante su esfuerzo extraordinario me han permitido contar con el tiempo necesario para dedicar mucho más tiempo a la consecución de esta meta. A mis amigos de los que siempre he tenido una palabra de aliento cuando la he necesitado. A mi supervisor y compañeros de la Escuela de Computación de la Universidad de Queens por facilitarme espacio, recursos, tiempo e información valiosa para la elaboración de este trabajo. A mi asesor de tesis, al director del programa de maestría y mis compañeros de la carrera, que durante estos dos años me han ayudado a lograr esta meta tan importante. Erick Alfredo Flores Aguilar INDICE I. -

The Webmail Experience Gmail Versus Share

RADBOUD UNIVERSITY NIJMEGEN The webmail experience Gmail versus Share A Bachelor Thesis in Information Science August 2012 Beau Verdiesen - 0813648 Supervised by: Dr. Louis Vuurpijl Contents 1. Introduction ......................................................................................................................................... 3 2. Theory .................................................................................................................................................. 4 2.1 Nielsen’s Usability Attributes ........................................................................................................ 5 2.1.1 Learnability ............................................................................................................................. 5 2.1.2 Efficiency ................................................................................................................................ 5 2.1.3 Memorability .......................................................................................................................... 5 2.1.4 Errors ...................................................................................................................................... 6 2.1.5 Satisfaction ............................................................................................................................. 6 2.2 User Experience ............................................................................................................................. 6 3. Method ............................................................................................................................................... -

Downloadable Email Program for My Pc 32 Best Free Email Clients

downloadable email program for my pc 32 Best Free Email Clients. Here are 32 best free email client software . These let you manage and access all of your email accounts in one single place easily. All these email client software are completely free and can be downloaded to Windows PC. These free software offer various features, like: can be used with IMAP, SMTP, POP3 and Gmail, keeps your emails safe and secure, lets you open various emails simultaneously, provide protection from spam, lets you view your emails offline, manage and access all of your email accounts in one single place, supports PH, LDAP, IMAP4, POP3 and SMPT mail protocols etc. So, go through this list of free email client software and see which ones you like the most. Thunderbird. Thunderbird is a free and handy email client software for your computer. It can be used with IMAP, SMTP, POP3 and Gmail. It will also work with email accounts provided by MS Exchange Server. The user interface of Thunderbird is tabbed. It lets you open various emails simultaneously. Thunderbird keeps your emails safe and secure. It also has special filters for filtering the mail. Windows Live Mail. Windows Live Mail is a free email client for your computer. It works with various email accounts. It lets you access Yahoo, Gmail, Hotmail and emails from different servers which supports POP3 and SMTP. Its security features are excellent it will also provide protection from spam. You can also view your emails offline in this freeware. Zimbra Desktop. Zimbra Desktop is a free email client. -

Windows Live Mail

1. Adding the email settings on Windows Live Mail • Click on ♦ Add an e-mail account: (located on the left, refer image above) ♦ or go to Tools Accounts Add E-mail Account Add an E-mail Account ♦ Enter email address password display name ♦ Check "remember password" box (unless you are concerned about security and want to enter the password every time you access your account) ♦ Hit the "Next" button to continue. Here, you need to select your incoming mail server type POP3 or IMAP pop.bluetie.com Port: 110 or imap.bluetie.com Port: 143 login ID Full Email address (should already be there) Outgoing email server address. smtp.bluetie.com Port: 5125 The Windows Live Mail setup process is now complete. You have a choice of setting the new account as the default by checking the box. When a new email account is added on Windows Live Mail, the program creates 5 new folders - Inbox , Drafts , Sent items , Junk e-mail Deleted items For all you Outlook Express users - The Junk e-mail folder was included in Windows Mail Vista as a part of the automated junk email filter utility and carried forward to Windows Live Mail email client. Step 3 - Modifying the properties of the email account The last step is to modify the properties of the newly set up email account. ♦ Right-click on the account in the left panel ♦ select " Properties ". ♦ Advanced tab. ♦ Check "Leave a copy of messages on server " ♦ "Remove from server when deleted ..." . -

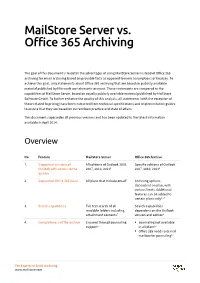

Mailstore Server Vs. Office 365 Archiving

MailStore Server vs. Office 365 Archiving The goal of this document is to detail the advantages of using MailStore Server instead of Office 365 archiving for email archiving based on provable facts as opposed to mere assumptions or hearsay. To achieve this goal, only statements about Office 365 archiving that are based on publicly available material published by Microsoft are taken into account. These statements are compared to the capabilities of MailStore Server, based on equally publicly available material published by MailStore Software GmbH. To further enhance the quality of this analysis, all statements (with the exception of those related to pricing) have been extracted from technical specifications and implementation guides to ensure that they are based on current best practice and state of affairs. This document supersedes all previous versions and has been updated to the latest information available in April 2014. Overview No Feature MailStore Server Office 365 Archive 1. Supported versions of All editions of Outlook 2003, Specific editions of Outlook Outlook with access to the 2007, 2010, 2013 1 2007, 2010, 2013 2 archive 2. Supported Office 365 plans All plans that include email 3 Archiving options dependent on plan, with various limits. Additional features can be added to certain plans only 4,5,6 3. Search capabilities Full text search of all Search capabilities readable folders including dependent on the Outlook attachment contents 7 version and edition 8 4. Completeness of the archive Ensured through journaling ° Journaling not available support 9 in all plans 10 ° Office 365 needs external mailbox for journaling 10 The Experts in Email Archiving www.mailstore.com 2 | 7 No Feature MailStore Server Office 365 Archive 5. -

The Webmail Experience Gmail Versus Share

RADBOUD UNIVERSITY NIJMEGEN The webmail experience Gmail versus Share A Bachelor Thesis in Information Science August 2012 Beau Verdiesen - 0813648 Supervised by: Dr. Louis Vuurpijl Contents 1. Introduction ......................................................................................................................................... 3 2. Theory .................................................................................................................................................. 4 2.1 Nielsen’s Usability Attributes ........................................................................................................ 5 2.1.1 Learnability ............................................................................................................................. 5 2.1.2 Efficiency ................................................................................................................................ 5 2.1.3 Memorability .......................................................................................................................... 5 2.1.4 Errors ...................................................................................................................................... 6 2.1.5 Satisfaction ............................................................................................................................. 6 2.2 User Experience ............................................................................................................................. 6 3. Method ............................................................................................................................................... -

Features Guide [email protected] Table of Contents

Features Guide [email protected] Table of Contents About Us .................................................................................. 3 Make Firefox Yours ............................................................... 4 Privacy and Security ...........................................................10 The Web is the Platform ...................................................11 Developer Tools ..................................................................13 2 About Us About Mozilla Mozilla is a global community with a mission to put the power of the Web in people’s hands. As a nonprofit organization, Mozilla has been a pioneer and advocate for the Web for more than 15 years and is focused on creating open standards that enable innovation and advance the Web as a platform for all. We are committed to delivering choice and control in products that people love and can take across multiple platforms and devices. For more information, visit www.mozilla.org. About Firefox Firefox is the trusted Web browser of choice for half a billion people around the world. At Mozilla, we design Firefox for how you use the Web. We make Firefox completely customizable so you can be in control of creating your best Web experience. Firefox has a streamlined and extremely intuitive design to let you focus on any content, app or website - a perfect balance of simplicity and power. Firefox makes it easy to use the Web the way you want and offers leading privacy and security features to help keep you safe and protect your privacy online. Mozilla continues to move the Web forward by pioneering new open source technologies such as asm.js, Emscripten and WebAPIs. Firefox also has a range of amazing built-in developer tools to provide a friction-free environment for building Web apps and Web content. -

Beginning Computer Skills Level

level one Presented by: Tori Moody - CPU ON-SITE [email protected] 209-296-0660 Is this the right class for you? • Do you have limited experience with computers – for example: job related or email only? • Can you talk to a computer sales person with confidence? • Do you know the correct names for computer parts? • Do you know how and where to properly save your files? • Can you find something even if you forgot the file name? • Do you know the difference between hardware and software? • Are you familiar with the rules of etiquette for email? • Do you know how the Internet works? • Are you able to successfully find what you want on the web? • Do you know the best practices to avoid hacker attacks? CLASS OUTLINE • Terminology: The “Lingo” - 15 minutes • Hardware vs. Software – 10 minutes • How files are stored in your computer – 10 minutes • Email Programs and Rules of Etiquette – 10 minutes Break – 10 minutes • The Web: What is a Browser? Which Browser to Choose? - 20 min • Happy Surfing: How to get the most from Web – 20 min • Internet Safety: – 10 minutes • Questions and Answers – open discussion Will this class be appropriate for YOUR version of Windows? YES! Terminology -The Lingo: How to speak “Geek” Computer terminology can seem confusing. But in reality, it is very logical. Computer hardware is very similar to the human body. Reference material: handout “Hardware Terminology” Hardware terms PARTS OF ALL COMPUTERS MOTHERBOARD Central nervous system All parts are connected to the Mother Board. All electrical current flows through it. HARD DRIVE Hardware terms PARTS OF ALL COMPUTERS HARD DRIVE The “brain” – Long term memory All software programs and data created in the programs is stored here. -

Using Windows Live Hotmail and Skydrive

WINDOWS® GUIDE Using Windows Live Hotmail and SkyDrive IN THIS GUIDE Stay Organized and Connected on the Go Page 2 Get Started with Windows Live Page 3 Manage Multiple E-mail Accounts with Windows Live Mail Page 5 Access E-mail Anywhere with Windows Live Hotmail Page 12 Use Windows Live SkyDrive to Store Files and Retrieve Them on the Go Page 17 What You’ll Need n A Windows Live™ ID n The Windows Live Suite—available as a free download n A computer running Windows Vista® Windows Guides is a library of easy-to-use guides that show you how to get more from your Windows experience. Share these guides with your friends and family. © 2008 Microsoft. All rights reserved. WINDOWS GUIDE Using Windows Live Hotmail and SkyDrive Stay Organized and Connected on the Go It can be hard to feel organized when you’re always on the move. Juggling multiple e-mail accounts, and sometimes even multiple computers, makes it difficult to know exactly where everything you need is stored. Windows Live offers some great time-saving solutions to help you make the most of your mobile lifestyle. 1. Manage all of your e-mail accounts with Windows Live Mail—send and receive from multiple accounts, sort and search mail by subject, date or folder, and type e-mails offline. 2. Access your e-mail anywhere with Windows Live Hotmail®—keep in contact from any computer with Internet capability. 3. Store files using Windows Live SkyDrive™—upload important documents to your own private online storage space, and access them on the go. -

Webpage Text Saved

EMAIL: There are two (2) distinct methods for how users access their email and this can create problems and issues when it does not works properly. Browser Access to a Remote Email Server: Accessing your email via an online remote email server keeps all of your messages, data, and attachments on the Internet based mail server. Using an online remote email server is becoming more popular as the cost of storing large amounts of data in a secure and backed-up hosting environment is basically free. To access your remote email server, you would use an Internet browser application to connect and login to your online email account. The remote email server will provide functionality required to read, compose, send, and manage your email messages. NOTE: All of your email resides on the server and is unavailable to you unless you are connected to the server to access it. Some of the popular free online remote email services include: 1. Gmail.com 6. Yahoo! Mail 11. Inbox.com Mail 2. AOL Mail 7. Zoho Mail 12. Yondex Mail 3. iCloud Mail 8. GMX Mail 13. Lycos.com Mail 4. Outlook.com 9. Fastmail 5. Mail.com 10. Hushmail Device Based Email Application: Accessing your email via a computer based email application is different than accessing via a remote email server. The email client application is responsible for establishing and maintaining the connection to the remote email server. The email client synchroniZed the inbox and the send box with the remote email server, downloading and/or uploading all of your messages, data, and attachments to your computer.