Ipv6 a Security Analysis of Tomorrow's Communication Protocol

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Smarter Balanced Technology Strategy Framework and Testing Device Requirements

The Smarter Balanced Technology Strategy Framework and Testing Device Requirements The Smarter Balanced Technology Strategy Framework and Testing Device Requirements The Smarter Balanced Technology Strategy Framework and Testing Device Requirements Smarter Balanced Assessment Consortium Smarter Balanced is a state-led consortium developing assessments aligned to the Common Core State Standards in English language arts/ literacy and mathematics that are designed to help prepare all students to graduate high school college- and career-ready. Introduction This report presents a framework for collective technology planning among the Smarter Balanced Assessment Consortium member states. The plan emphasizes the critical need for technology to support student learning with the Smarter Balanced Assessment System minimum requirements as context and milestones. The minimum requirements are based on expert judgments regarding instructional technology, district interviews, input and feedback from various national experts, specific guidance and direction from the Smarter Balanced executive team and the Technology Approach Work Group, and an independent review of data collected from the Smarter Balanced Technology Readiness Tool. These data and reviews indicate that the administration of online adaptive assessments, similar to those administered in a number of Smarter Balanced states at this time, can largely be executed with the hardware and infrastructure that exists in schools today. Key strategies for successful implementation of the Smarter Balanced Assessment System will include: • Implementing strategic approaches to testing schedules that leverage the testing window. • Evaluating and addressing any problems with actual bandwidth levels at a given school site (i.e. the pipeline throughout the school, not just the bandwidth to the school). • Ensuring continual basic maintenance and upkeep of existing assets. -

An Introduction Into the World of Linux

An introduction into the world of Linux Jannusch Bigge Januar 2021 What is Linux? Which Linux distribution suits me best? Installation Linux Basics Questions (and hopefully answers) 2 What is Linux? Linux is a kernel. 3 What is a Kernel? The kernel is a program that constitutes the central core of a computer operating system. It has complete control over everything that occurs in the system.1 1Kernel Definition, http://www.linfo.org/kernel.html, visited: 22.01.2021 4 What is a Kernel? Figure 1: OS with their kernel 5 Why should I use Linux? • Privacy • Open Source • Easier to use 6 Which Linux distribution suits me best? What is a package manager? A package manager is a tool that allows users to in- stall, remove, upgrade, configure and manage software packages on an operating system2 2Linux Jargon Buster: What is a Package Manager in Linux? How Does it Work?; It’sfoss; https://itsfoss.com/package-manager/; visited: 22.01.2021 7 What types of release cycles exist Different times when updates are published: • Long Term Support (LTS) • Short Term Supported (STS) • Rolling release 8 What types of release cycles exist Different times when updates are published: • Long Term Support (LTS) • support for five years • (only) bug and security fixes • published every two years in April • well tested and ultimate stability • Short Term Supported (STS) • Rolling release 9 What types of release cycles exist Different times when updates are published: • Long Term Support (LTS) • Short Term Supported (STS) • support for 9 months • feature release • good -

User Guide 5

MANJAROLINUX USERGUIDE THEMANJARODEVELOPMENTTEAM Copyright © 2017 the Manjaro Development Team. Licensed under the Attribution-ShareAlike 4.0 International Licence (the “Licence”); you may not use this file except in compliance with the License. You may obtain a copy of the Licence at: https://creativecommons.org/licenses/by-sa/4.0/legalcode Unless required by applicable law or agreed to in writing, software distributed under the Licence is distributed on an “as is” basis, without warranties or conditions of any kind, either express or implied. See the Licence for the specific language governing permissions and limitations under the Licence. The source code for this documentation can be downloaded from: https://github.com/manjaro/manjaro-user-guide/ user guide 5 The Manjaro Development Team Core Team Philip Müller Owner, Project Leader, Project Management and Co- ordination, Mirrors Manager, Server Manager, Packager, De- veloper, Web Developer Guillaume Benoit Developer, Moderation Ramon Buldó Developer, Packager Stefano Capitani Maintainer, Packager Bernhard Landauer Community Manager, Packager, Maintainer, Mod- eration, News Rob McCathie Maintainer Marcus Developer, Packager Teo Mrnjavac Developer Alexandre A. Arnt Developer, Moderation Ringo de Kroon Community Hugo Posnic Developer Artwork David Linares Designer Documentation Jonathon Fernyhough Editor of the User Guide 0.8.9-0.8.13, 15.09-15.12, Community Management, Cover art of the User Guide Sabras Wiki Manuel Barrette Editor of the User Guide 16.08-16.10, 17.0 Alumni Roland Singer Founder, Designer, Developer, Web Developer, Admin- istrator Carl Duff Community, Documentation and Wiki Management, Script- ing and Configuration Cumali Cinnamon and Gnome Community Editions Maintainer 6 manjaro linux Dan S. -

Build Your Own Distro Tired of the Run-Of-The-Mill Stuff on Distrowatch? Why Not Heed Mayank Sharma and Create the Perfect Operating System for You?

Build your own distro Tired of the run-of-the-mill stuff on Distrowatch? Why not heed Mayank Sharma and create the perfect operating system for you? few issues ago, [LXF171, 50 making it your own – by removing apps and Now traditional wisdom says that creating Distros Tested], we looked at drivers that you don’t need and adding the your own Linux system is a rather difficult the best Linux distributions for ones you do. You’ll also probably change the thing to do and shouldn’t be attempted by A all kinds of users. There were factory-fitted artwork that says more about anyone other than Linux veterans. distros that were designed with ease of use the distro vendor than you. We begin the feature with graphical point- in mind, some focused on productivity, Sure that’s one way to go about it. and-click tools. Yes, you read that right. All it while others catered to specialised use You tweak and customise the distro to suit takes is a couple of clicks to craft your very cases, such as security and privacy your requirements. But wouldn’t it be really own flavour of Linux that you can pass to conscious users. But we can guarantee great if you just create your very own, custom friends and family. We’ve got tools that’ll help that there wasn’t a distro designed Linux distribution? you create and distribute customised spins specifically and entirely for you! based on Ubuntu, Fedora and While most Linux users make do OpenSUSE – the three mainstream with one of the mainstream distros out “We’ve got tools that’ll Linux distributions that house there, there’s always something or the help you create and thousands of open source software in other that’s missing. -

Distro-Hopping Szempontok a Megfelelő Disztribúció Megtalálásához 1 / 13 Distro-Hopping

Distro-hopping szempontok a megfelelő disztribúció megtalálásához 1 / 13 Distro-hopping 2 / 13 Probléma a gyakori distro-hoppal: Rengeteg elpazarolt idő ● Telepítési, beállítási folyamat: rendszer + szükséges csomagok: különböző distro, különböző csomagnév → általában nem kerülhető el, hogy egyesével mindent újra beállítsunk ● Tanulási folyamat: – különböző csomagkezelők, különböző alkalmazás telepítési módok, más beállítás fájlok (más elérhetőség, más szintaxis), más alapértelmezett alkalmazások, más workflow, … – de ez nem hasznos tudás (kivéve talán az adaptációs képesség fejlődése) ● Backup-restore folyamat: adatok átmentése, potenciális adatvesztés (bénázás miatt) 3 / 13 Distro-hop lényege: Megtalálni a megfelelő disztribúciót ● Akár hosszú évekre megtalálni egy olyan distrot, ami – a legtöbb munkafolyamatunknak megfelelő, jól kiismerhető – kellően stabil és folyamatos működést tud biztosítani – minimális a fenntartási / karbantartási költsége ● Nincs tökéletes választás. ● Ha van telepítés nélkül kipróbálható (Live USB) változat, érdemes néhány napig így kipróbálni a tényleges váltás előtt (a változások általában menthetőek) 4 / 13 Desktop Environment (DE) Awesome, Budgie, Cinnamon, Deepin, GNOME, i3, KDE, LXDE, LXQt, MATE, Pantheon, Openbox, Xfce, … ● DE váltási okok: – A megszokott felület és workflow jelentősen megváltozik (pl: gnome 2 → gnome 3) – Meglátunk egy jobban kinéző, vagy valami oknál fogva praktikusabbnak tűnő felületet ● Distro váltás DE váltás miatt? DE != distro ● Érdemes eleve olyan disztribúciót választani, ahol -

Volume 56 September, 2011

Volume 56 September, 2011 Openbox Live CDs: A Comparison Openbox: Add A Quick Launch Bar Openbox: Customize Your Window Themes Game Zone: FarmVille, FrontierVille, Pioneer Trail & Other Zynga Games Photo Viewers Galore, Part 5 Using Scribus, Part 9: Tips & Tricks Alternate OS: NetBSD, Part 1 WindowMaker On PCLinuxOS: Workspace Options More Firefox Addons Type In Multiple Languages With SCIM Forum Family & Friends: mmesantos1 & LKJ And more inside! TTaabbllee OOff CCoonntteennttss 3 Welcome From The Chief Editor 4 Openbox Live CDs: A Comparison 6 Screenshot Showcase 7 More Firefox Addons The PCLinuxOS name, logo and colors are the trademark of 9 Openbox: Add A Quick Launch Bar Texstar. 14 Screenshot Showcase The PCLinuxOS Magazine is a monthly online publication containing PCLinuxOSrelated materials. It is published 15 Double Take & Mark's Quick Gimp Tip primarily for members of the PCLinuxOS community. The 16 ms_meme's Nook: Bye, Bye Windows magazine staff is comprised of volunteers from the PCLinuxOS community. 17 Forum Family & Friends: mmesantos1 & LKJ Visit us online at http://www.pclosmag.com 19 What Is The Difference Between GNOME, KDE, Xfce & LXDE? 25 Openbox: Customize Your Window Themes This release was made possible by the following volunteers: 26 Screenshot Showcase Chief Editor: Paul Arnote (parnote) Assistant Editors: Meemaw, Andrew Strick (Stricktoo) 27 Using Scribus, Part 9: Tips & Tricks Artwork: Sproggy, Timeth, ms_meme, Meemaw Magazine Layout: Paul Arnote, Meemaw, ms_meme 31 Photo Viewers Galore, Part 5 HTML Layout: Sproggy 35 Game Zone: Farmville, FrontierVille, Pioneer Trail Staff: Neal Brooks ms_meme And Other Zynga Games Galen Seaman Mark Szorady 37 Screenshot Showcase Patrick Horneker Darrel Johnston Guy Taylor Meemaw 38 Alternate OS: NetBSD, Part 1 Andrew Huff Gary L. -

A Quantitative Assessment of Package Freshness in Linux Distributions

A Quantitative Assessment of Package Freshness in Linux Distributions Damien Legay Alexandre Decan Tom Mens Software Engineering Lab Software Engineering Lab Software Engineering Lab University of Mons University of Mons University of Mons Mons, Belgium Mons, Belgium Mons, Belgium [email protected] [email protected] [email protected] ORCID 0000-0001-6811-6585 ORCID 0000-0002-5824-5823 ORCID 0000-0003-3636-5020 Abstract—Linux users expect fresh packages in the official aiming to make their distributions as resistant as possible to repositories of their distributions. Yet, due to philosophical nefarious acts. One such distribution is Qubes OS [4], which divergences, the packages available in various distributions do not minimises the potential impact of security vulnerabilities by all have the same degree of freshness. Users therefore need to be informed as to those differences. Through quantitative empirical isolating software components as much as possible through analyses, we assess and compare the freshness of 890 common the use of virtual machines. Other maintainers, such as those packages in six mainstream Linux distributions. We find that at of Arch Linux, prioritise package freshness by endeavouring least one out of ten packages is outdated, but the proportion to incorporate package updates as quickly as possible. of outdated packages varies greatly between these distributions. In prior work [5], we conducted a qualitative survey of 170 Using the metrics of update delay and time lag, we find that the majority of packages are using versions less than 3 months Linux users revealing that Linux users consider package fresh- behind the upstream in 5 of those 6 distributions. -

Manjaro 0.8.6 User Guide - Page 1 of 60

Manjaro 0.8.6 User Guide - Page 1 of 60 User Guide for Beginners Graphical and Command-Line Installation Methods Manjaro 0.8.6 Manjaro 0.8.6 User Guide - Page 2 of 60 The Manjaro Development Team Core Team Roland Singer - Project Leader, Designer, Developer, Web Developer, Packager Guillaume Benoit - Server Manager, Packager, Moderation Philip Müller - Mirrors Manager, Packager, Developer, Web Developer Website and Artwork Team Tillman Ebert - Web Developer, Web Consultant, Designer Forum, Community and Support Allesandro Calo - Community, Forum, Website Manjaro 0.8.6 User Guide - Page 3 of 60 Contents Introduction 4 1. Downloading Manjaro 5 2. Checking a Downloaded ISO File for Errors 6 3. Burning an ISO File 8 4. Pre-Installation 10 5. Using the Graphical Installer 12 6. Using the Command Line Installer 21 7. Upon Rebooting... 38 8. Welcome to Manjaro! 39 9. Accessing the Arch User Repository 42 10. Configuring Graphics Cards 45 11. Manjaro Kernels 48 12. Enabling Printing Capabilities 51 13. Pacman 52 14. Changing Servers 54 Appendix A: If Your Screen is Too Dim 57 Appendix B: Manjaro FAQ 58 Appendix C: Useful Links 60 Manjaro 0.8.6 User Guide - Page 4 of 60 Introduction About Manjaro Manjaro is a user-friendly Linux distribution based on the independently developed Arch operating system. Within the Linux community, Arch itself is renowned for being an exceptionally fast, powerful, and lightweight distribution that provides access to the very latest cutting edge - and bleeding edge - software. However, Arch is also aimed at more experienced or technically-minded users. As such, it is generally considered to be beyond the reach of those who lack the technical expertise (or persistence) required to use it. -

Pclinuxos Download Iso Pclinuxos

pclinuxos download iso pclinuxos. Ufficio Zero Linux – a freeware operating system designed by SIITE SRLS, which acquired the historic domain and makes various virtual servers available to the development team to host web, mail services, repositories and sharing servers for the development. The project is targeted to freelancers, private and state entities who want to use a free, useful and easy to understand tools. Currently Ufficio Zero Linux is offered in six versions: – Ufficio Zero Linux codename Bergamo 3.0.1 for pc with 64bit processors, based on PCLinuxOS and with desktop manager Mate – Ufficio Zero Linux codename Tropea 3.1 for pc with 64bit processors, based on Linux Mint 20 and with Mate desktop manager – Ufficio Zero Linux codename Siena 3.0.1 for pc with 32bit processors, based on LMDE4 and with Mate desktop manager – Ufficio Zero Linux codename Roma 2.0.2 for pc with 32bit processors, based on Devuan 3 Beowulf and with Xfce desktop manager – Ufficio Zero Linux codename Mantova 2.0.3 for pc with 64bit processors, based on PCLinuxOS and with desktop manager Mate – Ufficio Zero Linux codename Vieste 2.0.3 for pc with 64bit processors, based on Linux Mint 19.3 and with Mate desktop manager. PCLinuxOS WM Gamer. PCLinuxOS WM Gamer – a PCLinuxOS based Linux distribution which features the WindowMaker window manager as the default desktop ans a large set of preinstalled games. It uses WindowMaker because of it’s beauty and speed. This version also has LXDE installed to give it extra usability. You will need 1GB Ram for Live CD or can install. -

Future Linux Distribution Scenarios

Future Linux Distribution Scenarios Tim Bell [email protected] CERN IT-CM Grid Deployment Board 12.01.2021 CentOS 7/8 (was 2019, now out of date) ● Within the (previous commitment) release ● Full support (enhancements etc.) first 5 years ● Maintenance support next 5 years ● Extended support later available only RHEL($) CentOS Governance ● Rebuild mandate as community open source Linux, binary compatible with Red Hat Enterprise Linux ● Red Hat employed all of the community members in 2014 ● And IBM purchased Red Hat in 2019 for 34B USD ● Board structure has 11 members with 3 non-Red Hat including CERN and Fermilab employees ● CERN has hosted and participated in community events ● e.g. CentOS dojos at CERN - 2018, 2017 ● FOSDEM CERN situation before Dec 8th 2020 ● Production ● CERN CentOS 7 – 40K hosts - Majority of OS build work done upstream ● WLCG physics workloads ● Online ● Services (prior to C8 availability Q2 2020) ● CentOS 8 – 4K hosts – OS release from upstream build only, local automation ● New services starting with this ● Would become default towards the end of Run 3 in 2024 ● Retired (Nov 2020) ● Scientific Linux 6 ● No further updates available Previous Red Hat model FEDORA XX-1 FEDORA XX FEDORA XX+1 RHEL X RHEL X.0 RHEL X.1 RHEL X.Y alpha, beta GA CentOS X.0 CentOS X.1 CentOS X.Y Open development 10 years cycle Closed development Credit: Thomas Oulevey, BE-CSS Previous CentOS schedule Release Beta avail Production Maintenance End of Life CentOS 7 2014-07 2019-07 2024-06 CentOS 8 rebuild 2019-09 2024-08 2029-05 CentOS 8 stream 2019-09 2024-08 2029-08 CentOS 9 (est.) 2021 2023 2028 ● CentOS stream is a distro derived from the very latest patches for RHEL (i.e. -

User Guide 5

MANJAROLINUX USERGUIDE THEMANJARODEVELOPMENTTEAM Copyright © 2016 the Manjaro Development Team. Licensed under the Attribution-ShareAlike 4.0 International Licence (the “Licence”); you may not use this file except in compliance with the License. You may obtain a copy of the Licence at: https://creativecommons.org/licenses/by-sa/4.0/legalcode Unless required by applicable law or agreed to in writing, software distributed under the Licence is distributed on an “as is” basis, without warranties or conditions of any kind, either express or implied. See the Licence for the specific language governing permissions and limitations under the Licence. The source code for this documentation can be downloaded from: https://github.com/manjaro/manjaro-user-guide/ user guide 5 The Manjaro Development Team Core Team Alexandre A. Arnt Developer Guillaume Benoit Server Manager, Developer, Packager Ramon Buldó Developer, Packager Alexandru Ianu Systems Integrator, Packager Łukasz Matysiak Developer Rob McCathie Systems Integrator, Packager Wlad Meixner Web Developer, Web Consultant Mateusz Mikolajczyk Developer Demiray Muhterem Manjaro KDE Edition Maintainer, Turkish IRC and web support, Manjaro Artwork Philip Müller Project Leader, Project Management and Coordination, Mirrors Manager, Packager, Developer, Web Developer Roland Singer Founder, Designer, Developer, Web Developer, Pack- ager Artwork Lane Wiscombe (anex) Manjaro Artwork, MATE Community Edition Maintainer David Linares (mcder3) Manjaro Artwork: Plasma5 Designer, Theme designer, Installer visual -

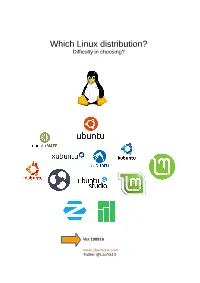

Which Linux Distribution? Difficulty in Choosing?

Which Linux distribution? Difficulty in choosing? Ver 190916 www.ubuntutor.com Twitter @LaoYa14 Contents Page Contents 3 That's enough 4 At first 5 At first little about Linux world 6 Quick start guide for choosing the right distro for beginners 7 Basic information 8 ”Linux tree” 9 Basic information 10 Questions on the web site 11 Distros 12 App store 13 Ubuntu 16.04 and 18.04 14 Ubuntu MATE 15 Lubuntu 16 Ubuntu Budgie 17 Kubuntu 18 Xubuntu 19 Linux Mint 20 Zorin 21 MX Linux 22 Pepermint 23 Deepin 24 Arch Linux 25 Manjaro 26 Ubuntu Kylin 27 Ubuntu Studio 28 Kali Linux 29 Edubuntu 30 Desktop environments for Linux 31 File manager NEMO 32 File manager NAUTILUS 33 Installing Ubuntu live USB (test drive) That's enough When laptop is old and there is Windows XP, what to do? You can install Ubuntu Mate on your old laptop and keep at the same time Windows XP too, if you like XP. Or you can buy a tiny new laptop about 200-300 €/$ and change Windows 10 to Ubuntu. It works! I have made both about three years ago, and I haven't used Windows since then. My own laptop is cheap HP Stream 4 MB/32 GB. When I was studying Ubuntu, I noticed that simple beginner's guide books were not available. So, I did a guide book. I also created a website and named it www.ubuntutor.com. It currently includes Ubuntu 16.04 and 18.04 tutorials. And this guide is third one.