122 Лисенко 2020.Pdf

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Universidad Pol Facultad D Trabajo

UNIVERSIDAD POLITÉCNICA DE MADRID FACULTAD DE INFORMÁTICA TRABAJO FINAL DE CARRERA ESTUDIO DEL PROTOCOLO XMPP DE MESAJERÍA ISTATÁEA, DE SUS ATECEDETES, Y DE SUS APLICACIOES CIVILES Y MILITARES Autor: José Carlos Díaz García Tutor: Rafael Martínez Olalla Madrid, Septiembre de 2008 2 A mis padres, Francisco y Pilar, que me empujaron siempre a terminar esta licenciatura y que tanto me han enseñado sobre la vida A mis abuelos (q.e.p.d.) A mi hijo icolás, que me ha dejado terminar este trabajo a pesar de robarle su tiempo de juego conmigo Y muy en especial, a Susana, mi fiel y leal compañera, y la luz que ilumina mi camino Agradecimientos En primer lugar, me gustaría agradecer a toda mi familia la comprensión y confianza que me han dado, una vez más, para poder concluir definitivamente esta etapa de mi vida. Sin su apoyo, no lo hubiera hecho. En segundo lugar, quiero agradecer a mis amigos Rafa y Carmen, su interés e insistencia para que llegara este momento. Por sus consejos y por su amistad, les debo mi gratitud. Por otra parte, quiero agradecer a mis compañeros asesores militares de Nextel Engineering sus explicaciones y sabios consejos, que sin duda han sido muy oportunos para escribir el capítulo cuarto de este trabajo. Del mismo modo, agradecer a Pepe Hevia, arquitecto de software de Alhambra Eidos, los buenos ratos compartidos alrrededor de nuestros viejos proyectos sobre XMPP y que encendieron prodigiosamente la mecha de este proyecto. A Jaime y a Bernardo, del Ministerio de Defensa, por haberme hecho descubrir las bondades de XMPP. -

XEP-0113: Simple Whiteboarding

XEP-0113: Simple Whiteboarding Huib-Jan Imbens mailto:jabber@imbens:nl xmpp:imbens@jabber:org 2003-09-07 Version 0.2 Status Type Short Name Deferred Informational Not yet assigned A proposal for an extremely simple whiteboarding protocol over Jabber. Legal Copyright This XMPP Extension Protocol is copyright © 1999 – 2020 by the XMPP Standards Foundation (XSF). Permissions Permission is hereby granted, free of charge, to any person obtaining a copy of this specification (the ”Specification”), to make use of the Specification without restriction, including without limitation the rights to implement the Specification in a software program, deploy the Specification in a network service, and copy, modify, merge, publish, translate, distribute, sublicense, or sell copies of the Specifi- cation, and to permit persons to whom the Specification is furnished to do so, subject to the condition that the foregoing copyright notice and this permission notice shall be included in all copies or sub- stantial portions of the Specification. Unless separate permission is granted, modified works that are redistributed shall not contain misleading information regarding the authors, title, number, or pub- lisher of the Specification, and shall not claim endorsement of the modified works by the authors, any organization or project to which the authors belong, or the XMPP Standards Foundation. Warranty ## NOTE WELL: This Specification is provided on an ”AS IS” BASIS, WITHOUT WARRANTIES OR CONDI- TIONS OF ANY KIND, express or implied, including, without limitation, -

Pesticidal Plants

Pesticidal Plants • Philip C. • Philip Stevenson, R. Steven Belmain and Murray B. Isman Pesticidal Plants From Smallholder Use to Commercialisation Edited by Philip C. Stevenson, Steven R. Belmain and Murray B. Isman Printed Edition of the Special Issue Published in Plants www.mdpi.com/journal/plants Pesticidal Plants Pesticidal Plants From Smallholder Use to Commercialisation Special Issue Editors Philip C. Stevenson Steven R. Belmain Murray B. Isman MDPI • Basel • Beijing • Wuhan • Barcelona • Belgrade Special Issue Editors Philip C. Stevenson Steven R. Belmain Murray B. Isman University of Greenwich University of Greenwich University of British Columbia UK UK Canada Editorial Office MDPI St. Alban-Anlage 66 4052 Basel, Switzerland This is a reprint of articles from the Special Issue published online in the open access journal Plants (ISSN 2223-7747) from 2019 to 2020 (available at: https://www.mdpi.com/journal/plants/special issues/Pesticidal). For citation purposes, cite each article independently as indicated on the article page online and as indicated below: LastName, A.A.; LastName, B.B.; LastName, C.C. Article Title. Journal Name Year, Article Number, Page Range. ISBN 978-3-03928-788-8 (Pbk) ISBN 978-3-03928-789-5 (PDF) Cover image courtesy of Philip C. Stevenson. c 2020 by the authors. Articles in this book are Open Access and distributed under the Creative Commons Attribution (CC BY) license, which allows users to download, copy and build upon published articles, as long as the author and publisher are properly credited, which ensures maximum dissemination and a wider impact of our publications. The book as a whole is distributed by MDPI under the terms and conditions of the Creative Commons license CC BY-NC-ND. -

Esa Study Contract Report

ESA STUDY CONTRACT REPORT ESA Contract No: Subject: Contractor: ESA ITT Number Current and Future Tech- Distributed Systems Group, AO/3-12280/07/NL/CB nologies for Collaborative Vienna University of Tech- Working Environments nology ESA CR() No: No of volumes: 1 Contractor’s Reference: This Volume No: 1 TEUN Abstract: This document reports the final, detailed result of the study on current and future technologies for collaborative working environments (CWEs). The goal of this study is to analyze current CWEs and whether they and their future trends are suitable for large- scale multinational organizations. To this end, we have analyzed the structure of large-scale organizations in general, and of ESA in particular, with respect to organization, geographical distribution, and IT environments. Requirements for CWEs used in collaborative work are presented. Based on an initial list of criteria given by ESA, we have revised and extended the list to introduce a comprehensive set of criteria for evaluating CWEs. The state-of-the- art CWEs are discussed and classified. We have selected 15 representative CWE products and evaluated and compared them in detail. From the evaluation and comparison of CWE products, we have presented our findings of current issues and future trends of CWEs. In particular, existing products provide many features required by large-scale and multinational organizations but those features are not well-integrated into a single system. Due to the complexity of collaborative work within those organizations, often many CWEs are used in parallel and it is not easy to integrate those CWEs together. The work described in this report was done under ESA Contract. -

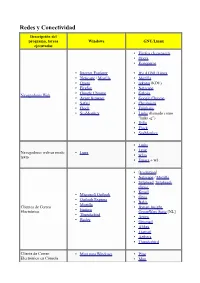

Redes Y Conectividad Descripción Del Programa, Tareas Windows GNU/Linux Ejecutadas • Firefox (Iceweasel) • Opera • Konqueror

Redes y Conectividad Descripción del programa, tareas Windows GNU/Linux ejecutadas • Firefox (Iceweasel) • Opera • Konqueror • Internet Explorer • IEs 4 GNU/Linux • Netscape / Mozilla • Mozilla • Opera • rekonq (KDE) • Firefox • Netscape • Google Chrome • Galeón Navegadores Web • Avant Browser • Google Chrome • Safari • Chromium • Flock • Epiphany • SeaMonkey • Links (llamado como "links -g") • Dillo • Flock • SeaMonkey • Links • • Lynx Navegadores web en modo Lynx • texto w3m • Emacs + w3. • [Evolution] • Netscape / Mozilla • Sylpheed , Sylpheed- claws. • Kmail • Microsoft Outlook • Gnus • Outlook Express • Balsa • Mozilla Clientes de Correo • Bynari Insight • Eudora Electrónico GroupWare Suite [NL] • Thunderbird • Arrow • Becky • Gnumail • Althea • Liamail • Aethera • Thunderbird Cliente de Correo • Mutt para Windows • Pine Electrónico en Cónsola • Mutt • Gnus • de , Pine para Windows • Elm. • Xemacs • Liferea • Knode. • Pan • Xnews , Outlook, • NewsReader Lector de noticias Netscape / Mozilla • Netscape / Mozilla. • Sylpheed / Sylpheed- claws • MultiGet • Orbit Downloader • Downloader para X. • MetaProducts Download • Caitoo (former Kget). Express • Prozilla . • Flashget • wxDownloadFast . • Go!zilla • Kget (KDE). Gestor de Descargas • Reget • Wget (console, standard). • Getright GUI: Kmago, QTget, • Wget para Windows Xget, ... • Download Accelerator Plus • Aria. • Axel. • Httrack. • WWW Offline Explorer. • Wget (consola, estándar). GUI: Kmago, QTget, Extractor de Sitios Web Teleport Pro, Webripper. Xget, ... • Downloader para X. • -

Underground Signals Carried Through Common Mycelial Networks Warn Neighbouring Plants of Aphid Attack

Ecology Letters, (2013) doi: 10.1111/ele.12115 LETTER Underground signals carried through common mycelial networks warn neighbouring plants of aphid attack Abstract Zdenka Babikova,1,2,3 Lucy The roots of most land plants are colonised by mycorrhizal fungi that provide mineral nutrients in Gilbert,2 Toby J. A. Bruce,3 Michael exchange for carbon. Here, we show that mycorrhizal mycelia can also act as a conduit for signalling Birkett,3 John C. Caulfield,3 between plants, acting as an early warning system for herbivore attack. Insect herbivory causes systemic Christine Woodcock,3 John A. changes in the production of plant volatiles, particularly methyl salicylate, making bean plants, Vicia faba, Pickett3 and David Johnson1* repellent to aphids but attractive to aphid enemies such as parasitoids. We demonstrate that these effects can also occur in aphid-free plants but only when they are connected to aphid-infested plants via a com- mon mycorrhizal mycelial network. This underground messaging system allows neighbouring plants to invoke herbivore defences before attack. Our findings demonstrate that common mycorrhizal mycelial networks can determine the outcome of multitrophic interactions by communicating information on herbi- vore attack between plants, thereby influencing the behaviour of both herbivores and their natural enemies. Keywords Arbuscular mycorrhizal fungi, broad bean (Vicia faba), common mycelial networks, induced defence, multi- trophic interactions, parasitoid wasp (Aphidius ervi), pea aphid (Acyrthosiphon pisum), plant volatiles, plant-to- plant communication. Ecology Letters (2013) gene expression in healthy tomato plants (Lycopersicon esculentum Mill) INTRODUCTION connected to plants infected with leaf early blight (Alternaria solani). Arbuscular mycorrhizal (AM) fungi form symbioses with many her- This finding suggests that interplant transfer of pathogenic fungal baceous plants, including important crop species, have a near global disease resistance signals via these networks could be occurring. -

Student Research & Internship Symposium

SCHEDULE Student Research & Internship Symposium Friday, Sept. 28, 2018 Edith Kinney Gaylord Cornerstone Arts Center 3–3:40 P.M. RICHARD F. CELESTE THEATRE Opening Remarks Jill Tiefenthaler, President of the College Student Presentations on their Collaborative Research Ella Axelrod ’19 “Historical Archaeology of the San Luis Valley: A Case Study of a Found Box” Kyrie Newby ’21 “Connecting Channels of Creativity: From an Idea to a Performance” Prakhar Gautam ’20 and José Monge Castro ’20 “Electric Field Manipulation of Crystal Forms” Student Presentations on their Internships Harper Kral ’20 “Topeka Zoo and Conservation Center, Topeka, KS” Abe Lahr ’19 “Department of Healthcare Policy and Financing (Medicaid Department), Denver, CO” 3:45–5 P.M. CORNERSTONE MAIN SPACE Poster Presentations 3:45-4:20 P.M. Poster Session 1 Research Abstracts P1-P31/ Internship Abstracts P1-P10 4:25-5 P.M. Poster Session 2 Research Abstracts P32-P62/ Internship Abstracts P11-P19 Student Research and Internship Symposium | Friday, Sept. 28, 2018 2 DEAR STUDENTS, FACULTY, STAFF, AND PARENTS, Welcome to the annual Student-Faculty Collaborative Research (SCoRe) and Internship Symposium, which brings our community together to recognize the many hours of research and experiential learning Colorado College students have undertaken with the support of their faculty, staff, and alumni mentors, both on and off campus. The symposium includes short presentations, poster sessions, and conversation across the disciplines, allowing participants a window into the experiential and deep learning that summer research and off- campus internships provide. Supporting these student experiences is central to our mission at Colorado College. This kind of learning cultivates many important skills. -

License Information GNU General Public License

################################################################# ################################################################# ####### ####### ####### Open Icon Library ####### ####### License File ####### ####### ####### ################################################################# ################################################################# Table of Contents: * Description * Sources * Licenses * File List * Icons from Wikicommons * Icons under Creative Commons licenses * Icons under GPL and LGPL licenses * Icons under Public Domain * Icons under MIT license * Icons under BSD license * Icons from app-install-data ################################################################# ## Description: The Open Icon Library contains icons from various sources. This file list the license and source of each file in this package. In the rare occasion where there is two files with the same name, you will have to check the developers package. If you wish to use these icons in your project, include this file in your projects documentation. ################################################################# ## Sources: AEM Pictorial Database (aem) link: http://www.aem.org/Technical/PictorialDatabase/index.asp license: PD license link: http://en.wikipedia.org/wiki/Public_domain format: eps -> svg, png subdirectory: open_icon_library-devel/icons/aem app-install-data (app-install) link: http://packages.debian.org/lenny/app-install-data licenses: Various, see docs/AUTHORS_app-install license link: see docs/AUTHORS_app-install format: xpm, svg, -

Themenabend SILC

Themenabend SILC Blick auf Jabber <<</>> Themenabend SILC: Blick auf Jabber Instant Messaging != „Chat” (1) Presence <<</>> Themenabend SILC: Blick auf Jabber Instant Messaging != „Chat” (2) /query <<</>> Themenabend SILC: Blick auf Jabber Instant Messaging != „Chat” (3) Viele Erweiterungen <<</>> Themenabend SILC: Blick auf Jabber Globale Adressierung (1) domain <<</>> Themenabend SILC: Blick auf Jabber Globale Adressierung (2) user@domain (Bare Jabber-ID) <<</>> Themenabend SILC: Blick auf Jabber Globale Adressierung (3) user@domain/resource (Full Jabber-ID) <<</>> Themenabend SILC: Blick auf Jabber Globale Adressierung (4) domain/resource <<</>> Themenabend SILC: Blick auf Jabber Standardisierung XMPP SILC • RFC 3920: XML streams, SASL, TLS, • White Paper stringprep profiles, stanza semantics • draft-riikonen-silc-spec-09 • RFC 3921: XMPP extensions • draft-riikonen-silc-pp-09 for basic instant messaging and • draft-riikonen-silc-ke-auth-09 presence • draft-riikonen-silc-commands-07 • RFC 3922: Mapping XMPP to the • draft-riikonen-silc-flags-payloads-04 IETF's CPIM specifications • draft-riikonen-silc-multimedia- • RFC 3923: End-to-end signing and session-00 object encryption for XMPP • draft-riikonen-presence-attrs-04 • RFC 4622: A Uniform Resource Identifier (URI) scheme for XMPP • RFC 4854: A Uniform Resource Name (URN) tree for use in XMPP extensions • RFC 4979: IANA registration of an Enumservice for XMPP • 228 XMPP Enhancement Proposals <<</>> Themenabend SILC: Blick auf Jabber Implementationen Jabber Clients SILC Clients Adium -

XMPP: the Definitive Guide Download at Boykma.Com XMPP: the Definitive Guide Building Real-Time Applications with Jabber Technologies

XMPP: The Definitive Guide Download at Boykma.Com XMPP: The Definitive Guide Building Real-Time Applications with Jabber Technologies Peter Saint-Andre, Kevin Smith, and Remko Tronçon Beijing • Cambridge • Farnham • Köln • Sebastopol • Taipei • Tokyo Download at Boykma.Com XMPP: The Definitive Guide by Peter Saint-Andre, Kevin Smith, and Remko Tronçon Copyright © 2009 Peter Saint-Andre, Kevin Smith, Remko Tronçon. All rights reserved. Printed in the United States of America. Published by O’Reilly Media, Inc., 1005 Gravenstein Highway North, Sebastopol, CA 95472. O’Reilly books may be purchased for educational, business, or sales promotional use. Online editions are also available for most titles (http://safari.oreilly.com). For more information, contact our corporate/ institutional sales department: (800) 998-9938 or [email protected]. Editor: Mary E. Treseler Indexer: Joe Wizda Production Editor: Loranah Dimant Cover Designer: Karen Montgomery Copyeditor: Genevieve d’Entremont Interior Designer: David Futato Proofreader: Loranah Dimant Illustrator: Robert Romano Printing History: April 2009: First Edition. Nutshell Handbook, the Nutshell Handbook logo, and the O’Reilly logo are registered trademarks of O’Reilly Media, Inc. XMPP: The Definitive Guide, the image of a kanchil mouse deer on the cover, and related trade dress are trademarks of O’Reilly Media, Inc. JABBER® is a registered trademark licensed through the XMPP Standards Foundation. Many of the designations used by manufacturers and sellers to distinguish their products are claimed as trademarks. Where those designations appear in this book, and O’Reilly Media, Inc. was aware of a trademark claim, the designations have been printed in caps or initial caps. While every precaution has been taken in the preparation of this book, the publisher and authors assume no responsibility for errors or omissions, or for damages resulting from the use of the information con- tained herein. -

Telomeric DNA Sequences in Beetle Taxa Vary with Species Richness

www.nature.com/scientificreports OPEN Telomeric DNA sequences in beetle taxa vary with species richness Daniela Prušáková1,2, Vratislav Peska3, Stano Pekár4, Michal Bubeník3, Lukáš Čížek1,2, Aleš Bezděk1 & Radmila Čapková Frydrychová1,2* Telomeres are protective structures at the ends of eukaryotic chromosomes, and disruption of their nucleoprotein composition usually results in genome instability and cell death. Telomeric DNA sequences have generally been found to be exceptionally conserved in evolution, and the most common pattern of telomeric sequences across eukaryotes is (TxAyGz)n maintained by telomerase. However, telomerase-added DNA repeats in some insect taxa frequently vary, show unusual features, and can even be absent. It has been speculated about factors that might allow frequent changes in telomere composition in Insecta. Coleoptera (beetles) is the largest of all insect orders and based on previously available data, it seemed that the telomeric sequence of beetles varies to a great extent. We performed an extensive mapping of the (TTAGG)n sequence, the ancestral telomeric sequence in Insects, across the main branches of Coleoptera. Our study indicates that the (TTAGG)n sequence has been repeatedly or completely lost in more than half of the tested beetle superfamilies. Although the exact telomeric motif in most of the (TTAGG)n-negative beetles is unknown, we found that the (TTAGG)n sequence has been replaced by two alternative telomeric motifs, the (TCAGG)n and (TTA GGG )n, in at least three superfamilies of Coleoptera. The diversity of the telomeric motifs was positively related to the species richness of taxa, regardless of the age of the taxa. -

Tele-Board: Enabling Efficient Collaboration in Digital Design Spaces Across Time and Distance

Tele-Board: Enabling Efficient Collaboration In Digital Design Spaces Across Time and Distance Raja Gumienny, Christoph Meinel∗, Lutz Gericke, Matthias Quasthoff, Peter LoBue, and Christian Willems Abstract Design Thinking is an approach for innovative problem solving. A typical characteristic of this approach involves multidisciplinary teams and the extensive use of tangible tools such as sticky notes, whiteboards and all kinds of prototyp- ing materials. When team members try to collaborate from separate locations their traditional way of working becomes nearly impossible. A number of computer sup- ported collaborative work systems exist, but there still lacks acceptable support for teams applying methods like Design Thinking. We have created an environment that allows these teams to work together efficiently across distances, without having to change their working modes. The Tele-Board prototype combines video conferenc- ing with a synchronized whiteboard transparent overlay. This unique setup enables regionally separated team members to simultaneously manipulate artifacts while seeing each other’s gestures and facial expressions. Our system’s flexible architec- ture maximizes hardware independence by supporting a diverse selection of input devices. User feedback has confirmed that the Tele-Board system is a good basis to further enable collaborative creativity across distances while retaining the essential feeling of working together. 1 Creativity Across Distances: Can We Make It Work? Collaborative creative work is done best in co-located settings. People communicate with each other face-to-face, see each other’s gestures and facial expressions, and directly manipulate all involved artifacts. Sticky notes, whiteboards, walls, pens, all imaginable handicraft objects, role-play and storytelling may all be used when creative methods such as Design Thinking are applied [1].