Załącznik Nr 1

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Nama:Dennis Kelas;X-1 No:7

Nama:dennis Kelas;X-1 No:7 Virus komputer merupakan program komputer yang dapat menggandakan atau menyalin dirinya sendiri dan menyebar dengan cara menyisipkan salinan dirinya ke dalam program atau dokumen lain. Virus komputer dapat dianalogikan dengan virus biologis yang menyebar dengan cara menyisipkan dirinya sendiri ke sel makhluk hidup. Virus komputer dapat merusak (misalnya dengan merusak data pada dokumen), membuat pengguna komputer merasa terganggu, maupun tidak menimbulkan efek sama sekali. Virus komputer umumnya dapat merusak perangkat lunak komputer dan tidak dapat secara langsung merusak perangkat keras komputer dengan cara memuat program yang memaksa over process ke perangkat tertentu misalnya VGA, Memory bahkan Procesor (terutama pada sistem operasi , seperti sistem operasi berbasis keluarga Windows (Windows 95, Windows 98/98SE, Windows NT, Windows NT Server, Windows 2000, Windows 2000 Server, Windows 2003, Windows 2003 Server, Windows XP Home Edition, Windows XP Professional, Windows XP Service Pack 1, Windows XP Service Pack 2, Windows Vista Service Pack 1 ) bahkan GNU/Linux. Efek negatif virus komputer terutama adalah memperbanyak dirinya sendiri, yang membuat sumber daya pada komputer (seperti CPU Real Time, penggunaan memori) menjadi berkurang secara signifikan. Hampir 95% Virus adalah virus komputer berbasis sistem operasi Windows. Sisanya, 2% menyerang Linux/GNU dengan versi kernel dibawah 1.4 (dan Unix, sebagai source dari Linux, tentunya), 1% menyerang Mac terutama Mac OS 9, Mac OS X (Tiger, Leopard). 2% lagi menyerang sistim operasi lain seperti FreeBSD, OS/2 IBM, dan Sun Operating System. Cara Mengatasi Virus Komputer Serangan virus dapat dicegah atau ditanggulangi dengan menggunakan perangkat lunak antivirus. Jenis perangkat lunak ini dapat juga mendeteksi dan menghapus virus komputer, asalkan basis data virus komputer yang dimiliki oleh perangkat lunak antivirus telah mengandung kode untuk menghapus virus tersebut. -

Antivirus Software Before It Can Detect Them

Computer virus A computer virus is a computer program that can copy itself and infect a computer without the permission or knowledge of the owner. The term "virus" is also commonly but erroneously used to refer to other types of malware, adware, and spyware programs that do not have the reproductive ability. A true virus can only spread from one computer to another (in some form of executable code) when its host is taken to the target computer; for instance because a user sent it over a network or the Internet, or carried it on a removable medium such as a floppy disk, CD, DVD, or USB drive. Viruses can increase their chances of spreading to other computers by infecting files on a network file system or a file system that is accessed by another computer.[1][2] The term "computer virus" is sometimes used as a catch-all phrase to include all types of malware. Malware includes computer viruses, worms, trojan horses, most rootkits, spyware, dishonest adware, crimeware, and other malicious and unwanted software), including true viruses. Viruses are sometimes confused with computer worms and Trojan horses, which are technically different. A worm can exploit security vulnerabilities to spread itself to other computers without needing to be transferred as part of a host, and a Trojan horse is a program that appears harmless but has a hidden agenda. Worms and Trojans, like viruses, may cause harm to either a computer system's hosted data, functional performance, or networking throughput, when they are executed. Some viruses and other malware have symptoms noticeable to the computer user, but many are surreptitious. -

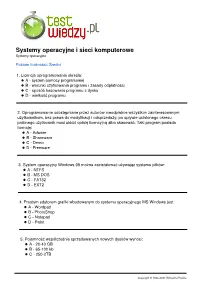

Systemy Operacyjne I Sieci Komputerowe Systemy Operacyjne

Systemy operacyjne i sieci komputerowe Systemy operacyjne Poziom trudności: Średni 1. Licencja oprogramowania określa: A - system pomocy programowej B - warunki użytkowania programu i zasady odpłatności C - sposób kasowania programu z dysku D - wielkość programu 2. Oprogramowanie udostępniane przez autorów nieodpłatnie wszystkim zainteresowanym użytkownikom, bez prawa do modyfikacji i odsprzedaży; po upływie ustalonego okresu próbnego użytkownik musi uiścić opłatę licencyjną albo skasować. Taki program posiada licencję: A - Adware B - Shareware C - Demo D - Freeware 3. System operacyjny Windows 98 można zainstalować używając systemu plików: A - NTFS B - MS DOS C - FAT32 D - EXT2 4. Prostym edytorem grafiki wbudowanym do systemu operacyjnego MS Windows jest: A - Wordpad B - PhotoShop C - Notepad D - Paint 5. Pojemność współcześnie sprzedawanych nowych dysków wynosi: A - 20-40 GB B - 65-100 kb C - 250-2TB Copyright © 1995-2021 Wirtualna Polska D - 512 MB 6. Konfiguracja sprzętowa systemu przechowywana jest w kluczu rejestru: A - HKEY_CLASSES_ROOT B - HKEY_LOCAL_MACHINE C - HKEY_CURRENT_CONFIG D - HKEY_USERS 7. W którym roku Microsoft wydał pierwszy system Windows? A - 1986 B - 1982 C - 1985 D - 1993 8. Jak brzmi angielski skrót od nazwy system operacyjny? A - OS B - DOS C - SO D - BIOS 9. Do programów antywirusowych nie należy: A - FDISK B - NOD32 C - Kaspersky D - MKS VIR 10. Poniżej podano cechy systemu NTFS, wskaż zdanie nieprawdziwe: A - możliwość przydziału uprawnień do plików i folderów użytkownikom i grupom B - brak dostępu do woluminów NTFS z poziomu systemów MS-DOS, Windows 95 i C - możliwość ograniczania ilości przestrzeni dyskowej wykorzystywanej przez użytkowników D - brak możliwości wykonania kopii systemu Copyright © 1995-2021 Wirtualna Polska 11. Którym poleceniem z linii poleceń sprawdzisz atrybuty plików? A - dir B - cd C - atrrib D - atribb 12. -

Tizimli Dasturiy Ta'minot

• YM. M.M.Aliyev,E.T.Toxirov TIZIMLI DASTURIY TA'MINOT Uslubiy qo'Uanma Toshl en ·· 2012 - -- ~--- «O'zbekiston temir yo'llari» DATK Toshkent temir yo'l muhandislari instituti M.M.Aliyev, E.T.Toxirov TIZIMLI DASTURIY TA'MINOT 5521900 - "lnformatika va axborot texnologiyalari" ta'lim yo'nalishi 2 - bosqich bakalavriat talabalari uchun uslubiy qo'llanma 6V! 6j"H ~OTe K a t T~wV!VlTa ------ ~ )' Toshkent - 2012 UDK651.31 Tizimli dasturiy ta'minot. Uslubiy qo'llanma. M.M.Aliyev, E.T.Toxirov. ToshTYMI, T.: 2012, 44 bet. Ushbu uslubiy qo'llanma kompyuter dasturiy ta'minoti va tizimli dasturiy ta'minoti: operatsion tizimlar, fayl menejerlari, utilita dasturlari, kompyuterning xavfsizligi asoslari kabi bilimlarni egallashga mo'ljallangan bo'lib, unda talabalarga nazariz jihatdan asosiy YO'nalishlar berilgan. Uslubiy qo'llanrna 5521900 - "Informatika va axborot texnologiyalari" ta'lim YO'nalishida tahsil oluvchi 2-bosqich bakalavriat talabalariga bilimlarini mustahkamlashlari uchun ishlab chiqilgan. Institut O'quv-uslubiy komissiyasi tomonidan nashrga tavsiya etilgan. Taqrizchilar: U.F. Karimov - t.f.n., dots. (ToshDMI); R.I. Ibragimov - t.f.n., dots. © Toshkent temir yo'l muhandislari instituti, 2012 Kirish Istalgan shaxsiy kompyuter, hattoki so'ngi rusumdagi zamonaviy kompyuter bo'lsada, u dasturiy taminotsiz shunchaki uskunadan boshqa narsa emas. Bunday holatda u eng elementar masalani ham hal eta olmaydi. Buning uchun dasturiy ta'minot muhim ahamiyatga ega. (DT yoki software). Dasturiy ta'miton - dasturlar to'plami bo'lib, u kompyuter muhitida -

Vírusvédelmi Technikák Vizsgálata Tanulmány

Vírusvédelmi technikák vizsgálata Tanulmány Veszprog Kft. 2002. Tartalomjegyzék Bevezetés ................................................................................................................................................................ 7 1. Néhány alapfogalom ....................................................................................................................................... 9 1.1. Háttértárolók felépítése ......................................................................................................................... 10 1.1.1. A diszkek fizikai felépítése ........................................................................................................... 10 1.1.2. Diszkek logikai felépítése ............................................................................................................. 11 1.1.3. Partíciók felépítése........................................................................................................................ 12 1.1.4. Directory- és fileszerkezet............................................................................................................. 13 1.1.5. Diszkhozzáférési lehetőségek........................................................................................................ 15 1.2. Fájlok és fájlrendszerek......................................................................................................................... 17 1.3. Hasznos és jóindulatú programok ........................................................................................................ -

Ochrona Danych W Lokalnej Sieci Komputerowej W Ujęciu Praktycznym

Jan A. Januszkiewicz Ochrona danych w lokalnej sieci komputerowej w ujęciu praktycznym Słupsk 2004 Spis treści Wstęp......................................................................................................................................................3 Cel pracy...........................................................................................................................................3 Przedmiot i zakres pracy................................................................................................................4 Rozdział 1. Bezpieczeństwo sieci komputerowej............................................................................5 1.1 Podział zagrożeń........................................................................................................................7 1.1.1 Zagrożenia wewnętrzne....................................................................................................7 1.1.2 Zagrożenia zewnętrzne.....................................................................................................9 Rozdział 2. Ochrona systemu...........................................................................................................15 2.1 Polityka bezpieczeństwa.........................................................................................................15 2.2 Model zabezpieczeń................................................................................................................18 Rozdział 3. Realizacja praktyczna....................................................................................................22 -

Systemy I Sieci Komputerowe Systemy Operacyjne I Sieci

Systemy i sieci komputerowe Systemy operacyjne i sieci Poziom trudności: Średni 1. W którym roku Microsoft wydał pierwszy system Windows? A - 1980 B - 1985 C - 1987 D - 1990 2. Po wyłączeniu zasilania komputera zawartość pamięci operacyjnej: A - zostaje wykasowana B - do ponownego uruchomienia jest przechowywana w schowku C - może być wykasowana lub nie, zależy od komputera D - w środowisku Windows nigdy nie zostaje wykasowana 3. Czy w Microsoft Windows 1.0 można było korzystać z myszki? A - Tak B - Nie 4. Co oznacza skrót WWW? A - Wielka Wyszukiwarka Wiadomości B - World Wide Web C - Wyszukiwarka Wszystkich Wiadomości D - Word Windows WiFi 5. Ile jest topologii fizycznych? A - 2 B - 5 C - 7 D - 10 6. Do programów antywirusowych nie należy: A - MKS VIR Copyright © 1995-2021 Wirtualna Polska B - Kaspersky C - NOD32 D - FDISK 7. Które rozszerzenie pliku zostało błędnie opisane? A - *.com – plik wykonywany B - *.gif - plik programu graficznego C - *.exe - plik arkusza kalkulacyjnego D - *.doc – plik tekstowy 8. Którym poleceniem z linii poleceń sprawdzisz atrybuty plików? A - dir B - attrib C - attache D - Assos 9. Licencja oprogramowania określa: A - system pomocy programowej B - warunki użytkowania programu i zasady odpłatności C - sposób kasowania programu z dysku D - wielkość programu 10. W której topologii po odłączeniu jednego komputera sieć przestanie działać? A - magistrali B - pierścienia C - gwiazdy D - hierarchiczna 11. Prostym edytorem grafiki wbudowanym do systemu operacyjnego MS Windows jest: A - Wordpad B - PhotoShop C - Notepad D - Paint Copyright © 1995-2021 Wirtualna Polska 12. Wskaż, która z poniższych nazw nie określa nazwy systemu operacyjnego: A - Windows 2000 B - Windows XP C - Linux D - Office 2007 13. -

Computer Virus & Antivirus Systems Index

COMPUTER VIRUS & ANTIVIRUS SYSTEMS INDEX 1. Introduction General information How to deal with Viruses How to protect from Viruses How Viruses spread around the world? Computer Viruses & Network Security AntiVirus AntiVirus Databases Statistics 2. 3. 4. 5. 6. 7. 8. 9. 10.Conclusion 11.Forecast Introduction to Computer Viruses Computer virus A computer virus is a computer program that can copy itself and infect a computer without permission or knowledge of the user. The term "virus" is also commonly used, albeit erroneously, to refer to many different types of malware and adware programs. The original virus may modify the copies, or the copies may modify themselves, as occurs in a metamorphic virus. A virus can only spread from one computer to another when its host is taken to the uninfected computer, for instance by a user sending it over a network or the Internet, or by carrying it on a removable medium such as a floppy disk, CD, or USB drive. Meanwhile viruses can spread to other computers by infecting files on a network file system or a file system that is accessed by another computer. Viruses are sometimes confused with computer worms and Trojan horses. A worm can spread itself to other computers without needing to be transferred as part of a host, and a Trojan horse is a file that appears harmless. Worms and Trojans may cause harm to either a computer system's hosted data, functional performance, or networking throughput, when executed. In general, a worm does not actually harm either the system's hardware or software, while at least in theory, a Trojan's payload may be capable of almost any type of harm if executed.