Blockchain Onder De Loep

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Funding by Source Fiscal Year Ending 2019 (Period: 1 July 2018 - 30 June 2019) ICANN Operations (Excluding New Gtld)

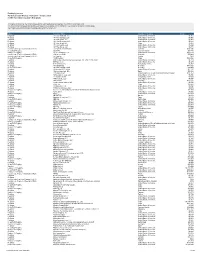

Funding by Source Fiscal Year Ending 2019 (Period: 1 July 2018 - 30 June 2019) ICANN Operations (excluding New gTLD) This report summarizes the total amount of revenue by customer as it pertains to ICANN's fiscal year 2019 Customer Class Customer Name Country Total RAR Network Solutions, LLC United States $ 1,257,347 RAR Register.com, Inc. United States $ 304,520 RAR Arq Group Limited DBA Melbourne IT Australia $ 33,115 RAR ORANGE France $ 8,258 RAR COREhub, S.R.L. Spain $ 35,581 RAR NameSecure L.L.C. United States $ 19,773 RAR eNom, LLC United States $ 1,064,684 RAR GMO Internet, Inc. d/b/a Onamae.com Japan $ 883,849 RAR DeluXe Small Business Sales, Inc. d/b/a Aplus.net Canada $ 27,589 RAR Advanced Internet Technologies, Inc. (AIT) United States $ 13,424 RAR Domain Registration Services, Inc. dba dotEarth.com United States $ 6,840 RAR DomainPeople, Inc. United States $ 47,812 RAR Enameco, LLC United States $ 6,144 RAR NordNet SA France $ 14,382 RAR Tucows Domains Inc. Canada $ 1,699,112 RAR Ports Group AB Sweden $ 10,454 RAR Online SAS France $ 31,923 RAR Nominalia Internet S.L. Spain $ 25,947 RAR PSI-Japan, Inc. Japan $ 7,615 RAR Easyspace Limited United Kingdom $ 23,645 RAR Gandi SAS France $ 229,652 RAR OnlineNIC, Inc. China $ 126,419 RAR 1&1 IONOS SE Germany $ 892,999 RAR 1&1 Internet SE Germany $ 667 RAR UK-2 Limited Gibraltar $ 5,303 RAR EPAG Domainservices GmbH Germany $ 41,066 RAR TierraNet Inc. d/b/a DomainDiscover United States $ 39,531 RAR HANGANG Systems, Inc. -

First Quarter 2009

EURID’S QUARTERLY PROGRESS REPORT First Quarter 2009 www.eurid.eu View over Prague 2 EURID’S QUARTERLY PROGRESS REPORT Table of Contents 4 UPDATE 5 FROM THE GENERAL MANAGER 6 ABOUT EURID AND .EU 7 INTERNATIONAL 8 THE .EU DOMAIN 12 THE REGISTRANTS 15 THE REGISTRARS 17 HUMAN RESOURCES 18 THE MANAGEMENT TEAM 19 THE BOARD AND STRATEGIC COMMITTEE FIRST QUARTER 2009 3 Update The .eu top-level domain and its registry, EURid, saw a variety of • Internet Expo, 17-18 February, Stockholm, Sweden developments over the first quarter of 2009. These include the • Innovact, 24-25 March, Reims, France items highlighted below. • 7th European Business Summit, 24-25 March, Brussels, Belgium. New programme launched The Flexible Promo Credit Programme began automatically on 1 Innovative communication January. The programme is similar to a pilot programme which During the first quarter of the year, EURid continued to explore ran last year. Registrars earn one credit for each .eu domain new forms of communication, including a video tutorial and chat name registered during a credit-earning period. Each credit can line. then be used to register one .eu domain name free of charge during a follow-up cash-in period. Registrars choose when The video tutorial was created to help registrars make the most they want a cash-in period to occur, which is what makes the of the new Flexible Promo Credit Programme. The four-minute programme flexible. streaming video included guidelines to help registrars decide which cash-in period might be best for their companies as well Global traveller as the terms and conditions of the programme. -

The Regulation of Abusive Activity and Content: a Study of Registries' Terms

INTERNET POLICY REVIEW Journal on internet regulation Volume 9 | Issue 1 The regulation of abusive activity and content: a study of registries’ terms of service Sebastian Felix Schwemer Centre for Information and Innovation Law (CIIR), University of Copenhagen, Denmark, [email protected] Published on 31 Jan 2020 | DOI: 10.14763/2020.1.1448 Abstract: This paper studies the role of domain registries in relation to unlawful or unwanted use of a domain name or the underlying website content. It is an empirical and conceptual contribution to the online content regulation debate, with specific focus on European country code top-level (ccTLD) domain name registries. An analysis of the terms of service of 30 European ccTLD registries shows that one third of the registries contain some use-related provision, which corresponds to approximately 47% of registered domains. The analysis also turns towards examples of notice-and-takedown mechanisms, the emergence of proactive screening and the practice of data validation. Based on the analysis, it calls for more clarity and transparency regarding domain registries’ role in content- or use-related takedowns. Keywords: Content regulation, Domain names, Terms of Service (TOS), Takedown, Abuse Article information Received: 17 Jul 2019 Reviewed: 10 Oct 2019 Published: 31 Jan 2020 Licence: Creative Commons Attribution 3.0 Germany Funding: This article is the result of a research project that has been funded by the Innovation Fund Denmark and the Danish Internet Forum (DIFO). Competing interests: The author has declared that no competing interests exist that have influenced the text. URL: http://policyreview.info/articles/analysis/regulation-abusive-activity-content-study-registries-terms-se rvice Citation: Schwemer, S. -

Funding by Source Fiscal Year Ending 2018 (Period: July 1, 2017 - June 30, 2018) ICANN Operations (Excluding New Gtld)

Funding by Source Fiscal Year Ending 2018 (Period: July 1, 2017 - June 30, 2018) ICANN Operations (excluding New gTLD) THIS REPORT SUMMARIZES THE TOTAL AMOUNT OF REVENUE BY CUSTOMER AS IT PERTAINS TO ICANN'S FISCAL YEAR 2018 Customer Name Total Country Class ! #1 Host Australia, Inc. $5,875 United States RAR ! #1 Host Canada, Inc. $5,890 United States RAR ! #1 Host China, Inc. $5,893 United States RAR ! #1 Host Germany, Inc. $5,922 United States RAR ! #1 Host Israel, Inc. $6,681 China RAR ! #1 Host Japan, Inc. $5,884 United States RAR ! #1 Host Korea, Inc. $5,885 United States RAR #1 Internet Services International, Inc. dba 1ISI $667 United States RAR $$$ Private Label Internet Service Kiosk, Inc. (dba "PLISK.com") $5,083 United States RAR .BOX INC. $27,765 Hong Kong RYN .CLUB DOMAINS, LLC $295,296 United States RYN .CO Internet SAS $138,100 Colombia RYC .hr Registry $500 Croatia RYC .TOP Registry $730,692 China RYN 007Names, Inc. $6,346 United States RAR 0101 Internet, Inc. $5,070 Hong Kong RAR 1&1 Internet SE $948,101 Germany RAR 1&1 Mail & Media GmbH $25,015 Germany RYN 101domain Discovery Limited $2,000 Ireland RAR 101domain GRS Limited $27,332 United States RAR 10dencehispahard, S.L. $28,427 Spain RAR 123domainrenewals, LLC $5,520 United States RAR 123-Reg Limited $151,261 United Kingdom RAR 1800-website, LLC $5,513 United States RAR 1API GmbH $140,269 Germany RAR 1st-for-domain-names, LLC $5,513 United States RAR 2030138 Ontario Inc. dba NamesBeyond.com and dba GoodLuckDomain.com -$87 United States RAR 22net, Inc. -

Domain Registration Agreement

Domain Registration Agreement This Domain Registration Agreement ("Registration Agreement") is between Bhosting Solutions ("we," "us," or "Bhosting Solutions"), as the sponsoring registrar, or acting as reseller for the sponsoring registrar identified in the WHOIS record which may be retrieved here, and you, the person or entity registering a domain or domains through Bhosting Solutions. By using Bhosting Solutions' domain registration services (the "Services"), you agree to be bound by this Registration Agreement. Please read this agreement carefully. We may modify, add, or delete portions of this Registration Agreement at any time. In such event, we will post a notice that we have made significant changes to this Registration Agreement on the Bhosting Solutions website for at least 30 days after the changes are posted and will indicate at the bottom of this Registration Agreement the date these terms were last revised. Any revisions to this Registration Agreement will become effective the earlier of (i) the end of such 30-day period or (ii) the first time you access or use the Services after such changes. If you do not agree to abide by this Registration Agreement, you are not authorized to use or access the Services. You acknowledge and agree that Bhosting Solutions may modify this Registration Agreement with or without notice in order to comply with any terms and conditions set forth by ICANN ("Internet Corporation for Assigned Names and Numbers") and/or the applicable registry administrators ("Registry Administrators") for the top level domains ("TLD") or country code top level domains ("ccTLD"). 1. Our Services Your domain registration will be effective upon occurrence of all of the following: a. -

Internet Policy Review

The regulation of abusive activity and content: a study of registries’ terms of service Schwemer, Sebastian Felix Published in: Internet Policy Review DOI: 10.14763/2020.1.1448 Publication date: 2020 Document version Publisher's PDF, also known as Version of record Document license: CC BY Citation for published version (APA): Schwemer, S. F. (2020). The regulation of abusive activity and content: a study of registries’ terms of service. Internet Policy Review, 9(1). https://doi.org/10.14763/2020.1.1448 Download date: 25. sep.. 2021 INTERNET POLICY REVIEW Journal on internet regulation Volume 9 | Issue 1 The regulation of abusive activity and content: a study of registries’ terms of service Sebastian Felix Schwemer Centre for Information and Innovation Law (CIIR), University of Copenhagen, Denmark, [email protected] Published on 31 Jan 2020 | DOI: 10.14763/2020.1.1448 Abstract: This paper studies the role of domain registries in relation to unlawful or unwanted use of a domain name or the underlying website content. It is an empirical and conceptual contribution to the online content regulation debate, with specific focus on European country code top-level (ccTLD) domain name registries. An analysis of the terms of service of 30 European ccTLD registries shows that one third of the registries contain some use-related provision, which corresponds to approximately 47% of registered domains. The analysis also turns towards examples of notice-and-takedown mechanisms, the emergence of proactive screening and the practice of data validation. Based on the analysis, it calls for more clarity and transparency regarding domain registries’ role in content- or use-related takedowns. -

Registration Agreement

REGISTRATION AND SERVICES AGREEMENT This Registration and Services Agreement (together with any Exhibits and Appendices hereto the “Agreement”) is made and entered into by and between you or the entity on behalf of which you are acting, as applicable (referred to herein, interchangeably, as “You,” “Registrant,” or “Customer”), and (i) PSI-USA, Inc., a Nevada corporation or (ii), in the event that You are directly transacting with a Reseller (as defined herein), solely such Reseller (PSI-USA, Inc. or such Reseller, as applicable, are referred to herein as “Provider”). BY SIGNING THIS AGREEMENT OR BY CLICKING THE “I ACCEPT” BUTTON LOCATED AT THE BOTTOM OF THIS PAGE OR SUBMITTING A REQUEST TO REGISTER, RENEW, OR TRANSFER A DOMAIN NAME, YOU AGREE TO BE BOUND BY THIS AGREEMENT. IF YOU DO NOT AGREE TO BE BOUND BY THIS AGREEMENT, PLEASE CLICK THE “I DO NOT ACCEPT” BUTTON. IF YOU DO NOT ACCEPT THIS AGREEMENT, YOUR REQUEST FOR REGISTRATION AND RELATED SERVICES WILL NOT BE PROCESSED AND PROVIDER SHALL HAVE NO OBLIGATION OR LIABILITY TO YOU WHATSOEVER. 1. Definitions All capitalized terms shall have the meaning ascribed to them in this Section 1 or elsewhere in this Agreement. 1.1. “Agreement” is defined in the Preamble. 1.2. “Beneficiary” is defined in Section 4.4. 1.3. “Board” is defined in Section 1.45. 1.4. “Change of Registrant” is defined in Section 4.2. 1.5. “Consensus Policy” has the meaning set forth in the Consensus Policies and Temporary Policies Specification (or any amended or replacement Policy), the current version of which is currently available at https://www.icann.org/resources/pages/approved-with-specs-2013-09-17-en#consensus- temporary. -

Roundup 201303 0 200924446

Lisbon, Portugal Member News CENTR domain statistics 49th CENTR General Assembly Recent Publications Upcoming events Survey Highlights (IDNs) CENTR Blog “Reputational studies” Recent meetings updates MAR 2013 M E M B E R N E W S HIGHLIGHTS (.nl) SIDN's DNS: reliable, available and innovative (.at) “Our DNS engineers, Unix managers and network managers NIC.at publish first ".at report" for 2013 are working constantly to maintain and improve the NIC.at have published their ".at Report" looking at latest availability of .nl infrastructure”. statistics on ownership and use of .at domains. (.no) (.ca) .no still the first choice for Norwegian businesses The Canadian Internet Forum A recent survey on Norid's request shows the Norwegian The Canadian Internet Forum (CIF) took place in February with top-level domain – .no – has a strong position among discussions on the issues that impact the safe and fair use of Norwegian businesses and among the public in general. the Internet. (.nz) (.ch) InternetNZ welcomes proposed News Media regulator SWITCH awarded Award 'Best of Swiss Web' Association InternetNZ welcomes a recommendation from the Law Europe's oldest Web Award is presenting its Honorary Award Commission that an independent News Media Standards 2013 to the SWITCH Foundation Authority be established (.cz) (.ro) CZ.NIC is Ready for Potential Attacks Improvements to registration and management system CZ.NIC realises it may be among a target of waves of attacks A new .RO domain name registration service has been launched against Czech companies. Thanks to robustness of implemented. This allows real time domain registration the entire system, it is unlikely that CZ.NIC operation could be through the EPP and REST protocols. -

Hacking Exposed 5Th Edition

452_Google_2e_FM.qxd 10/11/07 11:56 AM Page i Visit us at www.syngress.com Syngress is committed to publishing high-quality books for IT Professionals and deliv- ering those books in media and formats that fit the demands of our customers. We are also committed to extending the utility of the book you purchase via additional mate- rials available from our Web site. SOLUTIONS WEB SITE To register your book, visit www.syngress.com/solutions. Once registered, you can access our [email protected] Web pages. There you may find an assortment of value- added features such as free e-books related to the topic of this book, URLs of related Web sites, FAQs from the book, corrections, and any updates from the author(s). ULTIMATE CDs Our Ultimate CD product line offers our readers budget-conscious compilations of some of our best-selling backlist titles in Adobe PDF form. These CDs are the perfect way to extend your reference library on key topics pertaining to your area of expertise, including Cisco Engineering, Microsoft Windows System Administration, CyberCrime Investigation, Open Source Security, and Firewall Configuration, to name a few. DOWNLOADABLE E-BOOKS For readers who can’t wait for hard copy, we offer most of our titles in downloadable Adobe PDF form. These e-books are often available weeks before hard copies, and are priced affordably. SYNGRESS OUTLET Our outlet store at syngress.com features overstocked, out-of-print, or slightly hurt books at significant savings. SITE LICENSING Syngress has a well-established program for site licensing our e-books onto servers in corporations, educational institutions, and large organizations. -

Fy20-Funding-Source

Funding by Source Fiscal Year 2020 (Period: 1 July 2019 - 30 June 2020) ICANN Operations (excludes New gTLD) This report summarizes the funding received from each legal entity as it pertains to ICANN's Fiscal Year 2020. The most current fiscal year and all prior year reports are available in PDF format or Excel format on ICANN's Financial page. See: https://www.icann.org/resources/pages/governance/current-en Class Customer Name Country or Territory Total Registrar ! #1 Host Australia, LLC United States of America $5,954 Registrar ! #1 Host Canada, LLC United States of America $5,905 Registrar ! #1 Host China, LLC United States of America $5,903 Registrar ! #1 Host Germany, LLC United States of America $5,881 Registrar ! #1 Host Israel, Inc. China $1,000 Registrar ! #1 Host Japan, LLC United States of America $5,892 Registrar ! #1 Host Korea, LLC United States of America $5,913 country code Top Level Domain (ccTLD) .au Domain Administration Australia $102,395 New gTLD Registry .BOX INC. Cayman Islands $27,765 New gTLD Registry .CLUB DOMAINS, LLC United States of America $328,523 country code Top Level Domain (ccTLD) .CO Internet SAS Colombia $75,000 country code Top Level Domain (ccTLD) .hr Registry Croatia $500 New gTLD Registry .TOP Registry China $853,088 Registrar $$$ Private Label Internet Service Kiosk, Inc. (dba "PLISK.com") United States of America $5,310 Registrar 007Names, Inc. United States of America $6,270 Registrar 0101 Internet, Inc. Hong Kong, China $5,487 Registrar 1&1 IONOS SE Germany $861,721 New gTLD Registry 1&1 Mail & Media GmbH Germany $25,000 Registrar 101domain GRS Limited United States of America $27,127 Registrar 10dencehispahard, S.L. -

Resultados De Búsqueda De WHOIS

3/11/2019 Resultados de búsqueda de WHOIS España Buscar en la base de datos WHOIS Escribe un nombre de dominio para buscar Buscar Listados locales Resultados de búsqueda de WHOIS % .be Whois Server 6.1 % % The WHOIS service offered by DNS Belgium and the access to the records in the DNS Belgium % WHOIS database are provided for information purposes only. It allows % persons to check whether a specific domain name is still available or not % and to obtain information related to the registration records of % existing domain names. % % DNS Belgium cannot, under any circumstances, be held liable where the stored % information would prove to be incomplete or inaccurate in any sense. % % By submitting a query you agree not to use the information made available % to: % - allow, enable or otherwise support the transmission of unsolicited, % commercial advertising or other solicitations whether via email or otherwise; % - target advertising in any possible way; % - to cause nuisance in any possible way to the domain name holders by sending % messages to them (whether by automated, electronic processes capable of % enabling high volumes or other possible means). % % Without prejudice to the above, it is explicitly forbidden to extract, copy % and/or use or re-utilise in any form and by any means (electronically or % not) the whole or a quantitatively or qualitatively substantial part % of the contents of the WHOIS database without prior and explicit permission % by DNS Belgium, nor in any attempt thereof, to apply automated, electronic % processes to DNS Belgium (or its systems). % https://es.godaddy.com/whois/results.aspx?domain=catglobal.be&recaptchaResponse=03AOLTBLTZSbPaa5P4R4DrrTdipQSleaDI-E9viOhfeYrsicn0iKG8E1Lf… 1/5 3/11/2019 Resultados de búsqueda de WHOIS % You agree that any reproduction and/or transmission of data for commercial % purposes will always be considered as the extraction of a substantial % part of the content of the WHOIS database. -

COM(2017) 725 Final

EUROPEAN COMMISSION Brussels, 4.12.2017 COM(2017) 725 final REPORT FROM THE COMMISSION TO THE EUROPEAN PARLIAMENT AND THE COUNCIL On the implementation, functioning and effectiveness of the .eu Top-Level Domain EN EN 1. BACKGROUND In April 2016, the .eu Top-Level Domain (TLD) celebrated its 10th anniversary. Over the past ten years, the .eu country code Top Level Domain (ccTLD) has continued to market itself as an innovative and modern extension, very much able to both catch up with the legacy TLDs, which have been in the domain environment for three decades, and to compete with the new generic Top-Level Domains (gTLDs) which were introduced in 2014. At the end of Q1 2017, the .eu TLD was the 7th largest country code TLD in the world.1 With over 3.7 million registrations, the .eu TLD has established itself as a valuable option for any European resident choosing a domain name for their Internet presence. In line with Article 8 of Regulation (EC) No 733/2002 on the implementation of the .eu TLD, the Commission is required to submit a report to the European Parliament and the Council one year after the adoption of the Regulation, and every two years thereafter. This Report concerns the implementation, functioning, and effectiveness of the .eu TLD over the past two years, in particular during the period from 1st April 2015 to 31st March 2017. 2. THE .EU LEGAL FRAMEWORK AND BASIC PRINCIPLES The .eu TLD was established by the following legal acts: – Regulation (EC) No 733/2002 of the European Parliament and of the Council of 22nd April 2002 on the implementation of the .eu TLD (as amended)2; – Commission Regulation (EC) No 874/2004 of 28th April 2004 laying down public policy rules (PPR), concerning the implementation and functions of the .eu TLD, and the principles governing registration (as amended).3 EURid is the current Registry operator, responsible for the organisation, administration and management of the .eu TLD and its variants in other scripts.