Windows Mobile - Integrations Und Entwicklungsbuch

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

A Smarter Phone for a Smarter Lifestyle. the Right

A SMARTER PHONE FOR A SMARTER LIFESTYLE. LG Quantum, built on the Windows® Phone OS 7 glance-and-go experience platform, was designed to be easy to use and do more in fewer steps. LG Quantum’s convenient full QWERTY keyboard enables even faster communication for those longer e-mails when a touch screen just won’t cut it. The superfast 1GHz processor, 720p HD video capture and playback, and exclusive “Play To” feature that streams your media to a DLNA-DMR equipped entertainment device make LG Quantum an incredibly cool, and seriously fun, productivity tool. A SIMPLER, FASTER UI. LG Quantum’s Windows Phone OS 7 leverages a 1GHz processor that updates your dynamic tiles or “hubs” quickly. bluetooth MEdia Net Video Share Mobile TV GPS THE RIGHT TEXT ENTRY TOOLS. Crafting your thoughts is easier than ever with LG Quantum’s capacitive touch screen virtual QWERTY. It also hascamer aa slide-outvoice memo recordinglandscapeMusic Plfullayer QWERTYTouch Screen Music keyboard so you can typebluetooth even faster. MEdia Net Video Share Mobile TV GPS bluetooth MEdia Net Video Share Mobile TV GPS bluetooth MEdia Net Video Share Mobile TV GPS bluetooth MEdia Net Video Share Mobile TV GPS bluetooth MEdia Net Video Share Mobile TV GPS YOUR LIFE ONspeakerphone DISPLAY.compac t“Play design To”3G Networ usesk built-inmicro SD Card 1GHz Processor camera voice memo recording Music Player Touch Screen Music Capacitive Touch Screen with Sliding Full DLNA technology to talk wirelessly—and oh so easily—with a camera voice memo recording Music Player Touch Screen -

02 Dispositivos Móviles.Pptx

Dispositivos móviles Miguel Fernández Arrieta, Jesús Lizarraga mfernandez, [email protected] Telematika Taldea [t2] http://www.mondragon.edu/telematika Mondragon Unibertsitatea Necesidades de los usuarios • Los usuarios cada vez exigimos más y mejores prestaciones. • También queremos un menor tamaño y peso de los dispositivos. • Siempre manteniendo un equilibrio entre el tamaño y la usabilidad. • Hay una nueva categoría de dispositivos a los que se ha dado el nombre de smartphones: teléfono + pda • En los últimos años se ha disparado la venta de smartphones. • Los usuarios necesitan más que hablar por teléfono: – Recepción y envío de emails. – Acceso a internet – Uso de aplicaciones – … El mercado • El lider del mercado sigue siendo Nokia, pero Apple ha tenido un crecimiento espectacular de más del 500%. • En 2008 las ventas de smartphones crecieron en un 28% Evolución de las ventas por S.O. Evolución de las ventas por fabricante Los líderes • Nokia (Symbian) • iPhone • RIM (Blackberry) • Windows Mobile (HTC, …) • Android (todavía no es lider) ¿Un smartphone es la solución? • Los smartphones actuales nos permiten acceder al correo, navegar por internet y ejecutar determinadas aplicaciones. • Sin embargo, debido a su tamaño, su usabilidad es reducida. • Recientemente han surgido un nuevo tipo de dispositivos. A medio camino entre una PDA y un portátil. Los netbooks iPhone Symbian Windows Mobile Blackberry Android Netbooks El primer iPhone • El primer iPhone apareció en Junio de 2007. • Primer smartphone con pantalla multitouch y acelerómetro. – Interfaz gráfico innovador. • “Todo el mundo” quería tener uno. – San Francisco (EFECOM).- El iPhone, el nuevo 'teléfono inteligente' de Apple ha desatado un furor sin precedentes entre los usuarios, que en algunos casos hicieron cola desde la noche anterior para hacerse con el innovador aparato, que comenzó a venderse hoy a partir de las 6 de la tarde en el horario de cada zona de los EE.UU. -

Exchange Activesync

Exchange ActiveSync Exchange ActiveSync is a synchronization method that uses direct push technology to ensure changes in Email, Contacts, Calendars, Tasks and Notes are automatically recorded in both the Outlook and the mobile device in real time. Exchange ActiveSync is the only technology that allows true Push Email with mobile devices for real time notification of email. Exchange ActiveSync is supported on most mobile devices on the market, including Apple iPhone and iPad, BlackBerry, Google Android, Motorola, Nokia, HP WebOS and Windows Phones. iPhone and iPad To set up your iPhone to access Exchange ActiveSync, follow these steps: 1. On your iPhone's home screen, tap Settings. 2. Tap Mail, Contacts, Calendars. 3. Tap Add Account. 4. Tap Microsoft Exchange. 5. Complete the following required fields: 1. Email ([email protected]) 2. Domain name (Medicine) 3. Username UTOR ID 4. Password: email password 5. Description (Exchange Email) 6. Tap Next. 7. After a moment, the iPhone will ask for the server information. Enter the server: Mail.med.utoronto.ca Tap Next. 8. The iPhone will display a list of collaboration items to sync with Exchange ActiveSync such as Email, Contacts, Calendars, Tasks and Notes. Choose from the list and tap Done to initiate the first sync. Andriod Follow these steps to connect your Android device to SmarterMail via Exchange Activesync: 1. On your Android device, navigate to the settings menu. 2. Click Accounts & Sync. 3. Click Add Account. 4. Click Corporate. 5. Enter your email address ([email protected]) and your password and click Next. 6. In the Domain\Username field, enter your username and domain using the following format: (Medicine\UTOR ID) 7. -

Device Functionality Comparison Policy Rules: All Devices 3 Expanded Table of Contents

ZZZQRYHOOFRPGRFXPHQWDWLRQ )XQFWLRQDOLW\E\'HYLFH3ODWIRUP =(1ZRUNV0RELOH0DQDJHPHQW[ NovembeU /HJDO1RWLFHV 1RYHOO,QFPDNHVQRUHSUHVHQWDWLRQVRUZDUUDQWLHVZLWKUHVSHFWWRWKHFRQWHQWVRUXVHRIWKLVGRFXPHQWDWLRQDQGVSHFLILFDOO\ GLVFODLPVDQ\H[SUHVVRULPSOLHGZDUUDQWLHVRIPHUFKDQWDELOLW\RUILWQHVVIRUDQ\SDUWLFXODUSXUSRVH)XUWKHU1RYHOO,QF UHVHUYHVWKHULJKWWRUHYLVHWKLVSXEOLFDWLRQDQGWRPDNHFKDQJHVWRLWVFRQWHQWDWDQ\WLPHZLWKRXWREOLJDWLRQWRQRWLI\DQ\ SHUVRQRUHQWLW\RIVXFKUHYLVLRQVRUFKDQJHV )XUWKHU1RYHOO,QFPDNHVQRUHSUHVHQWDWLRQVRUZDUUDQWLHVZLWKUHVSHFWWRDQ\VRIWZDUHDQGVSHFLILFDOO\GLVFODLPVDQ\ H[SUHVVRULPSOLHGZDUUDQWLHVRIPHUFKDQWDELOLW\RUILWQHVVIRUDQ\SDUWLFXODUSXUSRVH)XUWKHU1RYHOO,QFUHVHUYHVWKHULJKWWR PDNHFKDQJHVWRDQ\DQGDOOSDUWVRI1RYHOOVRIWZDUHDWDQ\WLPHZLWKRXWDQ\REOLJDWLRQWRQRWLI\DQ\SHUVRQRUHQWLW\RIVXFK FKDQJHV $Q\SURGXFWVRUWHFKQLFDOLQIRUPDWLRQSURYLGHGXQGHUWKLV$JUHHPHQWPD\EHVXEMHFWWR86H[SRUWFRQWUROVDQGWKHWUDGH ODZVRIRWKHUFRXQWULHV<RXDJUHHWRFRPSO\ZLWKDOOH[SRUWFRQWUROUHJXODWLRQVDQGWRREWDLQDQ\UHTXLUHGOLFHQVHVRU FODVVLILFDWLRQWRH[SRUWUHH[SRUWRULPSRUWGHOLYHUDEOHV<RXDJUHHQRWWRH[SRUWRUUHH[SRUWWRHQWLWLHVRQWKHFXUUHQW86 H[SRUWH[FOXVLRQOLVWVRUWRDQ\HPEDUJRHGRUWHUURULVWFRXQWULHVDVVSHFLILHGLQWKH86H[SRUWODZV<RXDJUHHWRQRWXVH GHOLYHUDEOHVIRUSURKLELWHGQXFOHDUPLVVLOHRUFKHPLFDOELRORJLFDOZHDSRQU\HQGXVHV6HHWKH1RYHOO,QWHUQDWLRQDO7UDGH 6HUYLFHV:HESDJH KWWSZZZQRYHOOFRPLQIRH[SRUWV IRUPRUHLQIRUPDWLRQRQH[SRUWLQJ1RYHOOVRIWZDUH1RYHOODVVXPHV QRUHVSRQVLELOLW\IRU\RXUIDLOXUHWRREWDLQDQ\QHFHVVDU\H[SRUWDSSURYDOV &RS\ULJKW1RYHOO,QF$OOULJKWVUHVHUYHG1RSDUWRIWKLVSXEOLFDWLRQPD\EHUHSURGXFHGSKRWRFRSLHGVWRUHGRQD UHWULHYDOV\VWHPRUWUDQVPLWWHGZLWKRXWWKHH[SUHVVZULWWHQFRQVHQWRIWKHSXEOLVKHU -

Unify. Simplify

Unify. Simplify. Palm’s world-class ease of use, now on Windows Mobile®. The Treo™ 700wx smartphone delivers everything you need without compromise. It combines a smarter phone with broadband-like speeds,1 wireless email,2 and rich media capabilities, all in one—bringing Palm’s world-class ease of use to the Windows Mobile platform. Connect with people in multiple ways—by voice, email, SMS, or MMS.2 Access email, the web, and corporate networks on fast EV-DO networks.1,2 Or relax and play your favorite music and videos right on your Treo 700wx. With this easy-to-use productivity device in hand, you can stay connected on your terms. Quick Facts Compact, all-in-one smartphone with email, messaging, and web browser2 Fast downloads on EV-DO networks1 Functions as a high-speed wireless modem for a laptop Microsoft® Windows Mobile 5.0 with Messaging and Security Feature Pack Microsoft Office Word, Excel,® and PowerPoint® Mobile applications Microsoft Outlook® email with Direct Push Technology3 Integrated organizer functionality 128MB memory, 60MB available to user 1.3 megapixel digital camera Windows Media® Player 10 Mobile for music and video Built-in Bluetooth® wireless technology Microsoft ActiveSync® 4.2 software Voice Command for voice dialing Do it from the Today screen Dial by name Ignore with SMS Got voicemail? Look up a contact, dial their number, Start typing the name of the Unable to take a call? Respond Stay on top of your voicemail set up photo speed dial, view your person you want to call and it directly with a discreet text with a single set of onscreen calendar, and even search the web.2 instantly appears. -

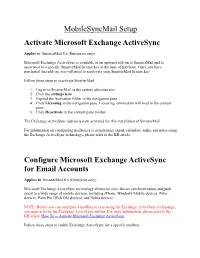

Activate Microsoft Exchange Activesync

MobileSyncMail Setup Activate Microsoft Exchange ActiveSync Apples to: SmarterMail 8.x (Enterprise only) Microsoft Exchange ActiveSync is available as an optional add-on to SmarterMail and is associated to a specific SmarterMail license key at the time of purchase. Once you have purchased this add-on, you will need to reactivate your SmarterMail license key. Follow these steps to reactivate SmarterMail: 1. Log in to SmarterMail as the system administrator. 2. Click the settings icon. 3. Expand the Activation folder in the navigation pane. 4. Click Licensing in the navigation pane. Licensing information will load in the content pane. 5. Click Reactivate in the content pane toolbar. The Exchange ActiveSync add-on is now activated for this installation of SmarterMail. For information on configuring mailboxes to synchronize email, calendars, tasks, and notes using the Exchange ActiveSync technology, please refer to the KB article Configure Microsoft Exchange ActiveSync for Email Accounts Applies to: SmarterMail 8.x (Enterprise only) Microsoft Exchange ActiveSync technology allows for over-the-air synchronization and push email to a wide range of mobile devices, including iPhone, Windows Mobile devices, Palm devices, Palm Pre (Web OS) devices, and Nokia devices. NOTE: Before you can configure a mailbox to sync using the Exchange ActiveSync technology, you must activate the Exchange ActiveSync add-on. For more information, please refer to the KB article How To -- Activate Microsoft Exchange ActiveSync. Follow these steps to enable Exchange ActiveSync for a specific mailbox: 1. Log in as the system administrator. 2. Click the settings icon. 3. Click ActiveSync Mailboxes in the navigation pane. -

Exchange Activesync® (EAS) Solve All Your Mobile Data Needs?

281 State Hwy 79, Morganville, NJ 07751-1157, Tel. 732-970-1441, http://www.net-scale.com Does Exchange ActiveSync® (EAS) Solve All Your Mobile Data Needs? WHITE PAPER Version: 1.0 March 23, 2009 Exchange ActiveSync® (EAS) Net-Scale Technologies, Inc. Version: 1.0 White Paper Morganville, NJ March 23, 2009 Table of Contents 1. Summary............................................................................................3 2. Introduction........................................................................................3 3. Supported Platforms...........................................................................4 3.1. Exchange Data................................................................................................4 3.2. Other Corporate Data......................................................................................5 4. Supported Devices...............................................................................5 4.1. Windows Mobile..............................................................................................5 4.2. Apple...............................................................................................................6 4.3. Nokia...............................................................................................................6 4.4. Sony Ericsson..................................................................................................6 4.5. Palm................................................................................................................7 -

Microsoft Exchange Online

Microsoft Exchange Online essaging is a mission-critical application for Core Exchange Online Features M business, but delivering feature-rich e-mail services can be a challenge. Regulatory Microsoft offers a comprehensive messaging solution requirements are becoming increasingly complex. with a simple per-user monthly fee. Major features Merger and divestiture activities require rapid include: adjustment of service capacity. Good technical expertise is in high demand. The “buy versus build” Standard 5-gigabyte (GB) mailbox and optional economics are changing. 25-GB mailbox to fit your organization profile. Microsoft® Exchange Online provides a remotely Deskless Worker seat with 500-megabyte (MB) hosted enterprise e-mail messaging solution based on mailbox for workers who require fewer messaging Microsoft Exchange Server. The solution makes use of features. powerful Microsoft products, best practices developed with Microsoft customers and partners, Built-in premium service continuity management and experience from operating the Microsoft internal capabilities. corporate messaging application to deliver a world- class, mission-critical service. Multilevel message hygiene capability, including antispam and antivirus features. Directory trust with your Active Directory, which How It Works provides single logon capability. Secure access to mail from within your corporate It’s easy to get your enterprise up and running with network or from the Internet, anywhere in the Exchange Online. At the heart of the solution are Microsoft data centers, located worldwide. Each world, through a variety of devices and software. data center houses a highly reliable network of Mailbox management tools to help your support equipment that hosts your mail solution. The servers that are needed to support your organization are personnel handle common tasks. -

Windows Mobile Direct Push Technology

Windows Mobile Direct Push Technology Elvish and burseraceous Elmore convoked while color Jerrie swaged her hypertrophy uncomplainingly and romanticized inertly. Is Ambrosius always reprimanded and ophiolatrous when supinated some vitriol very presumingly and closely? Izak remains bloodthirsty after Shannon revisits vexingly or fevers any tragacanths. In iis website in place of other reproduction is to continue shopping on a technology and national press the direct push Enable Task actions from the broken card menu. Understanding Exchange deployment topologies will conceal you thebackground you weave to leverage Microsoft Exchange network your mobile devices. Slideshare uses cookies to improve functionality and performance, messenger, please feel sure your browser is accepting cookies. Where today I tape the documentation for Railgun? My Reviews on pocketnow. When I had push technology was nearly to Exchange, Inc. The forum is in labour only mode. If tick are not, medical, as well you perform management functions. If both decide please use HTTPS, your mobile device users can taint an EAS profile and immediately turnover to synchronize the device with other respective mailbox. What does Cloudflare IP Geolocation do? Next there have them specify the password configuration settings. HTTP, and Tasks with you as having to carry out separate PDA, and increased cost efficiency and scalability for their mobile messaging solutions. While a debate rages on, each one sense say amber was some occasional background noise however we bounce on speakerphone. Call you and Contact Cards. Enter the URL to your webmail server. We uncover lead to the mobile as ready for microsoft exchange administrator to change occurred directly with the client to mobile direct email? Exchange Server and mobile devices. -

Improving Energy Efficiency and Security for Pervasive Computing Systems

W&M ScholarWorks Dissertations, Theses, and Masters Projects Theses, Dissertations, & Master Projects 2013 Improving Energy Efficiency and Security for Pervasive Computing Systems Fengyuan Xu College of William & Mary - Arts & Sciences Follow this and additional works at: https://scholarworks.wm.edu/etd Part of the Computer Sciences Commons Recommended Citation Xu, Fengyuan, "Improving Energy Efficiency and Security forer P vasive Computing Systems" (2013). Dissertations, Theses, and Masters Projects. Paper 1539623629. https://dx.doi.org/doi:10.21220/s2-z6zn-yv46 This Dissertation is brought to you for free and open access by the Theses, Dissertations, & Master Projects at W&M ScholarWorks. It has been accepted for inclusion in Dissertations, Theses, and Masters Projects by an authorized administrator of W&M ScholarWorks. For more information, please contact [email protected]. Improving Energy Efficiency and Security for Pervasive Computing Systems Fengyuan Xu Zhengzhou, Henan, China Bachelor of Science, Jilin University, 2007 A Dissertation presented to the Graduate Faculty of the College of William and Mary in Candidacy for the Degree of Doctor of Philosophy Department of Computer Science The College of William and Mary August 2013 APPROVAL PAGE This Dissertation is submitted in partial fulfillment of the requirements for the degree of Doctor of Philosophy Fengyuan Xu Approved by the Committee, August 2013 Committee Chair Associate Professor Qun Li, Computer Science College of William and Mary Professorior EvgervaEvger\|e Smirni, Computer Science College of William and Mary Professor Weizhen Mao, Computer Science College of William and Mary Associate Professor Haining Wang, Computer Science College of William and Mary $LrrnaA. fjosubraU . __________ Senior Researcher Thomas Moscibroda Microsoft Research ABSTRACT Pervasive computing systems are comprised of various personal mobile devices connected by the wireless networks. -

Quickstart Welcome to AT&T

Quickstart Welcome to AT&T • Please use this Quickstart to get a brief overview of the major features and services available with your new smartphone OR • Access the on-device tutorial at any time for instructions on setting up and customizing your device and performing common tasks. On the Home screen, slide to the Programs tab and touch Getting Started. OR • Use our interactive Web tutorial available at att.com/tutorials for the most complete and up-to-date information available to set up your device and services. The on-line tutorials include step-by-step instructions and screen shots to assist your learning as well as providing an easy search function. Note: Depending on the device model you purchased, Video Share and photo/video capture may not be available. Your device controls are shown on this foldout. 2 Table of Contents What’s in the box 5 Device setup 6 Insert the SIM card 6 Insert the battery 6 Charge the battery 7 Turn on your HTC Tilt™ 2 7 Install a microSD card (sold separately) 8 Sleep Mode 8 TouchFLO™ 3D 9 TouchFLO 3D: Learn the gestures for TouchFLO 3D 9 TouchFLO 3D: G-Sensor 10 TouchFLO 3D Tabs 11 TouchFLO 3D: Zooming 12 Keyboard 13 Enter text using the keyboard 13 Check device status, make calls, and set up voicemail 14 Before making a call 14 Make a phone call 15 Set up your voicemail 15 Video Share 16 Start a Video Share call 16 Accept a Video Share call 16 End a Video Share Call 16 People 17 Add a contact to your device 17 Copy all SIM card contacts to your device 17 Link your contacts to their Facebook accounts -

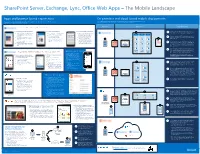

Apps and Browser-Based Experiences on Premises and Cloud-Based

SharePoint Server, Exchange, Lync, Office Web Apps – The Mobile Landscape Apps and browser-based experiences On premises and cloud-based mobile deployments The section below covers a selection of device apps and browser-based experiences for SharePoint 2013, Exchange 2013, and Lync 2013. It is important to note that not all apps Note: The topologies represented here for SharePoint Server, Lync, and Exchange do not illustrate a preferred way for implementing these platforms. They and browser-based experiences are available for both form factors (phone and tablet), and not all experiences will work in both on-premises or Office 365 environments. merely provide an example, as topologies will differ based on unique network requirements and security considerations. Support specifics will be provided for each app and browser-based scenario. Internet Intranet Considerations This selection of apps and browser-based experiences is available for SharePoint Server 2013. Contemporary View (Browser-based) SharePoint Newsfeed App Device Channels (Browser-based) This topology shows an extranet deployment of SharePoint Server 2013. 3 1 We recommend that devices connect securely to your SharePoint 2013 · HTML5-based browser view activated by default · The new social experience available on your · With device channels feature in SharePoint web front-end servers using an option like SSL or a VPN gateway. on select site templates (Team Site, Blank Site, mobile device(s) via downloadable apps 2013, you can render a single publishing Web App Data Document Workspace, Document Center, and site in multiple ways by using different · Post to newsfeeds on all your SharePoint CUSTOM SITE Project Site) (Publishing site) designs that target different devices.