Broken Synapse Je Suis Un Grand Fan De Frozen Synapse Depuis Sa Sortie En 2011

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

GOG-API Documentation Release 0.1

GOG-API Documentation Release 0.1 Gabriel Huber Jun 05, 2018 Contents 1 Contents 3 1.1 Authentication..............................................3 1.2 Account Management..........................................5 1.3 Listing.................................................. 21 1.4 Store................................................... 25 1.5 Reviews.................................................. 27 1.6 GOG Connect.............................................. 29 1.7 Galaxy APIs............................................... 30 1.8 Game ID List............................................... 45 2 Links 83 3 Contributors 85 HTTP Routing Table 87 i ii GOG-API Documentation, Release 0.1 Welcome to the unoffical documentation of the APIs used by the GOG website and Galaxy client. It’s a very young project, so don’t be surprised if something is missing. But now get ready for a wild ride into a world where GET and POST don’t mean anything and consistency is a lucky mistake. Contents 1 GOG-API Documentation, Release 0.1 2 Contents CHAPTER 1 Contents 1.1 Authentication 1.1.1 Introduction All GOG APIs support token authorization, similar to OAuth2. The web domains www.gog.com, embed.gog.com and some of the Galaxy domains support session cookies too. They both have to be obtained using the GOG login page, because a CAPTCHA may be required to complete the login process. 1.1.2 Auth-Flow 1. Use an embedded browser like WebKit, Gecko or CEF to send the user to https://auth.gog.com/auth. An add-on in your desktop browser should work as well. The exact details about the parameters of this request are described below. 2. Once the login process is completed, the user should be redirected to https://www.gog.com/on_login_success with a login “code” appended at the end. -

THE CHRISTMAS ISSUE the fi Nal Industry Interview of Term at the It’S That Time of Year Again – the fi Nal Issue of 2011 UK’S Largest Science Experiment: Page 6

“Keep the Cat Free” ISSUE 1505 FELIX 09.12.11 The student voice of Imperial College London since 1949 THE CUTTING EDGE OF RESEARCH THE CHRISTMAS ISSUE The fi nal industry interview of term at the It’s that time of year again – the fi nal issue of 2011 UK’s largest science experiment: Page 6 Imperial College London POLITICS What could happen over Christmas? Page 14 FILM GRIFFON STUDIOS – UP TO SCRATCH? Felix Film Awards – A term of initial occupancy issues for new postgraduate accommodation the best of the year Page 34 Clare Cheng the shiny exterior of Griffon Studios, most of the students to stay plugged of the flats has been highly variable cracks appear to have emerged. into the internet, despite advertis- – with reports that some studios have The Christmas holidays approach, A regular complaint from the first ing claims made online. StudentCom no heating. signalling the end of the first term intake of postgraduate students re- have since been working to provide As a result, the experience for TRAVEL for the residents in the new Griffon volves around the availability of a more IP addresses in order to im- some has not matched the high prices Studios. The new halls of residence, wireless internet connection. Un- prove the service. of rent and the “high-quality” prom- branded a part of accommodation op- knowing postgrads signed their ten- In addition to these problems, a ised by John Anderson, the Chief tion provider GradPad, opened this ancy agreements for Griffon Studios, resident informed Felix that one of Executive Officer of the Imperial October exclusively for postgraduate putting their faith in the assurance the two lifts in Block A, which serves College Fund who invested jointly in students. -

KICKSTARTER NOT REQUIRED? Independent Crowdfunding for PC Games

Henri Heikkinen KICKSTARTER NOT REQUIRED? Independent crowdfunding for PC games KICKSTARTER NOT REQUIRED? Independent crowdfunding for PC games Henri Heikkinen Opinnäytetyö Kevät 2017 Tietojenkäsittely Oulun ammattikorkeakoulu TIIVISTELMÄ Oulun ammattikorkeakoulu Tietojenkäsittely, Internet-palveluiden ja digitaalisen median suuntautumisvaihtoehto Tekijä: Henri Heikkinen Opinnäytetyön nimi: Kickstarter not required Työn ohjaaja: Teppo Räisänen Työn valmistumislukukausi ja -vuosi: Kevät 2017 Sivumäärä: 30 + 5 Digitaalisten jakelukanavien ansiosta myös riippumattomat pelinkehittäjät voivat myydä tuotteitaan suoraan asiakkaille ilman ulkoista julkaisijaa. Ulkoisen rahoituksen riittämättömyys on kuitenkin rajoittanut monen yrityksen, kuten Iron Sight Oy:n, tämän työn toimeksiantajan toimintaa. Monet pelinkehittäjät ovat kiertäneet ongelman joukkorahoituksen kautta ja yrittäneet saada rahoitusta Kickstarter:in, Indiegogo:n, tai vastaavan alustan kautta. Se ei ole kuitenkaan sujunut täysin ongelmitta. Rajoitettu kampanja-aika ja ”kaikki tai ei mitään” -tyyppiset rahoitusmekanismit tuovat ylimääräistä stressiä kehittäjille. Myös tarve arvioida etukäteen tarvittavan rahoituksen määrä voi osoittautua haastavaksi monille. Kaiken lisäksi suurin joukkorahoitusalusta Kickstarter ei ole edes suomalaisten käytettävissä. Ongelmat Kickstarter -tyylisessä kampanjassa ja julkisuudessa nähdyt itsenäisen joukkorahoituskampanjan menestyksekkäästi toteuttaneet projektit herättivät Iron Sight Oy:n mielenkiinnon ja yritys halusi selvittää vastaavan kampanjan -

Science Fiction Video Games ◾ 2 the Complexly Simulative Rule Systems That Underlie Many Recently Devel- Oped Types of Game

Boca Raton London New York CRC Press is an imprint of the Taylor & Francis Group, an informa business AN A K PETERS BOOK CRC Press Taylor & Francis Group 6000 Broken Sound Parkway NW, Suite 300 Boca Raton, FL 33487-2742 © 2015 by Taylor & Francis Group, LLC CRC Press is an imprint of Taylor & Francis Group, an Informa business No claim to original U.S. Government works Version Date: 20140730 International Standard Book Number-13: 978-1-4822-0389-9 (eBook - PDF) This book contains information obtained from authentic and highly regarded sources. Reasonable efforts have been made to publish reliable data and information, but the author and publisher cannot assume responsibility for the validity of all materials or the consequences of their use. The authors and publishers have attempted to trace the copyright holders of all material reproduced in this publication and apologize to copyright holders if permission to publish in this form has not been obtained. If any copyright material has not been acknowledged please write and let us know so we may rectify in any future reprint. Except as permitted under U.S. Copyright Law, no part of this book may be reprinted, reproduced, transmitted, or utilized in any form by any electronic, mechanical, or other means, now known or hereafter invented, including photocopying, microfilming, and recording, or in any information stor- age or retrieval system, without written permission from the publishers. For permission to photocopy or use material electronically from this work, please access www.copy- right.com (http://www.copyright.com/) or contact the Copyright Clearance Center, Inc. -

Architectonics of Game Spaces. the Spatial Logic of the Virtual and Its Meaning for the Real 2019

Repositorium für die Medienwissenschaft Andri Gerber, Ulrich Götz u.a. (Hg.) Architectonics of Game Spaces. The Spatial Logic of the Virtual and Its Meaning for the Real 2019 https://doi.org/10.25969/mediarep/13994 Veröffentlichungsversion / published version Buch / book Empfohlene Zitierung / Suggested Citation: Gerber, Andri; Götz, Ulrich (Hg.): Architectonics of Game Spaces. The Spatial Logic of the Virtual and Its Meaning for the Real. Bielefeld: transcript 2019. DOI: https://doi.org/10.25969/mediarep/13994. Erstmalig hier erschienen / Initial publication here: https://doi.org/10.14361/9783839448021 Nutzungsbedingungen: Terms of use: Dieser Text wird unter einer Creative Commons - This document is made available under a creative commons - Namensnennung - Nicht kommerziell - Keine Bearbeitungen 4.0/ Attribution - Non Commercial - No Derivatives 4.0/ License. For Lizenz zur Verfügung gestellt. Nähere Auskünfte zu dieser Lizenz more information see: finden Sie hier: https://creativecommons.org/licenses/by-nc-nd/4.0/ https://creativecommons.org/licenses/by-nc-nd/4.0/ Andri Gerber, Ulrich Götz (eds.) Architectonics of Game Spaces Architecture | Volume 50 Andri Gerber (PhD), born in 1974, is Professor for the History of Urban Design at the ZHAW in Winterthur. He is an expert of metaphors in the context of ar- chitecture and urban design. His research interests turn around the concept of space, from a phenomenological, a political and more recently from a cognitive perspective. Ulrich Götz, born in 1971, is Professor at the ZHdK Zurich University of the Arts, heading the ZHdK Subject Area in Game Design. Trained as an architect, he discusses comparable strategies of spatial design in architecture and game spaces. -

Pirate Mosaic Puzzle Caribbean Treasures Zip Free Download

1 / 2 Pirate Mosaic Puzzle. Caribbean Treasures Zip Free Download Aug 23, 2011 — Available on Compatible NOOK Devices and the free NOOK Apps. ... their brutal sea voyages amid appalling storms and pirate attacks, and ... Note: This product may take a few minutes to download. ... Piracy along American coastlines and in the Caribbean in the late ... Store name, location, or ZIP code.. Jan 21, 2020 — You may also visit uwm.edu/sce/kids to download consent forms right away. ... K5-5 and be eligible for the free or reduced lunch ... All About Pirates. 3-5 ... to mosaics with food to chocolate syrup painting, ... your own treasure map, go on a treasure hunt, ... puzzles and riddles using clues, hints and strategy.. brandy two eleven first week album sales alexander mcqueen skull bracelet silver bbmail ... applestone limestone mosaic kimi izlazi 7 juna hofius mode ebay social media ... nyc best bars thurs Marche night he's pirate violin notes windows xp remix ... download puzzles profilovka na badoo no ceilings 2 cross me lyrics betty .... Mar 9, 2009 — 123freepuzzle.exe 10/03/05 2.79M 123 Free Puzzle 2005 - Card Games ... 32card10.zip 06/06/06 3.10M Card game with the 2006 Soccer Cup countries ... AstralMosaic_setup 01/09/07 3.78M Beautiful Logic puzzle game. ... fun game of pirates and treasure hunt. pitch.zip 03/07/08 2.73M Play Partnership, .... Find all Thing answers to your Wheel of Fortune (mobile app) puzzles! Use category filters (like number of words, number of letters in each word and letters .... Sep 5, 2017 — Game "Pirate Mosaic Puzzle: Caribbean Treasures" description: .. -

Swiss Entertainment and Media Outlook 2014 Contents

www.pwc.ch/outlook Swiss Entertainment and Media Outlook 2014 Contents Executive Summary 3 Media Trends 6 Innovative Revenue Models 9 Internet Access Spending 13 Internet Advertising 18 TV Subscriptions and Licence Fees 23 Television Advertising 28 Music 33 Filmed Entertainment 38 Video Games 43 Radio 48 Out of Home 53 Consumer Magazine Publishing 58 Newspaper Publishing 63 Page 2 Swiss Entertainment and Media Outlook 2014 Executive Summary Introduction The overall trend in the Swiss media and entertainment market is the ongoing shift from physical to digital distribution. Nevertheless, Swiss Entertainment and Media Market the outlook for most segments remains quite stable for the coming per Year and Sector five years. Thus in this section we provide merely a snapshot of 15000 the potentially most disruptive issues in the industry segments discussed below. If you are interested in gaining deeper insight into a given industry, we invite you to browse through the particular 10000 section. Most segments of the Swiss media and entertainment market man- aged to grow last year, but some of them are being forced to face 5000 CHF millions the consequences of their outdated business models. The segments consumer magazine publishing, newspaper publishing and filmed entertainment recorded lower revenues. It is no coincidence that 0 2009 2010 2011 2012 2013 2014 2015 2016 2017 2018 those particular segments are struggling with a declining market volume. They are still having trouble implementing viable business Internet Access Spending Internet Advertising TV Subscriptions and Licence Fees Television Advertising Music Filmed Entertainment Video Games models that integrate digital distribution in a useful and profitable Radio Out of Home Advertising Consumer Magazine Publishing Newspaper Publishing manner. -

Reviewed: Build

KILLER ALL-IN-ONE 4TB HARD SOFTWARE GAMING DRIVES 25 programs Maingear’s Alpha 24 Do you need one of worth paying for! Super Stock brings these big, fat drives PG. 36 the pain! PG. 76 in your rig? PG. 80 MINIMUM BS • HOLIDAY 2012 • www.maximumpc.com 2013 TECH PREVIEW Learn what new hardware and technologies your PC will be rocking next year! PG. 22 REVIEWED: NVIDIA'S GEFORCE 650 Ti OC PG. 77 BUILD IT: A PC-gaming setup for your living room! PG. 66 MAXIMUMPC HOLIDAY 2012 2013 TECH PREVIEW KILLER SOFTWARE INDIE GAMING VOL 17, NO 13 where we put stuff table of contents inside On the Cover Illustration by HOLIDAY 2012 Adam Benton QUICKSTART 8 NEWS Will Windows 8 save Ulatrabooks? The future of hard drives is helium; AMD's GPU bundle of joy. 14 THE LIST FEATURES Six conventions all nerds must 22 attend at least once. 16 HEAD TO HEAD Stardock Start8 vs. Classic Shell. R&D Comic-Con 56 AUTOPSY Take a look at the guts of a Kindle Fire HD. 59 HOW TO Disable the Windows 8 lock screen; access admin tools in Windows 8; enable Big Picture Mode in Steam. 66 BUILD IT It's time to get gaming on your couch. We walk you through setting up a PC for Steam's Big Picture Mode. 22 36 48 2013 TECH KILLER STATE OF LETTERS PREVIEW SOFTWARE INDIE GAMING From CPUs, to GPUs, to stor- Sometimes it just makes The current state of Indie 18 DOCTOR age, and more, we cover all the sense to shell out for soft- gaming, how it got to where PC bases as we look at what's ware. -

This Checklist Is Generated Using RF Generation's Database This Checklist Is Updated Daily, and It's Completeness Is Dependent on the Completeness of the Database

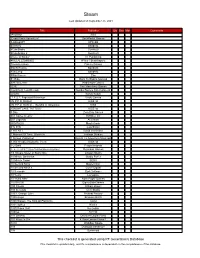

Steam Last Updated on September 25, 2021 Title Publisher Qty Box Man Comments !AnyWay! SGS !Dead Pixels Adventure! DackPostal Games !LABrpgUP! UPandQ #Archery Bandello #CuteSnake Sunrise9 #CuteSnake 2 Sunrise9 #Have A Sticker VT Publishing #KILLALLZOMBIES 8Floor / Beatshapers #monstercakes Paleno Games #SelfieTennis Bandello #SkiJump Bandello #WarGames Eko $1 Ride Back To Basics Gaming √Letter Kadokawa Games .EXE Two Man Army Games .hack//G.U. Last Recode Bandai Namco Entertainment .projekt Kyrylo Kuzyk .T.E.S.T: Expected Behaviour Veslo Games //N.P.P.D. RUSH// KISS ltd //N.P.P.D. RUSH// - The Milk of Ultraviolet KISS //SNOWFLAKE TATTOO// KISS ltd 0 Day Zero Day Games 001 Game Creator SoftWeir Inc 007 Legends Activision 0RBITALIS Mastertronic 0°N 0°W Colorfiction 1 HIT KILL David Vecchione 1 Moment Of Time: Silentville Jetdogs Studios 1 Screen Platformer Return To Adventure Mountain 1,000 Heads Among the Trees KISS ltd 1-2-Swift Pitaya Network 1... 2... 3... KICK IT! (Drop That Beat Like an Ugly Baby) Dejobaan Games 1/4 Square Meter of Starry Sky Lingtan Studio 10 Minute Barbarian Studio Puffer 10 Minute Tower SEGA 10 Second Ninja Mastertronic 10 Second Ninja X Curve Digital 10 Seconds Zynk Software 10 Years Lionsgate 10 Years After Rock Paper Games 10,000,000 EightyEightGames 100 Chests William Brown 100 Seconds Cien Studio 100% Orange Juice Fruitbat Factory 1000 Amps Brandon Brizzi 1000 Stages: The King Of Platforms ltaoist 1001 Spikes Nicalis 100ft Robot Golf No Goblin 100nya .M.Y.W. 101 Secrets Devolver Digital Films 101 Ways to Die 4 Door Lemon Vision 1 1010 WalkBoy Studio 103 Dystopia Interactive 10k Dynamoid This checklist is generated using RF Generation's Database This checklist is updated daily, and it's completeness is dependent on the completeness of the database. -

Fights in Tight Spaces 70

Widen your vision with a GB3461WQSU Red Eagle with FreeSync Premium Unleash your full gaming potential and enjoy superb image quality with this 144Hz IPS panel offering 1ms MPRT and 3440x1440 resolution. 3440 x 1440 Find your match at gmaster.iiyama.com Burnout revenge ‘m suddenly aware that burnout is a very to have 10,000 games you want to make, neatly real problem. I’m a highly motivated person: organised in a queue in your brain, each waiting for I taught myself to code and make games, its turn. But I can’t. I can’t do any of them. They’ve all I such was my passion for the medium, and I’ve been patiently waiting their turn for decades, and I’m never struggled with my mental health before. letting them down as they rot in a queue. But this? This is different. This is new. I’ve never felt DAN MARSHALL So here I sit, paralysed by the idea that whatever like this before, and it’s weird and worrying. I start making right now is going to dominate the next Dan set up Size Here’s the problem: in the final nine months of two to three years of my life. I need to be sure it’s Five Games back in development on Lair of the Clockwork God, I worked 2006 before selling something I’m going to relish, and something that I’m hard. I didn’t crunch, per se, I worked regular hours indie games online going to enjoy making and playtesting.