Comunidad Abierta En El Desarrollo De Distribuciones Basadas En Android

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

A Survey on Architectures of Mobile Operating Systems: Challenges and Issues

International Journal of Research Studies in Computer Science and Engineering (IJRSCSE) Volume 2, Issue 3, March 2015, PP 73-76 ISSN 2349-4840 (Print) & ISSN 2349-4859 (Online) www.arcjournals.org A Survey on Architectures of Mobile Operating Systems: Challenges and Issues Prof. Y. K. Sundara Krishna1 HOD, Dept. of Computer Science, Krishna University Mr. G K Mohan Devarakonda2 Research Scholar, Krishna University Abstract: In the early years of mobile evolution, Discontinued Platforms Current mobile devices are enabled only with voice services Platforms that allow the users to communicate with each other. Symbian OS Android But now a days, the mobile technology undergone Palm OS IOS various changes to a great extent so that the devices Maemo OS Windows Phone allows the users not only to communicate but also to Meego OS Firefox OS attain a variety of services such as video calls, faster Black Berry OS browsing services,2d and 3d games, Camera, 2.1 Symbian OS: This Operating system was Banking Services, GPS services, File sharing developed by NOKIA. services, Tracking Services, M-Commerce and so many. The changes in mobile technology may be due Architecture: to Operating System or Hardware or Network or Memory. This paper presents a survey on evolutions SYMBIAN OS GUI Library in mobile developments especially on mobile operating system Architectures, challenges and Issues in various mobile operating Systems. Application Engines JAVA VM 1. INTRODUCTION Servers (Operating System Services) A Mobile operating system is a System Software that is specifically designed to run on handheld devices Symbian OS Base (File Server, Kernel) such as Mobile Phones, PDA’s. -

How Ios 7 Stacks Up:Smartphone OS User Experience Shootout

How iOS 7 Stacks Up: Smartphone OS User Experience Shootout a Pfeiffer Report Benchmark Project www.pfeifferreport.com @pfeifferreport Introduction Why is it that the arrival of iOS 7 Whether we like it or not, We do not look at features, we do not smartphones have become a compare cutting-edge options and is necessarily a momentous software game. Take any recent gadgets, we only look at aspects event for the smartphone top-of-the-line smartphone, and you that have a direct impact on the are likely to get a well-designed, fast, day-to-day user experience of an market? Simple: Unlike any other pleasant to use bit of hardware: fluid average, non-technical user. operating system out there, it will operation, responsive interaction, fast The aspects we have surveyed and be in the hands of millions or tens graphics. The difference of user rated are the following: experience, therefore, stems of millions of users within a few cognitive load, efficiency, almost exclusively from the customization, as well as user days after its launch. operating system, the user interface experience friction. Based on And that will make it a force to be design, the application integration, the the results from these benchmarks overall coherence. we have then established an overall reckoned with. This report compares the five Mobile Operating System User major mobile operating systems Experience Index presented at the * The question is, of course: in use today: iOS 7, iOS 6, Android , end of this document. Windows Phone 8, and Blackberry 10, The benchmarks are based on the How good is it really? and rates them in terms of user Pfeiffer Consulting Methodology experience. -

State of the Enterprise Tablet Market

A SUPPLEMENT TO MOBILE ENTERPRISE MAGAZINE • Impact of BYoD State of the Enterprise on TaBlets • acceptance Tablet Market In the EnterprIse The New Age of True Mobile Computing • OS TrenDs The major technology trends of cloud computing and tablets are intersecting to upset the balance of legacy computing environments. RESEARCH PaRTNER SPONSORED BY STATE OF THE ENTERPRISE TABLET MARKET TABLE OF State of the Enterprise Tablet Market CONTENTS IN ADDITIon to ‘BYOT’— 1 IN 5 COMPANIES ISSUING TABLETS TO EMPLOYEES BY CHRIS HAZELTON, RESEARCH DIRECTOR MOBILE & WIRELESS, 451 RESEARCH T3 Impact of BYOD on Tablets The enterprise is experiencing Data is sourced from two recent sur- massive changes as the major veys. The first is from ChangeWave Re- T5 Corporate Demand technology trends of cloud search, a service of 451 Research, lever- for Tablets computing and tablets are inter- aging 25,000 highly qualified business, secting to upset the balance of legacy technology and medical professionals T5 Acceptance computing environments. The tablet is who are in a variety of roles in a broad in the Enterprise the perfect window into cloud services – cross section of vertical markets such as shifting computing from a single device software, telecom, healthcare, energy, T6 Use of Tablets to multiple devices based on user choice hardware, manufacturing and retail. by Role and need, with storage and processing The second source is from 451 Re- of data moving to the cloud. The cloud search’s "2012 Enterprise Mobility Sur- T8 Operating Systems enables device-independent computing, vey," which was done in partnership Trends with access to content from anywhere, with Mobile Enterprise. -

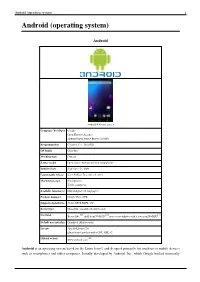

Android (Operating System) 1 Android (Operating System)

Android (operating system) 1 Android (operating system) Android Home screen displayed by Samsung Nexus S with Google running Android 2.3 "Gingerbread" Company / developer Google Inc., Open Handset Alliance [1] Programmed in C (core), C++ (some third-party libraries), Java (UI) Working state Current [2] Source model Free and open source software (3.0 is currently in closed development) Initial release 21 October 2008 Latest stable release Tablets: [3] 3.0.1 (Honeycomb) Phones: [3] 2.3.3 (Gingerbread) / 24 February 2011 [4] Supported platforms ARM, MIPS, Power, x86 Kernel type Monolithic, modified Linux kernel Default user interface Graphical [5] License Apache 2.0, Linux kernel patches are under GPL v2 Official website [www.android.com www.android.com] Android is a software stack for mobile devices that includes an operating system, middleware and key applications.[6] [7] Google Inc. purchased the initial developer of the software, Android Inc., in 2005.[8] Android's mobile operating system is based on a modified version of the Linux kernel. Google and other members of the Open Handset Alliance collaborated on Android's development and release.[9] [10] The Android Open Source Project (AOSP) is tasked with the maintenance and further development of Android.[11] The Android operating system is the world's best-selling Smartphone platform.[12] [13] Android has a large community of developers writing applications ("apps") that extend the functionality of the devices. There are currently over 150,000 apps available for Android.[14] [15] Android Market is the online app store run by Google, though apps can also be downloaded from third-party sites. -

Lg Electronics

LEHDISTÖTIEDOTE LG ELECTRONICS Helsinki, 5.1.2010 LG esittelee uuden Optimus Black - älypuhelimen maailman valovoimaisimmalla näytöllä LG:n uudessa Optimus Black -älypuhelimessa loistaa ensimmäistä kertaa LG:n innovatiivinen NOVA-näyttöteknologia. Uusi LG:n Android- puhelinmalli on ohut, kevyt ja elegantti ja sen näytönkirkkaus on jopa 700 nitiä. LG esittelee uuden Android-älypuhelimen CES-tapahtumassa Las Vegasissa. Optimus Black on maailman ensimmäinen LG:n NOVA- näyttöteknologiaan perustuva matkapuhelin. Puhelin tarjoaa kuluttajille 700 nitin näytönkirkkaudellaan matkapuhelinmarkkinoiden valovoimaisimman, kirkkaimman ja terävimmän näytön. NOVA-teknologian ansiosta Optimus Black -mallin näyttö näkyy yhtä hyvin sisällä kuin ulkona kirkkaassa auringonvalossa. Näytön kirkkauden lisäksi se on myös hyvin virtapihi. Uuden teknologian ansiosta sisätiloissa ja peruskäytössä näytön virrankulutus vähenee 50 prosenttia perinteiseen lcd-näyttöön verrattuna. Lisäksi NOVA kuluttaa puolet vähemmän virtaa valkoisen näytön valaisemiseen AMOLED-näyttöön verrattuna. Valkoinen väri on yleisin verkkoselaimissa. Optimus Black painaa vain 109 grammaa. Ohuimmassa kohtaa sen paksuus on vain 6 mm, muualla enintään 9,2 mm. Puhelimen omaperäisen muotoilun ansiosta se on myös erittäin tyylikäs. LG:n Optimus Black -älypuhelin on myös maailman ensimmäinen Wi- - toiminnolla varustettu matkapuhelin. Toiminnon ansiosta tiedonsiirto on helppoa ja nopeaa kannettavien laitteiden välillä. LG Optimus Black pohjautuu Android 2.2 -käyttöjärjestelmään, ja sen voi myöhemmin -

1 an Activist's Guide to Informati- on Security

1 / 34 1 An Activist's Guide to Informati- on Security This guide aims to be a concise overview on information se- curity for anyone in emancipatory struggles against struc- tures of power. It represents assembled knowledge and best practices from personal experience, conversations with hackers and fellow activists, hacker conferences, and university cour- ses on computer security and cryptography. Nonetheless, the best security is sharing skills with trusted people. If you have any corrections, questions or additions, please contact us 1 (email: activist-security riseup net). Our perspec- tive is mostly from western countries, we especially welcome additions about repression and tactics in other places of the world. 2 Table of Contents 3 Introduction 4 Security Culture 5 Physical Security 6 Traditional Communication 6.1 Face to Face Communication 6.2 Letters 6.3 (Mobile) Phones ◦ Mobile phones themselves are identifiable! ◦ Location Tracking 2 / 34 ◦ Room Surveillance / “Silent Calls” 7 Digital Base Security 7.1 Encryption and Passwords 7.2 Choose Your Computing Device (Integrity) ◦ Smartphones ◦ Laptops and Desktop Computers 7.3 Storage Encryption (Confidentiality) ◦ Encrypt Your Home Folder ◦ Encrypt The Whole System ◦ Use an Encrypted Container ◦ Android and iOS ◦ Limitations 7.4 Backup your Data (Availability) 8 Internet Services 8.1 A Word about Web Browsers 8.2 Anonymity 8.3 Email 8.4 Mailing Lists 8.5 Messengers / Chat 8.6 Jabber / XMPP 8.6 Voice / Video Chat 8.7 Blogs, Websites and Social Media 9 Wrapping it Up 9.1 TL;DR: 9.2 Example Setups 3 / 34 3 Introduction Technological progress has made it next to impossible to de- fend against a sufficiently powerful attacker (a scary exam- ple 2). -

Android Operating System

Software Engineering ISSN: 2229-4007 & ISSN: 2229-4015, Volume 3, Issue 1, 2012, pp.-10-13. Available online at http://www.bioinfo.in/contents.php?id=76 ANDROID OPERATING SYSTEM NIMODIA C. AND DESHMUKH H.R. Babasaheb Naik College of Engineering, Pusad, MS, India. *Corresponding Author: Email- [email protected], [email protected] Received: February 21, 2012; Accepted: March 15, 2012 Abstract- Android is a software stack for mobile devices that includes an operating system, middleware and key applications. Android, an open source mobile device platform based on the Linux operating system. It has application Framework,enhanced graphics, integrated web browser, relational database, media support, LibWebCore web browser, wide variety of connectivity and much more applications. Android relies on Linux version 2.6 for core system services such as security, memory management, process management, network stack, and driver model. Architecture of Android consist of Applications. Linux kernel, libraries, application framework, Android Runtime. All applications are written using the Java programming language. Android mobile phone platform is going to be more secure than Apple’s iPhone or any other device in the long run. Keywords- 3G, Dalvik Virtual Machine, EGPRS, LiMo, Open Handset Alliance, SQLite, WCDMA/HSUPA Citation: Nimodia C. and Deshmukh H.R. (2012) Android Operating System. Software Engineering, ISSN: 2229-4007 & ISSN: 2229-4015, Volume 3, Issue 1, pp.-10-13. Copyright: Copyright©2012 Nimodia C. and Deshmukh H.R. This is an open-access article distributed under the terms of the Creative Commons Attribution License, which permits unrestricted use, distribution, and reproduction in any medium, provided the original author and source are credited. -

A Survey Onmobile Operating System and Mobile Networks

A SURVEY ONMOBILE OPERATING SYSTEM AND MOBILE NETWORKS Vignesh Kumar K1, Nagarajan R2 (1Departmen of Computer Science, PhD Research Scholar, Sri Ramakrishna College of Arts And Science, India) (2Department of Computer Science, Assistant Professor, Sri Ramakrishna College Of Arts And Science, India) ABSTRACT The use of smartphones is growing at an unprecedented rate and is projected to soon passlaptops as consumers’ mobile platform of choice. The proliferation of these devices hascreated new opportunities for mobile researchers; however, when faced with hundreds ofdevices across nearly a dozen development platforms, selecting the ideal platform is often met with unanswered questions. This paper considers desirable characteristics of mobileplatforms necessary for mobile networks research. Key words:smart phones,platforms, mobile networks,mobileplatforms. I.INTRODUCTION In a mobile network, position of MNs has been changing due todynamic nature. The dynamic movements of MNs are tracked regularlyby MM. To meet the QoS in mobile networks, the various issuesconsidered such as MM, handoff methods, call dropping, call blockingmethods, network throughput, routing overhead and PDR are discussed. In this paper I analyse the five most popular smartphone platforms: Android (Linux), BlackBerry, IPhone, Symbian, and Windows Mobile. Each has its own set of strengths and weaknesses; some platforms trade off security for openness, code portability for stability, and limit APIs for robustness. This analysis focuses on the APIs that platforms expose to applications; however in practice, smartphones are manufactured with different physical functionality. Therefore certain platform APIs may not be available on all smartphones. II.MOBILITY MANAGEMENT IP mobility management protocols proposed by Alnasouri et al (2007), Dell'Uomo and Scarrone (2002) and He and Cheng (2011) are compared in terms of handoff latency and packet loss during HM. -

Sailfish OS Interview Questions and Answers Guide

Sailfish OS Interview Questions And Answers Guide. Global Guideline. https://www.globalguideline.com/ Sailfish OS Interview Questions And Answers Global Guideline . COM Sailfish OS Job Interview Preparation Guide. Question # 1 Tell us what you know about Sailfish OS? Answer:- Sailfish is a Linux-based mobile operating system developed by Jolla in cooperation with the Mer project and supported by the Sailfish Alliance. It is to be used in upcoming smartphones by Jolla and other licencees. Although it is primarily targeted at mobile phones, it is also intended to support other categories of devices. Read More Answers. Question # 2 Explain Sailfish OS Components? Answer:- Jolla has revealed its plans to use the following technologies in Sailfish OS: The Mer software distribution core A custom built user interface HTML5 QML and Qt Read More Answers. Question # 3 Do you know about Sailfish OS software availability? Answer:- Sailfish will be able to run most applications that were originally developed for MeeGo and Android, in addition to native Sailfish applications. This will give it a large catalogue of available apps on launch. Considering upon Jolla's declarations that Sailfish OS is be able to use software from following platforms Sailfish (natively created + ported like from Qt, Symbian, MeeGo - developers have reported that porting a Qt written software with Sailfish SDK takes a few hours only) Android applications are directly running in Sailfish OS. They are compatible as they are in third-party Android stores, with no needed modification (in most cases). MeeGo (because of backward compatibility thanks to MeeGo code legacy included in the Mer core) Unix and Linux (as Sailfish is Linux then using such a software is possible, especially RPM packages, either in terminal/console mode or with limitations implying from using Sailfish UI, if not ported and adjusted) HTML5 Read More Answers. -

Android (Operating System) 1 Android (Operating System)

Android (operating system) 1 Android (operating system) Android Android 4.4 home screen Company / developer Google Open Handset Alliance Android Open Source Project (AOSP) Programmed in C (core), C++, Java (UI) OS family Unix-like Working state Current Source model Open source with proprietary components Initial release September 23, 2008 Latest stable release 4.4.2 KitKat / December 9, 2013 Marketing target Smartphones Tablet computers Available language(s) Multi-lingual (46 languages) Package manager Google Play, APK Supported platforms 32-bit ARM, MIPS, x86 Kernel type Monolithic (modified Linux kernel) [1] [2] [3] Userland Bionic libc, shell from NetBSD, native core utilities with a few from NetBSD Default user interface Graphical (Multi-touch) License Apache License 2.0 Linux kernel patches under GNU GPL v2 [4] Official website www.android.com Android is an operating system based on the Linux kernel, and designed primarily for touchscreen mobile devices such as smartphones and tablet computers. Initially developed by Android, Inc., which Google backed financially Android (operating system) 2 and later bought in 2005, Android was unveiled in 2007 along with the founding of the Open Handset Alliance: a consortium of hardware, software, and telecommunication companies devoted to advancing open standards for mobile devices. The first publicly available smartphone running Android, the HTC Dream, was released on October 22, 2008. The user interface of Android is based on direct manipulation, using touch inputs that loosely correspond to real-world actions, like swiping, tapping, pinching and reverse pinching to manipulate on-screen objects. Internal hardware such as accelerometers, gyroscopes and proximity sensors are used by some applications to respond to additional user actions, for example adjusting the screen from portrait to landscape depending on how the device is oriented. -

Flash®, Flex®, and Air® Development for Mobile Devices

ffirs.indd ii 12/09/11 7:52 PM BEGINNING FLASH®, FLEX®, AND AIR® DEVELOPMENT FOR MOBILE DEVICES INTRODUCTION . xxi CHAPTER 1 An Introduction to Flash, Flex, and AIR . .1 CHAPTER 2 Getting Started . 35 CHAPTER 3 Building AIR Applications for Android, BlackBerry, and iOS Devices . 67 CHAPTER 4 Touch, Multitouch, and Gestures . .101 CHAPTER 5 Developing for Multiple Screen Sizes . 131 CHAPTER 6 Debugging Applications . .177 CHAPTER 7 Working with the Filesystem . 199 CHAPTER 8 Working with Data . 239 CHAPTER 9 Working with Audio and Video . 289 CHAPTER 10 Utilizing Device Features . 315 INDEX . 359 ffirs.indd i 12/09/11 7:52 PM ffirs.indd ii 12/09/11 7:52 PM BEGINNING Flash®, Flex®, and AIR® Development for Mobile Devices ffirs.indd iii 12/09/11 7:52 PM ffirs.indd iv 12/09/11 7:52 PM BEGINNING Flash®, Flex®, and AIR® Development for Mobile Devices Jermaine G. Anderson John Wiley & Sons, Inc. ffirs.indd v 12/09/11 7:52 PM Beginning Flash®, Flex®, and AIR® Development for Mobile Devices Published by John Wiley & Sons, Inc. 10475 Crosspoint Boulevard Indianapolis, IN 46256 www.wiley.com Copyright © 2012 by John Wiley & Sons, Inc., Indianapolis, Indiana Published simultaneously in Canada ISBN: 978-0-470-94815-6 ISBN: 978-1-118-19334-1 (ebk) ISBN: 978-1-118-19335-8 (ebk) ISBN: 978-1-118-19336-5 (ebk) Manufactured in the United States of America 10 9 8 7 6 5 4 3 2 1 No part of this publication may be reproduced, stored in a retrieval system or transmitted in any form or by any means, electronic, mechanical, photocopying, recording, scanning or otherwise, except as permitted under Sections 107 or 108 of the 1976 United States Copyright Act, without either the prior written permission of the Publisher, or authorization through payment of the appropriate per-copy fee to the Copyright Clearance Center, 222 Rosewood Drive, Danvers, MA 01923, (978) 750-8400, fax (978) 646-8600. -

History and Evolution of the Android OS

View metadata, citation and similar papers at core.ac.uk brought to you by CORE provided by Springer - Publisher Connector CHAPTER 1 History and Evolution of the Android OS I’m going to destroy Android, because it’s a stolen product. I’m willing to go thermonuclear war on this. —Steve Jobs, Apple Inc. Android, Inc. started with a clear mission by its creators. According to Andy Rubin, one of Android’s founders, Android Inc. was to develop “smarter mobile devices that are more aware of its owner’s location and preferences.” Rubin further stated, “If people are smart, that information starts getting aggregated into consumer products.” The year was 2003 and the location was Palo Alto, California. This was the year Android was born. While Android, Inc. started operations secretly, today the entire world knows about Android. It is no secret that Android is an operating system (OS) for modern day smartphones, tablets, and soon-to-be laptops, but what exactly does that mean? What did Android used to look like? How has it gotten where it is today? All of these questions and more will be answered in this brief chapter. Origins Android first appeared on the technology radar in 2005 when Google, the multibillion- dollar technology company, purchased Android, Inc. At the time, not much was known about Android and what Google intended on doing with it. Information was sparse until 2007, when Google announced the world’s first truly open platform for mobile devices. The First Distribution of Android On November 5, 2007, a press release from the Open Handset Alliance set the stage for the future of the Android platform.