LIBRO FUNDAMENTOS DE SEGURIDAD INFORMÁTICA.Pdf

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Privacy Handout by Bill Bowman & Katrina Prohaszka

Privacy Handout By Bill Bowman & Katrina Prohaszka RECOMMENDED PROGRAM SETTINGS 2 WEB BROWSER SETTINGS 2 WINDOWS 10 4 SMARTPHONES & TABLETS 4 EMAIL 5 SOCIAL MEDIA SETTINGS 5 Instagram 5 TikTok 6 Twitter 6 Snapchat 7 Venmo 7 Facebook 8 RECOMMENDED PRIVACY TOOLS 10 WEB BROWSERS 10 SEARCH ENGINES 10 VIRTUAL PRIVATE NETWORKS (VPNS) 10 ANTI-VIRUS/ANTI-MALWARE 10 PASSWORD MANAGERS 11 TWO-FACTOR AUTHENTICATION 11 ADDITIONAL PRIVACY RESOURCES 12 1 RECOMMENDED PRIVACY TOOLS WEB BROWSERS ● Tor browser -- https://www.torproject.org/download/ (advanced users) ● Brave browser -- https://brave.com/ ● Firefox -- https://www.mozilla.org/en-US/exp/firefox/ ● Chrome & Microsoft Edge (Chrome-based) - Not recommended unless additional settings are changed SEARCH ENGINES ● DuckDuckGo -- https://duckduckgo.com/ ● Qwant -- https://www.qwant.com/?l=en ● Swisscows -- https://swisscows.com/ ● Google -- Not private, uses algorithm based on your information VIRTUAL PRIVATE NETWORKS (VPNS) ● NordVPN -- https://nordvpn.com/ ● ExpressVPN -- https://www.expressvpn.com/ ● 1.1.1.1 -- https://1.1.1.1/ ● Firefox VPN -- https://vpn.mozilla.org/ ● OpenVPN -- https://openvpn.net/ ● Sophos VPN -- https://www.sophos.com/en-us/products/free-tools/sophos-utm-home-edition.aspx ANTI-VIRUS/ANTI-MALWARE ● Malwarebytes -- https://www.malwarebytes.com/ ● Symantec -- https://securitycloud.symantec.com/cc/#/landing ● CCleaner -- https://www.ccleaner.com/ ● ESET -- https://www.eset.com/us/ ● Sophos -- https://home.sophos.com/en-us.aspx ● Windows Defender -- https://www.microsoft.com/en-us/windows/comprehensive-security (built-in to Windows 10) 2 PASSWORD MANAGERS ● Lastpass -- https://www.lastpass.com/ ● KeePass -- https://keepass.info/ ● KeeWeb -- https://keeweb.info/ ● Dashlane -- https://www.dashlane.com/ TWO-FACTOR AUTHENTICATION ● Authy -- https://authy.com/ ● Built-in two-factor authentication (some emails like Google mail, various social media, etc. -

Technical Guides

Technical Guides KeePass Password Manager Tutorial Wireguard Ubuntu Deployment SQM for 1 Gbps Lines With OpenWrt KeePass Password Manager Tutorial Introduction I don't trust online password managers because they are closed source and companies have been hacked in the past. If you look up "lastpass breached" in Google you can see my point. Keepass is open source and offline. Why put your trust in a company when you can create and access the database yourself? An honorable mention is bitwarden. They are also open-source and you have the option of hosting your own bitwarden server at home as an option. If you want to pay and are willing to trust a company and have your passwords encrypted on their cloud they would be your best bet. Downloading Keepass https://keepass.info/download.html Get the Installer for Windows (2.45) aka KeePass-2.45-Setup.exe. After you get it install Keepass. Recommended plugins (.plgx) to download: Keepass has a variety of useful plugins listed here: https://keepass.info/plugins.html I recommend the following below for now. Plugins always have a .plgx file extension. WebAutoType-v6.3.0.zip: https://sourceforge.net/projects/webautotype/files/ YetAnotherFaviconDownloader.plgx: https://github.com/navossoc/KeePass-Yet-Another- Favicon-Downloader/releases After you downloaded the necessary .plgx plugins. Copy or move them into the Plugins folder at C:\Program Files (x86)\KeePass Password Safe 2\Plugins. 1.1.1 Master Password To start off you will be creating a master password which is the masterkey to access all your other passwords. -

Keepass, Gestionnaire De Mots De Passe

Les guides utilisateur 2020 KEEPASS, GESTIONNAIRE DE MOTS DE PASSE Révision v1.1.1 du 02/10/2020 Keepass, gestionnaire de mots de passe Table des matières Généralités....................................................................................................5 Chiffrez vos mots de passe sur Windows et Mac............................................................................................................5 Un gestionnaire de mot de passe simple et gratuit..........................................................................................................5 Un gestionnaire de mot de passe fiable et sécurisé.........................................................................................................5 Un gestionnaire de mot de passe pour MacOS, Linux, FreeBSD et Windows...............................................................6 Un gestionnaire de mot de passe certifié ANSSI............................................................................................................6 Un gestionnaire de mot de passe recommandé pour sa sécurité.....................................................................................6 Gérez vos mots de passe aussi sur mobile......................................................................................................................7 Une interface en glisser/déposer très facile d’utilisation................................................................................................7 Encore plus simple avec la saisie automatique de mot de passe.....................................................................................7 -

Today's Howtos Today's Howtos

Published on Tux Machines (http://www.tuxmachines.org) Home > content > today's howtos today's howtos By Roy Schestowitz Created 20/02/2021 - 11:56pm Submitted by Roy Schestowitz on Saturday 20th of February 2021 11:56:06 PM Filed under HowTos [1] How to measure the average CPU utilization of a Linux process [2] Sometimes you may want to know the CPU usage of a particular Linux process. As the CPU usage of a process can fluctuate over its lifetime, you will want to measure the average CPU usage or CPU utilization of the process. For this purpose, a Linux tool set called sysstat may come in handy, which contains a collection of performance monitoring tools for Linux, reporting statistics on disk I/O, CPU, memory, networking, and other system activities. One of the utilities contained in sysstat is pidstat, which can measure the average CPU usage of Linux processes. How to mount USB in Ubuntu Linux [3] Do you have a USB flash drive, USB SD card reader, or USB external hard drive? Want to mount your USB in Ubuntu Linux but can?t figure it out? We can help! Follow along with this guide as we show you how to mount USB devices in Ubuntu Linux! How to play Stardew Valley on Linux [4] Stardew Valley is a simulation RPG developed by Eric Barone. It was released on Microsoft Windows in 2016. Later, it made its way to Mac OS, Linux, PS4, Switch, Xbox One, iOS, Android, and even PlayStation Vita. How to Install Custom Fonts in Linux ? Linux Hint [5] This article will explain how to install custom Fonts in Linux using various graphical and command line tools. -

Free Cross-Platform Password Manager Compatible with Keepass

Personal Open source Business Explore Pricing Blog Support This repository Sign in Sign up keeweb / keeweb Watch 173 Star 3,657 Fork 224 Code Issues 70 Pull requests 0 Projects 0 Wiki Pulse Graphs Free cross-platform password manager compatible with KeePass https://keeweb.info 1,106 commits 4 branches 41 releases 14 contributors MIT master New pull request Find file Clone or download antelle Merge branch 'release-1.3' Latest commit 52701af 21 days ago .github update link in pr template 4 months ago .idea eslint 3 months ago app jshint 21 days ago electron bump version 21 days ago graphics remove old gif 3 months ago grunt/tasks validation a month ago helper fix #342: edge url detection 29 days ago package package 2 months ago util fix #376: init storages when config is read 21 days ago .editorconfig check if the app is running 3 months ago .eslintrc eslint 3 months ago .gitignore darwin keewebhelper draft 3 months ago Gruntfile.js fix update archive a month ago LICENSE.txt separate license 23 days ago LICENSES-DEPS.txt separate license 23 days ago README.md wording 23 days ago bower.json fix #315: loading keyfiles with bom 2 months ago features.md features page 8 months ago keeweb.iml fix #86: context menu 2 months ago npm-shrinkwrap.json no beta for me 2 months ago package.json bump version 21 days ago release-notes.md bump version 21 days ago README.md Free cross-platform password manager compatible with KeePass This webapp is a browser and desktop password manager compatible with KeePass databases. -

Keeweb Penetration Test Report

Open Penetration Test Report: KeeWeb Version: 1.0.1 06.05.2020 Dr. Marcus Niemietz Phone: (+49)(0)234 / 45930961 j E-Mail: [email protected] Project Information Application: KeeWeb v1.12.3 (9b07bbd5, 2019-11-06) (https://keeweb.info) Environment: web, native Developer: Dimitri Witkowski (Antelle) Project leader: Hackmanit GmbH Universitätsstraÿe 150 44801 Bochum, Germany Project executive: Dr. Marcus Niemietz Phone: (+49)(0)234 / 45930961 Fax: (+49)(0)234 / 45930960 E-Mail: [email protected] Project members: Dr. Christian Mainka (Hackmanit GmbH) Karsten Meyer zu Selhausen (Hackmanit GmbH) Prof. Dr. Juraj Somorovsky (Hackmanit GmbH) Project period: 2020-03-16 2020-04-03 Version of the report: 1.0.1 This report was technically veried by Dr. Christian Mainka. This report was linguistically veried by David Herring. Hackmanit GmbH Represented by: Prof. Dr. Jörg Schwenk, Prof. Dr. Juraj Somorovsky, Dr. Christian Mainka, Dr. Marcus Niemietz Register court: Bochum, Germany Register number: 14896 1 Contents Contents 1 Summary3 2 Project Timeline4 3 Methodology4 4 General Conditions and Scope5 5 Overview of Weaknesses and Recommendations6 6 Weaknesses8 6.1 H01 Use of the Deprecated OAuth Implicit Grant.............8 6.2 H02 XSS via Form Fields........................... 10 6.3 H03 XSS via a Pseudo-Protocol Denition................. 12 6.4 M01 Use of an Embedded User-Agent for User Authentication...... 14 6.5 M02 Possible Access Token Injection with postMessage() API....... 15 6.6 M03 Violation of the OAuth 2.0 Best Current Practices.......... 17 7 Recommendations 19 7.1 R01 Delivering the Content Security Policy................. 19 7.2 R02 Implementing a Logout Option.................... -

Keeweb Shortcut Keys ~ a Brief Explanation!! ~ Shortcut Buzz

2/9/2021 KeeWeb Shortcut keys ~ A Brief Explanation!! ~ Shortcut Buzz Shortcut Buzz Menu KeeWeb Shortcut Keys ~ A Brief Explanation!! February 8, 2021 by Kristy KeeWeb is an open-source password manager and also safe. It supports Windows, Linux, and macOS. The password stored in a le, only the master key can unlock the le. Additionally, KeeWeb also supports Android and Blackberry. In this page, we have shown the list of KeeWeb Shortcut keys. Let’s get them below!! KeeWeb Last updated on Feb 8, 2021. Download KeeWeb Shortcuts for Ofine Study Here: KeeWeb.pdf Global Shortcuts: https://shortcutbuzz.com/keeweb-shortcut-keys-a-brief-explanation/ 1/7 2/9/2021 KeeWeb Shortcut keys ~ A Brief Explanation!! ~ Shortcut Buzz Shortcut Function Shift + Alt + T It is used to auto type the selected entry Shift + Alt + C Used to copy the password Shift + Alt + B It helps to copy the user Shift + Alt + U This key is to copy the website General Shortcuts: Shortcut Function Ctrl + A or Alt + A It shows all items Alt + C This helps to show the colored item Alt + D Go to trash Ctrl + F Helps to search the le Esc For clear search Ctrl + C It is used to copy the password or select the le https://shortcutbuzz.com/keeweb-shortcut-keys-a-brief-explanation/ 2/7 2/9/2021 KeeWeb Shortcut keys ~ A Brief Explanation!! ~ Shortcut Buzz Shortcut Function Ctrl + B To copy the user le Ctrl + U The website will be copied Ctrl + T It auto type the selected entry ↑ It goes to the previous item ↓ This goes to the next item Alt + N To create a new entry Ctrl + O It helps to open or new Ctrl + S Used to save all the les Ctrl + G Helps to generate the password Ctrl + , It is used for the application setting Ctrl + L To lock the database From this guide, you can get some clarication on the list of KeeWeb Shortcut keys. -

Safezone Browser Download Cent Safezone Browser Download Cent

safezone browser download cent Safezone browser download cent. NOT REGISTERED YET? RETRIEVE YOUR PERNUM FOR BETA TESTERS--> PLEASE ENTER YOUR REGISTERED EMAIL. Your PERNUM will be sent to your registered email account. REQUEST PASSWORD FOR BETA TESTERS--> PLEASE ENTER YOUR PERNUM. Your temporary password will be sent to your registered email account. RESET YOUR MASTER PIN FOR BETA TESTERS--> PLEASE ENTER YOUR REGISTERED EMAIL AND SAFEZONE PASSWORD. RESET YOUR MASTER PIN FOR BETA TESTERS--> YOUR REQUEST HAS BEEN RECEIVED. An email has been sent to our Support Team and they will contact you at your registered email for assistance. Please allow up to 48 hours for a response, emails are processed in the order they are received. SET UP YOUR MASTER PIN FOR BETA TESTERS--> PLEASE ENTER YOUR REGISTERED EMAIL AND SAFEZONE PASSWORD. SET UP YOUR MASTER PIN FOR BETA TESTERS--> Your SafeZone Pass is protected by two-step authentication. For every login process, or if you need to change your profile data, you need a one- time pin which has been randomly generated from your 6-digit Master Pin. SET UP YOUR MASTER PIN FOR BETA TESTERS--> Oops! There is already a Master PIN set up for this account. Please either login using your existing Master PIN or you may reset your Master PIN. SET UP YOUR MASTER PIN FOR BETA TESTERS--> Your Master Pin has been set up successfully! Let us test your first One-Time Pin, which is randomly generated from your Master Pin. Please enter the matching digits of your Master Pin: SafeZone APK. SafeZone app is only available at organizations using the SafeZone solution . -

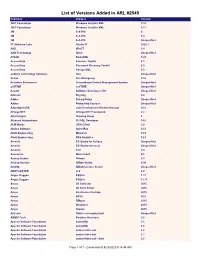

List of Versions Added in ARL #2549

List of Versions Added in ARL #2549 Publisher Product Version .NET Foundation Windows Installer XML 3.10 .NET Foundation Windows Installer XML 3.11 3M E-A-Rfit 4 3M E-A-Rfit 5.9 3M E-A-Rfit Unspecified 3T Software Labs Studio 3T 2020.1 A&D WinCT 5.4 A&D Technology iView Unspecified A7Soft ExamXML 5.43 AccessData Forensic Toolkit 6.1 AccessData Password Recovery Toolkit 8.0 AccessData PostgreSQL 9.3 acQuire Technology Solutions Neo Unspecified Actian Zen Workgroup 13.0 Actiontec Electronics ScreenBeam Central Management System Unspecified actiTIME actiTIME Unspecified Acuant Software Developers Kit Unspecified Adiscon Rsyslog 8.2 Adobe Debug Proxy Unspecified Adobe Photoshop Express Unspecified AdoptOpenJDK Java Development Kit with Hotspot 14.0 AForge.NET AForge.NET Framework 2.2 Ajilal Vijayan Drawing Purge 8 Allround Automations PL/SQL Developer 14.0 ALM Works JIRA Client 3.8 Almico Software SpeedFan 4.51 Altair Engineering Monarch 15.5 Altair Engineering PBS Analytics 12.3 Amarile RE-Studio for Eclipse Unspecified Amarile RE-Studio-Intersect Unspecified Amazon llvm 6.0 Anaconda Miniconda3 4.8 Andrey Gruber PNotes 9.3 Andrey Ivashov SMath Studio 0.99 Andritz IDEAS License Server Unspecified ANDY LESTER ack 2.2 Angus Duggan PSUtils 1.17 Angus Duggan PSUtils 11.11 Ansys 2D Extractor 2015 Ansys 3D Field Solver 2015 Ansys Electronics Desktop 2015 Ansys HFSS 16.0 Ansys RMxprt 2015 Ansys Simplorer 2015 Ansys Siwave 2015 Ant.com Native messaging host Unspecified AOMEI Tech Partition Assistant 5.8 Apache Software Foundation ActiveMQ 5.1 Apache -

List of Versions Added in ARL #2622

List of Versions added in ARL #2622 Publisher Product Version .NET Foundation Windows Installer XML 3.6 .NET Foundation Windows Installer XML 3.8 .NET Foundation WiX Toolset 3.8 .NET Foundation Windows Installer XML 3.7 /n software IP*Works! SSH 9.0 [den4b] Denis Kozlov ReNamer 6.2 [den4b] Denis Kozlov ReNamer 6.7 [den4b] Denis Kozlov ReNamer 6.9 [den4b] Denis Kozlov ReNamer 7.1 10x Genomics Loupe Browser 5.0 2BrightSparks SyncBackSE 9.1 2BrightSparks SyncBackFree 8.6 2BrightSparks SyncBackFree 9.0 2BrightSparks SyncBackFree 9.1 2BrightSparks SyncBackFree 9.2 2BrightSparks EncryptOnClick 2.1 2BrightSparks SyncBackPro 6.1 360 360 Total Security 10.6 3CX 3CXPhone 12.0 3CX 3CXPhone 15.0 3D Systems 3D Sprint 2.13 3D Systems 3D Sprint 2.5 3D Systems 3D Sprint 3.0 3D Systems Geomagic Control X 2020.0 3DP Chip 16.11 3M Detection Management Software 2.3 3T Software Labs Robo 3T 10.1 3T Software Labs Studio 3T 2021.3 3uTools 3uTools 2.31 3uTools 3uTools 2.32 3uTools 3uTools 2.33 3uTools 3uTools 2.36 3uTools 3uTools 2.37 3uTools 3uTools 2.38 3uTools 3uTools 2.39 3uTools 3uTools 2.50 3uTools 3uTools 2.51 3uTools 3uTools 2.53 3uTools 3uTools 2.56 4Team Sync2 2.83 4Team OST PST Viewer 1.12 4Team OST PST Viewer 1.22 8x8 Work for Desktop 7.3 8x8 Work for Desktop 7.4 8x8 Work for Desktop 7.5 8x8 Work for Desktop 7.6 8x8 Work for Desktop 7.7 A.N.D. Technologies Pcounter 2.85 A9Tech A9CAD 1.0 AbacusNext HotDocs Server Management Tools 10.2 AbacusNext HotDocs Server 10.2 ABB RobotStudio 2020.2 ABB RobotStudio 2020.4 ABB Drive composer pro 2.0 ABB Drive -

Using the ODROID-XU4 with Gstreamer August 1, 2018

Playing Modern FNA Games on the ODROID Platform August 1, 2018 FNA is an open source re-implementation of XNA. XNA is a game framework created by Microsoft Corp., and is quite popular. A few notable games have been written with XNA (wich is for MS Windows only) and later ported to Linux and MacOS using FNA and/or MonoGames. Let’s make it Reading Temperature and Humidity from an SHT15 Sensor: An Introduction to the GPIO Interface August 1, 2018 This project’s goal is to use an ODROID to read temperature and humidity data from an SHT15 sensor KeePass: Password Manager August 1, 2018 There are lots of password managers out there, but I will focus on a well supported open source program called KeePass BASH Basics – Part 4: Variables, Tests and Loops August 1, 2018 This part covers the most basic introduction to scripting to BASH Object Detection in Live Video: Using The ODROID-XU4 With GStreamer August 1, 2018 One of the most used eld for deep learning has become object detection Linux Gaming: Saturn Games – Part 5 August 1, 2018 And we are back again with the ODROID XU3/XU4 running Sega Saturn games. This issue will cover the rest of the games (letter in the alphabet) I tried and really liked to play on my ODROID. Once again I found some really nice gems that I want to share with Transcode DVB Enigma2 Receiver: Using mpeg on the ODROID- XU4 August 1, 2018 Using NAT (mapping the external ip to the internal device ip) and http ux, I can see my TV channels Coding Camp Part 1: Getting Started with Arduino August 1, 2018 In this article, you will learn how to download and install Arduino IDE and ODROID-GO specic libraries and examples Thundroid – Part 2: Migrating From Bitcoin Testnet to Mainnet August 1, 2018 Remember Part 1 of this guide? We set up a Bitcoin full node with Lightning from scratch, went to quite some length to secure our box, and started testing Bitcoin on testnet. -

Keepass Password Manager Tutorial

KeePass Password Manager Tutorial Introduction I don't trust online password managers because they are closed source and companies have been hacked in the past. If you look up "lastpass breached" in Google you can see my point. Keepass is open source and offline. Why put your trust in a company when you can create and access the database yourself? An honorable mention is bitwarden. They are also open-source and you have the option of hosting your own bitwarden server at home as an option. If you want to pay and are willing to trust a company and have your passwords encrypted on their cloud they would be your best bet. Downloading Keepass https://keepass.info/download.html Get the Installer for Windows (2.45) aka KeePass-2.45-Setup.exe. After you get it install Keepass. Recommended plugins (.plgx) to download: Keepass has a variety of useful plugins listed here: https://keepass.info/plugins.html I recommend the following below for now. Plugins always have a .plgx file extension. WebAutoType-v6.3.0.zip: https://sourceforge.net/projects/webautotype/files/ YetAnotherFaviconDownloader.plgx: https://github.com/navossoc/KeePass-Yet-Another- Favicon-Downloader/releases After you downloaded the necessary .plgx plugins. Copy or move them into the Plugins folder at C:\Program Files (x86)\KeePass Password Safe 2\Plugins. 1.1.1 Master Password To start off you will be creating a master password which is the masterkey to access all your other passwords. This password should be long, easy remember, but difficult for a computer to guess. Please refer to the image below to see what I mean.