Zaks Programmierung Des

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Learning to Code

PART ILEARNING TO CODE How Important is Programming? “To understand computers is to know about programming. The world is divided… into people who have written a program and people who have not.” Ted Nelson, Computer Lib/Dream Machines (1974) How important is it for you to learn to program a computer? Since the introduction of the first digital electronic computers in the 1940s, people have answered this question in surprisingly different ways. During the first wave of commercial computing—in the 1950s and 1960s, when 1large and expensive mainframe computers filled entire rooms—the standard advice was that only a limited number of specialists would be needed to program com- puters using simple input devices like switches, punched cards, and paper tape. Even during the so-called “golden age” of corporate computing in America—the mid- to late 1960s—it was still unclear how many programming technicians would be needed to support the rapid computerization of the nation’s business, military, and commercial operations. For a while, some experts thought that well-designed computer systems might eventually program themselves, requiring only a handful of attentive managers to keep an eye on the machines. By the late 1970s and early 1980s, however, the rapid emergence of personal computers (PCs), and continuing shortages of computer professionals, shifted popular thinking on the issue. When consumers began to adopt low-priced PCs like the Apple II (1977), the IBM PC (1981), and the Commodore 64 (1982) by the millions, it seemed obvious that ground-breaking changes were afoot. The “PC Revolution” opened up new frontiers, employed tens of thousands of people, and (according to some enthusiasts) demanded new approaches to computer literacy. -

Rodnay Zaks 51 0 1 1 5 V O U * * *

6502 rodnay zaks 51 0 1 1 5 v o u * * * 6502 GAMES RODNAY ZAKS 6502 SERIES - VOLUME 4 The author would like to acknowledge the contributions of Chris Williams and Eric Novikoff, who thoroughly checked all of the games programs and contributed numerous ideas for improvements. The author is particularly indebted to Eric Novikoff for his valuable assistance through out all phases of the manuscript’s production, and for his meticulous supervision of the final text. Notice SYM is a trademark of Synertek Systems, Inc. KIM is a trademark of MOS Technology, Inc. A1M65 is a trademark of Rockwell International, Inc. “ COMPUTEACHER” and “ GAMES BOARD” are trademarks of Sybex, Inc. Cover Design by Daniel Le Noury Technical Illustrations by Guy S. Orcutt and J. Trujillo Smith Every effort has been made to supply complete and accurate information. However, Sybex assumes no responsibility for its use, nor for any infringements of patents or other rights of third parties which would result. No license is granted by the equipment manu facturers under any patent or patent rights. Manufacturers reserve the right to change circuitry at any time without notice. Copyright © 1980 SYBEX Inc. World rights reserved. No part of this publication may be stored in retrieval system, transmitted, or reproduced in any way, including but not limited to photocopy, photograph, magnetic or other record, without the prior agreement and written permission of the publisher. Library of Congress Card Number: 80-50896 ISBN 0-89588-022-9 Printed in the United States of America Printing 10 987654321 CONTENTS PREFACE..............................................................................................ix 1. INTRODUCTION....... -

Softalk Magazine, January 1981

This “quick, dirty, and compact” (QDC) edition of the January 1981 issue of Softalk magazine (Vol. 1 No. 5) was created by, and is made freely available by, The Softalk Apple Project (www.SoftalkApple.com). We thank fellow Friend of Softalk Steven Brosch for donating his copy of this issue to The Softalk Apple Project document archive. For other PDFs of whole issues and sample pages, go to the Issue Profiles section of the project website. For more on the “preserve, explore, extend” mission of The Softalk Apple Project go to: www.SoftalkApple.com/about Thank you… Enjoy! --Jim Salmons-- Research Director The Softalk Apple Project 3 E list Kf r fK> Sa f t*;' w t W I Wm 7 V V J ■39S •# ISFSftrH v H IT . \ 11 :. \fTi t; |#« IN I I X ■ 2 J S 1 ; | _ i i U DM itf Beyond Adventure Lies AKALABETH WORLD OF DOOM \ Available thru your local Computer Store A TOP OF THE ORCHARD SOFTWARE PRODUCT from California Pacific Computer Company JANUARY 1981 Chairman John Haller CONTENTS President Margot Comstock Tom m ervik Vice-President Al Tom m ervik Vice-President William Depew Treasurer William V. R. Smith Big Apple Gives Little Apple the Business Secretary John Mitchell Apples are selling like hotcakes in New York City— many to Editor Margot Comstock megabusinesses. Tom m ervik MARGOT COMSTOCK TOMMERVIK......................4 Technical Editor William Depew Contributing Editor Roger Wagner Art Director Kurt A. Wahlner Robot War: Strategy for Learning Production M anager Al Tommervik Revolutionary concept in gaming software teaches logic and programming through fun. -

Microprocessor Interfacing Techniques

MICROPROCESSOR INTERFACING TECHNIQUES AUSTIN LESEA SYBEX RODNAYZAKS c o to n en MCMXCVn MICROPROCESSOR INTERFACING TECHNIQUES AUSTIN -LESEA RODNAY ZAKS SYBEX Published by: SYBEX Incorporated 2161 Shattuck Avenue Berkeley, California 94704 In Europe: SYBEX-EUROPE 313 rue Lecourbe 75015-Paris, France DISTRIBUTORS L P. ENTERPRISES 313 KINGSTON ROAD ILFORD, Essex. IG1 IPj Tel: 01-553 U $9.95 (USA) FF66 (Europe) FO REWARD Every effort has been made to supply complete and accurate information. However, Sybex assumes no responsibility for its use; nor any infringements of patents or other rights of third parties which would result. No license is granted by the equipment manufacturers under any patent or patent rights. Manufacturers reserve the right to change circuitry at any time without notice. In particular, technical characteristics and prices are subject to rapid change. Comparisons and evaluations are presented for their educational value and for guidance principles. The reader is referred to the manu- facturer's data for exact specifications. Copyright Q) 1977 SYBEX Inc. World Rights reserved. No part of this publication may be stored in a retrieval system, copied, transmitted, or reproduced in any way, including, but not limited to, photocopy, photography, magnetic or other recording, without the prior written permission of the publisher. Library of Congress Card Number: 77-20627 ISBN Number: 0-89588-000-8 Printed in the United States of America Printing 109 8 76 5 43 2 1 CONTENTS PREFACE .5 L INTRODUCTION 7 Concepts, Techniques to be discussed, Bus Introduction, Bus Details II. ASSEMBLING THE CENTRAL PROCESSING UNIT ....... 17 Introduction, The $080, The 6800, The Z-80: Dynamic Memory, The 8085 III. -

Read a Sample

Code Nation explores the rise of software development as a social, cultural, and technical phenomenon in American history. The movement germinated in government and university labs during the 1950s, gained momentum through corporate and counterculture experiments in the 1960s and 1970s, and became a broad-based computer literacy movement in the 1980s. As personal computing came to the fore, learning to program was transformed by a groundswell of popular enthusiasm, exciting new platforms, and an array of commercial practices that have been further amplified by distributed computing and the Internet. The resulting society can be depicted as a “Code Nation”—a globally- connected world that is saturated with computer technology and enchanted by software and its creation. Code Nation is a new history of personal computing that emphasizes the technical and business challenges that software developers faced when building applications for CP/M, MS-DOS, UNIX, Microsoft Windows, the Apple Macintosh, and other emerging platforms. It is a popular history of computing that explores the experiences of novice computer users, tinkerers, hackers, and power users, as well as the ideals and aspirations of leading computer scientists, engineers, educators, and entrepreneurs. Computer book and magazine publishers also played important, if overlooked, roles in the diffusion of new technical skills, and this book highlights their creative work and influence. Code Nation offers a “behind-the-scenes” look at application and operating-system programming practices, the diversity of historic computer languages, the rise of user communities, early attempts to market PC software, and the origins of “enterprise” computing systems. Code samples and over 80 historic photographs support the text. -

TITOLO 0-18 Un'età Quanto Garantita? 1 Mega Diario Per 6 Adolescenti E

TITOLO 0-18 un'età quanto garantita? 1 mega diario per 6 adolescenti e molto, molto di più 1,2,3 Costituzione 1: Componenti e sistemi digitali 1: Digitale 1: Programmazione imperativa e logica 10 storie di Mafia 10° Convegno Macrobiotica e scienza 100 + 1 circuiti elettronici 100 giochi a luce spenta 100 professioni di successo 1000 + Pictures for Teachers to Copy 101 Esperimenti con l'oscilloscopio 12 Racconti sanguinari 1200 esercizi di ginnastica 1912 + 1 1943-45 storie ai margini della storia 1944 1944, stragi naziste e fasciste sull'Appennino tosco- romagnolo 1944-1945 Il passaggio del fronte a Cesena 1945 Ravennati contro 1984 2: Analogica 2: Componenti e tecniche circuitali 2: Strutture dati e programmazione per oggetti 2001: A Space Odyssey 24 ore 25 Programmi di Ingegneria 250 Progetti con gli Amplificatori di Norton 3 =Terzo >Premio Regionale di Poesia 3: Circuiti analogici e digitali 3: Database con applicazioni in Access 3: Dispositivi e sistemi 3+2 = La nuova università 3° Convegno Macrobiotica e scienza 301 Circuiti 32 Programmi con l'APPLE 4 =Quarto >Premio Regionale di Poesia 4° Convegno 4° Convegno Macrobiotica e scienza 400 giorni intorno al mondo 5 anni di storia italiana 1940-45 5 misteri per Ellery Queen 5° convegno 50 Esercizi in BASIC 55 novelle per l'inverno 6° Convegno Macrobiotica e scienza 7 Convegno Macrobiotica e scienza 7 uomini d'oro 75 Programmi in BASIC 75 racconti 7a GAP 8° convegno 80286 8086-8088 A cercar la bella morte A che libro giochiamo? A che punto è la notte A Christmas Carol A ciascuno il suo -

ZSDOS User's Guide 1.0D

ZSDOS 1.0 Ein Ersatz des CP/M 2.2 BDOS User's Guide © Copyright 1987, 1988 by Harold F. Bower Cameron W. Cotrill Carson Wilson Published by Plu*Perfect Systems 410 23rd St. Santa Monica, CA 90402 (213)-393-6105 (abends) Ein Dokument ZSDOS, die Dokumentation und die Utility-Programme sind copyright © 1987, 88 by Harold F. Bower, Cameron W. Cotrill und Carson Wilson – Alle Rechte vorbehalten. Harold F. Bower Cameron W. Cotrill Carson Wilson PO Box 313 2935 Manhattan Ave 1359 W. Greenleaf Ft. Meade, MD 20755 La Crescenta, CA 91214 Chicago, IL 60626 Ladera Z-Node Lillipute Z-Node I 213/670-9465 312/649-1730 ZSDOS ist nun Originalcode, entstand jedoch aus P2DOS 2.1 © 1985 by H.A.J. Ten Brugge – Alle Rechte vorbehalten. INITDIR.COM entstand aus einem Programm gleichen Namens und ist copyright © 1985 by H.A.J. Ten Brugge – Alle Recht vorbehalten. Teile des Codes zur Einbindung der P2DOS- Datumsstempel stammen von DATE.ASM ebenfalls von H.A.J. Ten Brugge. ZCNFG.COM ist copyright © 1988 by Al Hawley. Wir danken ihm dafür, daß wir ZCNFG.COM dem ZSDOS-Paket beilegen dürfen. Der ZDS DateStamper, der ZDDOS DateStamper, DateStamper-Treiber in DS2BOTH und P22BOTH sowie eine Vielzahl von Uhrentreibern wurden in Kooperation mit Plu*Perfect Systems entwickelt und verwenden eine lizensierte Technologie von Plu*Perfect. DateSweep, DsConfig, SetTerm und PutDS sind copyright © 1987 by Plu*Perfect Systems - Alle Rechte vorbehalten. Sie sind mit Einverständnis von Plu*Perfect Systems enthalten. Abschnitt 4.10 wurde dem Plu*Perfect DateStamper Manual entnommen und ist copyright © 1987 by Plu*Perfect Systems – Alle Rechte vorbehalten. -

Programming Language) 1 APL (Programming Language)

APL (programming language) 1 APL (programming language) APL Paradigm array, functional, structured, modular Appeared in 1964 Designed by Kenneth E. Iverson Developer Kenneth E. Iverson Typing discipline dynamic Major implementations IBM APL2, Dyalog APL, APL2000, Sharp APL, APLX Dialects A+, Dyalog APL, APLNext Influenced by mathematical notation [1] [2] [3] [4] Influenced J, K, Mathematica, MATLAB, Nial, PPL, Q APL (named after the book A Programming Language)[5] is an interactive array-oriented language and integrated development environment which is available from a number of commercial and non-commercial vendors[6] and for most computer platforms.[7] It is based on a mathematical notation developed by Kenneth E. Iverson. APL has a combination of unique and relatively uncommon features that appeal to programmers and make it a productive programming language:[8] • It is concise, using symbols rather than words and applying functions to entire arrays without using explicit loops. • It is solution focused, emphasizing the expression of algorithms independently of machine architecture or operating system. • It has just one simple, consistent, and recursive precedence rule: the right argument of a function is the result of the entire expression to its right. • It facilitates problem solving at a high level of abstraction. APL is used in scientific,[9] actuarial,[8] statistical,[10] and financial applications where it is used by practitioners for their own work and by programmers to develop commercial applications. It was an important influence on the development of spreadsheets, functional programming,[11] and computer math packages.[3] It has also inspired several other programming languages.[1] [2] [4] It is also associated with rapid and lightweight development projects in volatile business environments.[12] History The first incarnation of what was later to be the APL programming language was published and formalized in A Programming Language,[5] a book describing a notation invented in 1957 by Kenneth E. -

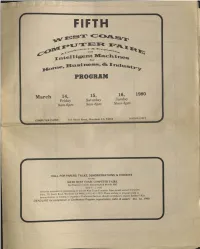

West Coast Computer Faire Programs

FIFTH PROGRAM 1980 March 14, 15, 16, Friday Saturday Sunday 9am-6pm 9am-6pm Noon-5pm (415)851-7075 COMPUTER FAIRE 333 Swett Road, Woodside CA 94062 CALL FOR PAPERS, TALKS, DEMONSTRATIONS, & EXHIBITS for the SIXTH WEST COAST COMPUTER FAIRE San Francisco's Gvic Auditorium & Brooks Hall April 3 - 5, 1981 Everyone interested in participating in the 6th West Coast Computer Faire should contact Computer Faire 333 Swett Road, Woodside CA 94062; (415) 851-7075. Those wishing to propose a talk or demonstration, or wishing to organize a Conference Section, should immediately request Speaker's Kits. DEADLINE for completion of Conference Program organization, talks, & papers: Dec. 1st, 1980. CONFERENCE PROGRAM of the 5TH WEST COAST COMPUTER FAIRE L.„. FRIDAY, MARCH 1 4T I SATURDAY, MARCH 15 T H SUNDAY, MARCH 1 6T H 9 am POLK 1 POLK 2 LARKIN 1 LARKIN 2 POLK 1 POLK 2 LARKIN 1 LARKIN 2 9am - 6pm: RTTY Repeater Group, 9 am - 6 pm: RTTY Repeater Group, (open seminar); ROOM 302 9am - 6pm: RTTY Repeater Group, (open seminar) 9 am - 6 pm: Apple Core Meetings; ROOMS 406 - 410 (open seminar) ROOM 302 1 pm - 4 pm: Personal Computer/Telecommunications, ROOM 302 (open seminar); ROOM 204 10 am Teaching Personal Computer Pascal, & Digital Group About Communications Music Pascal Machines Users Computers & & (open meeting) Programming Microcomputers 11 am Noon Computer Business & • Retailers Low-Cost (open meeting) Computing Osborne's 3rd 1 pm Annual Award How to Hold a Low-Cost Tutorials for Potpourri Significant Medical Seminar for Computing for the Novice Software -

Holdings of the International Microprogramming Repository

Holdings of the International Microprogramming Repository The University of Southwestern Louisiana Lafayette, Louisiana October 1984 Mic!oprogramming Archive University of Southwestern Louisiana Lafayette, Louisiana This is a preliminary listing of the archive holdings: Naturally, archive content. will be changing quite frequently so this document will be revised accordingly. Individuals interested in obtaining additional information concerning the archive and its holdings should contact Dr. Bruce Turner, Curator of Archives and Special Collections, within Dupre Library, University of Southwestern Louisiana. Ab r a-h am, Rob e r t L. 004-02 A microprogrammed intelligent graphics terminal; William L . S chi 11 e r , Rob e r t L . _ A bra h am , Ric h a r d M. Fox and Andries Van Dam; Photocopy: IEEE transactions on computers, v. c-20 no.7, July 1971, p. 775-782. Abshire, Gary M. 001-01 Microcode library system: an enhancement of VM/370-CM5's base-update facility; Gary M. Abshire; Boulder, Colo.: International Business Machines Corp., 1979. Adams, Phillip M. 001-02 Microprogrammable microprocessor survey; Phillip M. Adams; 1977 Agerwala, Tilak. 001-03 Microprogram optimization: a survey; Tilak Agerwala; Photocopy. IEEE transactions on computers, v. c-25, no.10, October, 1976, p. 962-973. Agerwala, Tilak. 009-35 A survey of techniques to reduce/minimize the control part/ROM of a microprogrammed digital computer; Tilak Agerwala; Baltimore: Research Program in Computer Science Architecture, Computer Science Program, John Hopkins Albers, Tom M. 007-06 A microprocessor family you can microcode; Tom M. Albers; Houston: Texas Instruments, 1983, 12p. Albert, B. 007-59 A case study in vertical migration; the_-implementation of a dedicated associative instruction set; B. -

Programming the Z80 3Rd Editi

PROGRAMMING THE Z80 PROGRAMMING THE Z80 RODNAY ZAKS THIRD EDITION "Z80" is a registered trademark of ZILOG Inc., with whom SYBEX is not connected in any way. Cover Design by Daniel le Noury Every effort has been made to supply complete and accurate information. However, Sybex assumes no responsibility for its use; nor any infringements of patents or other nghts of third parties which would result. No license is granted by the equipment manu- facturers under any patent or patent nghts. Manufacturers reserve the right to change circuitry at any time without notice. In particular, technical characteristics and prices are subject to rapid change. Com- parisons and evaluations are presented for their educational value and for guidance principles. The reader is referred to the manufacturer's data for exact specifications. Copyright C)1980, SYBEX Inc. World rights reserved. No part of this publication may be stored in a retrieval system, transmitted, or reproduced in any way, including but not limited to, photocopy, photograph, or magnetic or other record, without the prior written permission of the publisher. Library of Congress Card Number: 80-5468 ISBN: 0-89588-094-6 First Edition published 1979. Third Edition 1981 Printed in the United States of America Pnnting 10 9 8 7 6 5 4 3 ACKNOWLEDGEMENTS Designing a programming textbook is always difficult. Designing it so that it will teach elementary programming as well as advanced concepts while covering both hardware and software aspects makes it a challenge. The author would like to acknowledge here the many constructive suggestions for improvements or changes made by: O.M. -

Reader's Guide to Microcomputer Books

The Reader's Guide To Microcomputer Books By MICHAEL NICITA and RONALD PETRUSHA Golden-Lee Book 1000 Dean Street Brooklyn, N.Y. 11238 Trademarks and Permissions Apple Computer, Inc. - Apple®II, Apple DOS~ Apple II Plus~ Applesoft~ Apple Pascal~ Apple Logo~ AppleWriter® Artsci, Inc. - Magic Window Ashton-Tate - dBASE II Atari, Inc. - Atari® 400/800 Bell Laboratories - UNIX Commodore Business Machines, Inc. - PET~ Vic 20 CBM~ PET BASIC~ CBM BASIC® Compiler Systems, Inc. - CBASIC Condor Computer - Condor Series 20 Cromemco, Inc. - CROMIX Data General Corporation - ECLIPSE® Digital Equipment Corporation - DEC~ PDP-11 ® Digital Research, Inc. - CP/M~ MP/M~ ED~ PIP® CP/M-83, MP/M-86, PL/I-86, Pascal/MT+ DJR Associates, Inc. - FMS-80 FORTH, Inc. - FORTH® Hewlett Packard Co. - Pascal 1000~ HP1000® Hunter & Ready, Inc. - VRTX Information Unlimited Corp. - Easywriter Information Unlimited Software, Inc. - Easywriter Prof. Intel Corporation - PL/M-80 International Business Machines Corporation - IBM® Kmega Microsoftware - VTS-80 Lazer Micro Systems - LISA Assembler Lexisoft, Inc. - Spellbinder_ Micro Data Base Systems - MDBS III MicroPro International Corp. - WordStar~ Mail Merge~ SpellStar® Microsoft Corp. - Microsoft® MUSE Software - Super Text II Ohio Scientific, Inc. - C4P DF Osborne Computer Corporation - Osborne 1 Phase One Systems, Inc. - OASIS Preachtree, Inc. - Magic Wand® Programma International, Inc. - PIE/FORMAT Que Corporation - Que Regents of the University of California - used under a license from SofTech Mircosystems, Inc. - UCSD Pascal, UCSD p-System SELECT Information Systems - SELECT Software Arts, Inc. - DIF, Keystroke Memory ii 'I ',,i4 Sorcim Corporation - SuperCalc, Pascal/M, Pascal/M-86 Tandy Corporation - TRS-80®Model I, TRS-80®Model II, TRS-80®Model IIl,TRS-80®Model 16, SCRIPSIT, TRSDOS® Timex Corporation - Timex® Trustees of Dartmouth College - BASIC® U.S.