Gnupg Vsdesktop

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Secure Key Storage with Professional Key Management

Secure key storage with professional key management. What was previously only provided by expensive and proprietary hardware security modules (HSM) is now available as open hardware at an unbeatably low price from Germany. Nitrokey HSM reliably protects your cryptographic keys with encrypted backups, two-man rule as access protection and many other security features. With a USB interface, Nitrokey HSM is the ideal solution for certificate infrastructures of any type and size. Applications FEATURES Operating PKI and CA Nitrokey HSM provides secure key generation, Two-Man Rule as Access Protection / storage and management for public key M-of-N Threshold Scheme infrastructures (PKI), certificate authorities In order to gain access to the cryptographic keys, M of N (CA) and other central signing keys. Technical key administrators must approve. A single person alone security features replace expensive organi- cannot obtain access. If an individual key administrator zational protection measures such as sto- is unavailable, key access is still possible, provided at ring keys in safe deposit boxes, and even least M key administrators are available. This means protect keys for large and changing teams. that your keys are always protected, even in large and changing teams. Fulfilling Compliance Key administrators can either authenticate themselves Requirements (e.g. PCI DSS) using their own Nitrokey HSM (required for M-of-N According to PCI DSS, keys that encrypt or access protection) or by means of a password. Remote decrypt credit card data must be securely access is possible, so key administrators do not have to stored at all times. Nitrokey HSM is a funda- be physically present in the same location. -

Security and Trust in Open Source Security Tokens

IACR Transactions ISSN XXXX-XXXX, Vol. 0, No. 0, pp. 1–26. DOI:XXXXXXXX Security and Trust in Open Source Security Tokens Marc Schink, Alexander Wagner, Florian Unterstein and Johann Heyszl Fraunhofer Institute for Applied and Integrated Security (AISEC), Germany, [email protected] Abstract. Using passwords for authentication has been proven vulnerable in countless security incidents. Hardware security tokens effectively prevent most password-related security issues and improve security indisputably. However, we would like to highlight that there are new threats from attackers with physical access which need to be discussed. Supply chain adversaries may manipulate devices on a large scale and install backdoors before they even reach end users. In evil maid scenarios, specific devices may even be attacked while already in use. Hence, we thoroughly investigate the security and trustworthiness of seven commercially available open source security tokens, including devices from the two market leaders: SoloKeys and Nitrokey. Unfortunately, we identify and practically verify significant vulnerabilities in all seven examined tokens. Some of them are based on severe, previously undiscovered, vulnerabilities of two major microcontrollers which are used at a large scale in various products. Our findings clearly emphasize the significant threat from supply chain and evil maid scenarios since the attacks are practical and only require moderate attacker efforts. Fortunately, we are able to describe software-based countermeasures as effective improvements to retrofit the examined devices. To improve the security and trustworthiness of future security tokens, we also derive important general design recommendations. Keywords: security token · second factor authentication · FIDO · fault injection attack · side-channel attack · firmware protection 1 Introduction Passwords are the most common authentication mechanism for private as well as profes- sional IT services such as social media, banking or enterprise infrastructure. -

Nextcloud User Manual Release Latest

Nextcloud User Manual Release latest The Nextcloud developers Oct 06, 2021 CONTENTS 1 Nextcloud latest user manual introduction1 2 What’s new for users in Nextcloud latest3 3 The Nextcloud Web interface7 3.1 Web browser requirements........................................7 3.2 Navigating the main user interface....................................8 4 Files & synchronization 11 4.1 Accessing your files using the Nextcloud Web interface......................... 11 4.2 Accessing Nextcloud files using WebDAV................................ 17 4.3 Managing deleted files.......................................... 28 4.4 Desktop and mobile synchronization.................................. 29 4.5 Encrypting your Nextcloud files on the server.............................. 30 4.6 File Sharing............................................... 33 4.7 Federated Shares............................................. 37 4.8 Making anonymous uploads....................................... 39 4.9 Large file uploads............................................ 41 4.10 Storage quota............................................... 42 4.11 Version control.............................................. 42 4.12 Projects.................................................. 43 4.13 Transfer Ownership........................................... 47 5 Groupware 49 5.1 Using the Contacts app.......................................... 49 5.2 Using the Calendar app......................................... 52 5.3 Synchronizing with Android....................................... 60 5.4 -

Stronger NYC Communities Organizational Digital Security Guide

Stronger NYC Communities Organizational Digital Security Guide For Trainers and Participants Build Power - not Paranoia! NYC Stronger Communities | Toolkit 1 Creative Commons Attribution-ShareAlike 4.0 International, July 2018 This work supported by Mozilla Foundation, the NYC Mayor’s Office of Immigrant Affairs, NYC Mayor’s Office of the CTO, and Research Action Design. CREDITS Project designed and lead by Sarah Aoun and Bex Hong Hurwitz. Curriculum lead writing by Rory Allen. Workshops, activities, and worksheets were developed by Nasma Ahmed, Rory Allen, Sarah Aoun, Rebecca Chowdhury, Hadassah Damien, Harlo Holmes, Bex Hong Hurwitz, David Huerta, Palika Makam (WITNESS), Kyla Massey, Sonya Reynolds, and Xtian Rodriguez. This Guide was arranged and edited by Hadassah Damien, and designed by Fridah Oyaro, Summer 2018. More at: https://strongercommunities.info NYC Stronger Communities | Toolkit 2 Table of Contents ORGANIZATIONAL DIGITAL SECURITY GUIDE This guide provides tools and ideas to help organizational digital security workshop leaders approach the work including a full facilitator’s guide with agendas and activities; for learners find a participant guide with homework, exercises, and a resource section. 01 03 INTRODUCTION ............................................ 4 PARTICIPANT WORKBOOK ........................................ 110 • Organizational Digital Security Right Now Introduction to the Stronger Communities • Roadmap Workshop series Self-assessment: Digital • Workshop Overview Security Bingo • Series Story • How to coordinate and plan a Stronger Workshop Participant Guides Communities workshop series • Design and facilitation tools 1. Stronger NYC Communities Workshop: • Evaluate and assess Our work is political. • Handout and activity glossary 2. Stronger Communities Workshop: Our work is both individual and collective. 3. Stronger Communities Workshop: Our 02 work is about learning from and taking care of each other. -

Pentest-Report Nitrokey Storage Hardware 08.2015 Cure53, Dr.-Ing

Pentest-Report Nitrokey Storage Hardware 08.2015 Cure53, Dr.-Ing. Dmitry Nedospasov, Dr.-Ing. Mario Heiderich Index Introduction Scope Identified Vulnerabilities NK -02-001 JTAG Header accessible on the Nitrokey PCB ( Critical ) NK -02-002 Weak Security Fuse Configuration ( Critical ) NK -02-003 Security Relevant Signals Routed On Surface Layers ( Critical ) NK -02-004 Microcontroller Contains DFU bootloader ( Low ) NK -02-005 Brown Out Detection Not Enabled ( High ) NK -02-006 Micro SD and Smartcard Slots lack ejection switch ( High ) NK -02-007 Current Design Lacks Tamper Switches ( Medium ) NK -02-008 No Offline Tampering Detection ( Medium ) NK -02-009 Insufficient Design Density ( Low ) Conclusion Introduction “Nitrokey is an USB key to enable highly secure encryption and signing of emails and data, as well as login to the Web, networks and computers. Other than ordinary software solutions, the secret keys are always stored securely inside the Nitrokey. Their extraction is impossible which makes Nitrokey immune to computer viruses and Trojan horses. The user-chosen PIN and the tamper-proof smart card protect in case of loss and theft. Hardware and software are both available as Open Source to allow verifying the security and integration with other applications.” From https :// www . nitrokey . com /introduction This penetration test against the Nitrokey Storage hardware was performed by one engineer over the period of 10 days. The test is one of the components within a larger scheme of security assessments, thus complimenting penetration tests of the software employed in the Nitrokey setup. The main scope of this assessment was to evaluate the security of the Nitrokey’s hardware against various offline hardware-based attacks. -

Security of Election Announcements

Security of Election Announcements Table of Contents | Issue | Executive Summary | Agencies | Glossary | Background | Discussion | Findings Recommendations | Requests for Responses | Methodology | Abridged Bibliography | Responses TABLE OF CONTENTS TABLE OF CONTENTS i ISSUE 1 EXECUTIVE SUMMARY 1 Illustrating the Threat 1 ACRE’s Use of Online Systems to Deliver Election Information 1 The County’s Current Security Methods 2 Expert Advice on Protection Against Hacking 2 Free Resources Available To ACRE 3 Conclusions 3 Recommendations 3 AGENCIES 4 GLOSSARY 4 BACKGROUND 6 Election Threats 6 Political Cyber Attacks 8 Escalating Account Compromises 9 Standard Account Protection Methods 9 “Man-in-the-Middle” Phishing Can Still Defeat Most Two-Factor Authentication 11 SMS-Based Two-Factor Authentication Has Additional Vulnerabilities 12 DISCUSSION 14 Public Trust in Election Communication 14 The DHS (and Not the ACRE) Election Security Website Lists Online Platforms Used for Election Announcements as a High Priority for Protection 14 DHS Directs Voters to County Websites for Trustworthy Election Information 14 The County’s Email Security 14 The County Can Protect Against Email Spoofing with DMARC 14 One-Time PINs for Multi-Factor Authentication Are Vulnerable to Phishing 15 The County Can Protect Email Accounts from Phishing with Physical Security Keys 16 Example from Industry: Google Employees Prevent Phishing with FIDO Physical Security Keys 17 The Cost of FIDO Keys for the Elections Staff 17 ACRE’s Website Security 18 ACRE Does Not Protect -

Nitrokey Start

Datenblatt Nitrokey Start Artikel-Nr.: NK-STA Hersteller: Nitrokey EAN: 4322345304206 Herkunftsland: Deutschland Zolltarifnummer: 84718000 Gewicht: 0.009 kg Der sichere Schlüssel zu Ihrem digitalen Leben. Verschlüsselt Ihre E-Mails, Dateien und Server/SSH-Zugriffe. Schützt gegen Hacker und Spionage – privat und beruflich. Dabei wird der kryptografische Schlüssel sicher im Nitrokey gespeichert und ist gegen Verlust, Diebstahl und Computerviren geschützt. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany. Anwendungsfälle Für jeden – Schutz gegen Massenüberwachung und Hacker E-Mails verschlüsseln Verschlüsseln Sie Ihre E-Mails mit GnuPG, OpenPGP, S/MIME, Thunderbird oder Outlook. Ihre privaten Schlüssel werden sicher im Nitrokey gespeichert und können nicht exportiert/gestohlen werden. Für Unternehmen, Kanzleien und Selbstständige – sensible Daten schützen Datenschutz gegen Spionage Verschlüsseln Sie gesamte Festplatten von Außendienstmitarbeitern mittels TrueCrypt/VeraCrypt oder einzelne Dateien mittels GnuPG. Dabei werden die privaten Schlüssel sicher im Nitrokey gespeichert. Desktop-Login Melden Sie sich an Ihrem lokalen Computer-Desktop unkompliziert mit dem Nitrokey an. Für IT-Administratoren und Sicherheitsexperten – kritische Infrastruktur schützen Server sicher mit SSH administrieren Haben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und kann nicht aus dem Nitrokey exportiert/gestohlen werden. Somit entfällt das unsichere und lästige Synchronisieren -

The Secure Key for Your Digital Life. Encrypts Your Emails, Files and Server Access

The secure key for your digital life. Encrypts your emails, files and server access. Protects against hackers and espionage – private and professional. The cryptographic key is securely stored in the Nitrokey and is thereby protected against loss, theft and malware. With strong hardware encryption, made reliable thanks to open source, quality made in Germany. USE CASES For Anybody – Protection Against Mass For IT Administrators and Security Experts Surveillance and Hackers – Protect Critical Infrastructure Encrypt Emails Securely Administrating Servers With SSH Encrypt your emails with GnuPG, OpenPGP, S/MIME, Securely store your SSH keys in the Nitrokey at all Thunderbird or Outlook. Your private keys are times. Your key is PIN-protected and cannot be securely stored in the Nitrokey and cannot be exported or stolen from the Nitrokey. This means exported or stolen. that you can bypass the insecure and tedious process of synchronizing key files between client systems. For Businesses, Chancelleries and the Self-Employed – Protect Sensitive Data Internet of Things (IoT) and Protecting Your own Products Protect Your Data Against Espionage Protect your own hardware products using Nitrokey Encrypt field workers’ individual files by means of integration. Ideal for remote maintenance and for GnuPG. The private keys are thereby securely ensuring product authenticity. stored in the Nitrokey. Desktop Login Log in easily at your local computer desktop with the Nitrokey. NITROKEY IS BETTER High Security Better Than Software Your private keys are always stored in the The Nitrokey hardware does not depend PIN-protected Nitrokey and are as such on an operating system and reliably pro- protected against malware, loss and theft. -

Protecting SSH Authentication with TPM 2.0

Protecting SSH authentication with TPM 2.0 Nicolas Iooss [email protected] Ledger Donjon Abstract. For quite some time, desktop computers have been embedding a security chip. This chip, named Trusted Platform Module (TPM), provides many features including the ability to protect private keys used in public-key cryptography. Such keys can be used to authenticate users in network protocols such as Secure Shell (SSH). Software stacks which enable using a TPM to secure the keys used in SSH have been available for several years. Yet their use for practical purposes is often documented only from a high-level perspective, which does not help answering questions such as: can the security properties of keys protected by a TPM be directly applied to SSH keys? This is a non-trivial question as for example those properties do not apply for disk encryption with sealed keys. Therefore this article fills the documentation gap between the TPM specifications and the high-level documentations about using a TPM to use SSH keys. It does so by studying how SSH keys are stored when using tpm2-pkcs11 library on a Linux system. 1 Introduction 1.1 SSH, TPM and how they can be used together When using remote services, users need to be authenticated. Every protocol relies on different mechanisms to implement user authentication: a secret password, an RSA key pair on a smartcard, a shared secret used with a TOTP (Time-based One-Time Password) application on a smartphone, etc. Many authentication mechanisms are considered highly secure nowadays (for example the ones relying on dedicated devices such as smartcards). -

Securing Critical Infrastructures

Securing Critical Infrastructures PhD Candidate: Alberto Carelli (241776) XXXII Cycle Advisor: Prof. Stefano Di Carlo PhD Thesis Defense – September 3rd 2020 Politecnico di Torino - Dipartimento di Automatica e Informatica OUTLINE Introduction & Core Concepts Motivations & Goal of the research Contributions Conclusions 2 OUTLINE Introduction & Core Concepts Motivations & Goal of the research Contributions Conclusions 3 INTRODUCTION Definitions - Critical Infrastructures Critical Infrastructures (CIs): “Infrastructures whose incorrect functioning may negatively affect a subject/group with economic losses and exposure of people to safety and security risk.” [1] However, no general definition, but several: • Italy [2], Europe [3], United Kingdom [4], United States [5] 4 INTRODUCTION Definitions - Critical Infrastructures CIs: Public/Private companies of 16 Sectors* Financial Information Chemical Dams Services Technology Defense Food and Nuclear Reactors, Industrial Communications Agriculture Materials, Waste Base Critical Emergency Government Transportation Manufacturing Services Facilities Systems Water, Commercial Healthcare, Energy Wastewater Facilities Public Health Systems *according to U.S. President’s PPD-21, the U.S. Department of Homeland Security’s (DHS) and the Cybersecurity and Infrastructure Security Agency5 (CISA) INTRODUCTION Definitions - Cyber-Physical Systems CIs are based on Cyber-Physical Systems (CPS): “physical and engineered systems whose operations are monitored, coordinated, controlled and integrated by a computing -

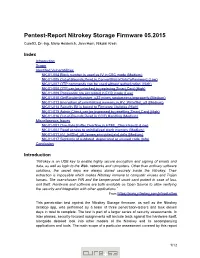

Pentest-Report Nitrokey Storage Firmware 05.2015 Cure53, Dr.-Ing

Pentest-Report Nitrokey Storage Firmware 05.2015 Cure53, Dr.-Ing. Mario Heiderich, Jann Horn, Nikolai Krein Index Introduction Scope Identified Vulnerabilities NK -01-004 Block number is used as IV in CBC mode ( Medium ) NK -01-005 Out - of - Bounds Read in ConvertMatrixDataToPassword ( Low ) NK -01-007 OTP commands can be used without authorization ( High ) NK -01-008 OTP can be unlocked by replacing Smart Card ( High ) NK -01-009 Passwords are encrypted in ECB mode ( Low ) NK -01-010 GetRandomNumber _ u 32 mixes randomness improperly ( Medium ) NK -01-013 Encryption of uninitialized memory in HV _ WriteSlot _ u 8 ( Medium ) NK -01-014 Security Bit is bound to Firmware Updates ( High ) NK -01-015 Admin Check can be bypassed by resetting Smart Card ( High ) NK -01-016 Out - of - Bounds Read in CCID Handling ( Medium ) Miscellaneous Issues NK -01-001 One - Byte Buffer Overflow in HTML _ CheckInput () ( Low ) NK -01-002 Read access to uninitialized stack memory ( Medium ) NK -01-011 HV _ InitSlot _ u 8 zeroes encrypted slot data ( Medium ) NK -01-017 Sightings of outdated , deprecated or unused code ( Info ) Conclusion Introduction “Nitrokey is an USB key to enable highly secure encryption and signing of emails and data, as well as login to the Web, networks and computers. Other than ordinary software solutions, the secret keys are always stored securely inside the Nitrokey. Their extraction is impossible which makes Nitrokey immune to computer viruses and Trojan horses. The user-chosen PIN and the tamper-proof smart card protect in case of loss and theft. -

Nitrokey Pro 2

2 Der sichere Schlüssel zu Ihrem digitalen Leben. Verschlüsselt Ihre Kommunikation und sichert Zugriffe auf Ihre Accounts. Schützt gegen Hacker und Spionage – privat und beruflich. Der Nitrokey Pro hilft Ihnen, Ihre E-Mails, Festplatten und Dateien zu verschlüsseln, Server-Zugriffe per SSH zu sichern und Ihre Accounts gegen Identitätsdiebstahl abzusichern. Mit starker Hardware-Verschlüsselung, vertrauenswürdig dank Open Source, Qualität made in Germany. ANWENDUNGSFÄLLE Für jeden – Schutz gegen Massenüberwa- Für IT-Administratoren und Sicherheits- chung und Hacker experten – kritische Infrastruktur schützen Online-Accounts gegen Identitätsdiebstahl Server sicher mit SSH administrieren schützen Haben Sie Ihren SSH-Schlüssel immer sicher im Nitrokey ist Ihr Schlüssel zum sicheren Login an Nitrokey dabei. Ihr Schlüssel ist PIN-geschützt und Webseiten (z. B. Google, Facebook). Es werden kann nicht aus dem Nitrokey exportiert/gestohlen Einmalpasswörter (OTP) und gewöhnliche statische werden. Somit entfällt das unsichere und lästige Passwörter unterstützt. Synchronisieren von Schlüsseldateien auf Clientsys- temen. E-Mails verschlüsseln Verschlüsseln Sie Ihre E-Mails mit GnuPG, Open- Internet of Things (IoT) und eigene Produkte PGP, S/MIME, Thunderbird oder Outlook. Ihre schützen privaten Schlüssel werden sicher im Nitrokey Schützen Sie Ihre eigenen Hardware-Produkte gespeichert und können nicht exportiert/gestohlen durch Integration des Nitrokeys. Ideal zur Fernwar- werden. tung und zur Gewährleistung der Produktechtheit. Für Unternehmen, Kanzleien und Selbst- ständige – sensible Daten schützen Datenschutz gegen Spionage Verschlüsseln Sie gesamte Festplatten von Außen- dienstmitarbeitern mittels TrueCrypt/VeraCrypt oder einzelne Dateien mittels GnuPG. Dabei werden die privaten Schlüssel sicher im Nitrokey gespeichert. Active Directory Integration Rollen Sie Zertifikate auf den Nitrokey mittels zentralem Active Directory aus. Desktop-Login Melden Sie sich an Ihrem lokalen Computer-Desktop unkompliziert mit dem Nitrokey an.