02 Anonimato Con Tor (PDF)

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

High-Profile Cyberattack Investigations: London's Met Police

High-Profile Cyberattack Investigations: London’s Met Police Share Takeaways Raymond Black | Metropolitan Police About the Speaker • 1990 to 1996 - Uniformed officer working in various locations across South London • 1996 to 2000 - Detective working in various locations across South London • 2000 to 2006 - Territorial Support Group (Riot police) – (2002 to 2003 - Worked in private sector management in Durban South Africa for transport and construction company) • 2006 to 2014 - Operation Trident (proactive firearms and gangs unit) – (2012 to 2013 - Employed by European Union investigating government corruption in Guatemala) • 2014 to Present – Cyber crime investigator Specialist Cyber Crime Unit • Other deployments working in various roles in Jamaica, The Netherlands, Poland and the United States 2 #ISMGSummits ROCU Map 1. North East (NERSOU) 2. Yorkshire & Humber (ODYSSEY) 3. North West (TITAN) 4. Southern Wales (TARIAN) 5. West Midlands 6. East Midlands (EMSOU) 7. Eastern (ERSOU) 8. South West (ZEPHYR) 9. London 10. South East (SEROCU) NATIONAL COORDINATION 3 #ISMGSummits Remit of MPCCU To deal with the most serious offences of: • Cyber-crime facilitated by the use and control of malicious software (malware). • Cyber-crime facilitated by the use of online phishing techniques. • Computer and network intrusions (dependant upon motives and objectives). • Denial of service attacks and website defacement (dependant upon motives and objectives). • The online trade in financial, personal and other data obtained through cyber-crime. • The intentional and dishonest online provision of services, tools etc. to facilitate cyber-crime. 4 #ISMGSummits Threshold of MPCCU • Where life is put at risk • Targeting or impacting on public safety, emergency services or other public systems and services. -

An Evolving Threat the Deep Web

8 An Evolving Threat The Deep Web Learning Objectives distribute 1. Explain the differences between the deep web and darknets.or 2. Understand how the darknets are accessed. 3. Discuss the hidden wiki and how it is useful to criminals. 4. Understand the anonymity offered by the deep web. 5. Discuss the legal issues associated withpost, use of the deep web and the darknets. The action aimed to stop the sale, distribution and promotion of illegal and harmful items, including weapons and drugs, which were being sold on online ‘dark’ marketplaces. Operation Onymous, coordinated by Europol’s Europeancopy, Cybercrime Centre (EC3), the FBI, the U.S. Immigration and Customs Enforcement (ICE), Homeland Security Investigations (HSI) and Eurojust, resulted in 17 arrests of vendors andnot administrators running these online marketplaces and more than 410 hidden services being taken down. In addition, bitcoins worth approximately USD 1 million, EUR 180,000 Do in cash, drugs, gold and silver were seized. —Europol, 20141 143 Copyright ©2018 by SAGE Publications, Inc. This work may not be reproduced or distributed in any form or by any means without express written permission of the publisher. 144 Cyberspace, Cybersecurity, and Cybercrime THINK ABOUT IT 8.1 Surface Web and Deep Web Google, Facebook, and any website you can What Would You Do? find via traditional search engines (Internet Explorer, Chrome, Firefox, etc.) are all located 1. The deep web offers users an anonym- on the surface web. It is likely that when you ity that the surface web cannot provide. use the Internet for research and/or social What would you do if you knew that purposes you are using the surface web. -

HOW to RUN a ROGUE GOVERNMENT TWITTER ACCOUNT with an ANONYMOUS EMAIL ADDRESS and a BURNER PHONE Micah Lee February 20 2017, 9:53 A.M

HOW TO RUN A ROGUE GOVERNMENT TWITTER ACCOUNT WITH AN ANONYMOUS EMAIL ADDRESS AND A BURNER PHONE Micah Lee February 20 2017, 9:53 a.m. Illustration: Doug Chayka for The Intercept LEIA EM PORTUGUÊS ⟶ One of the first things Donald Trump did when he took office was tem- porarily gag several federal agencies, forbidding them from tweeting. In response, self-described government workers created a wave of rogue Twitter accounts that share real facts (not to be confused with “alterna- tive facts,” otherwise known as “lies”) about climate change and sci- ence. As a rule, the people running these accounts chose to remain anonymous, fearing retaliation — but, depending on how they created and use their accounts, they are not necessarily anonymous to Twitter itself, or to anyone Twitter shares data with. Anonymous speech is firmly protected by the First Amendment and the Supreme Court, and its history in the U.S. dates to the Federalist Papers, written in 1787 and 1788 under the pseudonym Publius by three of the founding fathers. But the technical ability for people to remain anonymous on today’s in- ternet, where every scrap of data is meticulously tracked, is an entirely different issue. The FBI, a domestic intelligence agency that claims the power to spy on anyone based on suspicions that don’t come close to probable cause, has a long, dark history of violating the rights of Ameri- cans. And now it reports directly to President Trump, who is a petty, re- venge-obsessed authoritarian with utter disrespect for the courts and the rule of law. -

MEMO. Nº. 52/2017 – SCOM

00100.096648/2017-00 MEMO. nº. 52/2017 – SCOM Brasília, 21 de junho de 2017 A Sua Excelência a Senhora SENADORA REGINA SOUSA Assunto: Ideia Legislativa nº. 76.334 Senhora Presidente, Nos termos do parágrafo único do art. 6º da Resolução do Senado Federal nº. 19 de 2015, encaminho a Vossa Excelência a Ideia Legislativa nº. 76.334, sob o título de “Criminalização Da Apologia Ao Comunismo”, que alcançou, no período de 09/06/2017 a 20/06/2017, apoiamento superior a 20.000 manifestações individuais, conforme a ficha informativa em anexo. Respeitosamente, Dirceu Vieira Machado Filho Diretor da Secretaria de Comissões Senado Federal – Praça dos Três Poderes – CEP 70.165-900 – Brasília DF ARQUIVO ASSINADO DIGITALMENTE. CÓDIGO DE VERIFICAÇÃO: CE7C06D2001B6231. CONSULTE EM http://www.senado.gov.br/sigadweb/v.aspx. 00100.096648/2017-00 ANEXO AO MEMORANDO Nº. 52/2017 – SCOM - FICHA INFORMATIVA E RELAÇÃO DE APOIADORES - Senado Federal – Praça dos Três Poderes – CEP 70.165-900 – Brasília DF ARQUIVO ASSINADO DIGITALMENTE. CÓDIGO DE VERIFICAÇÃO: CE7C06D2001B6231. CONSULTE EM http://www.senado.gov.br/sigadweb/v.aspx. 00100.096648/2017-00 Ideia Legislativa nº. 76.334 TÍTULO Criminalização Da Apologia Ao Comunismo DESCRIÇÃO Assim como a Lei já prevê o "Crime de Divulgação do Nazismo", a apologia ao COMUNISMO e seus símbolos tem que ser proibidos no Brasil, como já acontece cada vez mais em diversos países, pois essa ideologia genocida causou males muito piores à Humanidade, massacrando mais de 100 milhões de inocentes! (sic) MAIS DETALHES O art. 20 da Lei 7.716/89 estabeleceu o "Crime de Divulgação do Nazismo": "§1º - Fabricar, comercializar, distribuir ou veicular, símbolos, emblemas, ornamentos, distintivos ou propaganda que utilizem a cruz suástica ou gamada, para fins de divulgação do nazismo. -

TAZ, Ontological Anarchy, Poetic Terrorism.Pdf

T. A. Z. The Temporary Autonomous Zone, Ontological Anarchy, Poetic Terrorism By Hakim Bey Autonomedia Anti-copyright, 1985, 1991. May be freely pirated & quoted-- the author & publisher, however, would like to be informed at: Autonomedia P. O. Box 568 Williamsburgh Station Brooklyn, NY 11211-0568 Book design & typesetting: Dave Mandl HTML version: Mike Morrison Printed in the United States of America Part 1 T. A. Z. The Temporary Autonomous Zone, Ontological Anarchy, Poetic Terrorism By Hakim Bey ACKNOWLEDGMENTS CHAOS: THE BROADSHEETS OF ONTOLOGICAL ANARCHISM was first published in 1985 by Grim Reaper Press of Weehawken, New Jersey; a later re-issue was published in Providence, Rhode Island, and this edition was pirated in Boulder, Colorado. Another edition was released by Verlag Golem of Providence in 1990, and pirated in Santa Cruz, California, by We Press. "The Temporary Autonomous Zone" was performed at the Jack Kerouac School of Disembodied Poetics in Boulder, and on WBAI-FM in New York City, in 1990. Thanx to the following publications, current and defunct, in which some of these pieces appeared (no doubt I've lost or forgotten many--sorry!): KAOS (London); Ganymede (London); Pan (Amsterdam); Popular Reality; Exquisite Corpse (also Stiffest of the Corpse, City Lights); Anarchy (Columbia, MO); Factsheet Five; Dharma Combat; OVO; City Lights Review; Rants and Incendiary Tracts (Amok); Apocalypse Culture (Amok); Mondo 2000; The Sporadical; Black Eye; Moorish Science Monitor; FEH!; Fag Rag; The Storm!; Panic (Chicago); Bolo Log (Zurich); Anathema; Seditious Delicious; Minor Problems (London); AQUA; Prakilpana. Also, thanx to the following individuals: Jim Fleming; James Koehnline; Sue Ann Harkey; Sharon Gannon; Dave Mandl; Bob Black; Robert Anton Wilson; William Burroughs; "P.M."; Joel Birroco; Adam Parfrey; Brett Rutherford; Jake Rabinowitz; Allen Ginsberg; Anne Waldman; Frank Torey; Andr Codrescu; Dave Crowbar; Ivan Stang; Nathaniel Tarn; Chris Funkhauser; Steve Englander; Alex Trotter. -

“Guía Metodológica De Uso Seguro De Internet Para Personas Y Empresas Utilizando La Red Tor”

PONTIFICIA UNIVERSIDAD CATÓLICA DEL ECUADOR FACULTAD DE INGENIERÍA ESCUELA DE SISTEMAS DISERTACIÓN DE GRADO PREVIA A LA OBTENCIÓN DEL TÍTULO DE INGENIERO EN SISTEMAS Y COMPUTACIÓN “GUÍA METODOLÓGICA DE USO SEGURO DE INTERNET PARA PERSONAS Y EMPRESAS UTILIZANDO LA RED TOR” NOMBRES: Javier Andrés Vicente Alarcón Verónica Cristina Guillén Guillén DIRECTOR: Msc. Luis Alberto Pazmiño Proaño QUITO, 2015 “GUÍA METODOLÓGICA DE USO SEGURO DE INTERNET PARA PERSONAS Y EMPRESAS UTILIZANDO LA RED TOR” TABLA DE CONTENIDO RESUMEN .......................................................................................................................... 3 INTRODUCCIÓN ................................................................................................................ 6 0. ANTECEDENTES ......................................................................................................... 8 0.1. Internet .............................................................................................................. 8 0.1.1. Definición .................................................................................................... 8 0.1.2. Historia........................................................................................................ 9 0.1.3. Evolución .................................................................................................. 12 0.2. Ciberataque ...................................................................................................... 13 0.2.1. Definición ................................................................................................. -

Digital Security for Activists

Training the Motivated: Digital Security for Activists Glencora Borradaile Kelsy Kretschmer Abstract School of Electrical Engineering School of Public Policy The state of global surveillance and the political and Computer Science Sociology Program environment has many activists caring more about their Oregon State University Oregon State University online security culture. We report on the initiation of a Corvallis, OR 97331, USA Corvallis, OR 97331, USA Digital Security for Activists program and a pilot study of an [email protected] [email protected] introductory seminar. Pre- and post-surveys of the seminar will form an initial assessment of what kind of intervention might increase the security practices of activists and to inform the design of program offerings. We report on the pre-surveys from three offerings of the seminar. Introduction In collaboration with the Civil Liberties Defense Center (CLDC), the first author had been offering informal digital security trainings for activists and their lawyers. After the fall elections in the U.S., requests for these trainings increased dramatically and shortly thereafter we launched a Digital Security for Activists (DSA) program. The DSA program’s intent is to align with the CLDC mission (“to defend and uphold civil liberties through education, outreach, litigation, legal support, and assistance”) and enable citizen activists to assert their constitutional rights while organizing online. Copyright is held by the author/owner. Permission to make digital or hard copies of all or part of this work for personal or classroom use is granted without fee. Poster In order to provide trainings that are useful and effective, we presented at the 13th Symposium on Usable Privacy and Security (SOUPS 2017). -

Installare Tor

/ DARK WEB / TECNOLOGIA 11 13 14 12 15 16 INSTALLARE TOR sicurezza riducendo al minimo (specialmente file .doc e .pdf) la navigazione Web è solo uno (client di posta elettronica), la superficie di attacco e quindi mentre si è ancora online. degli strumenti di comunica- ProtonMail (Webmail). Tails, la possibilità che l’indirizzo IP Tor non è una rete ottimizzata zione anonima a sistema operativo reale dell’utente venga smasche- per le prestazioni, quindi l’e- disposizione del Sicurezza: il team open source basato rato, il team di Tor suggerisce sperienza di navigazione può pubblico. Fra i di Tor suggerisce su kernel Linux, è tra l’altro di non usare un client variare anche molto e magari tool progetta- preconfigurato per BitTorrent facendolo passare richiedere la selezione di un ti per sfruttare di non usare un client ridirigere tutto il dalla darknet, non installare o nuovo circuito se un sito (pub- Tor segnalia- BitTorrent facendolo traffico di rete attra- abilitare plug-in esterni sul Tor blico o nascosto che sia) non mo OnionShare passare dalla darknet verso la rete di Tor. Browser, usare sempre la ver- vuole proprio saperne di cari- (condivisione In tutti questi casi sione https di un sito Web lad- carsi. La darknet di Tor suppor- file), Tor Mes- lasciamo all’utente dove disponibile e di non aprire ta tutti i flussi di rete basati su senger, TorChat, Ricochet (mes- il piacere della scoperta e della documenti scaricati tramite Tor protocolli Tcp e socks, quindi saggistica istantanea), Mailpile sperimentazione. PC Professionale / Novembre -

Crypto Anarchy, Cyberstates, and Pirate Utopias Edited by Peter Ludlow

Ludlow cover 7/7/01 2:08 PM Page 1 Crypto Anarchy, Cyberstates, and Pirate Utopias Crypto Anarchy, Crypto Anarchy, Cyberstates, and Pirate Utopias edited by Peter Ludlow In Crypto Anarchy, Cyberstates, and Pirate Utopias, Peter Ludlow extends the approach he used so successfully in High Noon on the Electronic Frontier, offering a collection of writings that reflect the eclectic nature of the online world, as well as its tremendous energy and creativity. This time the subject is the emergence of governance structures within online communities and the visions of political sovereignty shaping some of those communities. Ludlow views virtual communities as laboratories for conducting experiments in the Peter Ludlow construction of new societies and governance structures. While many online experiments will fail, Ludlow argues that given the synergy of the online world, new and superior governance structures may emerge. Indeed, utopian visions are not out of place, provided that we understand the new utopias to edited by be fleeting localized “islands in the Net” and not permanent institutions. The book is organized in five sections. The first section considers the sovereignty of the Internet. The second section asks how widespread access to resources such as Pretty Good Privacy and anonymous remailers allows the possibility of “Crypto Anarchy”—essentially carving out space for activities that lie outside the purview of nation-states and other traditional powers. The Crypto Anarchy, Cyberstates, third section shows how the growth of e-commerce is raising questions of legal jurisdiction and taxation for which the geographic boundaries of nation- states are obsolete. The fourth section looks at specific experimental governance and Pirate Utopias structures evolved by online communities. -

Design Justice: Community-Led Practices to Build the Worlds We

Design Justice Information Policy Series Edited by Sandra Braman The Information Policy Series publishes research on and analysis of significant problems in the field of information policy, including decisions and practices that enable or constrain information, communication, and culture irrespective of the legal siloes in which they have traditionally been located, as well as state- law- society interactions. Defining information policy as all laws, regulations, and decision- making principles that affect any form of information creation, processing, flows, and use, the series includes attention to the formal decisions, decision- making processes, and entities of government; the formal and informal decisions, decision- making processes, and entities of private and public sector agents capable of constitutive effects on the nature of society; and the cultural habits and predispositions of governmentality that support and sustain government and governance. The parametric functions of information policy at the boundaries of social, informational, and technological systems are of global importance because they provide the context for all communications, interactions, and social processes. Virtual Economies: Design and Analysis, Vili Lehdonvirta and Edward Castronova Traversing Digital Babel: Information, e- Government, and Exchange, Alon Peled Chasing the Tape: Information Law and Policy in Capital Markets, Onnig H. Dombalagian Regulating the Cloud: Policy for Computing Infrastructure, edited by Christopher S. Yoo and Jean- François Blanchette Privacy on the Ground: Driving Corporate Behavior in the United States and Europe, Kenneth A. Bamberger and Deirdre K. Mulligan How Not to Network a Nation: The Uneasy History of the Soviet Internet, Benjamin Peters Hate Spin: The Manufacture of Religious Offense and Its Threat to Democracy, Cherian George Big Data Is Not a Monolith, edited by Cassidy R. -

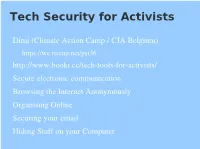

Tech Security for Activists

Tech Security for Activists Dimi (Climate Action Camp / CJA Belgium) https://we.riseup.net/psi36 http://www.booki.cc/tech-tools-for-activists/ Secure electronic communication Browsing the Internet Anonymously Organising Online Securing your email Hiding Stuff on your Computer Secure electronic communication Mobile or landline phone Yes Yes* No** VoIP phone Yes Yes Yes*** Instant messaging using Off- The-Record Yes Yes Yes Skype-to-Skype call or chat Yes Yes No Email No No No Facebook chat Yes No No Crabgrass chat Yes Yes Yes Signed Email No Yes No Encrypted Email No No Yes Signed, Encrypted Email No Yes Yes * A phone call can be authenticated if you recognise the voice of the caller. ** Phone calls can be intercepted. *** VoIP calls can be routed through secure networks Browsing the Internet Anonymously HTTPS (SSL, install cacert.org root certificate) Public wifi hotspot Pay-as-you-go 3G adapter (bought w/ cash) Firefox on a GNU/Linux system Linux live CD TOR (The Onion Router) VPN (virtual private network) Tunneling (SSH) Organising Online Ways people Organise Online Social Networking Sites Instant Messaging and Twitter Email and Email lists Secure tools Crabgrass, Friendika, Diaspora IRC and Identi.ca Activist mailing lists (weakest link) aktivix.org, riseup.net, psand.net Securing your email Use BCC rather than To or CC Don©t use a commercial webmail provider (Google, Hotmail, Yahoo, ¼) Log of your mails / Termination of your account Activist mail hosting: Riseup, Aktivix or Inventati Securing your own email GPG encryption Hiding Stuff -

Date 1.1.2015 1.1.2015 1.1.2015 1.1.2015 1.1.2015 1.1

Date 1.1.2015 1.1.2015 1.1.2015 1.1.2015 1.1.2015 1.1.2015 1.1.2015 2.1.2015 2.1.2015 2.1.2015 2.1.2015 3.1.2015 3.1.2015 4.1.2015 4.1.2015 4.1.2015 5.1.2015 5.1.2015 5.1.2015 6.1.2015 6.1.2015 6.1.2015 7.1.2015 7.1.2015 7.1.2015 7.1.2015 7.1.2015 8.1.2015 9.1.2015 10.1.2015 11.1.2015 11.1.2015 11.1.2015 11.1.2015 11.1.2015 11.1.2015 11.1.2015 12.1.2015 12.1.2015 12.1.2015 12.1.2015 12.1.2015 12.1.2015 14.1.2015 14.1.2015 14.1.2015 14.1.2015 14.1.2015 15.1.2015 15.1.2015 15.1.2015 16.1.2015 16.1.2015 16.1.2015 16.1.2015 16.1.2015 16.1.2015 17.1.2015 17.1.2015 17.1.2015 19.1.2015 19.1.2015 20.1.2015 20.1.2015 20.1.2015 21.1.2015 21.1.2015 22.1.2015 23.1.2015 23.1.2015 24.1.2015 24.1.2015 24.1.2015 25.1.2015 25.1.2015 26.1.2015 27.1.2015 27.1.2015 27.1.2015 27.1.2015 27.1.2015 28.1.2015 28.1.2015 29.1.2015 29.1.2015 29.1.2015 29.1.2015 30.1.2015 30.1.2015 30.1.2015 31.1.2015 1.2.2015 1.2.2015 1.2.2015 1.2.2015 1.2.2015 2.2.2015 2.2.2015 2.2.2015 2.2.2015 2.2.2015 4.2.2015 5.2.2015 5.2.2015 5.2.2015 6.2.2015 6.2.2015 7.2.2015 8.2.2015 8.2.2015 9.2.2015 9.2.2015 10.2.2015 10.2.2015 10.2.2015 10.2.2015 10.2.2015 10.2.2015 10.2.2015 10.2.2015 12.2.2015 12.2.2015 12.2.2015 12.2.2015 12.2.2015 13.2.2015 13.2.2015 14.2.2015 14.2.2015 14.2.2015 14.2.2015 14.2.2015 14.2.2015 14.2.2015 15.2.2015 16.2.2015 16.2.2015 16.2.2015 17.2.2015 17.2.2015 17.2.2015 17.2.2015 17.2.2015 17.2.2015 18.2.2015 18.2.2015 18.2.2015 18.2.2015 19.2.2015 21.2.2015 21.2.2015 22.2.2015 23.2.2015 23.2.2015 23.2.2015 23.2.2015 23.2.2015 23.2.2015 24.2.2015 24.2.2015 24.2.2015