Tinkertool System 7 Referenzhandbuch Ii

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Linux 与windows 互操作综述

2012 年 第 21 卷 第 4 期 http://www.c-s-a.org.cn 计 算 机 系 统 应 用 Linux 与 Windows 互操作综述① 王亚军 (中国人民武装警察部队学院,廊坊 065000) 摘 要:针对 Linux 与 Windows 在桌面领域、网络领域和嵌入式领域的互操作问题,做了综合阐述。在桌面领 域,两者可以互运行对方程序、互处理数据文件、互访问文件系统;在网络领域,两者可以采用共同的网络协议 来支持对方系统中的资源与服务在网络环境下的共享操作;在嵌入式领域,两者可以采用虚拟化和代码重构等 技术来支持对方应用软件在本系统中的交叉开发和向本系统的移植等。 关键词:操作系统;互操作性;兼容内核;虚拟化;文件系统;网络协议;嵌入式系统 Overview of the Interoperability of Linux and Windows WANG Ya-Jun (Chinese People’s Armed Police Forces Academy, Langfang 065000, China) Abstract: Aiming at the problems of interoperability between Linux and Windows in desktop domain, network domain and embedded domain, solutions are systematically illustrated in this paper. In desktop domain, the two operating systems can mutually run programs, can mutually deal with data files, and can mutually access file systems. In network domain, the two systems can support the shared operations of resources and services between them under the network environment by adopting the same network protocols. In embedded domain, by adopting the technologies such as virtualization and code refactoring, the two systems can mutually support the cross development of application softwares in local system, mutually support the transplanting of application softwares to local system. Key words: operating system; interoperability; unified kernel; virtualization; file system; network protocol; embedded system 众所周知,Windows 是迄今为止在商业上最成功 境之间架起桥梁,即实现两者的互操作。 的操作系统,而 Linux 则是目前成长最快的操作系统。 在全球范围内,两者在桌面领域、网络领域和嵌入式 1 操作系统互操作技术 领域展开了激烈的竞争。在桌面领域,各种新版本的 操作系统互操作技术是通过约定的接口或协议实 Linux 系统相继推出,在很大程度上改善了用户体验, -

Smart Home Automation with Linux Smart

CYAN YELLOW MAGENTA BLACK PANTONE 123 C BOOKS FOR PROFESSIONALS BY PROFESSIONALS® THE EXPERT’S VOICE® IN LINUX Companion eBook Available Smart Home Automation with Linux Smart Dear Reader, With this book you will turn your house into a smart and automated home. You will learn how to put together all the hardware and software needed for Automation Home home automation, to control appliances such as your teakettle, CCTV, light switches, and TV. You’ll be taught about the devices you can build, adapt, or Steven Goodwin, Author of hack yourself from existing technology to accomplish these goals. Cross-Platform Game In Smart Home Automation with Linux, you’ll discover the scope and possi- Programming bilities involved in creating a practical digital lifestyle. In the realm of media and Game Developer’s Open media control, for instance, you’ll learn how you can read TV schedules digitally Source Handbook and use them to program video remotely through e-mail, SMS, or a web page. You’ll also learn the techniques for streaming music and video from one machine to another, how to give your home its own Twitter and e-mail accounts for sending automatic status reports, and the ability to remotely control the home Smart Home lights or heating system. Also, Smart Home Automation with Linux describes how you can use speech synthesis and voice recognition systems as a means to converse with your household devices in new, futuristic, ways. Additionally, I’ll also show you how to implement computer-controlled alarm clocks that can speak your daily calendar, news reports, train delays, and local with weather forecasts. -

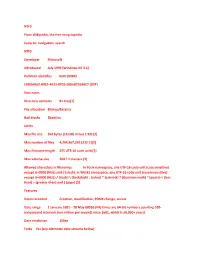

NTFS from Wikipedia, the Free Encyclopedia Jump To: Navigation, Search NTFS Developer Microsoft Introduced July 1993 (Windows

NTFS From Wikipedia, the free encyclopedia Jump to: navigation, search NTFS Developer Microsoft Introduced July 1993 (Windows NT 3.1) Partition identifier 0x07 (MBR) EBD0A0A2-B9E5-4433-87C0-68B6B72699C7 (GPT) Structures Directory contents B+ tree[1] File allocation Bitmap/Extents Bad blocks $badclus Limits Max file size 264 bytes (16 EiB) minus 1 KiB [2] Max number of files 4,294,967,295 (232-1)[2] Max filename length 255 UTF-16 code units[3] Max volume size 264 ? 1 clusters [2] Allowed characters in filenames In Posix namespace, any UTF-16 code unit (case sensitive) except U+0000 (NUL) and / (slash). In Win32 namespace, any UTF-16 code unit (case insensitive) except U+0000 (NUL) / (slash) \ (backslash) : (colon) * (asterisk) ? (Question mark) " (quote) < (less than) > (greater than) and | (pipe) [3] Features Dates recorded Creation, modification, POSIX change, access Date range 1 January 1601 ʹ 28 May 60056 (File times are 64-bit numbers counting 100- nanosecond intervals (ten million per second) since 1601, which is 58,000+ years) Date resolution 100ns Forks Yes (see Alternate data streams below) Attributes Read-only, hidden, system, archive, not content indexed, off-line, temporary File system permissions ACLs Transparent compression Per-file, LZ77 (Windows NT 3.51 onward) Transparent encryption Per-file, DESX (Windows 2000 onward), Triple DES (Windows XP onward), AES (Windows XP Service Pack 1, Windows Server 2003 onward) Single Instance Storage Yes Supported operating systems Windows NT family (Windows NT 3.1 to Windows NT 4.0, Windows 2000, Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008) NTFS is the standard file system of Windows NT, including its later versions Windows 2000, Windows XP, Windows Server 2003, Windows Server 2008, and Windows Vista.[4] NTFS supersedes the FAT file system as the preferred file system for Microsoft͛s ͞Windows͟-branded operating systems. -

Design and Implementation of the Spad Filesystem

Charles University in Prague Faculty of Mathematics and Physics DOCTORAL THESIS Mikul´aˇsPatoˇcka Design and Implementation of the Spad Filesystem Department of Software Engineering Advisor: RNDr. Filip Zavoral, Ph.D. Abstract Title: Design and Implementation of the Spad Filesystem Author: Mgr. Mikul´aˇsPatoˇcka email: [email protected]ff.cuni.cz Department: Department of Software Engineering Faculty of Mathematics and Physics Charles University in Prague, Czech Republic Advisor: RNDr. Filip Zavoral, Ph.D. email: Filip.Zavoral@mff.cuni.cz Mailing address (advisor): Dept. of Software Engineering Charles University in Prague Malostransk´en´am. 25 118 00 Prague, Czech Republic WWW: http://artax.karlin.mff.cuni.cz/~mikulas/spadfs/ Abstract: This thesis describes design and implementation of the Spad filesystem. I present my novel method for maintaining filesystem consistency — crash counts. I describe architecture of other filesystems and present my own de- sign decisions in directory management, file allocation information, free space management, block allocation strategy and filesystem checking algorithm. I experimentally evaluate performance of the filesystem. I evaluate performance of the same filesystem on two different operating systems, enabling the reader to make a conclusion on how much the performance of various tasks is affected by operating system and how much by physical layout of data on disk. Keywords: filesystem, operating system, crash counts, extendible hashing, SpadFS Acknowledgments I would like to thank my advisor Filip Zavoral for supporting my work and for reading and making comments on this thesis. I would also like to thank to colleague Leo Galamboˇsfor testing my filesystem on his search engine with 1TB RAID array, which led to fixing some bugs and improving performance. -

NTFS - Wikipedia, the Free Encyclopedia File:///Data/Doccd/Specs/Filesystems/NTFS.Html

NTFS - Wikipedia, the free encyclopedia file:///data/doccd/specs/filesystems/NTFS.html NTFS From Wikipedia, the free encyclopedia NTFS Developer Microsoft Full name New Technology File System Introduced July 1993 (Windows NT 3.1) Partition 0x07 (MBR) identifier EBD0A0A2-B9E5-4433-87C0-68B6B72699C7 (GPT) Structures Directory B+ tree contents File Bitmap/Extents allocation Bad blocks Bitmap/Extents Limits Max file size 16 TiB with current implementation (16 EiB architecturally) Max number 4,294,967,295 (232-1) of files Max 255 characters filename size Max volume 256 TiB with current implementation (16 size EiB architecturally) Allowed Unicode (UTF-16), any character except "/" characters in filenames Features Dates Creation, modification, POSIX change, recorded access Date range January 1, 1601 - May 28, 60056 Forks Yes Attributes Read-only, hidden, system, archive File system ACLs permissions Transparent Per-file, LZ77 (Windows NT 3.51 onward) compression Transparent Per-file, encryption DESX (Windows 2000 onward), Triple DES (Windows XP onward), AES (Windows XP Service Pack 1, Windows 2003 onward) Supported Windows NT family (Windows NT 3.1 to operating Windows NT 4.0, Windows 2000, Windows systems XP, Windows Server 2003, Windows Vista) NTFS or New Technology File System is the standard file system of Windows NT and its descendants: Windows 2000, Windows XP, Windows Server 2003 and Windows Vista. NTFS replaced Microsoft's previous FAT file system, used in MS-DOS and early versions of Windows. NTFS has several improvements over FAT such as improved support for metadata and the use of advanced data structures to improve performance, reliability and disk space utilization plus additional extensions such as security access control lists and file system journaling. -

Abréviations De L'informatique Et De L'électronique/Version Imprimable

Abréviations de l'informatique et de l'électronique/Version imprimable... https://fr.wikibooks.org/w/index.php?title=Abréviations_de_l'informat... Un livre de Wikilivres. Une version à jour et éditable de ce livre est disponible sur Wikilivres, une bibliothèque de livres pédagogiques, à l'URL : http://fr.wikibooks.org/wiki/Abr%C3%A9viations_de_l%27informatique_et_de_l %27%C3%A9lectronique Vous avez la permission de copier, distribuer et/ou modifier ce document selon les termes de la Licence de documentation libre GNU, version 1.2 ou plus récente publiée par la Free Software Foundation ; sans sections inaltérables, sans texte de première page de couverture et sans Texte de dernière page de couverture. Une copie de cette licence est inclue dans l'annexe nommée « Licence de documentation libre GNU ». A AA : Anti-Aliasing (Anticrènelage) AAA : Authentication Authorization Accounting AAC : Advanced Audio Coding AAD : Analogique-Analogique-Digital ABAP : Allgemeiner Berichtsaufbereitungsprozessor, (en anglais : Advanced Business Application Programming) Langage dans SAP Ack : Acknowledge character (Acquittement) AC97 : Audio Codec '97 (Audio Codec 1997) ACE Access Control Entry, voir Access Control List Adaptive Communication Environment, voir anglais Adaptive Communication Environment ACE ACL : Access Control List 1 sur 36 14/07/2015 00:18 Abréviations de l'informatique et de l'électronique/Version imprimable... https://fr.wikibooks.org/w/index.php?title=Abréviations_de_l'informat... ACPI : advanced configuration and power interface ACRONYM -

Clam Antivirus 0.88.2 User Manual Contents 1

Clam AntiVirus 0.88.2 User Manual Contents 1 Contents 1 Introduction 6 1.1 Features.................................. 6 1.2 Mailinglists................................ 7 1.3 Virussubmitting.............................. 7 2 Base package 7 2.1 Supportedplatforms............................ 7 2.2 Binarypackages.............................. 8 2.3 Dailybuiltsnapshots ........................... 10 3 Installation 11 3.1 Requirements ............................... 11 3.2 Installingonashellaccount . 11 3.3 Addingnewsystemuserandgroup. 12 3.4 Compilationofbasepackage . 12 3.5 Compilationwithclamav-milterenabled . .... 12 4 Configuration 13 4.1 clamd ................................... 13 4.1.1 On-accessscanning. 13 4.2 clamav-milter ............................... 14 4.3 Testing................................... 14 4.4 Settingupauto-updating . 15 4.5 Closestmirrors .............................. 16 5 Usage 16 5.1 Clamdaemon ............................... 16 5.2 Clamdscan ................................ 17 5.3 Clamuko.................................. 17 5.4 Outputformat............................... 18 5.4.1 clamscan ............................. 18 5.4.2 clamd............................... 19 6 LibClamAV 20 6.1 Licence .................................. 20 6.2 Features.................................. 20 6.2.1 Archivesandcompressedfiles . 20 6.2.2 Mailfiles ............................. 21 Contents 2 6.3 API .................................... 21 6.3.1 Headerfile ............................ 21 6.3.2 Databaseloading . .. .. .. .. .. . -

Comparative Analysis of Institutions, Economics and Law (IEL)

POLITECNICO DI TORINO Repository ISTITUZIONALE SOFTWARE INTEROPERABILITY: Issues at the Intersection between Intellectual Property and Competition Policy Original SOFTWARE INTEROPERABILITY: Issues at the Intersection between Intellectual Property and Competition Policy / Morando, Federico. - (2009). Availability: This version is available at: 11583/2615059 since: 2015-07-16T15:01:26Z Publisher: Published DOI:10.6092/polito/porto/2615059 Terms of use: openAccess This article is made available under terms and conditions as specified in the corresponding bibliographic description in the repository Publisher copyright (Article begins on next page) 26 September 2021 Università degli Studi di Torino SOFTWARE INTEROPERABILITY Issues at the Intersection between Intellectual Property and Competition Policy Federico Morando Dottorato di Ricerca in Analisi Comparata dell’Economia, del Diritto e delle Istituzioni Codice del Settore Scientifico Disciplinare (SSD): IUS/02 Comparative Analysis of Institutions, Economics and Law (IEL) Università degli Studi di Torino SOFTWARE INTEROPERABILITY Issues at the Intersection between Intellectual Property and Competition Policy Federico Morando Dottorato di Ricerca in Analisi Comparata dell’Economia, del Diritto e delle Istituzioni (IEL) Comparative Analysis of Institutions, Economics and Law (IEL) Ciclo XXI Supervisors: Prof. Ben Depoorter Prof. Marco Ricolfi Candidate: Federico Morando Programme Coordinator: Prof. Giovanni B. Ramello Dipartimento di Economia “S. Cognetti de Martiis” Dipartimento di Scienze Economiche e Finanziarie “G. Prato” Dipartimento di Scienze Giuridiche Universiteit Gent SOFTWARE INTEROPERABILITY Issues at the Intersection between Intellectual Property and Competition Policy Federico Morando Doctoraat in de Rechten Thesis in Cotutelle a Valentina ACKNOWLEDGMENT Several people contributed, directly or indirectly, to the realization of this Ph.D. thesis. First of all, I am grateful to my supervisors, Prof. -

Running KNOPPIX 331

18_579495 ch11.qxd 12/27/04 10:09 PM Page 329 CHAPTER Running 1111 KNOPPIX ✦✦✦✦ In This Chapter Understanding computer’s operating system usually resides on the KNOPPIX A hard disk — but it doesn’t have to. When a computer boots up, it typically checks first if there is a CD, floppy disk, Starting KNOPPIX or DVD in a drive and tries to boot from there (depending on BIOS settings). So, with up to 700MB (CD) or 4.7GB (DVD) of space on those media, why not use them to boot whole oper- Using KNOPPIX ating systems? ✦✦✦✦ Well, that’s exactly what bootable Linux distributions (also called live CDs) such as KNOPPIX do. In the case of KNOPPIX, one CD holds up to 2GB of compressed software for you to run that uncompresses on-the-fly. Start it up and you can try out all the features of a well-stocked Linux system, without touching the contents of your hard disk. On the KNOPPIX is included on the DVD that comes with this book. DVD-ROM In fact, it is the default option. Insert the DVD into your PC’s DVD drive and, when you see the boot screen, press Enter. KNOPPIX should just start up, and you can begin using it as described in this chapter. If you have never used Linux before, KNOPPIX gives you the chance to do so in a very safe way. If you are experienced with Linux, KNOPPIX can be used as a tool to take Linux with you everywhere, troubleshoot a computer, or check if a computer will run Linux. -

O'reilly Knoppix Hacks (2Nd Edition).Pdf

SECOND EDITION KNOPPIX HACKSTM Kyle Rankin Beijing • Cambridge • Farnham • Köln • Paris • Sebastopol • Taipei • Tokyo Knoppix Hacks,™ Second Edition by Kyle Rankin Copyright © 2008 O’Reilly Media, Inc. All rights reserved. Printed in the United States of America. Published by O’Reilly Media, Inc., 1005 Gravenstein Highway North, Sebastopol, CA 95472. O’Reilly books may be purchased for educational, business, or sales promotional use. Online editions are also available for most titles (safari.oreilly.com). For more information, contact our corporate/institutional sales department: (800) 998-9938 or [email protected]. Editor: Brian Jepson Cover Designer: Karen Montgomery Production Editor: Adam Witwer Interior Designer: David Futato Production Services: Octal Publishing, Inc. Illustrators: Robert Romano and Jessamyn Read Printing History: October 2004: First Edition. November 2007: Second Edition. Nutshell Handbook, the Nutshell Handbook logo, and the O’Reilly logo are registered trademarks of O’Reilly Media, Inc. The Hacks series designations, Knoppix Hacks, the image of a pocket knife, “Hacks 100 Industrial-Strength Tips and Tools,” and related trade dress are trademarks of O’Reilly Media, Inc. Many of the designations used by manufacturers and sellers to distinguish their products are claimed as trademarks. Where those designations appear in this book, and O’Reilly Media, Inc. was aware of a trademark claim, the designations have been printed in caps or initial caps. While every precaution has been taken in the preparation of this book, the publisher and author assume no responsibility for errors or omissions, or for damages resulting from the use of the information contained herein. Small print: The technologies discussed in this publication, the limitations on these technologies that technology and content owners seek to impose, and the laws actually limiting the use of these technologies are constantly changing. -

Smart Home Automation with Linux and Raspberry Pi

This book was purchased by [email protected] For your convenience Apress has placed some of the front matter material after the index. Please use the Bookmarks and Contents at a Glance links to access them. Contents at a Glance About the Author ................................................................................................................ xv About the Technical Reviewers ........................................................................................ xvii Acknowledgments ............................................................................................................. xix Introduction ....................................................................................................................... xxi ■ Chapter 1: Appliance Control: Making Things Do Stuff .....................................................1 ■ Chapter 2: Appliance Hacking: Converting Existing Technology .....................................53 ■ Chapter 3: Media Systems: Incorporating the TV and the HiFi ........................................87 ■ Chapter 4: Home Is Home: The Physical Practicalities ..................................................123 ■ Chapter 5: Communication: Humans Talk. Computers Talk ...........................................153 ■ Chapter 6: Data Sources: Making Homes Smart ...........................................................189 ■ Chapter 7: Control Hubs: Bringing It All Together ..........................................................217 ■ Chapter 8: Raspberry Pi ................................................................................................275 -

Operacˇnı Syste´My

Sˇ a´rka Vavrecˇkova´ Operacˇnı´syste´my prˇedna´sˇky Slezska´univerzita v Opaveˇ Filozoficko-prˇı´rodoveˇdecka´fakulta U´ stav informatiky Opava, poslednı´aktualizace 19. kveˇtna 2015 Anotace: Tento dokument je urcˇen pro studenty druhe´ho rocˇnı´ku IVT na U´ stavu in- formatiky Slezske´ univerzity v Opaveˇ. Obsahuje la´tku probı´ranou na prˇedna´sˇka´ch prˇedmeˇtu Operacˇnı´syste´my. Operacˇnı´syste´my prˇedna´sˇky RNDr. Sˇ a´rka Vavrecˇkova´, Ph.D. Dostupne´na: http://fpf.slu.cz/˜vav10ui/opsys.html U´ stav informatiky Filozoficko-prˇı´rodoveˇdecka´fakulta Slezska´univerzita v Opaveˇ Bezrucˇovo na´m. 13, 746 01 Opava Sa´zeno v syste´mu LATEX Tato inovace prˇedmeˇtu Operacˇnı´ syste´my je spolufinancova´na Evropsky´m socia´lnı´m fondem a Sta´tnı´m rozpocˇtem CˇR, projekt cˇ. CZ.1.07/2.3.00/0 9.0197, „Posı´lenı´konkurenceschopnosti vy´zkumu a vy´voje informacˇnı´ch technologiı´v Moravskoslezske´m kraji“. Prˇedmluva Co najdeme v teˇchto skriptech Tato skripta jsou urcˇena pro studenty informaticky´ch oboru˚na U´ stavu informatiky Slezske´uni- verzity v Opaveˇ. V prˇedmeˇtu Operacˇnı´syste´my se kromeˇteˇchto skript (pro prˇedna´sˇky) vyuzˇı´vajı´ na cvicˇenı´ch skripta pro cvicˇenı´z Windows a obdobna´skripta pro Linux; vsˇechny tyto studijnı´ materia´ly jsou navza´jem prova´za´ny, prˇedpokla´da´se jejich soubeˇzˇne´studium. Dalsˇı´m du˚lezˇity´m dokumentem je seznam mozˇny´ch ota´zek ke zkousˇce, dostupny´, stejneˇjako ostatnı´zde zmı´neˇne´soubory, na http://fpf.slu.cz/˜vav10ui/opsys.html. Ota´zky berte prˇedevsˇı´m jako orientacˇnı´– je velmi pravdeˇpodobne´, zˇe na zkousˇce budou ota´zky prˇesneˇv tomto zneˇnı´, ale mu˚zˇete se setkat s drobny´mi zmeˇnami.