Untitled-Game.Org>, Un Cd- Rom Che Rende La Grafical User Interface Disfunzionale E Incapace Di Ob- Bedire Ai Comandi Dell’Utente

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Sabbatical Leave Report 2019 – 2020

Sabbatical Leave Report 2019 – 2020 James MacDevitt, M.A. Associate Professor of Art History and Visual & Cultural Studies Director, Cerritos College Art Gallery Department of Art and Design Fine Arts and Communications Division Cerritos College January 2021 Table of Contents Title Page i Table of Contents ii Sabbatical Leave Application iii Statement of Purpose 35 Objectives and Outcomes 36 OER Textbook: Disciplinary Entanglements 36 Getty PST Art x Science x LA Research Grant Application 37 Conference Presentation: Just Futures 38 Academic Publication: Algorithmic Culture 38 Service and Practical Application 39 Concluding Statement 40 Appendix List (A-E) 41 A. Disciplinary Entanglements | Table of Contents 42 B. Disciplinary Entanglements | Screenshots 70 C. Getty PST Art x Science x LA | Research Grant Application 78 D. Algorithmic Culture | Book and Chapter Details 101 E. Just Futures | Conference and Presentation Details 103 2 SABBATICAL LEAVE APPLICATION TO: Dr. Rick Miranda, Jr., Vice President of Academic Affairs FROM: James MacDevitt, Associate Professor of Visual & Cultural Studies DATE: October 30, 2018 SUBJECT: Request for Sabbatical Leave for the 2019-20 School Year I. REQUEST FOR SABBATICAL LEAVE. I am requesting a 100% sabbatical leave for the 2019-2020 academic year. Employed as a fulltime faculty member at Cerritos College since August 2005, I have never requested sabbatical leave during the past thirteen years of service. II. PURPOSE OF LEAVE Scientific advancements and technological capabilities, most notably within the last few decades, have evolved at ever-accelerating rates. Artists, like everyone else, now live in a contemporary world completely restructured by recent phenomena such as satellite imagery, augmented reality, digital surveillance, mass extinctions, artificial intelligence, prosthetic limbs, climate change, big data, genetic modification, drone warfare, biometrics, computer viruses, and social media (and that’s by no means meant to be an all-inclusive list). -

Home-Stewart Plagiarism.-Art-As-Commodity-And-Strategies-For-Its-Negation.Pdf

British Library Cataloguing in Publication Data Plagiarism: art as commodity and strategies for its negation 1. Imitation in art — History — 20th century 2. Art — Reproduction — History — 20th century I. Home, Stewart 702.8'7 N7428 ISBN 0-948518-87-1 Second impression Aporia Press, 1987. No copyright: please copy & distribute freely. INTRODUCTION THIS is a pamphlet intended to accompany the debate that surrounds "The Festival Of Plagiarism", but it may also be read and used separately from any specific event. It should not be viewed as a cat alogue for the festival, as it contains opinions that bear no relation to those of a number of people participating in the event. Presented here are a number of divergent views on the subjects of plagiarism, art and culture. One of the problems inherent in left opposition to dominant culture is that there is no agreement on the use of specific terms. Thus while some of the 'essays' contained here are antagonistic towards the concept of art — defined in terms of the culture of the ruling elite — others use the term in a less specific sense and are consequently less critical of it. Since the term 'art' is popularly associated with cults of 'genius' it would seem expedient to stick to the term 'culture' — in a non-elitist sense — when describing our own endeavours. Although culture as a category appears to be a 'universal' experience, none of its individual expressions meet such a criteria. This is the basis of our principle objection to art — it claims to be 'universal' when it is very clearly class based. -

Laibach Is a Slovenian Multi-Media Collective, Founded in 1980 in the Mining Town Trbovlje

LAIBACH Laibach is a cross-media pop-art formation, founded in 1980 in the industrial mining town Trbovlje, in Slovenia (then still Yugoslavia). The name Laibach (German for the capital city Ljubljana) as well as the group’s militant self-stylisation, propagandist manifestos and statements has raised numerous debates on their artistic and political positioning. Many theorists, among them Slavoj Žižek repeatedly, have discussed the Laibach-phenomenon. The main elements of Laibach’s varied practices are: strong references to the history of avant- garde, nazi-kunst and socialist realism, de-individualisation in their public actions as anonymous quartet, conceptual proclamations, and forceful sonic stage performances - mostly labelled as industrial pop music, but their artistic strategy also carries a lot of humour and tactics of persiflage and disinformation. Self-defined ‘engineers of human souls’ are practicing collective work (official member names are Eber, Saliger, Dachauer and Keller), dismantling individual authorship and establishing the principle of hyper-identification. Already within their early Laibach Kunst exhibitions they created and defined the term ‚retro- avant-garde’ (in 1983), creatively questioned artistic ‚quotation’, appropriation, copyright, and promoting copy-left. Starting out as both an art and music group, Laibach became internationally renowned, especially with their violating re-interpretations of hits by Queen, the Stones, the Beatles, but also by their unique and daring concerts during the war in occupied Sarajevo (1995) or their recent one in North Korean capital of Pyongyang (2015). But what many do not know, however, is that Laibach in fact began its career as a visual art group. Images that most people know from the paintings of the NSK Irwin group – the cross, the coffee cup, the deer, the metal worker and the Red Districts – were originally Laibach motifs. -

00A Inside Cover CC

Access Provided by University of Manchester at 08/14/11 9:17PM GMT 05 Thoburn_CC #78 7/15/2011 10:59 Page 119 TO CONQUER THE ANONYMOUS AUTHORSHIP AND MYTH IN THE WU MING FOUNDATION Nicholas Thoburn It is said that Mao never forgave Khrushchev for his 1956 “Secret Speech” on the crimes of the Stalin era (Li, 115–16). Of the aspects of the speech that were damaging to Mao, the most troubling was no doubt Khrushchev’s attack on the “cult of personality” (7), not only in Stalin’s example, but in principle, as a “perversion” of Marxism. As Alain Badiou has remarked, the cult of personality was something of an “invariant feature of communist states and parties,” one that was brought to a point of “paroxysm” in China’s Cultural Revolution (505). It should hence not surprise us that Mao responded in 1958 with a defense of the axiom as properly communist. In delineating “correct” and “incorrect” kinds of personality cult, Mao insisted: “The ques- tion at issue is not whether or not there should be a cult of the indi- vidual, but rather whether or not the individual concerned represents the truth. If he does, then he should be revered” (99–100). Not unex- pectedly, Marx, Engels, Lenin, and “the correct side of Stalin” are Mao’s given examples of leaders that should be “revere[d] for ever” (38). Marx himself, however, was somewhat hostile to such practice, a point Khrushchev sought to stress in quoting from Marx’s November 1877 letter to Wilhelm Blos: “From my antipathy to any cult of the individ - ual, I never made public during the existence of the International the numerous addresses from various countries which recognized my merits and which annoyed me. -

Iain Sinclair and the Psychogeography of the Split City

ORBIT-OnlineRepository ofBirkbeckInstitutionalTheses Enabling Open Access to Birkbeck’s Research Degree output Iain Sinclair and the psychogeography of the split city https://eprints.bbk.ac.uk/id/eprint/40164/ Version: Full Version Citation: Downing, Henderson (2015) Iain Sinclair and the psychogeog- raphy of the split city. [Thesis] (Unpublished) c 2020 The Author(s) All material available through ORBIT is protected by intellectual property law, including copy- right law. Any use made of the contents should comply with the relevant law. Deposit Guide Contact: email 1 IAIN SINCLAIR AND THE PSYCHOGEOGRAPHY OF THE SPLIT CITY Henderson Downing Birkbeck, University of London PhD 2015 2 I, Henderson Downing, confirm that the work presented in this thesis is my own. Where information has been derived from other sources, I confirm that this has been indicated in the thesis. 3 Abstract Iain Sinclair’s London is a labyrinthine city split by multiple forces deliriously replicated in the complexity and contradiction of his own hybrid texts. Sinclair played an integral role in the ‘psychogeographical turn’ of the 1990s, imaginatively mapping the secret histories and occulted alignments of urban space in a series of works that drift between the subject of topography and the topic of subjectivity. In the wake of Sinclair’s continued association with the spatial and textual practices from which such speculative theses derive, the trajectory of this variant psychogeography appears to swerve away from the revolutionary impulses of its initial formation within the radical milieu of the Lettrist International and Situationist International in 1950s Paris towards a more literary phenomenon. From this perspective, the return of psychogeography has been equated with a loss of political ambition within fin de millennium literature. -

1 Bibliografia

Paolo Albani e Berlinghiero Buonarroti AGA MAGÉRA DIFÚRA Dizionario delle lingue immaginarie Zanichelli, 1994 e 2011 e Les Belles Lettres 2001 e 2010 BIBLIOGRAFIA I testi evidenziati in grassetto sono, nello specifico campo di ricerca (ad esempio: lingue filosofiche, lingue immaginarie di tipo letterario, lingue internazionali ausiliarie, ecc.), opere fondamentali. Aarsleff, Hans, Da Locke a Saussure. Saggi sullo studio del linguaggio e la storia delle idee, Bologna, il Mulino, 1984. Abbott, Edwin A., Flatlandia. Racconto fantastico a più dimensioni, 1ª ed., Milano, Adelphi, 1966, 12ª ed. 1992. Academia pro Interlingua, Torino, 1921-1927, fascicoli consultati 32. Accame, Vincenzo, Il segno poetico. Materiali e riferimenti per una storia della ricerca poetico- visuale e interdisciplinare, Milano, Edizioni d'Arte Zarathustra - Spirali Edizioni, 1981. Adams, Richard, La valle dell'orso, Milano, Rizzoli, 1976. Agamben, Giorgio, "Pascoli e il pensiero della voce", introduzione a: Pascoli, Giovanni, Il fanciullino, Milano, Feltrinelli, 1982, pp. 7-21. Agamben, Giorgio, "Un enigma della Basca", in: Delfini, Antonio, "Note di uno sconosciuto. Inediti e altri scritti", Marka, 27, 1990, pp. 93-96. Airoli, Angelo, Le isole mirabili. Periplo arabo medievale, Torino, Einaudi, 1989. Albani, Paolo, a cura di, "Piccola antologia dei linguaggi immaginari", Tèchne, 3, 1989, pp. 79-93. Albani, Paolo, "Il gioco letterario tra accademici informi, patafisici e oulipisti italiani", in: Albani, Paolo, a cura di, Le cerniere del colonnello, Firenze, Ponte alle Grazie, 1991, pp. 7-23. Alembert, Jean-Baptiste Le Rond d', "Caractère", in: Diderot, Denis e Alembert, Jean-Baptiste Le Ronde d', a cura di, Encyclopédie ou Dictionnaire raisonné des sciences des arts et des métiers. -

The D.A.P. Catalog Spring 2019 Au/Nz

AU/NZ THE D.A.P. CATALOG SPRING 2019 William Klein: Celebration Text by William Klein. Here, looking back from the perspective of his 90 years, William Klein selects his favorite works, those that he considers to be the very best he has made over the course of his long career, in order to pay homage to the medium of photography itself. This book, appropriately titled Celebration, provides a tour of his most emblematic works, traversing New York, Rome, Moscow, Madrid, Barcelona and Paris, in powerful black and white or striking color. The book also includes a text by the author in which he reflects upon the photographic art and explains what prompted him to make this director’s cut, this exceptionally personal selection. A small-format but high-voltage volume, in page after page Celebration makes it clear why Klein’s achievement is one of the summits of contemporary photography. Born in New York in 1928, William Klein studied painting and worked briefly as Fernand Léger’s assistant in Paris, but never received formal training in photography. His fashion work has been featured prominently in Vogue magazine, and has also been the subject of several iconic photo books, including Life Is Good and Good for You in New York (1957) and Tok yo (1964). In the 1980s, he turned to film projects and has produced many memorable documentary and feature films, such as Muhammed Ali, the Greatest (1969). Klein currently lives and works in Paris, France. His works are held in the collections of the Museum of Modern Art in New York, the National Gallery of Art in Washington, DC, and the Art Institute of Chicago, among others. -

Bookmarks - Manuale Per Combatterebookmarks I Discorsi D'odio Online Attraverso L'educazione Ai Diritti Umani BOOKMARKS

Bookmarks - manuale per combattere i discorsi d'odio online attraverso l'educazione ai diritti umani l'educazione online attraverso d'odio i discorsi Bookmarks - manuale per combattere BOOKMARKS Il lavoro del Consiglio d'Europa per promuovere la democrazia è fortemente basato sull'educazione: Manuale per combattere i discorsi d'odio educazione nelle scuole ed educazione come processo di apprendimento permanente nell'applica- zione della democrazia, come attraverso le attività di educazione non formale. L'educazione ai online attraverso l'educazione diritti umani e l'educazione alla cittadinanza democratica costituiscono parte integrante di quello che abbiamo per assicurarci di rendere sostenibile la democrazia. ai diritti umani Il discorso d'odio è uno tra le più preoccupanti forme di razzismo, discriminazione presenti in Europa amplicato dall'utilizzo di internet e dai Social Media. Il discorso d'odio on line è solo la punta visibile dell'iceberg dell'intolleranza e dell'etnocentrismo. I giovani sono direttamente coinvolti dal fenomeno sia come attori che come vittime delle violazioni dei diritti umani online; l'Europa ha bisogno che i giovani si occupino di curare e proteggere i diritti umani, diritti che sono l'assicurazione sulla vita della democrazia. Il Bookmarks è stato pubblicato per supportare la campagna giovanile per i diritti umani online "Movimento di contrasto ai discorsi d’odio" promossa dal Consiglio d'Europa. Il Bookmarks è utile per quegli educatori e operatori giovanili che intendono arontare i discorsi d'odio on line attraver- so una prospettiva basata sui diritti umani, sia all'interno che all'esterno del sistema educativo formale. Il manuale è strutturato per lavorare con giovani tra i 13 e i 18 anni, ma le attività possono essere adattate ad altre fasce d'età. -

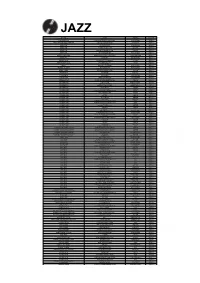

Order Form Full

JAZZ ARTIST TITLE LABEL RETAIL ADDERLEY, CANNONBALL SOMETHIN' ELSE BLUE NOTE RM112.00 ARMSTRONG, LOUIS LOUIS ARMSTRONG PLAYS W.C. HANDY PURE PLEASURE RM188.00 ARMSTRONG, LOUIS & DUKE ELLINGTON THE GREAT REUNION (180 GR) PARLOPHONE RM124.00 AYLER, ALBERT LIVE IN FRANCE JULY 25, 1970 B13 RM136.00 BAKER, CHET DAYBREAK (180 GR) STEEPLECHASE RM139.00 BAKER, CHET IT COULD HAPPEN TO YOU RIVERSIDE RM119.00 BAKER, CHET SINGS & STRINGS VINYL PASSION RM146.00 BAKER, CHET THE LYRICAL TRUMPET OF CHET JAZZ WAX RM134.00 BAKER, CHET WITH STRINGS (180 GR) MUSIC ON VINYL RM155.00 BERRY, OVERTON T.O.B.E. + LIVE AT THE DOUBLET LIGHT 1/T ATTIC RM124.00 BIG BAD VOODOO DADDY BIG BAD VOODOO DADDY (PURPLE VINYL) LONESTAR RECORDS RM115.00 BLAKEY, ART 3 BLIND MICE UNITED ARTISTS RM95.00 BROETZMANN, PETER FULL BLAST JAZZWERKSTATT RM95.00 BRUBECK, DAVE THE ESSENTIAL DAVE BRUBECK COLUMBIA RM146.00 BRUBECK, DAVE - OCTET DAVE BRUBECK OCTET FANTASY RM119.00 BRUBECK, DAVE - QUARTET BRUBECK TIME DOXY RM125.00 BRUUT! MAD PACK (180 GR WHITE) MUSIC ON VINYL RM149.00 BUCKSHOT LEFONQUE MUSIC EVOLUTION MUSIC ON VINYL RM147.00 BURRELL, KENNY MIDNIGHT BLUE (MONO) (200 GR) CLASSIC RECORDS RM147.00 BURRELL, KENNY WEAVER OF DREAMS (180 GR) WAX TIME RM138.00 BYRD, DONALD BLACK BYRD BLUE NOTE RM112.00 CHERRY, DON MU (FIRST PART) (180 GR) BYG ACTUEL RM95.00 CLAYTON, BUCK HOW HI THE FI PURE PLEASURE RM188.00 COLE, NAT KING PENTHOUSE SERENADE PURE PLEASURE RM157.00 COLEMAN, ORNETTE AT THE TOWN HALL, DECEMBER 1962 WAX LOVE RM107.00 COLTRANE, ALICE JOURNEY IN SATCHIDANANDA (180 GR) IMPULSE -

Recombinação

2 28/08/2002 Novas percepções para um novo tempo? Talvez. Talvez mais ainda novas visões sobre coisas antigas, o que seja. Não vamos esconder aqui um certo Amigos Leitores, anseio, meio utópico até, de mudar as coisas, as regras do jogo. Impossível? Vai saber... Como diziam os situacionistas: "As futuras revoluções deverão Agora está acionada a máquina de conceitos do Rizoma. Demos a partida inventar elas mesmas suas próprias linguagens". com o formato demo no primeiro semestre deste ano, mas só agora, depois de calibradas e recauchutadas no programa do site, que estamos Pois é, e já que falamos de jogo, é assim que propomos que você navegue começando a acelerar. pelo site. Veja as coisas como uma brincadeira, pequenos pontos para você interligar à medida que lê os textos, pois as conexões estão aí para serem Cheios de combustível e energia incendiária, voltamos à ativa agora, com feitas. Nós jogamos os dados e pontos nodais, mas é você quem põe a toda a disposição para avançar na direção do futuro. máquina conceitual para funcionar e interligar tudo. Vá em frente! Dê a partida no seu cérebro, pise no acelerador do mouse e boa diversão! É sua primeira vez no site? Estranhou o formato? Não se preocupe, o Rizoma é mesmo diferente, diferente até pra quem já conhecia as versões Ricardo Rosas e Marcus Salgado, editores do Rizoma. anteriores. Passamos um longo período de mutação e gestação até chegar nesta versão, que, como tudo neste site, está em permanente transformação. Essa é nossa visão de "work in progress". Mas vamos esclarecer um pouco as coisas. -

Co-Production and the Politics Of

CO-PRODUCTION AND THE POLITICS OF USABLE KNOWLEDGE FOR CLIMATE ADAPTATION IN TANZANIA by MEAGHAN ELIZABETH DALY B.A., Colorado College, 2005 M.A., Columbia University, 2009 A thesis submitted to the Faculty of the Graduate School of the University of Colorado in partial fulfillment of the requirement for the degree of Doctor of Philosophy Environmental Studies Program 2016 This thesis entitled: Co-production and the Politics of Usable Knowledge for Climate Adaptation in Tanzania written by Meaghan Elizabeth Daly has been approved for the Environmental Studies Program Lisa Dilling (Chair) Mara Goldman Date The final copy of this thesis has been examined by the signatories, and we find that both the content and the form meet acceptable presentation standards of scholarly work in the above mentioned discipline. IRB protocol # ____________________ ii Daly, Meaghan Elizabeth (Ph.D., Environmental Studies) Co-production and the Politics of Usable Knowledge for Climate Adaptation in Tanzania Thesis directed by Dr. Lisa Dilling and Dr. Mara Goldman ABSTRACT The concept of ‘co-production’ is increasingly offered as an approach to enable more responsive and inclusive processes of knowledge production across a range of disciplines. While it is recognized that uneven power relations play a significant role in shaping co-production processes, how these dynamics affect, and are affected by, intentional efforts to ‘co-produce’ usable knowledge is not well understood. In this dissertation, I examine the multiple ways in which power is exercised within efforts to ‘co-produce knowledge’ for climate adaptation decision-making in Tanzania, and with what effect. I do so through a multi-scalar mixed methods case study. -

Exploring the European Youth Mosaic

Exploring the European youth mosaic The social situation of young people in Europe Lynne Chisholm Siyka Kovacheva 2 My Life I would like my life to be something more than a simple race, I would like my life to be not only full of summit and disgrace. I would like my life to be as an arrow in the sky, I would like my life to be as a chance for me to fly. I would never let it go just as another day or two, I would never let it be something false and untrue. I would never let it take away all my happiness and dreams, I would never let it lose its way in the many streams. Penka Alexandrova 16 years old, Bulgaria This report does not necessarily represent the official views of the Council of Europe and does not implicate the Council of Europe in any field of its activities. 3 Contents Executive Summary 5 1 Introduction 11 1.1 The mosaic of youth in Europe 12 1.2 Visibilities and invisibilities 13 2 Changing times and changing lives 17 2.1 Education, training and employment 18 2.2 Families and households 20 Youth transitions: key trends 24 3 New patterns of inclusions and exclusions 25 3.1 Educational inequalities 26 3.2 Gender inequalities 27 3.3 Unemployment 28 3.4 Poverty 30 Inequalities: key trends 33 4 Young people and socio-political participation 34 4.1 Modern democratic governance 35 4.2 Institutional politics and its alternatives 37 4.3 Civic engagement 38 4.4 Attitudes towards European integration 40 Participation: key trends 42 5 Changing meanings and experiences of youth and age 43 5.1 Youth in ageing societies 44 5.2 Youth in knowledge societies 46 5.3 Youth in the life-course 49 Young people in an ageing world: key trends 51 6 Conclusions and recommendations 52 Bibliography 55 4 5 Executive summary This report is an overview of the social situation of young people in Europe.