Netze Neu Ordnen

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Is Ja Dialect of APL? Reported by Jonathan Barman Eugene Mcdonnell - the Question Is Irrelevant

VICTOR Vol.8 No.2 convert the noun back to verb and as a result various interesting control structures can be created. The verbal nouns thus formed can be put into arrays and some of the benefits that various people have suggested might arise from arrays of functions can be obtained. A design goal is to make compilation possible without limiting the expressive power of J. APL Technology of Computer Simulation, by A Boozin and I Popselov reported by Sylvia Camacho Both authors of this paper are academic mathematicians and their use of APL is just where one might expect it to be: in modelling linear differential equations and stochastic Markovian processes. Questions put showed that they first used APL 15 years ago on terminals to what was described as 'a big old computer'. Currently they use APL*PLUS/PC. They have set up an environment in which they can split the screen and display data graphically with some zoom facilities. This environment can be used in conjunction with raw APL while exploring the results of a model, or can be used in conjunction with data derived from APL or some other source. In fact it is often used by Pascal programmers. Most recently they have been setting up economic models to try to come to terms with the consequences of decentralisation and privatisation. They use both Roman and Cyrillic alphabets. Panel: Is Ja Dialect of APL? reported by Jonathan Barman Eugene McDonnell - The question is irrelevant. Surely proponents of J would not be thrown out of the APL community? Garth Foster - J is quite definitely not APL. -

An APL Subset Interpreter for a New Chip Set / by James Hoskin

An APL Subset Interpreter for a New Chip Set James Hoskin MSc (Physics), University of Calgary A THESIS SUBMI 1 TED IN L'ARTlAl f Ul FILLMENT OF THE REQUIKEMENTS FOR THE DEGREE OF MASTER OF SCIFNCE In the School of Cornput~ngSc~enre " James Hosk~n1987 SIMON FRASER UNIVERSITY May 1987 All rights reserved This thesis may not be reproduced in whole or in part. by photocopy or other means w~thoutthe permission of the author Approval Title of Thesis: An APL Subset Interpreter for a New Chip Set Name. James D Hoskin Degree: Master of ~iience Examining Committee. Chairperson. Dr. W. S. Luk Dr. R. F. Hobson Senior Supervisor Dr J& Weinkam,"I/, Dr. R. D. Cameron External Examiner Dr. Carl McCrosky External Examiner April 28, 1987 Date Approved: PART IAL COPYR l GHT L ICENSE I hereby grant to Simon Fraser University the right to lend my thesis, project or extended essay (the title of which is shown below) to users of the Simon Fraser University Library, and to make partial or single copies only for such users or in response to a request from the library of any other university, or other educational institution, on its own behalf or for one of its users. I further agree that permission for multiple copying of this work for scholarly purposes may be granted by me or the Dean of Graduate Studies. It is understood that copying or publication of this work for financial gain shall not be allowed without my written permission. Title of Thesis/Project/Extended Essay -- - Author: (signature) (date) Abstract The APL language provides a powerful set of functions and operators to handle dynamic array data. -

KDB Kernel Debugger and Kdb Command

AIX Version 7.2 KDB kernel debugger and kdb command IBM Note Before using this information and the product it supports, read the information in “Notices” on page 323. This edition applies to AIX Version 7.2 and to all subsequent releases and modifications until otherwise indicated in new editions. © Copyright International Business Machines Corporation 2015. US Government Users Restricted Rights – Use, duplication or disclosure restricted by GSA ADP Schedule Contract with IBM Corp. Contents About this document.............................................................................................ix Highlighting..................................................................................................................................................ix Case-sensitivity in AIX................................................................................................................................ ix ISO 9000......................................................................................................................................................ix KDB kernel debugger and kdb command................................................................ 1 KDB kernel debugger................................................................................................................................... 1 Invoking the KDB kernel debugger........................................................................................................ 2 The kdb command..................................................................................................................................3 -

Compendium of Technical White Papers

COMPENDIUM OF TECHNICAL WHITE PAPERS Compendium of Technical White Papers from Kx Technical Whitepaper Contents Machine Learning 1. Machine Learning in kdb+: kNN classification and pattern recognition with q ................................ 2 2. An Introduction to Neural Networks with kdb+ .......................................................................... 16 Development Insight 3. Compression in kdb+ ................................................................................................................. 36 4. Kdb+ and Websockets ............................................................................................................... 52 5. C API for kdb+ ............................................................................................................................ 76 6. Efficient Use of Adverbs ........................................................................................................... 112 Optimization Techniques 7. Multi-threading in kdb+: Performance Optimizations and Use Cases ......................................... 134 8. Kdb+ tick Profiling for Throughput Optimization ....................................................................... 152 9. Columnar Database and Query Optimization ............................................................................ 166 Solutions 10. Multi-Partitioned kdb+ Databases: An Equity Options Case Study ............................................. 192 11. Surveillance Technologies to Effectively Monitor Algo and High Frequency Trading .................. -

A Lambda Calculus for Transfinite Arrays

1 A Lambda Calculus for Transfinite Arrays Unifying Arrays and Streams ARTJOMS ŠINKAROVS, Heriot-Watt University SVEN-BODO SCHOLZ, Heriot-Watt University Array programming languages allow for concise and generic formulations of numerical algorithms, thereby providing a huge potential for program optimisation such as fusion, parallelisation, etc. One of the restric- tions that these languages typically have is that the number of elements in every array has to be finite. This means that implementing streaming algorithms in such languages requires new types of data structures, with operations that are not immediately compatible with existing array operations or compiler optimisations. In this paper, we propose a design for a functional language that natively supports infinite arrays. We use ordinal numbers to introduce the notion of infinity in shapes and indices. By doing so, we obtain a calculus that naturally extends existing array calculi and, at the same time, allows for recursive specifications as they are found in stream- and list-based settings. Furthermore, the main language construct that can be thought of as an n-fold cons operator gives rise to expressing transfinite recursion in data, something that lists or streams usually do not support. This makes it possible to treat the proposed calculus as a unifying theory of arrays, lists and streams. We give an operational semantics of the proposed language, discuss design choices that we have made, and demonstrate its expressibility with several examples. We also demonstrate that the proposed formalism preserves a number of well-known universal equalities from array/list/stream theories, and discuss implementation-related challenges. -

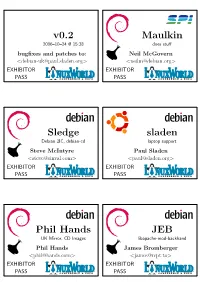

V0.2 Sledge Phil Hands Maulkin Sladen

v0.2 Maulkin 2006–10–24 @ 15:38 does stuff bugfixes and patches to: Neil McGovern <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS Sledge sladen Debian 2IC, debian-cd laptop support Steve McIntyre Paul Sladen <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS Phil Hands JEB UK Mirror, CD Images libapache-mod-backhand Phil Hands James Bromberger <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS Noodles sfr “whois debian.org” Jonathan McDowell Elisabeth Fosbrooke-Brown <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS Julian Wookey devscripts, pktrace, sgb, cweb Embedded Debian / Aleph One Julian Gilbey Wookey <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS samo codehelp xmms-mad Sam Clegg Neil Williams <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS kyllikki popey ARM Kernel Maintainer Hants LUG Vince Sanders Alan Pope <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS jono mjg59 Community Leader power management & crack Jono Bacon Matthew Garrett <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS nikb sparks Sussex LUG UK Locoteam Nik Butler Stuart Parkington <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS alanh Alan SCLUG Alan Helmore-Simpson Alan Cocks <[email protected]> <[email protected]> EXHIBITOR EXHIBITOR PASS PASS Ashley Adam UK Locoteam UK Locoteam Ashley Hoopern Adam Bagnall <ash [email protected]> <[email protected]> -

Opening Remarks

Opening Remarks • We'll get through most of the text • We'll skip chapters 6 & 7 - vi and emacs editors • You learn an editor when you use it, not by reading a book • I'll show you nano, a simple editor • nano is good enough for our purposes • For work in this course you will need to use a text editor Opening Remarks • You can use any text editor that runs on Unix/Linux -- not Notepad or MS Word • I won't cover chapter 9 - TC shell • We'll use the bash shell in this course • bash has more features than the TC shell, and it is the default shell in most Linux installations • Modern installers are very good - almost idiot proof Opening Remarks • The Boston Linux User Group has periodic Installfests at MIT • To learn more about this user group, go to blu.org • Work for the course will be done on a Linux machine running Ubuntu • We will only use the Windows machines in the Lab to connect to the Linux network • Please feel free to bring a laptop to this class, which you can use instead of the Windows machine for class exercises Connecting to the Linux Machine from Home • You can connect to the Linux machine we'll use in this class from home • To do this, you'll need an Internet connection and an ssh client • An SSH client uses the SSH protocol to connect to a remote Unix/Linux machine • An SSH client allows you to use one machine to give you a command line on another machine that runs Unix/Linux • If you have a Mac at home, open Terminal and run ssh [email protected] Connecting to the Linux Machine from Home • The SSH client I -

Canonical Vs. Community - an Outside Study

Canonical vs. Community - an Outside Study Master thesis by Lasse Stissing Jensen Jane Billestrup Dan Kærvang July 31 th 2009 2 Aalborg University Department of Computer Science Information Systems Selma Lagerl¨ofsVej 300 DK-9220 Aalborg ø http://www.cs.aau.dk Title: Canonical vs. Community Synopsis: - an Outside Study This report is about the collaboration be- Theme: tween a company and an open source com- Open Source Development munity. We have examined what control the company has over the community, and Project term: what the relation is between the commu- February 1st to July 31st 2009 nity and a company with commercial inter- ests. The open source distribution exam- ined in this thesis, is Ubuntu and the com- Project group: pany is Canonical. Our research method is d613a a case study, and our method for collect- ing data is conducting qualitative research Members: interviews with both Canonical employees Dan Kærvang and Ubuntu community members. Ad- Jane Billestrup ditionally we have conducted an unstruc- Lasse Stissing Jensen tured observation study at the Ubuntu De- veloper Summit in Barcelona May 25th to May 29th, 2009, to confirm our find- ings from the interviews, and gathering fur- Supervisor: ther empirical data. Our conslusion states Peter Axel Nielsen among others that Canonical has a great deal of control with the Ubuntu releases, even though they might try to give the vol- Circulation: 5 unteer developers a chance to be heard. In Numbers of pages: 73 the end both sides have one major goal in common: Making Ubuntu as great a dis- Appendix: 1 + CD tribution as possible. -

Praise for the Official Ubuntu Book

Praise for The Official Ubuntu Book “The Official Ubuntu Book is a great way to get you started with Ubuntu, giving you enough information to be productive without overloading you.” —John Stevenson, DZone Book Reviewer “OUB is one of the best books I’ve seen for beginners.” —Bill Blinn, TechByter Worldwide “This book is the perfect companion for users new to Linux and Ubuntu. It covers the basics in a concise and well-organized manner. General use is covered separately from troubleshooting and error-handling, making the book well-suited both for the beginner as well as the user that needs extended help.” —Thomas Petrucha, Austria Ubuntu User Group “I have recommended this book to several users who I instruct regularly on the use of Ubuntu. All of them have been satisfied with their purchase and have even been able to use it to help them in their journey along the way.” —Chris Crisafulli, Ubuntu LoCo Council, Florida Local Community Team “This text demystifies a very powerful Linux operating system . in just a few weeks of having it, I’ve used it as a quick reference a half dozen times, which saved me the time I would have spent scouring the Ubuntu forums online.” —Darren Frey, Member, Houston Local User Group This page intentionally left blank The Official Ubuntu Book Sixth Edition This page intentionally left blank The Official Ubuntu Book Sixth Edition Benjamin Mako Hill Matthew Helmke Amber Graner Corey Burger With Jonathan Jesse, Kyle Rankin, and Jono Bacon Upper Saddle River, NJ • Boston • Indianapolis • San Francisco New York • Toronto • Montreal • London • Munich • Paris • Madrid Capetown • Sydney • Tokyo • Singapore • Mexico City Many of the designations used by manufacturers and sellers to distinguish their products are claimed as trademarks. -

513691 Journal of Space Law 35.1.Ps

JOURNAL OF SPACE LAW VOLUME 35, NUMBER 1 Spring 2009 1 JOURNAL OF SPACE LAW UNIVERSITY OF MISSISSIPPI SCHOOL OF LAW A JOURNAL DEVOTED TO SPACE LAW AND THE LEGAL PROBLEMS ARISING OUT OF HUMAN ACTIVITIES IN OUTER SPACE. VOLUME 35 SPRING 2009 NUMBER 1 Editor-in-Chief Professor Joanne Irene Gabrynowicz, J.D. Executive Editor Jacqueline Etil Serrao, J.D., LL.M. Articles Editors Business Manager P.J. Blount Michelle Aten Jason A. Crook Michael S. Dodge Senior Staff Assistant Charley Foster Melissa Wilson Gretchen Harris Brad Laney Eric McAdamis Luke Neder Founder, Dr. Stephen Gorove (1917-2001) All correspondence with reference to this publication should be directed to the JOURNAL OF SPACE LAW, P.O. Box 1848, University of Mississippi School of Law, University, Mississippi 38677; [email protected]; tel: +1.662.915.6857, or fax: +1.662.915.6921. JOURNAL OF SPACE LAW. The subscription rate for 2009 is $100 U.S. for U.S. domestic/individual; $120 U.S. for U.S. domestic/organization; $105 U.S. for non-U.S./individual; $125 U.S. for non-U.S./organization. Single issues may be ordered at $70 per issue. For non-U.S. airmail, add $20 U.S. Please see subscription page at the back of this volume. Copyright © Journal of Space Law 2009. Suggested abbreviation: J. SPACE L. ISSN: 0095-7577 JOURNAL OF SPACE LAW UNIVERSITY OF MISSISSIPPI SCHOOL OF LAW A JOURNAL DEVOTED TO SPACE LAW AND THE LEGAL PROBLEMS ARISING OUT OF HUMAN ACTIVITIES IN OUTER SPACE. VOLUME 35 SPRING 2009 NUMBER 1 CONTENTS Foreword .............................................. -

Ausgabe 11/2011 Als

freiesMagazin November 2011 Topthemen dieser Ausgabe Ren’Py als Entwicklertool für 2-D-Spiele Seite 28 Textadventures waren lange Zeit auch in Deutschland sehr populär. Ihre Hochzeit hatten sie vielleicht in den 80er/90er Jahren, doch mit der Neuartigkeit der 3-D-Shooter verschwanden sie beinahe ganz. Hierzulande! In Japan machte Mitte des letzten Jahrzehnts eine eigene Art von Textadventures einen Großteil des Spielemarktes aus. Bei Ren’Py handelt es sich um ein plattformübergreifendes Open-Source-Software-Entwicklungskit (SDK), das seine Ursprünge in der Bewunderung für diese japanischen Spiele hat. (weiterlesen) Kurzreview: Humble Voxatron Debut Seite 36 Nachdem Ende Juli/Anfang August das dritte Humble Indie Bundle ins Rennen ging, veröf- fentlichten die Humble-Macher Ende September/Anfang Oktober bereits das nächste Bund- le namens Humble Frozen Synapse Bundle. Und nicht einmal einen Monat danach er- schien das „Humble Voxatron Debut“, dessen Inhalt in diesem Artikel kurz vorgestellt werden soll. (weiterlesen) Bericht von der Ubucon 2011 Seite 39 Das fünfte Jahr Ubucon und das zweite Jahr in Leipzig. Das Fazit der Besucher vorab: Es hat extrem viel Spaß gemacht, neue und vor allem alte Gesichter wiederzusehen und die Zeit gemeinsam zu verbringen. Viele Vorträge, Workshops und Diskussionsrunden sorgten bei den circa 200 Teilnehmern für reges Interesse und vor allem bei den Social Events am Abend konnte man sich gut austauschen. (weiterlesen) © freiesMagazin CC-BY-SA 3.0 Ausgabe 11/2011 ISSN 1867-7991 MAGAZIN Editorial Korrektur zum Paketabhängigkeiten- Wir möchten an dieser Stelle noch einmal dar- Inhalt Artikel auf hinweisen, dass es sinnvoll ist, nicht bis zur letzten Sekunde mit der Einsendung zu warten. -

The Official Ubuntu Book

Praise for Previous Editions of The Official Ubuntu Book “The Official Ubuntu Book is a great way to get you started with Ubuntu, giving you enough information to be productive without overloading you.” —John Stevenson, DZone book reviewer “OUB is one of the best books I’ve seen for beginners.” —Bill Blinn, TechByter Worldwide “This book is the perfect companion for users new to Linux and Ubuntu. It covers the basics in a concise and well-organized manner. General use is covered separately from troubleshooting and error-handling, making the book well-suited both for the beginner as well as the user that needs extended help.” —Thomas Petrucha, Austria Ubuntu User Group “I have recommended this book to several users who I instruct regularly on the use of Ubuntu. All of them have been satisfied with their purchase and have even been able to use it to help them in their journey along the way.” —Chris Crisafulli, Ubuntu LoCo Council, Florida Local Community Team “This text demystifies a very powerful Linux operating system . In just a few weeks of having it, I’ve used it as a quick reference a half-dozen times, which saved me the time I would have spent scouring the Ubuntu forums online.” —Darren Frey, Member, Houston Local User Group This page intentionally left blank The Official Ubuntu Book Seventh Edition This page intentionally left blank The Official Ubuntu Book Seventh Edition Matthew Helmke Amber Graner With Kyle Rankin, Benjamin Mako Hill, and Jono Bacon Upper Saddle River, NJ • Boston • Indianapolis • San Francisco New York • Toronto • Montreal • London • Munich • Paris • Madrid Capetown • Sydney • Tokyo • Singapore • Mexico City Many of the designations used by manufacturers and sellers to distinguish their products are claimed as trademarks.