Analisis Malware Attack Di Internet Indonesia Pada Tahun 2013 Dengan Metode Frequent Itemset Mining

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Simulacijski Alati I Njihova Ograničenja Pri Analizi I Unapređenju Rada Mreža Istovrsnih Entiteta

SVEUČILIŠTE U ZAGREBU FAKULTET ORGANIZACIJE I INFORMATIKE VARAŽDIN Tedo Vrbanec SIMULACIJSKI ALATI I NJIHOVA OGRANIČENJA PRI ANALIZI I UNAPREĐENJU RADA MREŽA ISTOVRSNIH ENTITETA MAGISTARSKI RAD Varaždin, 2010. PODACI O MAGISTARSKOM RADU I. AUTOR Ime i prezime Tedo Vrbanec Datum i mjesto rođenja 7. travanj 1969., Čakovec Naziv fakulteta i datum diplomiranja Fakultet organizacije i informatike, 10. listopad 2001. Sadašnje zaposlenje Učiteljski fakultet Zagreb – Odsjek u Čakovcu II. MAGISTARSKI RAD Simulacijski alati i njihova ograničenja pri analizi i Naslov unapređenju rada mreža istovrsnih entiteta Broj stranica, slika, tablica, priloga, XIV + 181 + XXXVIII stranica, 53 slike, 18 tablica, 3 bibliografskih podataka priloga, 288 bibliografskih podataka Znanstveno područje, smjer i disciplina iz koje Područje: Informacijske znanosti je postignut akademski stupanj Smjer: Informacijski sustavi Mentor Prof. dr. sc. Željko Hutinski Sumentor Prof. dr. sc. Vesna Dušak Fakultet na kojem je rad obranjen Fakultet organizacije i informatike Varaždin Oznaka i redni broj rada III. OCJENA I OBRANA Datum prihvaćanja teme od Znanstveno- 17. lipanj 2008. nastavnog vijeća Datum predaje rada 9. travanj 2010. Datum sjednice ZNV-a na kojoj je prihvaćena 18. svibanj 2010. pozitivna ocjena rada Prof. dr. sc. Neven Vrček, predsjednik Sastav Povjerenstva koje je rad ocijenilo Prof. dr. sc. Željko Hutinski, mentor Prof. dr. sc. Vesna Dušak, sumentor Datum obrane rada 1. lipanj 2010. Prof. dr. sc. Neven Vrček, predsjednik Sastav Povjerenstva pred kojim je rad obranjen Prof. dr. sc. Željko Hutinski, mentor Prof. dr. sc. Vesna Dušak, sumentor Datum promocije SVEUČILIŠTE U ZAGREBU FAKULTET ORGANIZACIJE I INFORMATIKE VARAŽDIN POSLIJEDIPLOMSKI ZNANSTVENI STUDIJ INFORMACIJSKIH ZNANOSTI SMJER STUDIJA: INFORMACIJSKI SUSTAVI Tedo Vrbanec Broj indeksa: P-802/2001 SIMULACIJSKI ALATI I NJIHOVA OGRANIČENJA PRI ANALIZI I UNAPREĐENJU RADA MREŽA ISTOVRSNIH ENTITETA MAGISTARSKI RAD Mentor: Prof. -

Ethical Hacking and Countermeasures: Threats and Defense Mechanisms

EC-Council | Press The Experts: EC-Council EC-Council’s mission is to address the need for well educated and certifi ed information security and e-business practitioners. EC-Council is a global, member based organization comprised of hundreds of industry and subject matter experts all working together to set the standards and raise the bar in Information Security certifi cation and education. EC-Council certifi cations are viewed as the essential certifi cations needed where standard confi guration and security policy courses fall short. Providing a true, hands-on, tactical approach to security, individuals armed with the knowledge disseminated by EC-Council programs are securing networks around the world and beating the hackers at their own game. The Solution: EC-Council Press The EC-Council | Press marks an innovation in academic text books and courses of study in information security, computer forensics, disaster recovery, and end-user security. By repurposing the essential content of EC-Council’s world class professional certifi cation programs to fi t academic programs, the EC-Council | Press was formed. With 8 Full Series, comprised of 27 different books, the EC-Council | Press is set to revolutionize global information security programs and ultimately create a new breed of practitioners capable of combating this growing epidemic of cybercrime and the rising threat of cyber war. This Certifi cation: C|EH – Certifi ed Ethical Hacker Certifi ed Ethical Hacker is a certifi cation designed to immerse the learner in an interactive environment where they will learn how to scan, test, hack and secure information systems. Ideal candidates for the C|EH program are security professionals, site administrators, security offi cers, auditors or anyone who is concerned with the integrity of a network infrastructure. -

Limnoria Documentation Version 0.83.4.1+Limnoria

Limnoria Documentation Version 0.83.4.1+limnoria The Limnoria/Gribble/Supybot contributors oct. 11, 2018 Table des matières 1 The Supybot user guide 3 1.1 Installing Limnoria on GNU/Linux and UNIX (FreeBSD, macOS, . )................3 1.2 Installing Limnoria on Windows.....................................6 1.3 Getting Started with Supybot......................................8 1.4 Configuration............................................... 13 1.5 Identifying the bot to services...................................... 15 1.6 Capacités................................................. 19 1.7 Security in Limnoria........................................... 22 1.8 Frequently Asked Questions....................................... 23 1.9 Using the HTTP server.......................................... 28 1.10 Restarting the bot automatically..................................... 29 2 Developing plugins for Limnoria 33 2.1 Generic documentation.......................................... 33 2.2 Specific documentation......................................... 62 2.3 Library reference............................................. 74 3 Contributing to Limnoria 87 3.1 Contributing to Limnoria as a developer................................. 87 3.2 Translating Limnoria........................................... 88 4 Indexes et tableaux 91 Index des modules Python 93 i ii Limnoria Documentation, Version 0.83.4.1+limnoria Sommaire : Table des matières 1 Limnoria Documentation, Version 0.83.4.1+limnoria 2 Table des matières CHAPITRE 1 The Supybot user guide 1.1 Installing Limnoria on GNU/Linux and UNIX (FreeBSD, macOS, ...) This is the « easy to follow » guide to installing Limnoria. The installation documentation provided with the supybot distribution is really quite good already, but since people keep coming to IRC, asking a repeating pattern of questions, we thought it would be a good idea to expand it a bit to make it a little more of a « foolproof guide ». This guide is for non-Windows operating systems. If you want to install on Windows, check out the Windows install guide. -

Talk, Type, and Text: Conversation on the Internet

Talk, Type, and Text: Conversation on the Internet Jon Camfield TC660H Plan II Honors Program The University of Texas at Austin April 26, 1999 Joel F. Sherzer Anthropology Supervising Professor Heidi Johnson Linguistics Second Reader i Abstract Author: Jon Camfield Title: Talk, Type, and Text: Conversation on the Internet Supervising Professor: Dr. Joel Sherzer Second Reader: Heidi Johnson On the eve of Y2K, the extent that computers are interwoven with our lives is painfully obvious, yet only relatively recently has the academic eye taken interest in the events going on on-line. Despite this attention, there still remain new frontiers that have not been explored on the Internet. The phenomenon of real-time interaction is the best example of these. Some commentaries have treated the social aspects of MUDs, a special subspecies of real-time interaction, but more pure textual conversations have not been examined closely. This paper seeks to remedy this. I will, by necesity, place my investigations into the frame of the Internet at large, and discuss websites, e-mail and newsgroups. I will focus, however, on data from real-time interactions which use text as their only channel of communication. i Table of Contents ABSTRACT.................................................................................................................................................................. i TABLE OF CONTENTS........................................................................................................................................... -

The Otherside Web-Based Collaborative Multimedia System

The Otherside Web-based Collaborative Multimedia System Ilias Anagnostopoulos University of Sheffield Sound Studios 34 Leavygreave Road S3 7RD, Sheffield United Kingdom I.Anagnostopoulos@sheffield.ac.uk Abstract that users can get involved to the extent of be- The Otherside is an advanced open-source multime- coming developers of the Otherside system. dia system, designed to run as a server application. It is essentially a sound synthesis system that al- lows for the creative collaboration of a number of 1.1.1 Computer Network Collaboration people or machines over computer networks. Un- like most similar attempts to create network-based audio applications, the Otherside does not require Computer Networks are nowadays dominating any specialized audio software or massive amounts the world through the internet. However, most of computer processing power. The audio processing of the well-established network applications are is done on the server side and directed to listeners very simple and are not particularly demand- using a simple Internet Radio protocol. Any listener ing in processing power and network bandwidth. can then choose to participate in the sound creation Digital Signal Processing is a complicated task process by using a simple web-browser-based chat- that only recently became a \household" appli- room, or by utilising their own advanced systems for network control. cation on personal computers. Careful planning and consideration is required to overcome some Keywords of the difficulties posed by computer networks Networks, Collaboration, Server, Streaming, OSC and their use by artistic collaboration systems. 1 Introduction One of these problems is that network con- nections and especially the internet often in- 1.1 Creative Collaboration volve extremely long distances between two The Otherside Server provides a platform for users, thus inevitably data can not be trans- the creative collaboration of any number of peo- ferred seamlessly. -

Tricks of the Internet Gurus

Ebook banner rotater for General Internet This banner was supplied by SAFE Audit Tricks of the Internet Gurus ● Introduction ❍ Overview ❍ Foreword ❍ About the Authors Part I - First Things First ● Chapter 1 - Getting Connected: The Guru's Options ● Chapter 2 - Access at All Costs ● Chapter 3 - Tricks of the Trade: Tools ● Chapter 4 - Where's the Complaint Department? Or, What to Do When Things Don't Work Part II - Everyday Guru Facilities ● Chapter 5 - E-Mail ● Chapter 6 - Faxing from the Internet ● Chapter 7 - FTP ● Chapter 8 - Telnet ● Chapter 9 - Usenet ● Chapter 10 - World Wide Web Part III - A Guru's Diversions ● Chapter 11 - Online Entertainment for the Internet Guru ● Chapter 12 - Listservs and Mailing Lists ● Chapter 13 - MBone: The Internet's Multimedia Backbone ● Chapter 14 - Community Computing http://docs.rinet.ru/ITricks/ (1 of 2) [4/18/1999 12:36:06 AM] Ebook banner rotater for General Internet Part IV - Finding Stuff: You Name It, a Guru Can Find It (and So Can You) ● Chapter 15 - Life with Archie ● Chapter 16 - Veronica ● Chapter 17 - Discussion Forums ● Chapter 18 - Gopher Part V - Tricks of the Professional Internet Gurus ● Chapter 19 - Internet in The Classroom: How Educators Use the Internet ● Chapter 20 - Business and Commerce ● Chapter 21 - Finding Information You Want ● Chapter 22 - Art on the Internet ● Appendix A - Uniform Resource Locators (URLs) ● Appendix B - Signature Files ● Appendix C - Standards and Where To Find Them http://docs.rinet.ru/ITricks/ (2 of 2) [4/18/1999 12:36:06 AM] Tricks of the Internet -

Limnoria Documentation

Limnoria Documentation The Limnoria/Gribble/Supybot contributors Sep 07, 2021 Contents 1 User Guide 3 1.1 Installing Limnoria on GNU/Linux and UNIX (FreeBSD, macOS, . )................3 1.2 Installing Limnoria on Windows.....................................6 1.3 Getting Started with Limnoria/Supybot.................................8 1.4 Configuration............................................... 13 1.5 Identifying the bot to services...................................... 16 1.6 Capabilities................................................ 19 1.7 Security in Limnoria........................................... 23 1.8 Using the HTTP server.......................................... 25 1.9 Restarting the bot automatically..................................... 27 1.10 Frequently Asked Questions....................................... 29 2 Plugin Developer Guide 35 2.1 Writing Your First Limnoria Plugin................................... 35 2.2 Using commands.wrap to parse your command’s arguments...................... 43 2.3 Style Guidelines............................................. 51 2.4 Advanced Plugin Config......................................... 53 2.5 Advanced Plugin Testing......................................... 61 2.6 Distributing plugins........................................... 65 2.7 Using Supybot’s utils module...................................... 68 2.8 Capabilities................................................ 74 2.9 Special methods and catching events.................................. 75 2.10 Using Limnoria’s HTTP server -

Acronym Dictionary and Glossary

Acronym Dictionary and Glossary CSR ACRONYM DEFINITIONS CSR Acronym Definitions A-D http://www.csrstds.com/acro-a-d.htm. CSR Acronym Defintions E-H http://www.csrstds.com/acro-e-h.htm. CSR Acronym Definitions I-M http://www.csrstds.com/acro-i-m.htm. CSR Acronym Definitions N-R http://www.csrstds.com/acro-n-r.htm. Acronym Definitions last updated November 26, 2001. If you have changes or corrections, please e-mail them to [email protected]. Thank you. Communications Standards Review e-mail: [email protected] SSEC Acronyms List SSEC Acronyms List http://www.ssec.wisc.edu/pubs/acronyms.htm. Updated 17 December 2001 by the SSEC Webmaster. (current December 2001) ANSI ASC X12N - Acronym Dictionary OCTOBER 1997 ASC X12N ACRONYM DICTIONARY http://www.wpc-edi.com/AcronymDictionary/Index.html ASC X12N ACRONYM DICTIONARY http://www.wpc-edi.com/AcronymDictionary/Dictionary.html Acronym Dictionary http://www.wpc-edi.com/AcronymDictionary/Dictionary.htm. Dictionary A List of Xcellweb Features plus a collection of Internet expressions Xcellweb Services/Dictionary http://www.xcellweb.com/html/dictionary.htm. [email protected] (503) 968-4307 MAD The MIPS Acronym Dictionary Don't get even, get MAD! [email protected] Sunday, October 28, 2001 Leviton Manufacturing Co., Inc. © Copyright 1998 www.levitontelcom.com • e-mail: [email protected] Newton’s Telecom Dictionary BABEL: A LISTING OF COMPUTER ORIENTED ABBREVIATIONS AND ACRONYMS Date Updated: 10/20/93 Version 93C Copyright (c) 1989-1993 Irving Kind All Rights Reserved Irving Kind Internet: [email protected] c/o K &D MCIMail: 545-3562 One Church Lane Baltimore, MD 21208 Sep 1993 version = BABEL93C Sep 1994 version = BABEL94C CSGNetwork's Online Computer, Telephony & Electronics Reference Computer Support Group & CSGNetwork.Com Online Computer, Telephony and Electronics Glossary and Dictionary wysiwyg://79/http://www.csgnetwork.com/glossaryp.htm. -

While IRC Is Easy to Get Into and Many People Are Happy to Use It Without

< Day Day Up > • Table of Contents • Index • Reviews • Reader Reviews • Errata • Academic • Top Ten Tricks and Tips for New IRC Users IRC Hacks By Paul Mutton Publisher: O'Reilly Pub Date: July 2004 ISBN: 0-596-00687-X Pages: 432 While IRC is easy to get into and many people are happy to use it without being aware of what's happening under the hood, there are those who hunger for more knowledge, and this book is for them. IRC Hacks is a collection of tips and tools that cover just about everything needed to become a true IRC master, featuring contributions from some of the most renowned IRC hackers, many of whom collaborated on IRC, grouping together to form the channel #irchacks on the freenode IRC network (irc.freenode.net). < Day Day Up > < Day Day Up > • Table of Contents • Index • Reviews • Reader Reviews • Errata • Academic • Top Ten Tricks and Tips for New IRC Users IRC Hacks By Paul Mutton Publisher: O'Reilly Pub Date: July 2004 ISBN: 0-596-00687-X Pages: 432 Copyright Foreword Credits About the Author Contributors Acknowledgments Preface Why IRC Hacks? How to Use This Book How This Book Is Organized Conventions Used in this Book Using Code Examples How to Contact Us Got a Hack? Chapter 1. Connecting to IRC Introduction: Hacks #1-4 Hack 1. IRC from Windows Hack 2. IRC from Linux Hack 3. IRC from Mac OS X Hack 4. IRC with ChatZilla Chapter 2. Using IRC Introduction: Hacks #5-11 Hack 5. The IRC Model Hack 6. Common Terms, Abbreviations, and Phrases Hack 7. -

Limnoria Documentation

Limnoria Documentation The Limnoria/Gribble/Supybot contributors Sep 20, 2021 Contents 1 User Guide 3 1.1 Installing Limnoria on GNU/Linux and UNIX (FreeBSD, macOS, . )................3 1.2 Installing Limnoria on Windows.....................................6 1.3 Getting Started with Limnoria/Supybot.................................8 1.4 Configuration............................................... 13 1.5 Identifying the bot to services...................................... 16 1.6 Capabilities................................................ 19 1.7 Security in Limnoria........................................... 23 1.8 Using the HTTP server.......................................... 25 1.9 Restarting the bot automatically..................................... 27 1.10 Frequently Asked Questions....................................... 29 2 Plugin Developer Guide 35 2.1 Writing Your First Limnoria Plugin................................... 35 2.2 Using commands.wrap to parse your command’s arguments...................... 43 2.3 Style Guidelines............................................. 51 2.4 Advanced Plugin Config......................................... 53 2.5 Advanced Plugin Testing......................................... 61 2.6 Distributing plugins........................................... 65 2.7 Using Supybot’s utils module...................................... 68 2.8 Capabilities................................................ 74 2.9 Special methods and catching events.................................. 75 2.10 Using Limnoria’s HTTP server -

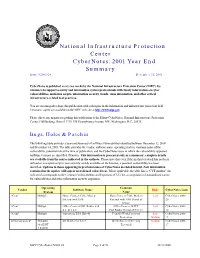

National Infrastructure Protection Center Cybernotes: 2001 Year End Summary Issue #2001-26 December 31, 2001

National Infrastructure Protection Center CyberNotes: 2001 Year End Summary Issue #2001-26 December 31, 2001 CyberNotes is published every two weeks by the National Infrastructure Protection Center (NIPC). Its mission is to support security and information system professionals with timely information on cyber vulnerabilities, malicious scripts, information security trends, virus information, and other critical infrastructure-related best practices. You are encouraged to share this publication with colleagues in the information and infrastructure protection field. Electronic copies are available on the NIPC web site at http://www.nipc.gov. Please direct any inquiries regarding this publication to the Editor-CyberNotes, National Infrastructure Protection Center, FBI Building, Room 11719, 935 Pennsylvania Avenue, NW, Washington, D.C., 20535. Bugs, Holes & Patches The following table provides a year-end summary of software vulnerabilities identified between December 12, 2000 and December 14, 2001. The table provides the vendor, software name, operating system, common name of the vulnerability, potential risk at the time of publication, and the CyberNotes issue in which the vulnerability appeared. Software versions are identified if known. This information is presented only as a summary; complete details are available from the source indicated in the endnote. Please note that even if the method of attack has not been utilized or an exploit script is not currently widely available on the Internet, a potential vulnerability has been identified. Updates to items appearing in previous issues of CyberNotes are listed in bold. New information contained in the update will appear in italicized colored text. Where applicable, the table lists a “CVE number” (in red) which corresponds to the Common Vulnerabilities and Exposures (CVE) list, a compilation of standardized names for vulnerabilities and other information security exposures. -

![Lexis, 14 | 2019, « Blending in English » [Online], Online Since 01 December 2019, Connection on 14 December 2020](https://docslib.b-cdn.net/cover/2583/lexis-14-2019-%C2%AB-blending-in-english-%C2%BB-online-online-since-01-december-2019-connection-on-14-december-2020-8772583.webp)

Lexis, 14 | 2019, « Blending in English » [Online], Online Since 01 December 2019, Connection on 14 December 2020

Lexis Journal in English Lexicology 14 | 2019 Blending in English L'amalgamation en anglais Isabel BALTEIRO and Laurie BAUER (dir.) Electronic version URL: http://journals.openedition.org/lexis/1249 DOI: 10.4000/lexis.1249 ISSN: 1951-6215 Publisher Université Jean Moulin - Lyon 3 Electronic reference Isabel BALTEIRO and Laurie BAUER (dir.), Lexis, 14 | 2019, « Blending in English » [Online], Online since 01 December 2019, connection on 14 December 2020. URL : http://journals.openedition.org/lexis/ 1249 ; DOI : https://doi.org/10.4000/lexis.1249 This text was automatically generated on 14 December 2020. Lexis is licensed under a Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 International License. 1 The e-journal Lexis published its 14th issue, devoted to “Blending in English”, in December 2019. La revue électronique Lexis - revue de lexicologie anglaise a mis en ligne son numéro 14 en décembre 2019. Celui-ci est consacré à l'« amalgamation en anglais ». Lexis, 14 | 2019 2 TABLE OF CONTENTS Introduction Isabel Balteiro and Laurie Bauer Papers Blending creativity and productivity: on the issue of delimiting the boundaries of blends as a type of word formation Natalia Beliaeva Improving on observational blends research: regression modeling in the study of experimentally-elicited blends Stefanie Wulff and Stefan Th. Gries A corpus-based analysis of new English blends Mattiello Elisa Variable base-word positioning in English blends Aviv Schoenfeld, Evan Gary Cohen and Outi Bat‑El A study on the ‘wordgasm’: the nature of blends’