Investigation Numérique & Terminaux Apple Ios : Acquisition De Données

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Device Tree 101

Device Tree 101 Device Tree 101 Organized in partnership with ST February 9, 2021 Thomas Petazzoni embedded Linux and kernel engineering [email protected] © Copyright 2004-2021, Bootlin. Creative Commons BY-SA 3.0 license. Corrections, suggestions, contributions and translations are welcome! - Kernel, drivers and embedded Linux - Development, consulting, training and support - https://bootlin.com 1/56 Who is speaking ? I Thomas Petazzoni I Chief Technical Officer at Bootlin I Joined in 2008, employee #1 I Embedded Linux & Linux kernel engineer, open-source contributor I Author of the Device Tree for Dummies talk in 2013/2014 I Buildroot co-maintainer I Linux kernel contributor: ≈ 900 contributions I Member of Embedded Linux Conference (Europe) program committee I Based in Toulouse, France - Kernel, drivers and embedded Linux - Development, consulting, training and support - https://bootlin.com 2/56 Agenda I Bootlin introduction I STM32MP1 introduction I Why the Device Tree ? I Basic Device Tree syntax I Device Tree inheritance I Device Tree specifications and bindings I Device Tree and Linux kernel drivers I Common properties and examples - Kernel, drivers and embedded Linux - Development, consulting, training and support - https://bootlin.com 3/56 Bootlin I In business since 2004 I Team based in France I Serving customers worldwide I 18% revenue from France I 44% revenue from EU except France I 38% revenue outside EU I Highly focused and recognized expertise I Embedded Linux I Linux kernel I Embedded Linux build systems I Activities -

Fi Series Image Scanner Driver for Macos User's Guide

P2ZZ-0370-02ENZ0 fi Series Image Scanner Driver for macOS User's Guide Contents Introduction 4 Trademarks......................................................................................................................................................... 4 Manufacturer...................................................................................................................................................... 4 Use in High-Safety Applications ........................................................................................................................ 4 Abbreviations Used in This Manual ................................................................................................................... 4 Screen Examples in This Manual........................................................................................................................ 5 Notice.................................................................................................................................................................. 5 How to Use the macOS Driver 6 macOS Driver Overview ...................................................................................................................................... 6 Supported Scanners............................................................................................................................................ 7 Provided Product Units...................................................................................................................................... -

Devicetree BOF

Devicetree BOF Open Source Summit Japan 2018 Tokyo Frank Rowand, Sony June 20, 2018 180618_0351 My Goal Do NOT show all of the slides Agenda - Past events - Future events - New since elc 2017 (February 2017) - Tools status - dtc compiler - questions, comments, issues, concerns from the crowd - commit statistics Plumbers 2017 Summary September 2017 Los Angeles Was not scheduled -- not enough interest / commitment Devicetree Workshop Oct 2017 Prague, Czech Republic https://elinux.org/Device_tree_future #Kernel_Summit_2017.2C_Devicetree_Workshop - slides - notes === Validation Tools & Schema === Runtime usage === DTS maintenance issues === More stuff Devicetree Workshop Oct 2017 Prague, Czech Republic Devicetree Workshop 2017 9:30 Welcome and Schedule bashing 9:40 Encoding and Schema checking: Framing the problem 9:45 DT YAML encoding overview 10:00 YAML encoding discussion 10:20 DT Schema format - option 1 10:35 DT Schema format - option 2 10:50 DT Schema discussion - what should go in the spec? 11:50 Code Generation from DT 12:10 Runtime memory consumption 14:30 Overlay maintenance plan 14:45 Avoiding duplicate descriptions 15:00 Criteria for accepting board files 15:15 Location for maintaining bindings - how to handle foreign bindings 15:30 Sharing Generic bindings 15:45 ABI Stability 16:00 [break and overflow discussion] 16:30 DT health check 16:50 devicetree.org update 17:05 EBBR Discussion 17:20 Closing and feedback Plumbers 2018 November 13 - 15, 2018 Tuesday - Thursday Vancouver, British Columbia, Canada https://www.linuxplumbersconf.org/event/2/overview -

Introduction to Linux Kernel Driver Programming

IntroductionIntroduction toto LinuxLinux kernelkernel driverdriver programmingprogramming Introduction to Linux kernel driver programming The Linux kernel device model Authors and license ● Authors – Michael Opdenacker ([email protected]) Founder of Bootlin, kernel and embedded Linux engineering company https://bootlin.com/company/staff/michael-opdenacker ● License – Creative Commons Attribution – Share Alike 4.0 https://creativecommons.org/licenses/by-sa/4.0/ – Document sources: https://github.com/e-ale/Slides Need for a device model ● For the same device, need to use the same device driver on multiple CPU architectures (x86, ARM…), even though the hardware controllers are different. ● Need for a single driver to support multiple devices of the same kind. ● This requires a clean organization of the code, with the device drivers separated from the controller drivers, the hardware description separated from the drivers themselves, etc. Driver: between bus infrastructure and framework In Linux, a driver is always interfacing with: ● a framework that allows the driver to expose the hardware features in a generic way. ● a bus infrastructure, part of the device model, to detect/communicate with the hardware. Let’s focus on the bus infrastructure for now Device model data structures The device model is organized around three main data structures: ● The struct bus_type structure, which represent one type of bus (USB, PCI, I2C, etc.) ● The struct device_driver structure, which represents one driver capable of handling certain devices on a certain bus. ● The struct device structure, which represents one device connected to a bus The kernel uses inheritance to create more specialized versions of struct device_driver and struct device for each bus subsystem. -

Kernel Boot-Time Tracing

Kernel Boot-time Tracing Linux Plumbers Conference 2019 - Tracing Track Masami Hiramatsu <[email protected]> Linaro, Ltd. Speaker Masami Hiramatsu - Working for Linaro and Linaro members - Tech Lead for a Landing team - Maintainer of Kprobes and related tracing features/tools Why Kernel Boot-time Tracing? Debug and analyze boot time errors and performance issues - Measure performance statistics of kernel boot - Analyze driver init failure - Debug boot up process - Continuously tracing from boot time etc. What We Have There are already many ftrace options on kernel command line ● Setup options (trace_options=) ● Output to printk (tp_printk) ● Enable events (trace_events=) ● Enable tracers (ftrace=) ● Filtering (ftrace_filter=,ftrace_notrace=,ftrace_graph_filter=,ftrace_graph_notrace=) ● Add kprobe events (kprobe_events=) ● And other options (alloc_snapshot, traceoff_on_warning, ...) See Documentation/admin-guide/kernel-parameters.txt Example of Kernel Cmdline Parameters In grub.conf linux /boot/vmlinuz-5.1 root=UUID=5a026bbb-6a58-4c23-9814-5b1c99b82338 ro quiet splash tp_printk trace_options=”sym-addr” trace_clock=global ftrace_dump_on_oops trace_buf_size=1M trace_event=”initcall:*,irq:*,exceptions:*” kprobe_event=”p:kprobes/myevent foofunction $arg1 $arg2;p:kprobes/myevent2 barfunction %ax” What Issues? Size limitation ● kernel cmdline size is small (< 256bytes) ● A half of the cmdline is used for normal boot Only partial features supported ● ftrace has too complex features for single command line ● per-event filters/actions, instances, histograms. Solutions? 1. Use initramfs - Too late for kernel boot time tracing 2. Expand kernel cmdline - It is not easy to write down complex tracing options on bootloader (Single line options is too simple) 3. Reuse structured boot time data (Devicetree) - Well documented, structured data -> V1 & V2 series based on this. Boot-time Trace: V1 and V2 series V1 and V2 series posted at June. -

Devicetree Specification

Devicetree Specification Release unknown-rev devicetree.org unknown-rev 13 September 2021 Contents 1 Introduction 3 1.1 Purpose and Scope..............................................3 1.2 Relationship to IEEE™ 1275 and ePAPR..................................4 1.3 32-bit and 64-bit Support...........................................4 1.4 Definition of Terms..............................................4 2 The Devicetree 6 2.1 Overview...................................................6 2.2 Devicetree Structure and Conventions....................................7 2.2.1 Node Names............................................7 2.2.2 Generic Names Recommendation.................................8 2.2.3 Path Names............................................. 10 2.2.4 Properties.............................................. 10 2.3 Standard Properties.............................................. 12 2.3.1 compatible............................................. 12 2.3.2 model................................................ 13 2.3.3 phandle............................................... 13 2.3.4 status................................................ 14 2.3.5 #address-cells and #size-cells.................................... 14 2.3.6 reg.................................................. 15 2.3.7 virtual-reg.............................................. 15 2.3.8 ranges................................................ 15 2.3.9 dma-ranges.............................................unknown-rev 16 2.3.10 dma-coherent........................................... -

The Capture NX Interface

%N 5SERS-ANUAL Notices © 2006 Nik Software, Inc. All rights reserved. No part of this manual may be reproduced, transmitted, transcribed, stored in a retrieval system, or translated into any language in any form, by any means, without Nik Software, Inc.’s prior written permission. Nikon reserves the right to change the specifications of the hardware and software described in these manuals at any time and without any prior notice. Neither Nik Software, Inc. nor Nikon will be held liable for any damages resulting from the use of this product. Licensed under one or more US Pats. 7,016,549; 6,836,572; 6,728,421; 6,865,300; 7,031,547; and other patents pending. © 2006 NIKON CORPORATION © 2006 Nik Software, Inc. All rights reserved. Trademark Information U Point is a trademark of Nik Software, Inc. Macintosh and Mac OS are trademarks of Apple Computer, Inc. Microsoft and Windows are registered trademarks of Microsoft Corporation. Pentium and Celeron are trademarks of Intel Corporation. Adobe and Photoshop are registered trademarks of Adobe Systems Inc. All other trade names mentioned in this manual or in the other documentation provided with your Nikon product are trademarks or registered trade marks of their respec- tive holders. i Ta ble of Contents Table of Contents Chapter 1 of Contents Table Introduction ................................................. 1 Camera Adjustments ........................................45 RAW Adjustments ............................................50 RAW File Format Benefi ts ..................................2 -

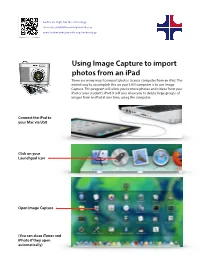

Image Capture.Pages

Lutheran High North Technology [email protected] www.lutheranhighnorth.org/technology Using Image Capture to import photos from an iPad There are many ways to import photos to your computer from an iPad. The easiest way to accomplish this on your LHN computer is to use Image Capture. This program will allow you to move photos and videos from your iPad or your student’s iPad. It will also allow you to delete large groups of images from an iPad at one time, using the computer. Connect the iPad to your Mac via USB Click on your Launchpad icon Open Image Capture (You can close iTunes and iPhoto if they open automatically) In Image Capture, you will see the name of the connected iPad in the sidebar Here, you will see all of the images on the iPad Click on this dropdown to choose where you’d like to save your images. If you choose “other,” you can save them anywhere on your hard drive. Use your shift key or your command key to select the photos and/or videos that you want to import. Click the “Import” button to only import the selected images. Click “Import All” to import all of the pictures, regardless of what you’ve selected. You can also use image capture to delete photos and videos from an iPad. Use your shift key or your command key to select the photos and/or videos that you want to delete. Press the delete button. Be careful. There’s no way to get them back.. -

Device Tree the Disaster So Far

Device Tree The Disaster so Far Mark Rutland <[email protected]> ELC Europe 2013 Agenda Disaster is a strong word. Let's talk about: I What was wrong with board files I What device tree is (and what it isn't) I The ARM conversion so far I The problems we have, and how to fix them I What we need to do in future Where we came from Two big problems: I Hard-coded board description I Kernel must know every possible configuration I Minor revisions require a new kernel I Separate kernels per platform I Uncoordinated { \stepping on each others toes" I Difficult to test I Painful for distributions Planned solution: I Single image I Dynamic configuration I Move board description out of the kernel Device Tree { Overview I A data structure for describing hardware I Defined by OpenFirmware (IEEE1275-1994) I Extended by ePAPR & other supplements I Handled by OpenFirmware, U-Boot, ... I Used by *BSD, Linux, OS X, Solaris, Xen I Used on ARC, ARM(64) C6X, META, MicroBlaze, MIPS, OpenRISC, PowerPC, SPARC, x86, Xtensa I Generated by KVM tool, Xen, others Device Tree { Overview I Declarative hardware description I Describes hardware topology I Format not tied to OS internals I Hierarchical key value(-list) I Just a data structure I Conventions, not rigid rules I Bindings I Conventions for describing a particular devices I Typically matched by compatible string I Device classes share common bindings I No central authority I Bindings created by users I No coordination of implementors Device Tree { Bindings Vendor dev2000 bindings ======================= The Vendor dev2000 is a memory-mapped device that may or may not do something useful. -

EXTENDING the LIFECYCLE of IOT DEVICES USING SELECTIVE DEACTIVATION a Dissertation Presented to the Academic Faculty by Michael

EXTENDING THE LIFECYCLE OF IOT DEVICES USING SELECTIVE DEACTIVATION A Dissertation Presented to The Academic Faculty By Michael Hesse In Partial Fulfillment of the Requirements for the Degree Master of Science in the School of Computer Science Georgia Institute of Technology August 2020 Copyright c Michael Hesse 2020 EXTENDING THE LIFECYCLE OF IOT DEVICES USING SELECTIVE DEACTIVATION Approved by: Professor Taesoo Kim, Advisor School of Computer Science Georgia Institute of Technology Professor Brendan Saltaformaggio School of Electrical and Computer Engineering Georgia Institute of Technology Professor Mustaque Ahmad School of Computer Science Georgia Institute of Technology Date Approved: April 29, 2020 ACKNOWLEDGEMENTS I would like to thank my advisor Taesoo Kim and the other members of the committee, Brendan Saltaformaggio and Mustaque Ahmad, for their time, patience and guidance, as this thesis would not have been possible without them. I would further like to thank Meng Xu and Fan San for their continued support and feedback during the course of my research. Ranjani and Sundar, thank you for emotional support and interest in my work. Finally, I would like to thank my parents and my sister for all the love and support they continue to provide throughout my entire life. iii TABLE OF CONTENTS Acknowledgments . iii List of Tables . viii List of Figures . ix Nomenclature . x Chapter 1: Introduction . 1 1.1 Problem Description . 2 1.2 Goal . 2 1.3 Assumptions & Threat Model . 4 1.4 Security Properties . 5 1.5 Challenges . 6 1.6 Thesis Overview . 6 Chapter 2: Background . 8 2.1 Platform Architecture . 8 2.2 Hardware Assisted Security Mechanisms . -

Color Management with Mac OS X Tiger Technology Tour December 2005 Technology Tour 2 Color Management with Mac OS X Tiger

Color Management with Mac OS X Tiger Technology Tour December 2005 Technology Tour 2 Color Management with Mac OS X Tiger Contents Page 3 Introduction Page 4 The ColorSync Foundation ICC Color Profile Color Management Module Rendering Intent ColorSync Utility Page 12 Color Workflow: Capture Image Capture Images without Profiles Page 15 Color Workflow: Edit Calibrating and Profiling Your Display Communicating Consistent Color Converting to a Preferred Color Space Page 17 Color Workflow: Output Sharing Virtual Color Proofs Checking Color with Print Preview PDF and PostScript Support Using Quartz Filters Workflow Considerations for Output Page 23 Color Workflow: Automation Image Events Automating Color Management Tasks with AppleScript Simplifying Automation Using Automator Page 26 Summary Page 27 Resources Technology Tour 3 Color Management with Mac OS X Tiger Introduction Color has the ability to communicate, to please, to excite, and to engage. Color makes a difference—often a dramatic difference—in your photographs, your graphics, and your layouts. Getting color right early in the workflow, and keeping it right to the end, is increasingly critical in the fast-paced, deadline-driven digital world. Yet photographers and designers are frequently dismayed when they print an image and the color is wildly different from expectations. These disruptive surprises can cost time and money and cause delivery delays and disappointed clients. Color is an elusive phenomenon. Say “red,” and you’re describing a sensation that your eyes and brain associate with a certain wavelength of light. But exactly how “red” is the red? Computers use numbers to more precisely define color; for example, Red 255, Green 0, Blue 0 is a ratio of numbers that describes the maximum “red” in a digital file. -

Create Platform Device for Node

devicetree: kernel internals and practical troubleshooting There have been many presentations on what a devicetree looks like and how to create a devicetree. This talk instead examines how the Linux kernel uses a devicetree. Topics include the kernel devicetree framework, device creation, resource allocation, driver binding, and connecting objects. Troubleshooting will consider initialization, allocation, and binding ordering; kernel configuration; and driver problems. Frank Rowand, Sony Mobile Communications August 22, 2014 140821_1927 CAUTION The material covered in this presentation is kernel version specific Most information describes 3.16 or earlier In cases where arch specific code is involved, there will be a bias to looking at arch/arm/ Chapter 1 Device tree what is device tree? “A device tree is a tree data structure with nodes that describe the devices in a system. Each node has property/value pairs that describe the characteristics of the device being represented. Each node has exactly one parent except for the root node, which has no parent.” (ePAPR v1.1) what is device tree? “A device tree is a tree data structure with nodes that describe the devices in a system. Each node has property/value pairs that describe the characteristics of the device being represented. Each node has exactly one parent except for the root node, which has no parent.” (ePAPR v1.1) A device tree describes hardware that can not be located by probing. DT data life cycle (source) .dts .dts - device tree source file / { /* incomplete .dts example */ model