Citrix Xendesktop 7.5 Und Xenapp Kennen

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Citrix Historical Retrospective 1989-2010 2010 • Citrix Xendesktop Feature Pack 1 Released • Citrix Xendesktop 4 Honored A

Citrix Historical Retrospective 1989-2010 2010 • Citrix XenDesktop Feature Pack 1 released • Citrix XenDesktop 4 honored as an InfoWorld 2010 Technology of the Year Award winner • Joint collaboration agreement with Microsoft to accelerate virtual desktop adoption. • First public release of Citrix XenClient, a new client-side virtualization solution, developed in collaboration with Intel • New Citrix HDX™ “Nitro” technologies, which include groundbreaking innovations at all levels of the desktop virtualization infrastructure, introduced • Citrix XenDesktop® 4 won the “Best of Interop” 2010 award for leading innovation in virtualization • Citrix NetScaler “burst pack” licenses, which extend the flexible pay-as-you-grow model by scaling data center capacity during traffic spikes, introduced • Citrix XenServer 5.6, with powerful new features for the free and paid editions, becomes available • Citrix Receiver and Citrix GoToMeeting become available as apps in the Apple iPad App Store • Citrix XenDesktop including Citrix XenClient and Citrix XenVault are introduced, making it easier for IT to incorporate mobile laptop users into a unified enterprise desktop virtualization strategy • Citrix and Cisco partner to provide the new Cisco Desktop Virtualization Solution • Citrix and Microsoft introduced V-Alliance, an expanded global partnership with Microsoft that gives Citrix and Microsoft partners access to special sales and marketing tools • Citrix acquired VMLogix, a leading provider of virtualization management for private and public clouds • Announces HD Faces – integrated video – in its GoToMeeting web collaboration offering • Citrix GoToTraining, an easy online training tool that allows you to deliver interactive online training sessions to anyone, anywhere, at any time is introduced • Citrix enhanced its Citrix OpenCloud™ infrastructure platform that extend the company’s leadership position as the most widely deployed provider of virtualization and networking solutions for the open cloud. -

Uila Supported Apps

Uila Supported Applications and Protocols updated Oct 2020 Application/Protocol Name Full Description 01net.com 01net website, a French high-tech news site. 050 plus is a Japanese embedded smartphone application dedicated to 050 plus audio-conferencing. 0zz0.com 0zz0 is an online solution to store, send and share files 10050.net China Railcom group web portal. This protocol plug-in classifies the http traffic to the host 10086.cn. It also 10086.cn classifies the ssl traffic to the Common Name 10086.cn. 104.com Web site dedicated to job research. 1111.com.tw Website dedicated to job research in Taiwan. 114la.com Chinese web portal operated by YLMF Computer Technology Co. Chinese cloud storing system of the 115 website. It is operated by YLMF 115.com Computer Technology Co. 118114.cn Chinese booking and reservation portal. 11st.co.kr Korean shopping website 11st. It is operated by SK Planet Co. 1337x.org Bittorrent tracker search engine 139mail 139mail is a chinese webmail powered by China Mobile. 15min.lt Lithuanian news portal Chinese web portal 163. It is operated by NetEase, a company which 163.com pioneered the development of Internet in China. 17173.com Website distributing Chinese games. 17u.com Chinese online travel booking website. 20 minutes is a free, daily newspaper available in France, Spain and 20minutes Switzerland. This plugin classifies websites. 24h.com.vn Vietnamese news portal 24ora.com Aruban news portal 24sata.hr Croatian news portal 24SevenOffice 24SevenOffice is a web-based Enterprise resource planning (ERP) systems. 24ur.com Slovenian news portal 2ch.net Japanese adult videos web site 2Shared 2shared is an online space for sharing and storage. -

Citrix Netscaler - NITRO REST - Getting Started Guide

Citrix NetScaler - NITRO REST - Getting Started Guide Citrix® NetScaler® 10.5 Copyright and Trademark Notice Copyright © 2014 Citrix Systems, Inc. All rights reserved. NO PART OF THIS DOCUMENT MAY BE REPRODUCED OR TRANSMITTED IN ANY FORM OR BY ANY MEANS OR USED TO MAKE DERIVATIVE WORK (SUCH AS TRANSLATION, TRANSFORMATION, OR ADAPTATION) WITHOUT THE EXPRESS WRITTEN PERMISSION OF CITRIX SYSTEMS, INC. ALTHOUGH THE MATERIAL PRESENTED IN THIS DOCUMENT IS BELIEVED TO BE ACCURATE, IT IS PRESENTED WITHOUT WARRANTY OF ANY KIND, EXPRESS OR IMPLIED. USERS MUST TAKE ALL RESPONSIBILITY FOR THE USE OR APPLICATION OF THE PRODUCT(S) DESCRIBED IN THIS MANUAL. CITRIX SYSTEMS, INC. OR ITS SUPPLIERS DO NOT ASSUME ANY LIABILITY THAT MAY OCCUR DUE TO THE USE OR APPLICATION OF THE PRODUCT(S) DESCRIBED IN THIS DOCUMENT. In no event shall Citrix, its agents, officers, employees, licensees or affiliates be liable for any damages whatsoever (including, without limitation, damages for loss of profits, business information, loss of information) arising out of the information or statements contained in the publication, even if Citrix has been advised of the possibility of such loss or damages. INFORMATION IN THIS DOCUMENT IS SUBJECT TO CHANGE WITHOUT NOTICE. COMPANIES, NAMES, AND DATA USED IN EXAMPLES ARE FICTITIOUS UNLESS OTHERWISE NOTED. This equipment has been tested and found to comply with the limits for a Class A digital device, pursuant to part 15 of the FCC Rules. These limits are designed to provide reasonable protection against harmful interference when the equipment is operated in a commercial environment. This equipment generates, uses, and can radiate radio-frequency energy and, if not installed and used in accordance with the instruction manual, may cause harmful interference to radio communications. -

Introducing Xendesktop, Built on the Avalon Platform

Introducing XenDesktop White Paper Introducing XenDesktop, built on the Avalon platform Citrix XenDesktop transforms Windows apps and desktops into a secure, mobile service for any user, any device, anywhere. citrix.com Introducing XenDesktop White Paper 2 Citrix XenDesktop enables mobile workstyles by empowering IT to deliver Windows desktops and apps as mobile services. Users can self-select apps from an easy-to-use “store” that is securely accessible from tablets, smartphones, PCs, Macs and thin clients. Only XenDesktop delivers a native touch-optimized experience with HDX high-definition performance over mobile networks. XenDesktop is built on the new Avalon platform that offers simple management, fast deployment, support visibility, and a cloud-ready architecture. This whitepaper provides an overview of the capabilities and benefits of XenDesktop. Windows apps and desktops anywhere delivered with XenDesktop delivery technology Users across the enterprise have varying performance, personalization and mobility requirements. Some require offline mobility of laptops, others need simplicity and standardization, while still others need a high-performance, fully personalized desktop, or simple access to a Windows app from their iPad or Android tablet. XenDesktop meets all these requirements in a single solution with its unique delivery technology. With XenDesktop, IT can deliver every type of virtual desktop or app, hosted or local, optimized to meet the performance, security and mobility requirements of each individual user while optimizing the cost of deployment and ongoing management. • The right workspace—complete virtual desktops or just the apps Some users enjoy a full desktop workspace with applications, data, shortcuts, wallpaper, and multi-tasking windows available across big screens or even multiple displays. -

Citrix Workspace Suite Datasheet

Data Sheet Citrix Workspace Suite Citrix Workspace Suite Seamlessly enable secure access to apps, desktops, data and services, anywhere Citrix Workspace Suite delivers secure access to apps, desktops, data and services optimized to meet the performance, security and mobility requirements of individuals. This complete and powerful solution can deliver secure access to personalized desktops, mobile, web and Windows apps, and corporate data, as well as provide device configuration management. The result is a high performance user experience delivered from any device, including tablets, smartphones, PCs, Macs or thin clients, over any network or cloud to empower mobile workers with the freedom and flexibility to choose how they work. Features Personalized content and self-service access for individuals on any device Follow-me apps, desktops and data across more than 3 billion devices Enterprise app store for self-service selection of IT provisioned applications Deliver Windows apps to users on any device with application virtualization Deliver mobile and web/SaaS apps to users on their mobile devices with mobile application management Worx Mobile Apps, such as WorxMail, WorxWeb, WorxNotes and more improve productivity and provide a seamless user experience and maximum security Support for any Worx-enabled app, including GoToMeeting, Podio or other 3rd party apps for improved productivity and maximum security Secure, sync and share enterprise files across any device, with full view and edit capabilities, including file systems, network drives -

2010 Annual Report to the Most Directly Comparable GAAP fi Nancial Measure

Annual Report 2010 Better ways for people, IT and business to work. Financial Highlights Year ended December 31, (In thousands, except per share data) 2010 2009 2008 2007 Net revenues $ 1,874,662 $1,614,088 $ 1,583,354 $ 1,391,942 Cost of revenues: Cost of product license revenues 66,682 52,160 47,801 42,984 Cost of services revenues 106,234 87,233 79,303 65,027 Amortization of product related intangible assets 50,504 47,917 48,028 29,596 Total cost of revenues 223,420 187,310 175,132 137,607 Gross margin 1,651,242 1,426,778 1,408,222 1,254,335 Operating expenses Research and development 326,647 281,980 288,109 205,103 Sales, marketing and services 729,754 679,053 669,569 590,409 General and administrative 258,875 239,623 256,679 229,229 Amortization of other intangible assets 14,279 20,972 22,724 17,387 Restructuring 971 26,473 - - In-process research and development - - 1,140 9,800 Total operating expenses 1,330,526 1,248,101 1,238,221 1,051,928 Income from operations 320,716 178,677 170,001 202,407 Other income, net 13,104 15,215 26,922 48,501 Income before income taxes 333,820 193,892 196,923 250,908 Income taxes 57,379 2,875 18,647 36,425 Consolidated net income 276,441 $ 191,017 $ 178,276 $ 214,483 Less: Net loss attributable to non-controlling interest 624 - - - Total net income $ 277,065 $ 191,017 $ 178,276 $ 214,483 Earnings per share - diluted $ 1.46 $ 1.03 $ 0.96 $ 1.14 Weighted average shares outstanding - diluted 190,335 184,985 186,682 187,380 Revenue Earnings Per Share Operating Cash Flow (millions) (millions) $1,875 $1.46 $616 $1.03 $0.96 $462 $484 $1,614 $1,583 2008 2009 2010 2008 2009 2010 2008 2009 2010 Mark Templeton Fellow shareholders, President and CEO Long-standing boundaries separating economies, businesses and people are being removed, redrawn, and reinvented. -

IN2 Innovation Gotomeeting Case Study

IN2 Innovation Case Study IN2 Innovation, Inc. IN2 Innovation designs a collaborative culture based on GoToMeeting with HDFaces gotomeeting.com IN2 Innovation Case Study 2 GoToMeeting with HDFaces makes it easy to interact with end users in their homes or workspaces to show and discuss a concept or in2innovation.com prototype. This qualitative approach not only provides extremely valuable, specific feedback, it also saves time and money. Brian Roderman Co-founder and Chief Innovation Officer IN2 Innovation is a strategic new product design and development firm offering comprehensive services ranging from idea generation to production manufacturing. Co-founders Brian Roderman, chief innovation officer, and Ken Buras, chief integration officer, created a turnkey process that combines equal portions of creativity and technical operations to move clients’ ideas from the concept stage through engineering and testing to commercialization. These clients range from single entrepreneurs to very large corporations in industries such as consumer goods, electronics, medical devices and industrial products. IN2 Innovation is based in Dallas, Texas, operates locations in Houston and Austin, Texas, and Dongguan and Wuxi, China, and employs about 20 people. The challenge: accelerating time to market for new products IN2 Innovation is dedicated to helping clients achieve success in the marketplace. Speed is a critical factor: the faster a new product can be commercialized, the sooner it can generate revenues and establish a competitive advantage. “We recognized that traditional in-person meetings with clients, with all the logistical arrangements that are required, stretched out the timeline and led to delays in launch,” said Roderman. IN2 Innovation’s global scope made on-site meetings even more challenging. -

Automatic Trust Based Segregation for Mobile Devices

The Interdisciplinary Center, Herzlia Efi Arazi School of Computer Science Automatic trust based segregation for mobile devices M.Sc. Dissertation Submitted in Partial Fulfillment of the Requirements for the Degree of Master of Science (M.Sc.) Research Track in Computer Science Submitted by Oren Poleg Under the supervision of Dr. David Movshovitz (IDC) June, 2015 Acknowledgments I would like to express my deepest appreciation to Dr. David Movshovitz. Without his guidance and persistent help this dissertation would not have been possible. His thorough knowledge of information security was a valuable asset for this work. Dr. Movshovitz invested a substantial amount of time, beyond the regular office hours, so I could fulfill my commitments and for this I want to extend my sincere gratitude. I would also like to thank Prof. Anat Bremler-Bar for her encouragement and assistance. I feel privileged to have worked together with Dr. Movshovitz and Prof. Bremler-Bar. Working with such professionals was an inspirational experience for me. Last but not least, my dear wife Einat who provided me with the time and space to write this paper. ii Abstract Mobile devices have become an essential part of our lives. These devices hold much of our personal information such as contact lists, calendar appointments and private messages. Writers of applications for mobile devices are trying to get hold of personal information. Application such as WhatsApp and Viber needs this information for justified causes, as their business is built on sending messages to people in the contact list. Other applications may use personal information for targeted advertisement, and sometimes for malicious purposes. -

Vmware Wants to Reign Supreme

August/September 2010 | Vol. 3 | No. 5 VirtualizationReview.com King of Clouds VMware wants to reign supreme. + VDI Update Acronis Backup & Recovery Q&A with Amir Sharif of Parallels Thethingwithdata:ifyoudon’t getinfrontofit,you’llsoonbe buried under it. To help you keep pace with your ever-increasing amounts of data, CDW’s storage specialistscanhelpyousimplifyyourstoragesystemsfor increased flexibility and optimization. We can assist you with everything from product recommendations to designing and implementing complete storagesolutions—including multi-tiered storagecomponents,deduplicationandvirtualizationtechnology.Noneedtoworry aboutyourdata;we’llkeepyouontopof it. VMware® vSphere™ IBM® System x3650 IBM System Storage™ Enterprise Plus M3 Rack-mount Server DS5020 Acceleration Kit1 $ .99 CALL FOR PRICING Single licenses available. 4743 License for 8 processors CDW 2051288 CDW 1863874 CALL FOR PRICING CDW 1753279 Hard drives sold separately Smarterdatastoragestartshere. 800.399.4CDW | CDW.com/infrastructure 1Requiresaminimumofone-yearsupportandsubscription(SaS)atthetimeofpurchase;callyourCDWaccountmanagerfordetails.Offersubject toCDW’sstandardtermsandconditionsofsale,availableatCDW.com.©2010CDWLLC VISIT VIRTUALIZATIONREVIEW.COM contents 16 “If you look at apples to apples, we come out actually lower on cost per application. Not only do we come out lower on cost per application, we can run more applications on a given server than any of our competition.” Raghu Raghuram, General Manager and VP, Server Business Unit, VMware Inc. The ease -

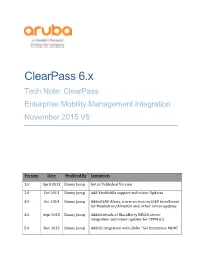

Clearpass 6.X Tech Note: Clearpass Enterprise Mobility Management Integration November 2015 V5

ClearPass 6.x Tech Note: ClearPass Enterprise Mobility Management Integration November 2015 V5 Version Date Modified By Comments 1.0 April 2013 Danny Jump Initial Published Version 2.0 Oct 2013 Danny Jump Add XenMobile support and minor Updates 3.0 Oct 2014 Danny Jump Added SAP Afaria, a new section on SCEP Enrollment for MobileIron/Airwatch and ‘other’ minor updates 4.0 Sept 2015 Danny Jump Added details of BlackBerry BES10 server integration and minor updates for CPPM 6.5 5.0 Nov 2015 Danny Jump Added integration with Globo “Go! Enterprise MDM” ClearPass 6.x Tech Note: ClearPass and EMM Integration Guide November 2015 - V5 Table of Contents Table of Contents ............................................................................................................................................ 2 Table of Figures ............................................................................................................................................... 3 Introduction ........................................................................................................................................... 6 EMM Integration ................................................................................................................................... 7 Configuration of EMM Vendors ................................................................................................................ 10 Normalized Dataset ..................................................................................................................................... -

Insight MFR By

Manufacturers, Publishers and Suppliers by Product Category 11/6/2017 10/100 Hubs & Switches ASCEND COMMUNICATIONS CIS SECURE COMPUTING INC DIGIUM GEAR HEAD 1 TRIPPLITE ASUS Cisco Press D‐LINK SYSTEMS GEFEN 1VISION SOFTWARE ATEN TECHNOLOGY CISCO SYSTEMS DUALCOMM TECHNOLOGY, INC. GEIST 3COM ATLAS SOUND CLEAR CUBE DYCONN GEOVISION INC. 4XEM CORP. ATLONA CLEARSOUNDS DYNEX PRODUCTS GIGAFAST 8E6 TECHNOLOGIES ATTO TECHNOLOGY CNET TECHNOLOGY EATON GIGAMON SYSTEMS LLC AAXEON TECHNOLOGIES LLC. AUDIOCODES, INC. CODE GREEN NETWORKS E‐CORPORATEGIFTS.COM, INC. GLOBAL MARKETING ACCELL AUDIOVOX CODI INC EDGECORE GOLDENRAM ACCELLION AVAYA COMMAND COMMUNICATIONS EDITSHARE LLC GREAT BAY SOFTWARE INC. ACER AMERICA AVENVIEW CORP COMMUNICATION DEVICES INC. EMC GRIFFIN TECHNOLOGY ACTI CORPORATION AVOCENT COMNET ENDACE USA H3C Technology ADAPTEC AVOCENT‐EMERSON COMPELLENT ENGENIUS HALL RESEARCH ADC KENTROX AVTECH CORPORATION COMPREHENSIVE CABLE ENTERASYS NETWORKS HAVIS SHIELD ADC TELECOMMUNICATIONS AXIOM MEMORY COMPU‐CALL, INC EPIPHAN SYSTEMS HAWKING TECHNOLOGY ADDERTECHNOLOGY AXIS COMMUNICATIONS COMPUTER LAB EQUINOX SYSTEMS HERITAGE TRAVELWARE ADD‐ON COMPUTER PERIPHERALS AZIO CORPORATION COMPUTERLINKS ETHERNET DIRECT HEWLETT PACKARD ENTERPRISE ADDON STORE B & B ELECTRONICS COMTROL ETHERWAN HIKVISION DIGITAL TECHNOLOGY CO. LT ADESSO BELDEN CONNECTGEAR EVANS CONSOLES HITACHI ADTRAN BELKIN COMPONENTS CONNECTPRO EVGA.COM HITACHI DATA SYSTEMS ADVANTECH AUTOMATION CORP. BIDUL & CO CONSTANT TECHNOLOGIES INC Exablaze HOO TOO INC AEROHIVE NETWORKS BLACK BOX COOL GEAR EXACQ TECHNOLOGIES INC HP AJA VIDEO SYSTEMS BLACKMAGIC DESIGN USA CP TECHNOLOGIES EXFO INC HP INC ALCATEL BLADE NETWORK TECHNOLOGIES CPS EXTREME NETWORKS HUAWEI ALCATEL LUCENT BLONDER TONGUE LABORATORIES CREATIVE LABS EXTRON HUAWEI SYMANTEC TECHNOLOGIES ALLIED TELESIS BLUE COAT SYSTEMS CRESTRON ELECTRONICS F5 NETWORKS IBM ALLOY COMPUTER PRODUCTS LLC BOSCH SECURITY CTC UNION TECHNOLOGIES CO FELLOWES ICOMTECH INC ALTINEX, INC. -

Troubleshooting Citrix Xendesktop®

[ 1 ] www.allitebooks.com Troubleshooting Citrix XenDesktop® The ultimate troubleshooting guide for clear, concise, and real-world solutions to a wide range of common Citrix XenDesktop® problems Gurpinder Singh BIRMINGHAM - MUMBAI www.allitebooks.com Troubleshooting Citrix XenDesktop® Copyright © 2015 Packt Publishing All rights reserved. No part of this book may be reproduced, stored in a retrieval system, or transmitted in any form or by any means, without the prior written permission of the publisher, except in the case of brief quotations embedded in critical articles or reviews. Every effort has been made in the preparation of this book to ensure the accuracy of the information presented. However, the information contained in this book is sold without warranty, either express or implied. Neither the author, nor Packt Publishing, and its dealers and distributors will be held liable for any damages caused or alleged to be caused directly or indirectly by this book. Packt Publishing has endeavored to provide trademark information about all of the companies and products mentioned in this book by the appropriate use of capitals. However, Packt Publishing cannot guarantee the accuracy of this information. First published: October 2015 Production reference: 1201015 Published by Packt Publishing Ltd. Livery Place 35 Livery Street Birmingham B3 2PB, UK. ISBN 978-1-78528-013-9 www.packtpub.com www.allitebooks.com Notice The statements made and opinions expressed herein belong exclusively to the author and reviewers of this publication, and are not shared by or represent the viewpoint of Citrix Systems®, Inc. This publication does not constitute an endorsement of any product, service, or point of view.