Iptv Log Events Profiling

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Introducing Windows Azure for IT Professionals

Introducing Windows ServerIntroducing Release 2012 R2 Preview Introducing Windows Azure For IT Professionals Mitch Tulloch with the Windows Azure Team PUBLISHED BY Microsoft Press A Division of Microsoft Corporation One Microsoft Way Redmond, Washington 98052-6399 Copyright © 2013 Microsoft Corporation All rights reserved. No part of the contents of this book may be reproduced or transmitted in any form or by any means without the written permission of the publisher. Library of Congress Control Number: 2013949894 ISBN: 978-0-7356-8288-7 Microsoft Press books are available through booksellers and distributors worldwide. If you need support related to this book, email Microsoft Press Book Support at [email protected]. Please tell us what you think of this book at http://www.microsoft.com/learning/booksurvey. Microsoft and the trademarks listed at http://www.microsoft.com/about/legal/en/us/IntellectualProperty/ Trademarks/EN-US.aspx are trademarks of the Microsoft group of companies. All other marks are property of their respective owners. The example companies, organizations, products, domain names, email addresses, logos, people, places, and events depicted herein are fictitious. No association with any real company, organization, product, domain name, email address, logo, person, place, or event is intended or should be inferred. This book expresses the author’s views and opinions. The information contained in this book is provided without any express, statutory, or implied warranties. Neither the authors, Microsoft Corporation, nor -

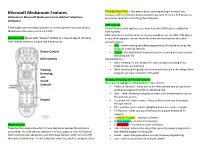

Microsoft TV Test by John Williams

Application Note Microsoft TV Test by John Williams Microsoft has developed a TV middleware platform called Mediaroom that focuses upon Internet Protocol (IP) video services offering significant enhancements in delivered quality compared to networks that do not use their middleware. These enhancements include content control through embedded digital rights management (DRM) and encrypted content, reduced channel change times, and robust error recovery mechanisms. JDSU has developed specific test support for service providers using Mediaroom-based networks. While Mediaroom has now been extended to work with and through other devices, including Windows computers, compatible smart phones, and the Xbox 360, this application note deals only with IPTV service delivered to typical residential subscribers using set top boxes (STBs) and a TV display device. Technology Background The JDSU Microsoft TV (MSTV) Test Suite analyzes two significant portions of Mediaroom: instant channel change (ICC) and Reliable User Datagram Protocol (R-UDP), the error recovery mechanism. Both of these elements involve a software client in a STB that can communicate with Distribution Servers (D-Servers) located in the network, typically in video serving offices at the network edge. In order to analyze the unicast flows that make up the ICC and R-UDP elements of Mediaroom, the tester must be in a Monitor mode so that it can “observe” the unicast flows as well as the associated signaling. However, the tester can work in a Terminate mode and join multicast video programming in a Mediaroom network conducting the normal broadcast IP video analysis. ICC Technology While the Microsoft system uses the basic Internet Group Management Protocol (IGMP) leave/join protocol to change channels, an additional operation has been added so that a D-Server specifically paired with an STB client becomes part of the process and can burst a unicast stream to the STB carrying a segment of the target channel’s data flow, thus filling the STB decode buffer more quickly. -

Mediaroom Evolution Program

Mediaroom Evolution Program Evolution Path for Mediaroom To enable these business outcomes, Mediakind is Customers pleased to introduce the Mediaroom Evolution Program, a term based bundling solution that underscores our commitment to the Mediaroom operators, providing Introduction access to our latest Mediaroom capabilities and evolution path to mobile services at discounted prices, In a rapidly-changing Pay TV market with increased all in one bill. competition from Multi-channel Distributors (MVPD) and OTT services, it is essential for Mediaroom customers to be able to rapidly adopt features that enhance the user experience, enable new monetizable services and attract new subscribers. All of this, while optimizing infrastructure and operational costs. 1 Mediaroom Evolution Program | 04-2020 v1 mediakind.com The Challenges • Server SW Upgrade: Customer-specific production environment upgrade path to reach and maintain • Increasing content & network/CPE/operational costs latest SW. Includes HW upgrade planning and phasing. • Bypass by direct-to-consumer offerings and low-cost OTT players • Live Poster Art: Right of use for live poster art SW. Design, Integration and test in production. SW Life • Need for an efficient and predictable CAPEX/OPEX Cycle mgmt. Is included throughout term. structure • Client signing and logo customization: Available for • Customer retention concerns client releases commercially deployed throughout • Need for monetizable features term. • Unclear TV evolution path Optimized Cloud Storage The Solution This component -

HULU and the FUTURE of TELEVISION: a CASE STUDY An

HULU AND THE FUTURE OF TELEVISION: A CASE STUDY An Honors Thesis (HONRS 499) by Matthew Rodgers Thesis Advisor Michael Hanley Associate Professor of Journalism Ball State University Muncie, Indiana May 2011 Expected Date of Graduation May 2011 Abstract Understanding current media trends and adapting to ever-changing consumer desires is essential to success in advertising. Hulu is one of several new Internet-based services that deliver television content to consumers without using the traditional broadcast or cable channels used in the recent past. This document compiles information concerning this new service and presents it as a case study for the evolving television market, especially as it concerns advertisers. 2 Acknowledgements I would like to thank the following people for their patience, understanding, guidance and encouragement throughout the duration of this project: Michael Hanley Kevin and Karen Rodgers Katie Mathieu Nathan Holmes and Noah Judd microPR: Joey Lynn Foster, Kenzie Grob, Kati Ingerson, Ben Luttrull and Adam Merkel 3 Table of Contents I. Abstract ..............................................................,........................... " ...... 2 II. Acknowledgements ... '" ........... .. .. ........... ... ................. .... ....... .................... 3 III. Table of Contents ............................. ................ .... ...................................... 4 IV. Statement of Problem ...... ...... ............ .. ...................................................... 5 V. Methodology ............ '" -

Microsoft Mediaroom Features Because a Different Device Button Has Been Pressed

TROUBLESHOOTING: If the settop box is not responding it is most likely Microsoft Mediaroom Features because a different Device button has been pressed. Press the STB button to Welcome to Microsoft Mediaroom from Halstad Telephone ensure the remote is controlling the settop box. Company! DVR Controls These pages provide helpful pointers on how to get the most out of your (These features only apply to users who have the DVR feature enabled on Mediaroom television system from HTC. their system) DVR controls are just the same as any you would see on any VCR, DVD player, Your Remote (Style with “Power” button in a row at top of remote) or any other playback device. However, there are two buttons that offer Your remote control is divided into 4 main areas special features: Skip – when viewing recorded programming, this buttons jumps the playback ahead 30 seconds Device Control Replay – this button backs up what you are viewing by seven seconds (including live TV) DVR Controls Record button – When viewing TV, this button will start saving a recording of the program you are watching Viewing, When browsing the guide, this button will schedule a recording of the Browsing, program you have selected in the guide and Sound Viewing, Browsing, and Sound Controls Controls Here are the highlights of the buttons in this section: Video on Demand – takes you to the menu where you can purchase additional programming for an additional fee Back – when browsing the guide or menu, this button returns you to the previous screen Keypad Up, down, left, right arrows – these buttons allow you to navigate through menus OK – enables you to select highlighted items on a menu or guide TV (Exit to) – takes you out of menus or the guide directly to TV viewing A (Yellow Triangle) – shortcut to Search B (Blue Square) – shortcut to Favorites Device Control C (Red Circle) – shortcut to Caller ID History These buttons determine which of your electronic devices the remote is Info – displays information about the currently viewed program or a controlling. -

The U.S. Chamber of Commerce: out of Step with the American People and Its Members

The U.S. Chamber of Commerce: Out of Step with the American People and its Members A Report from Senators Sheldon Whitehouse, Elizabeth Warren, Barbara Boxer, Bernard Sanders, Sherrod Brown, Jeff Merkley, Richard Blumenthal, and Edward Markey The U.S. Chamber of Commerce: Out of Step with the American People and Its Members Executive Summary The United States Chamber of Commerce (the Chamber), the U.S. Chamber on appropriate strategies to pursue.” 5 The the largest lobbying organization in the country, has used findings of this analysis—based on correspondence with its considerable resources to fight legislation in Congress the Chamber’s Board members and a review of publicly and Obama Administration actions on tobacco and available information on Chamber Board member positions climate change at home and abroad. A series of 2015 on tobacco and climate change—reveal the following: New York Times articles exposed the Chamber’s aggressive tactics to help the tobacco industry fight international • The Chamber’s positions and actions on tobacco and antismoking laws, regulations, and policies, 1 and described climate change are at odds with those of its Board the organization’s systematic efforts to undermine the members. Approximately half of the companies on Environmental Protection Agency’s work to address climate the Chamber’s Board of Directors have adopted anti- change and carbon pollution. 2 These activities raised tobacco and pro-climate positions that contrast sharply questions about the Chamber’s policy-making process; one with the Chamber’s activities. Chamber Board member analyst concluded that “the Chamber is at odds with the companies have acknowledged the public health harms interests of some, if not most, of its membership in three of tobacco and support the efforts of their employees to other areas: climate change, minimum wages and tobacco,” quit smoking. -

Before the Federal Communications Commission Washington, D.C. 20554

Before the Federal Communications Commission Washington, D.C. 20554 In the Matter of ) ) Implementation of Section 304 of the ) CS Docket No. 97-80 Telecommunications Act of 1996 ) ) Commercial Availability of Navigation Devices ) ) Compatibility Between Cable Systems and ) PS Docket No. 00-67 Consumer Electronics Equipment ) COMMENTS OF MICROSOFT CORPORATION Gerard J. Waldron Jodi M. Steiger Covington & Burling LLP 1201 Pennsylvania Avenue, N.W. Washington, DC 20004 (202) 662-6000 Its Counsel August 24, 2007 TABLE OF CONTENTS INTRODUCTION & SUMMARY ……………………………………………………………..1 I. MICROSOFT SUPPORTS THE GOALS OF SECTION 629 FOR ALL MVPDs........ 3 A. Rules Should Include the Personal Computer ............................................................... 4 B. Rules Should Attempt to Achieve Economic Viability for all Interested Parties ....... 5 II. THE COMMISSION’S RULES SHOULD PROMOTE RETAIL AVAILABILITY OF DEVICES BY PROMOTING NETWORK COMPETITION AND TAKING INTO ACCOUNT THE TECHNOLOGY BEING USED BY DIFFERENT MVPDs............................................................................................................................... 6 A. Network Competition Promotes Retail Availability...................................................... 6 B. The Commission’s Cable-Centric Navigation Device Rules Should Not Be Applied to Non-Cable MVPDs ....................................................................................................... 7 C. The CEA and NCTA Proposals Under Consideration Should Not Be Applied to IPTV................................................................................................................................ -

Microsoft Corporation

A Progressive Digital Media business COMPANY PROFILE Microsoft Corporation REFERENCE CODE: 8ABE78BB-0732-4ACA-A41D-3012EBB1334D PUBLICATION DATE: 25 Jul 2017 www.marketline.com COPYRIGHT MARKETLINE. THIS CONTENT IS A LICENSED PRODUCT AND IS NOT TO BE PHOTOCOPIED OR DISTRIBUTED Microsoft Corporation TABLE OF CONTENTS TABLE OF CONTENTS Company Overview ........................................................................................................3 Key Facts.........................................................................................................................3 Business Description .....................................................................................................4 History .............................................................................................................................5 Key Employees .............................................................................................................26 Key Employee Biographies .........................................................................................28 Major Products & Services ..........................................................................................35 SWOT Analysis .............................................................................................................36 Top Competitors ...........................................................................................................44 Company View ..............................................................................................................45 -

Undelivered Elements – Represents Free Post-Delivery Telephone

Undelivered elements – Represents free post-delivery telephone support and the right to receive unspecified upgrades/enhancements of Microsoft Internet Explorer on a when-and-if-available basis. This revenue deferral is applicable for Windows XP and prior versions shipped as retail packaged products, products licensed to original equipment manufacturers (“OEM”), and perpetual licenses for current products under our Open and Select volume licensing programs. The amount recorded as unearned is based on the sales price of those elements when sold separately and is recognized ratably on a straight-line basis over the related product’s life cycle. The percentage of revenue recorded as unearned due to undelivered elements ranges from approximately 15% to 25% of the sales price for Windows XP Home and approximately 5% to 15% of the sales price for Windows XP Professional, depending on the terms and conditions of the license and prices of the elements. Product life cycles are currently estimated at three and one-half years for Windows operating systems. Other – Represents payments for post-delivery support and consulting services to be performed in the future, online advertising for which the advertisement has yet to be displayed, Microsoft Dynamics business solutions products, Xbox Live subscriptions, Mediaroom, and other offerings for which we have been paid upfront and earn the revenue when we provide the service or software, or otherwise meet the revenue recognition criteria. The following table outlines the expected recognition of unearned revenue as of June 30, 2008: Recognition of (In millions) Unearned Revenue Three months ended: September 30, 2008 $ 5,120 December 31, 2008 4,033 March 31, 2009 2,775 June 30, 2009 1,469 Thereafter 1,900 Unearned revenue $15,297 Cash Flows Fiscal year 2008 compared with fiscal year 2007 Cash flow from operations increased $3.8 billion due to an increase in cash received from customers driven by 18% revenue growth, partially offset by the $1.4 billion (€899 million) payment of the European Commission fine. -

Microsoft Tools Help Keep Families Safer Online

When it comes to children’s More Helpful Info safety online, there’s no The chart on this page may help you decide which substitute for parental settings are right for your family: microsoft.com/ supervision and guidance safetysettings. Look for thorough information on how to protect To help parents, Microsoft has built family safety your family, your privacy, and your computer at tools into a wide range of our products and services. microsoft.com/protect. Use them to keep track of what kids are seeing, The Xbox Live Code of Conduct provides guidelines hearing, and doing online. The tools also let you for safe and respectful online gaming: modify restrictions based on reports of actual activity xbox.com/en-US/legal/codeofconduct.htm. so you can have informed discussions with kids about In all editions of the Windows® 7 operating system, how they use the Internet. you can create separate accounts for each family member. Using the centralized Parental Controls Also, we’ve made it easy to report inappropriate panel, you can also: use or content from within most Microsoft services and products. Look for a Report Abuse link or Specify the exact days and times children can use send e-mail to [email protected]. Microsoft the computer. takes these reports very seriously, will investigate Prevent children from playing games you don’t Smarter Online = Safer Online accordingly, and take appropriate action. want them to play based on title, content, or age In addition to the tools described in this brochure, rating. You can also block access to programs–for Microsoft provides safety guidance and education example, those that store sensitive financial data. -

World Towards a Global Apartheid

CENTRE DELÀS REPORT 46 WORLD TOWARDS A GLOBAL APARTHEID Authors: Ainhoa Ruiz Benedicto · Mark Akkerman · Pere Brunet Publicado por: Centre Delàs d’Estudis per la Pau Carrer Erasme de Janer 8, entresol, despatx 9 08001 Barcelona T. (+34) 93 441 19 47 www.centredelas.org [email protected] Authors: Ainhoa Ruiz Benedicto, Mark Akkerman, Pere Brunet Partners: Maren Mantovani, Niamh Ní Bhriain Benjamin Ladraa and Sidahmed Jouly Editor: Jordi Calvo Rufanges, Nick Buxton Copy Editor: Deborah Eade Thanks to: Alejandro Garcés Peiró, Sabina Puig Cartes, Carles Conejos, Ares Perceval, María Vázquez Barcelona, November 2020 Graphic design: Esteva&Estêvão Cover photo: Délmagyarország/Schmidt Andrea; p. 5: Robert Hickerson; p. 9: The Advocacy Project; p. 11: Ignatian Solidarity Network; p. 21: William John Gauthier; p. 32: Israel Defense Forces; p. 45: Russ McSpadden D.L.: B-19744-2010 ISSN: 2013-8032 TABLE OF CONTENTS Executive Summary . 5 Introduction ..................................................... 9 1. Walls, Security and Fear........................................11 1.1 The Globalisation of Fear, Insecurity and Risk.....................11 1.2 Building Walls in the World ......................................13 2. Walls for a Global Apartheid .................................. 21 2.1 The Construction of a Global Apartheid ..........................21 2.2 The Concept of Global Apartheid ............................... 23 2.3 Significant Cases in the Global Apartheid Regime ............... 24 3. The industry behind the walls . 31 4. Conclusions -

Coreview: Saas Management Platform for Office

Cloudified Mediaroom Mediaroom Hybrid Cloud Mediaroom is the premier IPTV platform for millions of subscribers and consistently rates well for customer satisfaction. Know for Operational excellence and large-scale multicast deployment, Mediaroom continues to be the mainstay of many IPTV deployments. Modernizes Mediaroom infrastructure by moving key services to the cloud, reducing dependency on legacy server software and hardware reducing support costs and risk. What we offer Upgrade Mediaroom services Migrate Mediaroom Branch, Utilize Azure strategic Managed services and in place, reducing downtime subscriber management, capabilities to deliver high term-based licensing for risk and maintaining quality of device management, DRM capacity network the cloud control experience for end users. key management services interconnectivity using available. Next generation Avoids replacement of groups to Azure with ability ExpressRoute to securely technology stack w/out existing Mediaroom set-top- to turn off all Mediaroom connect to any Operator dependencies on aging boxes. management back-end backbone over a private on-premise hardware that servers, drastically reducing network. can run for many more OPEX, significantly reduce years footprint in data centers and video head ends. W: MediaKind.com | E: [email protected] | T: +1 469-214-8647 Microsoft Azure Microsoft Azure is an ever-expanding set of cloud computing services to help your organization meet its business challenges. With Azure, your business or organization has the freedom to build, manage, and deploy applications on a massive, global network using your preferred tools and frameworks. WHY AZURE Be future-ready Continuous innovation from Microsoft supports your development today and your product visions for tomorrow.