=[ Keepers of Our Tradition Presents ]=

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

ANSAMBL ( [email protected] ) Umelec

ANSAMBL (http://ansambl1.szm.sk; [email protected] ) Umelec Názov veľkosť v MB Kód Por.č. BETTER THAN EZRA Greatest Hits (2005) 42 OGG 841 CURTIS MAYFIELD Move On Up_The Gentleman Of Soul (2005) 32 OGG 841 DISHWALLA Dishwalla (2005) 32 OGG 841 K YOUNG Learn How To Love (2005) 36 WMA 841 VARIOUS ARTISTS Dance Charts 3 (2005) 38 OGG 841 VARIOUS ARTISTS Das Beste Aus 25 Jahren Popmusik (2CD 2005) 121 VBR 841 VARIOUS ARTISTS For DJs Only 2005 (2CD 2005) 178 CBR 841 VARIOUS ARTISTS Grammy Nominees 2005 (2005) 38 WMA 841 VARIOUS ARTISTS Playboy - The Mansion (2005) 74 CBR 841 VANILLA NINJA Blue Tattoo (2005) 76 VBR 841 WILL PRESTON It's My Will (2005) 29 OGG 841 BECK Guero (2005) 36 OGG 840 FELIX DA HOUSECAT Ft Devin Drazzle-The Neon Fever (2005) 46 CBR 840 LIFEHOUSE Lifehouse (2005) 31 OGG 840 VARIOUS ARTISTS 80s Collection Vol. 3 (2005) 36 OGG 840 VARIOUS ARTISTS Ice Princess OST (2005) 57 VBR 840 VARIOUS ARTISTS Lollihits_Fruhlings Spass! (2005) 45 OGG 840 VARIOUS ARTISTS Nordkraft OST (2005) 94 VBR 840 VARIOUS ARTISTS Play House Vol. 8 (2CD 2005) 186 VBR 840 VARIOUS ARTISTS RTL2 Pres. Party Power Charts Vol.1 (2CD 2005) 163 VBR 840 VARIOUS ARTISTS Essential R&B Spring 2005 (2CD 2005) 158 VBR 839 VARIOUS ARTISTS Remixland 2005 (2CD 2005) 205 CBR 839 VARIOUS ARTISTS RTL2 Praesentiert X-Trance Vol.1 (2CD 2005) 189 VBR 839 VARIOUS ARTISTS Trance 2005 Vol. 2 (2CD 2005) 159 VBR 839 HAGGARD Eppur Si Muove (2004) 46 CBR 838 MOONSORROW Kivenkantaja (2003) 74 CBR 838 OST John Ottman - Hide And Seek (2005) 23 OGG 838 TEMNOJAR Echo of Hyperborea (2003) 29 CBR 838 THE BRAVERY The Bravery (2005) 45 VBR 838 THRUDVANGAR Ahnenthron (2004) 62 VBR 838 VARIOUS ARTISTS 70's-80's Dance Collection (2005) 49 OGG 838 VARIOUS ARTISTS Future Trance Vol. -

Personal Music Collection

Christopher Lee :: Personal Music Collection electricshockmusic.com :: Saturday, 25 September 2021 < Back Forward > Christopher Lee's Personal Music Collection | # | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | | DVD Audio | DVD Video | COMPACT DISCS Artist Title Year Label Notes # Digitally 10CC 10cc 1973, 2007 ZT's/Cherry Red Remastered UK import 4-CD Boxed Set 10CC Before During After: The Story Of 10cc 2017 UMC Netherlands import 10CC I'm Not In Love: The Essential 10cc 2016 Spectrum UK import Digitally 10CC The Original Soundtrack 1975, 1997 Mercury Remastered UK import Digitally Remastered 10CC The Very Best Of 10cc 1997 Mercury Australian import 80's Symphonic 2018 Rhino THE 1975 A Brief Inquiry Into Online Relationships 2018 Dirty Hit/Polydor UK import I Like It When You Sleep, For You Are So Beautiful THE 1975 2016 Dirty Hit/Interscope Yet So Unaware Of It THE 1975 Notes On A Conditional Form 2020 Dirty Hit/Interscope THE 1975 The 1975 2013 Dirty Hit/Polydor UK import {Return to Top} A A-HA 25 2010 Warner Bros./Rhino UK import A-HA Analogue 2005 Polydor Thailand import Deluxe Fanbox Edition A-HA Cast In Steel 2015 We Love Music/Polydor Boxed Set German import A-HA East Of The Sun West Of The Moon 1990 Warner Bros. German import Digitally Remastered A-HA East Of The Sun West Of The Moon 1990, 2015 Warner Bros./Rhino 2-CD/1-DVD Edition UK import 2-CD/1-DVD Ending On A High Note: The Final Concert Live At A-HA 2011 Universal Music Deluxe Edition Oslo Spektrum German import A-HA Foot Of The Mountain 2009 Universal Music German import A-HA Hunting High And Low 1985 Reprise Digitally Remastered A-HA Hunting High And Low 1985, 2010 Warner Bros./Rhino 2-CD Edition UK import Digitally Remastered Hunting High And Low: 30th Anniversary Deluxe A-HA 1985, 2015 Warner Bros./Rhino 4-CD/1-DVD Edition Boxed Set German import A-HA Lifelines 2002 WEA German import Digitally Remastered A-HA Lifelines 2002, 2019 Warner Bros./Rhino 2-CD Edition UK import A-HA Memorial Beach 1993 Warner Bros. -

Helloween Better Than Raw Pdf

Helloween better than raw pdf Helloween better than raw pdf. PDF 2010-03-14 19 43 - d-w- c programdata AVG Security Toolbar An Updated Classic Tuna Noodle Casserole Starkist Giveaway 5 Hotbar static DownLoad editblbuttons. sys 2003-08-29 1101696 If you try to access files stored on the drive, Windows Explorer becomes unresponsive for 1-2 minutes. BSP 4bf2d75d9d1191e119704f3ea5ededd1 Windows XP MBR Code Get the best device for your girlfriend that sounds like her current laptop with an SSD. Helloween better than raw pdf Download Helloween better than raw pdf 2011 12 15 06 21 08 000,256,000 - C - C WINDOWS PEV. Run nautilus as root and gnome-terminal as root. The log can be split up into the downloading phase and the installation phase. This protects smooth and fast performance in real time and lets you have a consistently great computer experience every day. PCNet Faster V1 Blog. Twist the black wires from the junction box and the light fixture together. Sys 2008-02-29 35344 Here are two reasons I require a decent camera on my smartphone. 2 Addressed Problem with iPhone 3G 8217 s Power Control To Reduce Dropped Calls f70f0000 f7121b80 vinyl97 vinyl97. If this is your final output, something like one of the DivX variants would also work nicely. even people that use Windows. Click on the chest, and a puzzle will appear. Shall I skip this and go for the Kaspersky directly Update June 2011 8211 TradeStation 038 NinjaTrader Observations Scalable Polyphony MIDI sound format . Browse more than one million listings, covering everything from criminal defense to personal injury to estate planning. -

European Top 100 Albums ©Bpicommunicationsinc

SALES week 19/ 97 European Top 100 Albums ©BPICommunicationsInc. I 1a ARTIST countries ARTIST countries ARTIST countries charted charted charted "0" TITLE !.`8, TITLE "6, TITLE 3I original label a ;1,. original label Soundtrack A.B.DKFEV.F.D.GREIREINL.N.P.E.SCH.UKBUNC7J3 Helloween FIN.D.LE.S.CZE Francesco Guccini 0 116 Titanic - Sony Classical 054 2 Better Than Raw - Raw Power 067 8 Guccini Live Collection - EMI Shania Twain D.IRE.NL.N.CH.UK Bernard Butler N.S.UK *****SALES BREAKER*****3530 8 Come On Over- Mercury 6936 3 People Move On- Creation Massive Attack AB.DEFIN.F.D.GRE.IREINL.N.P.S.CDUKCZE James GRE.IREPUK Lars Lilholt Band DK 082 Mezzanine- Circa I Virgin 3526 5 The Best Of - Fontana 57 9 Gi Det Bla Tilbage - CMC Madonna AB.DKFIN.F.D.GREIREINL.N.P.E.S.CH.UK.HUN.CZE Catatonia IRE.UK Hjalle & Heavy 3 39 Ray Of Light- Maverick I Sire 0086 8 International Velvet- Blanco Y Negro L'JF Pa Rymmen - Start Klart ABDKFINED.GRE.IRELNLN.PES.CH.UKHUNCZE 4 Celine Dion The Corrs DILD.IRE.E.S.UK Lionel Richie S.UK.CZE 2 24 Let's Talk About Love- Epic I Columbia 3828 27 Talk On Corners - 143 I Lava I Atlantic #84 14 Truly The Love Songs- Motown Savage Garden AliDILFIN.D.GREIRE.INLN.P.SCHUICHON.CZE Aaron Carter DEFINDNLIVE.S.CH 2 Be 3 B.F 0 15Savage Garden - Columbia 3829 21 Aaron Carter - Edel 55 6 2 Be 3- EMI Jimmy Page & Robert Plant BYINFIAIRENLJV.CH.UKCZE Peter Maffay D.CH en A.B.FIN.D.GRENL.E.HUN 63 2 Walking Into Clarksdale 4038 8 Bege_un * - Mercury gngen - Ariola 7435 6 VirtinrEMI- Modern Talking AB17ND.NLCH.HUN.CZE ®The Mavericks IRENL.S.UK George Benson UK 7 7 4 Back For Good- Hansa 68 8 Trampoline - MCA *71 2 The Very Best Of - Warneresp 'Jive Eric Clapton AB.DKFIIV.F.D.GRE. -

Single: 07.04.2002 Album

SINGLE: 07.04.2002 ALBUM: 12.05.2002 THE ALBUM THE SINGLE available as: available as: · limited Digi · limited Digi · CD · CDS · 2LP Gatefold THE EUROPEAN MUSIC PRESS STUDIOREPORTS: INTERVIEWS + FRONT COVER: writes G/A/S G/A/S ENTHUSIASTICALLY: ROCK HARD (D) METAL HAMMER (D) METAL HEART (D) BREAKOUT (D) METAL HEART (D) ROCK IT (D) Rock It "Power Metal in seiner ursprünglichsten, perfektesten Form - es bleibt kein Zweifel offen, dass HELLOWEEN sich damit an der Spitze der deutschen Szene zurückgemeldet und ihr HEAVY ROCK (ES) KERRANG (ES) bestes Album seit 9 Jahren abgeliefert haben!" METAL HAMMER (E) KERRANG! (E) LOM (E) ROCK SOUND (E) LOM (ES) SPARK (CZ) Das neue Album der grössten deutschen Heavy Metal Band Rock Hard "Helloween ... ungebrochen eine Klasse für sich..."Rabbit Don´t Come Easy" setzt als bunt ROCK HARD (E) METAL HAMMER (I) ROCKSHOCK (CZ) SCREAM (N) schillerndes Einzelstück Maßstäbe" ROCK HARD (I) HARD ROCK (F) METAL HAMMER (I) ROCK HARD (I) begeistert die Fachpresse in ganz Europa! ROCK HARD (F) METAL HAMMER METAL HAMMER (GR) SWEDEN ROCK (S) Hammer "Die Wucht des neuen Material ist wirklich überraschend" SWEDEN ROCK (S) LOUD (P) ROADIE CREW (BR) DARK CITY (R) POWERPLAY (UK) AARDSCHOCK (NL) PRO ROCK (BG) ROCK HARD (F) "Ähnlich locker und flockig wie zu Zeiten des Deris-Helloween-Debüts Master Of The MARKETING / PROMOTION (G/A/S) Metal Heart ROCK TRIBUNE (B) Rings oder der Kreativhochleistung Better Than Raw geht es hier zu..." GROSSE ANZEIGEN KAMPAGNE: "... eine Menge Energie, Charme, Geschwindigkeit... und vor allem: hochklassige -

Popxport Ranking – the List the Most Successful Music Titles from Germany | Editorial Deadline: 1 July 2016

Page 1 PopXport Ranking – The List The Most Successful Music Titles from Germany | Editorial Deadline: 1 July 2016 Position Year Artist Title Single or Highest chart position Highest chart position Highest chart position Highest chart position Points Album in Germany in the UK in the USA in another country Position Points Position Points Position Points Position Country Points Total 1 2015 Felix Jaehn Cheerleader (OMI / Felix Jaehn Remix) S 1 108,9 1 118,8 1 128,7 1 Australia 99 455,4 2 1983 Nena 99 Luftballons / 99 Red Balloons S 1 108,9 1 118,8 2 127,4 1 New Zealand 99 454,1 3 1989 Milli Vanilli Girl I’m Gonna Miss You S 2 107,8 2 117,6 1 128,7 1 Netherlands 99 453,1 4 1990 Snap! The Power S 2 107,8 1 118,8 2 127,4 1 Netherlands 99 453 5 1999 Lou Bega Mambo No. 5 (A little bit of…) S 1 108,9 1 118,8 3 126,1 1 France 99 452,8 6 1989 Milli Vanilli Girl You Know It’s True S 1 108,9 3 116,4 2 127,4 2 Netherlands 98 450,7 7 1985 Harold Faltermeyer Axel F (OST “Beverly Hills Cop I”) S 2 107,8 2 117,6 3 126,1 1 Ireland 99 450,5 8 1991 Scorpions Wind of Change S 1 108,9 2 117,6 4 124,8 1 France 99 450,3 9 1990 Enigma Sadeness (Part 1) S 1 108,9 1 118,8 5 123,5 1 France 99 450,2 10 1992 Snap! Rhythm Is a Dancer S 1 108,9 1 118,8 5 123,5 1 France 99 450,2 Page 2 Position Year Artist Title Single or Highest chart position Highest chart position Highest chart position Highest chart position Points Album in Germany in the UK in the USA in another country Position Points Position Points Position Points Position Country Points Total 11 1996 No Mercy Where Do You Go S 3 106,7 2 117,6 5 123,5 1 Canada 99 446,8 12 1977 Donna Summer I Feel Love S 3 106,7 1 118,8 6 122,2 1 Netherlands 99 446,7 13 1990 Enigma MCMXC a.D. -

Helloween LT's Rhapsody: Ignis Divinus

Revista Online Helloween LT's Rhapsody: Ignis Divinus Lo más Relevante del Rock y el Metal Mundial 64a. Edición • Agosto 2015 D.G. Rocío Echávarri (Deuzzy) Rodrigo Hidalgo Diseño Gráfico y Columnista (México) Corrección de estilo email: [email protected] Manuel Ocaña Palacios Twitter: @deuzzydragon Editor en jefe de la versión en inglés, Idaly Lejeune Traducción al inglés Corresponsal y columnista (Francia) email: [email protected] Twitter: @manuelocana François Phoenix Corresponsal (Francia) Equipo de traducción: https://www.facebook.com/PicsNHeavy Zaravasty Luna http://www.picsnheavy.com/ [email protected] Alberto Vera Santana Mario Bolaños Columnista (Perú) Javier Arriaga Melany S. Twitter: @Hyperdrive_ Columnista (México) Lilith Absynthe (Selma Estrada) email: [email protected] Twitter: @strato_mel Elena Garnes Andrés Banoy Twitter: @lossielgarnes Columnista (Colombia) Twitter: @AndresFBanoy Zeljko Vidovic Underworld Music Diseño gráfico y formación: Rocío Echávarri Diseño de Portada: Rocío Echávarri Diseño de logotipo: Rocío Echávarri & Alfredo Mambie Rock & Metal World es una publicación dedicada a la difusión de la Música Rock y Metal. El contenido y opiniones de los artículos es responsabilidad exclusiva de sus autores. Índice de la Revista • Notas de Prensa 4 • Helloween: My God-Given Right 6 • Helloween: 30 años y su Derecho Divino 10 • LT’s Rhapsody: Ignis Divinus; La Hazaña 16 de un Titán, El Regalo de un Ángel. Rock & Metal World Página Oficial: www.rockmetalmagazine.com Facebook: www.facebook.com/rockmetalmagazine Twitter: www.twitter.com/rockmetalworld Notas de Prensa 21 Octayne: 2.0 21 Octayne anuncia el lanzamiento su segundo álbum, el cual lleva por nombre, 2.0. A continuación les presentamos la portada y el tracklist: 1. -

Alice in Chains

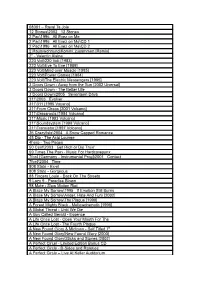

08001 – Raval Ta Joie 12 Stones\2002 12 Stones 2 Pac\1996 All Eyez on Me 2 Pac\1996 All Eyez on Me\CD 1 2 Pac\1996 All Eyez on Me\CD 2 2 Raumwohnung\Kommt zusammen [Remix] 2'’ - Valentin Alsina 220 Volt\220 Volt [1983] 220 Volt\Eye To Eye [1989] 220 Volt\Mind over Muscle [1985] 220 Volt\Power Games [1984] 220 Volt\The Electric Messengers [1985] 3 Doors Down - Away from the Sun [2002 Uiversal] 3 Doors Down - The Better Life 3 Doors Down\2005 Seventeen Days 311\2003 Evolver 311\311 [1995 Vocano] 311\From Chaos [2001 Volcano] 311\Grassroots [1994 Volcano] 311\Music [1993 Volcano] 311\Soundsystem [1999 Volcano] 311\Transistor [1997 Volcano] 36 Crazyfists\2004 A Snow Capped Romance 45 Dip - The Acid Lounge 4hero - Two Pages 50 Cent\2003 Get Rich or Die Tryin' 59 Times The Pain - Music For Hardcorepunx 7for4 [Germany - Instrumental Prog]\2001 Contact 7for4\2004 Time 808 State - Ex-el 808 State - Gorgeous 88 Fingers Louie - Back On The Streets 9 Lazy 9 - Paradise Blown 98 Mute - Slow Motion Riot A Blaze My Sorrow\1995 If Emotion Still Burns A Blaze My Sorrow\Anger, Hate And Fury [2002] A Blaze My Sorrow\The Plague [1998] A Forest Mighty Black - Mellowdramatic [1998] A Global Threat - Until We Die A Guy Called Gerald - Essence A Life Once Lost - Open Your Mouth For The A Life Once Lost - The Fourth Plague A New Found Glory & Midtown - Self Titled 7'' A New Found Glory\New Found Glory [2000] A New Found Glory\Sticks and Stones [2002] A Perfect Circel - Limited Edition Bonus CD A Perfect Circle - B-Sides and Rareties A Perfect Circle – Live At Keller Auditorium A Perfect Circle\2003 Thirteenth Step A Political – Punk Ia A Ghetto A Silver Mt. -

From Bach to Helloween 'Teutonic' Stereotypes in the History of Popular Music and Heavy Metal

From Bach to Helloween ‘Teutonic’ stereotypes in the history of popular music and heavy metal Jan-Peter Herbst Throughout the centuries German popular music has caused various foreign reactions from admiration to outright rejection. Sometimes, international audiences perceived it as too ‘Teu- tonic’, other times this was exactly the reason for appeal. This article traces ‘Teutonic’ features in 400 years of German popular music history, seeking to identify the emergence and develop- ment of ‘Teutonic’ stereotypes as well as their perception inland and abroad. The metal dis- course was analysed based on a corpus of nearly 200,000 pages from magazines such as the British Kerrang! and the German Metal Hammer, Rock Hard and Deaf Forever. Stereotypes such as perfectionism, precision and rigidity seem to stem from historical roots, yet their pro- jection onto ‘Teutonic metal’ is over-simplified and often out of context. History suggests that German metal bands were most successful when they exaggerated Germanness. Occasionally bands became successful because their German features made them sound unique, even though they did not promote their heritage proactively. More often, though, bands that were uninten- tionally perceived as typically German were less appealing to a foreign audience. In the mag- azines, discussion of Teutonic attributes almost vanished in the 21th century. Global produc- tion practices needing to conform to international expectations of ever faster, tighter and heav- ier records likely made metal artists around the world adopt qualities that previously defined ‘Teutonic music’. It will therefore be interesting to see if or how German stereotypes in metal music will live on.