El Cómputo En Los Cursos De La Facultad De Ciencias, UNAM

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Veusz Documentation Release 3.0

Veusz Documentation Release 3.0 Jeremy Sanders Jun 09, 2018 CONTENTS 1 Introduction 3 1.1 Veusz...................................................3 1.2 Installation................................................3 1.3 Getting started..............................................3 1.4 Terminology...............................................3 1.4.1 Widget.............................................3 1.4.2 Settings: properties and formatting...............................6 1.4.3 Datasets.............................................7 1.4.4 Text...............................................7 1.4.5 Measurements..........................................8 1.4.6 Color theme...........................................8 1.4.7 Axis numeric scales.......................................8 1.4.8 Three dimensional (3D) plots..................................9 1.5 The main window............................................ 10 1.6 My first plot............................................... 11 2 Reading data 13 2.1 Standard text import........................................... 13 2.1.1 Data types in text import.................................... 14 2.1.2 Descriptors........................................... 14 2.1.3 Descriptor examples...................................... 15 2.2 CSV files................................................. 15 2.3 HDF5 files................................................ 16 2.3.1 Error bars............................................ 16 2.3.2 Slices.............................................. 16 2.3.3 2D data ranges........................................ -

How Applications Are Run on Android ?

How applications are run on Android ? Jean-Loup Bogalho & Jérémy Lefaure [email protected] [email protected] Table of contents 1. Dalvik and ART 2. Executable files 3. Memory management 4. Compilation What is Dalvik ? ● Android’s Virtual Machine ● Designed to run on embedded systems ● Register-based (lower memory consumption) ● Run Dalvik Executable (.dex) files What is ART ? ● Android RunTime ● Dalvik’s successor ● ART Is Not a JVM ● Huge performance gain thanks to ahead-of-time (AOT) compilation ● Available in Android 4.4 What is ART ? Executable files Dalvik: .dex files ● Not the same bytecode as classical Java bytecode ● .class files are converted in .dex files at build time ● Optimized for minimal memory footprint Dalvik: .dex files Dalvik: application installation ● Verification: ○ bytecode check (illegal instructions, valid indices,...) ○ checksum on files ● Optimization: ○ method inlining ○ byte swapping and padding ○ static linking ART: OAT file ● Generated during installation (dex2oat) ● ELF format ● Classes metadata Memory management Zygote ● Daemon started at boot time ● Loads and initializes core libraries ● Forks to create new Dalvik instance ● Startup time of new VM is reduced ● Memory layouts are shared across processes Dalvik: memory management ● Memory is garbage collected ● Automatic management avoids programming errors ● Objects are not freed as soon as they become unused Dalvik: memory allocation ● Allocation profiling: ○ allocation count (succeeded or failed) ○ total allocated size (succeeded or failed) ● malloc -

![Arxiv:Cs/0107036V2 [Cs.SC] 31 Jul 2001](https://docslib.b-cdn.net/cover/9074/arxiv-cs-0107036v2-cs-sc-31-jul-2001-69074.webp)

Arxiv:Cs/0107036V2 [Cs.SC] 31 Jul 2001

TEXmacs interfaces to Maxima, MuPAD and REDUCE A. G. Grozin Budker Institute of Nuclear Physics, Novosibirsk 630090, Russia [email protected] Abstract GNU TEXmacs is a free wysiwyg word processor providing an excellent typesetting quality of texts and formulae. It can also be used as an interface to Computer Algebra Systems (CASs). In the present work, interfaces to three general-purpose CASs have been implemented. 1 TEXmacs GNU TEXmacs [1] is a free (GPL) word processor which typesets texts and mathematical formulae with very high quality (like LAT X), • E emphasizes the logical structure of a document rather than its appearance (like • LATEX), is easy to use and intuitive (like typical wysiwyg word processors), • arXiv:cs/0107036v2 [cs.SC] 31 Jul 2001 can be extended by a powerful programming language (like Emacs), • can include PostScript figures (as well as other figures which can be converted • to PostScript), can export LAT X, and import LAT X and html, • E E supports a number of languages based on Latin and Cyrillic alphabets. • It uses TEX fonts both on screen and when printing documents. Therefore, it is truly wysiwyg, with equally good quality of on-screen and printed documents (in contrast to LyX which uses X fonts on screen and calls LATEX for printing). There is a similar commercial program called Scientific Workplace (for Windows). TEXmacs can also be used as an interface to any CAS which can generate LATEX output. It renders LATEX formulae on the fly, producing CAS output with highest 1 typesetting quality (better than, e.g., Mathematica, which uses fixed-width fonts for formula output). -

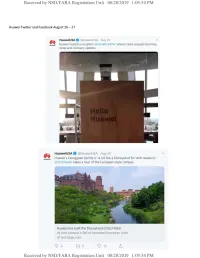

Informational Materials

Received by NSD/FARA Registration Unit 08/28/2019 1:05:54 PM Huawei Twitter and Facebook August 26 - 27 4% HuaweiUSA© (©HuaweiUSA • Aug 26 v Huawei hosted a reception @OneWorldNYC where media enjoyed stunning views and company updates 1 ■ I—h HuaweiUSA© @HuaweiUSA • Aug 26 4'A Huawei's Dongguan facility is "a lot like a Disneyland for tech research." HUAWEI @TechRadar takes a tour of the European-style campus. Huawei has built the Disneyland of tech R&D Its new campus is full of recreated European cities (P techradar.com Q 2 tl 2 O 12 £ Received by NSD/FARA Registration Unit 08/28/2019 1:05:54 PM Received by NSD/FARA Registration Unit 08/28/2019 1:05:54 PM #4 HuaweiUSAO @HuaweiUSA • Aug 26 v HUAWEI "S435 million. That's how much public US companies reported losing in the second quarter due to the ban." @Light_Reading discusses the impact of the decision to ban Huawei in the US. Here's What Trump's Huawei Ban Cost US Firms in Q... Several US companies put a dollar amount on the fssss "■aaaaai losses they incurred from President Trump's Huawei... ess: c$> Iightreading.com Q 2 U 3 O 10 £ HuaweiUSA fk @HuaweiUSA • Aug 26 Customer success is critical. Control Manager for Huawei Mayanmar, Ye Lin HUAWEI Aung, is dedicated to listening first and making sure client concerns are heard and understood. #WeAreHuawei Huawei: Achieve Your Potential ©* I'm Ye Lin Aung, a control manager for #Huawei in Myanmar. My employer believes in developing my youtube.com Q 1 n 2 0? 6 Received by NSD/FARA Registration Unit 08/28/2019 1:05:54 PM Received by NSD/FARA Registration Unit 08/28/2019 1:05:54 PM HuaweiUSAO @HuaweiUSA • Aug 26 v The talk around #5G is about trust. -

Chapter 1 Introduction to Computers, Programs, and Java

Chapter 1 Introduction to Computers, Programs, and Java 1.1 Introduction • The central theme of this book is to learn how to solve problems by writing a program . • This book teaches you how to create programs by using the Java programming languages . • Java is the Internet program language • Why Java? The answer is that Java enables user to deploy applications on the Internet for servers , desktop computers , and small hand-held devices . 1.2 What is a Computer? • A computer is an electronic device that stores and processes data. • A computer includes both hardware and software. o Hardware is the physical aspect of the computer that can be seen. o Software is the invisible instructions that control the hardware and make it work. • Computer programming consists of writing instructions for computers to perform. • A computer consists of the following hardware components o CPU (Central Processing Unit) o Memory (Main memory) o Storage Devices (hard disk, floppy disk, CDs) o Input/Output devices (monitor, printer, keyboard, mouse) o Communication devices (Modem, NIC (Network Interface Card)). Bus Storage Communication Input Output Memory CPU Devices Devices Devices Devices e.g., Disk, CD, e.g., Modem, e.g., Keyboard, e.g., Monitor, and Tape and NIC Mouse Printer FIGURE 1.1 A computer consists of a CPU, memory, Hard disk, floppy disk, monitor, printer, and communication devices. CMPS161 Class Notes (Chap 01) Page 1 / 15 Kuo-pao Yang 1.2.1 Central Processing Unit (CPU) • The central processing unit (CPU) is the brain of a computer. • It retrieves instructions from memory and executes them. -

Android (Operating System) 1 Android (Operating System)

Android (operating system) 1 Android (operating system) Android Home screen displayed by Samsung Nexus S with Google running Android 2.3 "Gingerbread" Company / developer Google Inc., Open Handset Alliance [1] Programmed in C (core), C++ (some third-party libraries), Java (UI) Working state Current [2] Source model Free and open source software (3.0 is currently in closed development) Initial release 21 October 2008 Latest stable release Tablets: [3] 3.0.1 (Honeycomb) Phones: [3] 2.3.3 (Gingerbread) / 24 February 2011 [4] Supported platforms ARM, MIPS, Power, x86 Kernel type Monolithic, modified Linux kernel Default user interface Graphical [5] License Apache 2.0, Linux kernel patches are under GPL v2 Official website [www.android.com www.android.com] Android is a software stack for mobile devices that includes an operating system, middleware and key applications.[6] [7] Google Inc. purchased the initial developer of the software, Android Inc., in 2005.[8] Android's mobile operating system is based on a modified version of the Linux kernel. Google and other members of the Open Handset Alliance collaborated on Android's development and release.[9] [10] The Android Open Source Project (AOSP) is tasked with the maintenance and further development of Android.[11] The Android operating system is the world's best-selling Smartphone platform.[12] [13] Android has a large community of developers writing applications ("apps") that extend the functionality of the devices. There are currently over 150,000 apps available for Android.[14] [15] Android Market is the online app store run by Google, though apps can also be downloaded from third-party sites. -

Programming Languages and Methodologies

Personnel Information: Şekip Kaan EKİN Game Developer at Alictus Mobile: +90 (532) 624 44 55 E-mail: [email protected] Website: www.kaanekin.com GitHub: https://github.com/sekin72 LinkedIn: www.linkedin.com/in/%C5%9Fekip-kaan-ekin-326646134/ Education: 2014 – 2019 B.Sc. Computer Engineering Bilkent University, Ankara, Turkey (Language of Education: English) 2011 – 2014 Macide – Ramiz Taşkınlar Science High School, Akhisar/Manisa, Turkey 2010 – 2011 Manisa Science High School, Manisa, Turkey 2002 – 2010 Misak-ı Milli Ali Şefik Primary School, Akhisar/Manisa, Turkey Languages: Turkish: Native Speaker English: Proficient Programming Languages and Methodologies: I am proficient and experienced in C#, Java, NoSQL and SQL, wrote most of my projects using these languages. I am also experienced with Scrum development methodology. I have some experience in C++, Python and HTML, rest of my projects are written with them. I have less experience in MATLAB, System Verilog, MIPS Assembly and MARS. Courses Taken: Algorithms and Programming I-II CS 101-102 Fundamental Structures of Computer Science I-II CS 201-202 Algorithms I CS 473 Object-Oriented Software Engineering CS319 Introduction to Machine Learning CS 464 Artificial Intelligence CS 461 Database Systems CS 353 Game Design and Research COMD 354 Software Engineering Project Management CS 413 Software Product Line Engineering CS 415 Application Lifecycle Management CS 453 Software Verification and Validation CS 458 Animation and Film/Television Graphics I-II GRA 215-216 Automata Theory and Formal -

Indesign CC 2015 and Earlier

Adobe InDesign Help Legal notices Legal notices For legal notices, see http://help.adobe.com/en_US/legalnotices/index.html. Last updated 11/4/2019 iii Contents Chapter 1: Introduction to InDesign What's new in InDesign . .1 InDesign manual (PDF) . .7 InDesign system requirements . .7 What's New in InDesign . 10 Chapter 2: Workspace and workflow GPU Performance . 18 Properties panel . 20 Import PDF comments . 24 Sync Settings using Adobe Creative Cloud . 27 Default keyboard shortcuts . 31 Set preferences . 45 Create new documents | InDesign CC 2015 and earlier . 47 Touch workspace . 50 Convert QuarkXPress and PageMaker documents . 53 Work with files and templates . 57 Understand a basic managed-file workflow . 63 Toolbox . 69 Share content . 75 Customize menus and keyboard shortcuts . 81 Recovery and undo . 84 PageMaker menu commands . 85 Assignment packages . 91 Adjust your workflow . 94 Work with managed files . 97 View the workspace . 102 Save documents . 106 Chapter 3: Layout and design Create a table of contents . 112 Layout adjustment . 118 Create book files . 121 Add basic page numbering . 127 Generate QR codes . 128 Create text and text frames . 131 About pages and spreads . 137 Create new documents (Chinese, Japanese, and Korean only) . 140 Create an index . 144 Create documents . 156 Text variables . 159 Create type on a path . .. -

Lightweight Distros on Test

GROUP TEST LIGHTWEIGHT DISTROS LIGHTWEIGHT DISTROS GROUP TEST Mayank Sharma is on the lookout for distros tailor made to infuse life into his ageing computers. On Test Lightweight distros here has always been a some text editing, and watch some Linux Lite demand for lightweight videos. These users don’t need URL www.linuxliteos.com Talternatives both for the latest multi-core machines VERSION 2.0 individual apps and for complete loaded with several gigabytes of DESKTOP Xfce distributions. But the recent advent RAM or even a dedicated graphics Does the second version of the distro of feature-rich resource-hungry card. However, chances are their does enough to justify its title? software has reinvigorated efforts hardware isn’t supported by the to put those old, otherwise obsolete latest kernel, which keeps dropping WattOS machines to good use. support for older hardware that is URL www.planetwatt.com For a long time the primary no longer in vogue, such as dial-up VERSION R8 migrators to Linux were people modems. Back in 2012, support DESKTOP LXDE, Mate, Openbox who had fallen prey to the easily for the i386 chip was dropped from Has switching the base distro from exploitable nature of proprietary the kernel and some distros, like Ubuntu to Debian made any difference? operating systems. Of late though CentOS, have gone one step ahead we’re getting a whole new set of and dropped support for the 32-bit SparkyLinux users who come along with their architecture entirely. healthy and functional computers URL www.sparkylinux.org that just can’t power the newer VERSION 3.5 New life DESKTOP LXDE, Mate, Xfce and others release of Windows. -

“Real” Page Numbers to a Reflowable Kindle Textbook

How to Use Adobe InDesign CC to Add “Real” Page Numbers to a Reflowable Kindle Textbook with an Index, so that Index Entries Correspond to Print Edition Page Numbers, and Link to the Specific Text relevant to the Given Entry Topic Why do textbook authors/publishers require “real page numbers”? So readers can know what page they are on, so scholars can cite the page in academic papers, and students be sure they are reading the class assignments. Note that since a “page” in a book translates into multiple “locations” in a reflowable eBook like the E-ink Kindles, the page numbers in an index topic entry are not actually linked to the page number (whether visible or invisible) in the eBook. They are linked to the topic material - the index marker embedded by InDesign at a specific word. The fact that this link may go to a position in the text that is a few “locations” from the actual page number is not a bug, it’s a feature. Links go to “relevant paragraphs,” not page numbers, as Amazon requires. Kindle Digital Publishing Guidelines strongly recommend that the publisher remove some page numbers from reflowable E-ink Kindles, specifically those in the Table of Contents. This is because the typical mobi eBook does not have page numbers. When they do have page numbers, Amazon should support them in the ToC, as they do in the Index. Unfortunately, communication with KDP support is poor. KDP’s own conversion process now removes page numbers from the Table of Contents even though the publisher leaves them in and requests the Kindle Real Page Numbers feature, which supports the Go to Page feature and “page-flips” with page numbers. -

El Manual De GNU TEXMACS

El manual de GNU TEXMACS Índice 1. Iniciar . 9 1.1. Convenciones para este manual . 9 1.2. Congurar TEXMACS . 9 1.3. Crear, guardar y cargar documentos . 10 1.4. Imprimir documentos . 10 2. Escribir documentos sencillos . 11 2.1. Generalidades para teclear de texto . 11 2.2. Tecleando texto estructurado . 11 2.3. Etiquetas basadas en contenido . 12 2.4. Listas . 12 2.5. Entornos . 13 2.6. Aspectos de presentación . 14 2.7. El sistema de selección de fuentes . 14 2.8. Dominando el teclado . 15 2.8.1. Reglas generales de prejos . 15 2.8.2. Algunos atajos de teclado fundamentales . 15 2.8.3. Atajos de teclado para el modo texto . 16 2.8.4. Comandos híbridos y simulación LATEX . 16 2.8.5. Objetos dinámicos . 16 2.8.6. Personalización del teclado . 17 3. Fórmulas matemáticas . 19 3.1. Principales constructos matemáticos . 19 3.2. Tecleando símbolos matemáticos . 20 3.3. Tecleando operadores grandes . 20 3.4. Teclear delimitadores grandes . 21 3.5. Acentos matemáticos anchos . 22 4. Material tabular . 23 4.1. Creando tablas . 23 4.2. El modo para dar formato . 23 4.3. Especicando el alineamiento de la celda y la tabla . 24 4.4. Especicando el tamaño de la celda y la tabla . 24 4.5. Bordes, acolchado y color de fondo . 25 4.6. Características avanzadas de la tabla . 25 5. Links and automatically generated content . 27 5.1. Creating labels, links and references . 27 5.2. Inserting images . 27 5.3. Generating a table of contents . 28 5.4. -

10, 1969 at Weatflem, K.J

25 EiCRQAD ST» mi JJRSBK .*•• School's Out- Drive Carefully **1*<S THE WESTFIELD LEADER THf HADING AND MOST WIDELY ClRCUIATtD WilKlY NEWSPAPER IN UNION COUNTY Second Cliiss Postage Fai4 SEVENTY-NINTH YEAR—No. 49 WESTFIELD, NEW JERSEY, THURSDAY, JULY 10, 1969 _ at WeatfleM, K.J. SOPages—W Cents Local Sex Education Add Twenty Seven Board Okays Not Seen Stalled New Teachers; Name Albert Bobal By State Legislation Fifteen Resign The passage by the New Jersey Senate of two sex ethication-retated Twenty seven new teachers were New WHS Principal WE A Pact Assembly resolutions iast week lias but little impact on- the beat existing appointed to the WestHeld public A 16'pag'e agreement between the We&fcfieM Education Association, family living—sex education curriculum in elementary schools. school; stafi at a meetireg of tiie AJfoert R. Bobai was appointed Tuesday night by the Board of Educa- : bargaining agent for local scferal personnel, and the Boartt of Education But tfhe resolutions do eliminate the expansion of sex education Board of Education Tuesday night. tion as the new principal of Westfield Senior High School. Succeeding Dt". was rallied unanimwisly by the sctiool board! at its meeting Tuesday courses to the secondary tevel. Fifteen resignations also were ap- 37 Area Scouts Robert L. Foose, Mr. Bobai will assume his new duties on Tuesday. Bighl, The <tocamerit is <ahe first of its kind here in accordance with recent The legislation, ACR 69 and AOB proved. .state legislates covering public employes. 84, directs the Senate and General Westfield Band •Theitiew teachers are Mrs.