Universal Windows Apps

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Microsoft Patches Were Evaluated up to and Including CVE-2020-1587

Honeywell Commercial Security 2700 Blankenbaker Pkwy, Suite 150 Louisville, KY 40299 Phone: 1-502-297-5700 Phone: 1-800-323-4576 Fax: 1-502-666-7021 https://www.security.honeywell.com The purpose of this document is to identify the patches that have been delivered by Microsoft® which have been tested against Pro-Watch. All the below listed patches have been tested against the current shipping version of Pro-Watch with no adverse effects being observed. Microsoft Patches were evaluated up to and including CVE-2020-1587. Patches not listed below are not applicable to a Pro-Watch system. 2020 – Microsoft® Patches Tested with Pro-Watch CVE-2020-1587 Windows Ancillary Function Driver for WinSock Elevation of Privilege Vulnerability CVE-2020-1584 Windows dnsrslvr.dll Elevation of Privilege Vulnerability CVE-2020-1579 Windows Function Discovery SSDP Provider Elevation of Privilege Vulnerability CVE-2020-1578 Windows Kernel Information Disclosure Vulnerability CVE-2020-1577 DirectWrite Information Disclosure Vulnerability CVE-2020-1570 Scripting Engine Memory Corruption Vulnerability CVE-2020-1569 Microsoft Edge Memory Corruption Vulnerability CVE-2020-1568 Microsoft Edge PDF Remote Code Execution Vulnerability CVE-2020-1567 MSHTML Engine Remote Code Execution Vulnerability CVE-2020-1566 Windows Kernel Elevation of Privilege Vulnerability CVE-2020-1565 Windows Elevation of Privilege Vulnerability CVE-2020-1564 Jet Database Engine Remote Code Execution Vulnerability CVE-2020-1562 Microsoft Graphics Components Remote Code Execution Vulnerability -

Introduction to Windows Runtime (Winrt)

Introduction to Windows Runtime (WinRT) Raffaele Rialdi @raffaeler [email protected] http://www.iamraf.net Tailored User Experience full screen different resolutions Immersive Multiple live tiles form factors Engaging secure, and Alive trustable Inspiring Confidence Metro Connected Multitasking use live data Touch-first fast and fluid small devices Current problems • No marketplace: how can you trust an application? • Admin privilege is required to install most Apps • Interoperability is difficult (PInvoke / COM) –Memory and Performance costs are high –Accessing OS API can be tough • Mixing native and managed language is hard • "C" APIs lifecycle is error-prone (CreateFile … CloseHandle) • I/Os are blocking (network, storage, …) • No standards for App to App communication • Search, Tweets, Facebook posts, … Windows Runtime Architecture Metro apps Desktop apps Win MFC XAML DirectX HTML WPF SL HTML form DX Language Projections .NET / Js / C++ .NET / Js / C++ Filtered access BCL / libraries to WinRT Windows Runtime APIs and Services UI Controls Storage Media Win32 Win32 Windows Metadata XAML Pickers Network … Runtime Broker Windows Runtime Core Windows Kernel Services What is the Windows Runtime? • It's the evolution of the Component Object Model (COM) • The infrastructure reuse old concepts like apartments, IUnknown and addref/release • IDispatch is gone, IInspectable is the new base interface • New support for Events (no connection points) and static types • Totally different Type System (no Variants, no BSTRs, …) • WinRT use ECMA-335 -

Freeware Irfanview Windows 10 Latest Version Download Freeware Irfanview Windows 10 Latest Version Download

freeware irfanview windows 10 latest version download Freeware irfanview windows 10 latest version download. Advantages of IrfanView 64-bit over 32-bit version: It can load VERY large files/images (image RAM size over 1.3 GB, for special users) Faster for very large images (25+ Megapixels, loading or image operations) Runs 'only' on a 64-bit Windows (Vista, Win7, Win8, Win10) Advantages of IrfanView 32-bit over 64-bit version: Runs on a 32-bit and 64-bit Windows Loads all files/images for normal needs (max. RAM size is about 1.3 GB) Needs less disc space All PlugIns will work: not all PlugIns are ported (yet) to 64-bit (like OCR) and some 32-bit PlugIns must be still used in the 64-bit version, some with limitations (see the "Plugins32" folder) Some old 32-bit PlugIns (like RIOT and Adobe 8BF PlugIn) work only in compatilibilty mode in IrfanView-64 ( only 32-bit 8BF files/effects can be used ) Command line options for scanning (/scan etc.) work only in 32-bit (because no 64-bit TWAIN drivers ) Notes: You can install both versions on the same system, just use different folders . For example: install the 32-bit version in your "Program Files (x86)" folder and the 64-bit version in your "Program Files" folder (install 32-bit PlugIns to IrfanView-32 and 64-bit PlugIns to IrfanView-64, DO NOT mix the PlugIns and IrfanView bit versions) The program name and icon have some extra text in the 64-bit version for better distinguishing. Available 64-bit downloads. -

Download Microsoft Photos Windows 10 Offline

download microsoft photos windows 10 offline Download microsoft photos windows 10 offline. Completing the CAPTCHA proves you are a human and gives you temporary access to the web property. What can I do to prevent this in the future? If you are on a personal connection, like at home, you can run an anti-virus scan on your device to make sure it is not infected with malware. If you are at an office or shared network, you can ask the network administrator to run a scan across the network looking for misconfigured or infected devices. Another way to prevent getting this page in the future is to use Privacy Pass. You may need to download version 2.0 now from the Chrome Web Store. Cloudflare Ray ID: 66ce5f63281715e8 • Your IP : 188.246.226.140 • Performance & security by Cloudflare. Distribute offline apps. Offline licensing is a new licensing option for Windows 10 with Microsoft Store for Business and Microsoft Store for Education. With offline licenses, organizations can download apps and their licenses to deploy within their network, or on devices that are not connected to the Internet. ISVs or devs can opt-in their apps for offline licensing when they submit them to the Windows Dev Center. Only apps that are opted in to offline licensing will show that they are available for offline licensing in Microsoft Store for Business and Microsoft Store for Education. This model allows organizations to deploy apps when users or devices do not have connectivity to the Store. Why offline-licensed apps? Offline-licensed apps offer an alternative to online apps, and provide additional deployment options. -

NET Technology Guide for Business Applications // 1

.NET Technology Guide for Business Applications Professional Cesar de la Torre David Carmona Visit us today at microsoftpressstore.com • Hundreds of titles available – Books, eBooks, and online resources from industry experts • Free U.S. shipping • eBooks in multiple formats – Read on your computer, tablet, mobile device, or e-reader • Print & eBook Best Value Packs • eBook Deal of the Week – Save up to 60% on featured titles • Newsletter and special offers – Be the first to hear about new releases, specials, and more • Register your book – Get additional benefits Hear about it first. Get the latest news from Microsoft Press sent to your inbox. • New and upcoming books • Special offers • Free eBooks • How-to articles Sign up today at MicrosoftPressStore.com/Newsletters Wait, there’s more... Find more great content and resources in the Microsoft Press Guided Tours app. The Microsoft Press Guided Tours app provides insightful tours by Microsoft Press authors of new and evolving Microsoft technologies. • Share text, code, illustrations, videos, and links with peers and friends • Create and manage highlights and notes • View resources and download code samples • Tag resources as favorites or to read later • Watch explanatory videos • Copy complete code listings and scripts Download from Windows Store Free ebooks From technical overviews to drilldowns on special topics, get free ebooks from Microsoft Press at: www.microsoftvirtualacademy.com/ebooks Download your free ebooks in PDF, EPUB, and/or Mobi for Kindle formats. Look for other great resources at Microsoft Virtual Academy, where you can learn new skills and help advance your career with free Microsoft training delivered by experts. -

Windows Apps Will Help You Get the Most out of Your New PC (Digitaltrends.Com)

Free Windows 10 Applications MARCH 21, 2019 SIR Computer & Tech Leadership Team CAT Tech Advisors (The “Experts”) Phil Goff Derek Southern Dean Steichen Barry Brown Frank May Neil Schmidt CAT Support Team Dan Green (Treasurer) Nick Bowes (Asst. Treasurer) Dick Curry (Coffee Master) Bill Phelon (Membership) Windows 10 App News Articles Several 1 st of Year Tech articles about Windows 10 Apps: Useful and Unknown Software and Tools of 2018 for Windows (ampercent.com) Top 35 free apps for Windows 10 (computerworld.com) The 20 Best Productivity Apps for Windows in 2018 (zapier.com) 2019 list: Best free software for a new Windows 10 (windowsreport.com) Our favorite Windows apps will help you get the most out of your new PC (digitaltrends.com) SIR Area 16 Computer & Technology Group “Tech Advisors” Windows Store How do you load “apps”? Windows Store Find it in your “Start” screen Or just type “Store” in the search bar Download program from web site PC Utility Apps Flipboard News aggregator Personalize to include articles of interest to you: Technology CNET Mobile Technology The DYI PC Home Automation Etc., etc. Available for PC, mobile Free (Windows Store) Also available for Mac Digital Trends Microsoft “OfficeOnline” Web based MS Office View, edit and create Office files on your browser Get many of the features of Word, Excel, Powerpoint and OneNote Somewhat similar to Google Docs Free (Windows Store) Computerworld FreeOffice Office productivity suite Similar to WORD, EXCEL, etc. Runs inside your favorite -

Preview Windows 10 Development Tutorial

Windows 10 Apps Development About the Tutorial Welcome to Windows 10 tutorial. This tutorial is designed for people who want to learn how to develop apps meant for Windows 10. After completing it, you will have a better understating of Windows apps and what you can do with Windows applications using XAML and C#. Audience This tutorial has been prepared for anyone who has a basic knowledge of XAML, C#, and Visual Studio and has an urge to develop apps for mobile or desktop. Prerequisites Before you start proceeding with this tutorial, we are assuming that you have a good understanding of the basics of XAML, C#, and Visual Studio. If you are not well aware of these concepts, then we will suggest you to go through our short tutorials on these topics. Copyright & Disclaimer Copyright 2018 by Tutorials Point (I) Pvt. Ltd. All the content and graphics published in this e-book are the property of Tutorials Point (I) Pvt. Ltd. The user of this e-book is prohibited to reuse, retain, copy, distribute or republish any contents or a part of contents of this e-book in any manner without written consent of the publisher. We strive to update the contents of our website and tutorials as timely and as precisely as possible, however, the contents may contain inaccuracies or errors. Tutorials Point (I) Pvt. Ltd. provides no guarantee regarding the accuracy, timeliness or completeness of our website or its contents including this tutorial. If you discover any errors on our website or in this tutorial, please notify us at [email protected] i Windows 10 Apps Development Table of Contents About the Tutorial ............................................................................................ -

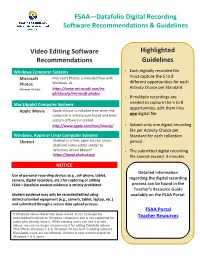

Digital Recording Software Flyer

FSAA—Datafolio Digital Recording Software Recommendations & Guidelines Video Editing Software Highlighted Recommendations Guidelines Windows Computer Systems Each digitally recorded file must capture the 5 to 8 Microsoft Microsoft Photos is included free with different opportunities for each Photos Windows 10. (Windows 10 Only) https://www.microsoft.com/en- Activity Choice per Standard. gb/store/p/microsoft-photos If multiple recordings are Mac (Apple) Computer Systems needed to capture the 5 to 8 opportunities, edit them into Apple iMovie Apple iMovie is included free when the computer is initially purchased and basic one digital file. system software installed. http://www.apple.com/mac/imovie/ Submit only one digital recording file per Activity Choice per Windows, Apple or Linux Computer Systems Standard for each collection Shotcut Shotcut is a free, open source, cross- period. platform video editor similar to Windows Movie Maker*. The submitted digital recording https://www.shotcut.org file cannot exceed 3 minutes. NOTICE Detailed information Use of personal recording devices (e.g., cell phone, tablet, camera, digital recorders, etc.) for capturing or editing regarding the digital recording FSAA—Datafolio student evidence is strictly prohibited. process can be found in the Teacher’s Resource Guide Student evidence may only be recorded/edited using available on the FSAA Portal. district-provided equipment (e.g., camera, tablet, laptop, etc.) and submitted through a secure data upload process. FSAA Portal * Windows Movie Maker has been retired. It can no longer be downloaded/installed on Windows computers and is not supported for Teacher Resources users who already have it. While existing users can use it to edit videos, we can no longer recommend it for editing Datafolio videos. -

NET Core Succinctly by Giancarlo Lelli Foreword by Daniel Jebaraj

1 .NET Core Succinctly By Giancarlo Lelli Foreword by Daniel Jebaraj 2 Copyright © 2016 by Syncfusion, Inc. 2501 Aerial Center Parkway Suite 200 Morrisville, NC 27560 USA All rights reserved. Important licensing information. Please read. This book is available for free download from www.syncfusion.com on completion of a registration form. If you obtained this book from any other source, please register and download a free copy from www.syncfusion.com. This book is licensed for reading only if obtained from www.syncfusion.com. This book is licensed strictly for personal or educational use. Redistribution in any form is prohibited. The authors and copyright holders provide absolutely no warranty for any information provided. The authors and copyright holders shall not be liable for any claim, damages, or any other liability arising from, out of, or in connection with the information in this book. Please do not use this book if the listed terms are unacceptable. Use shall constitute acceptance of the terms listed. SYNCFUSION, SUCCINCTLY, DELIVER INNOVATION WITH EASE, ESSENTIAL, and .NET ESSENTIALS are the registered trademarks of Syncfusion, Inc. Technical Reviewer: Gavin Lanata Copy Editor: Courtney Wright Acquisitions Coordinator: Hillary Bowling, online marketing manager, Syncfusion, Inc. Proofreader: Tres Watkins, content development manager, Syncfusion, Inc. 3 Table of Contents Preface ...................................................................................................................................... 8 Introduction -

Programming Windows Store Apps with HTML, CSS, and Javascript

spine = 2.07” Programming Windows Sixth Edition Writing Windows 8 Apps with C# and XAML Windows Programming Writing Windows 8 Apps with C# and XAML About the Sixth Edition Like Windows itself, this classic book has been reimagined for • Completely rewritten for Windows 8 Programming a new world of programming and user experiences. Guided • Focuses on creating apps using C#, XAML, and the Windows Runtime by developer legend Charles Petzold, Programming Windows, Sixth Edition teaches how to use your existing C# skills with • Expertly teaches essential skills in Part 1: Elementals XAML and the Windows Runtime to create full-screen, touch Rounds out your Windows 8 education apps for Windows 8. • Windows Store in Part 2: Specialties • Provides code samples in both C# Master the elementals and C++ • Create and initialize objects with code or XAML • Handle user-input events such as taps Apps with HTML, • Manage and experiment with dynamic layout • Visually redefine a control’s appearance • Create Windows Runtime libraries • Use MVVM for data binding and commanding • Work with asynchronous methods; write your own About the Author CSS, and JavaScript • Animate transitions and create 2D and 3D effects Charles Petzold has been writing • Manage resolution, scaling, and navigation about Windows programming for 25 years. A Windows Pioneer Extend your skills and apps Award winner, Petzold is author Second Edition of the classic Programming Windows, the • Handle pointer, manipulation, tap, and hold events widely acclaimed Code: The Hidden • Manipulate bitmaps and rich text Language of Computer Hardware and • Work with GPS and orientation sensors Software, Programming Windows Phone 7, and more than a dozen other books. -

ACUCOBOL-GT Runtime Manual V8.1

Runtime Manual ACUCOBOL-GT® Version 8.1 Micro Focus 9920 Pacific Heights Blvd. San Diego, CA 92121 858.795.1900 © Copyright Micro Focus 1998-2008. All rights reserved. Acucorp, ACUCOBOL-GT, Acu4GL, AcuBench, AcuConnect, AcuServer, AcuSQL, AcuXDBC, AcuXUI, extend, and “The new face of COBOL” are registered trademarks or registered service marks of Micro Focus. “COBOL Virtual Machine” is a trademark of Micro Focus. Acu4GL is protected by U.S. patent 5,640,550, and AcuXDBC is protected by U.S. patent 5,826,076. Microsoft and Windows are registered trademarks of Microsoft Corporation in the United States and/or other countries. UNIX is a registered trademark of the Open Group in the United States and other countries. Solaris is a trademark of Sun Microsystems, Inc., in the United States and other countries. Other brand and product names are trademarks or registered trademarks of their respective holders. Microsoft, ActiveX, Windows, Win32, and Windows NT are registered trademarks of Microsoft Corporation in the United States and/or other countries. HP-UX is a trademark of the Hewlett-Packard Company. DB2 Connect is a trademark, and IBM, AIX, CICS, DB2, Informix, MQSeries, AS/400, OS/390, PowerPC, RS/6000, TXSeries, WebSphere, pSeries, and zSeries are registered trademarks of IBM in the United States. UNIX is a registered trademark of the Open Group in the United States and other countries. Oracle is a registered trademark, and Oracle 8i, Oracle9i, Pro*C, Pro*COBOL, and SQL*Plus are trademarks or registered trademarks of Oracle Corporation. Btrieve is a registered trademark of Pervasive Software Inc. -

Microsoft Photo Story 3 for Windows Vista Free Download

Microsoft photo story 3 for windows vista free download Create slideshows using your digital photos. With a single click, you can touch-up, crop, or rotate pictures. Add stunning special effects. Microsoft's Photo Story is a free Windows program that lets you create audiovisual presentations out of your photos and images. You can quickly crop, rotate. Microsoft Photo Story, free and safe download. Microsoft Photo Story Microsoft Photo Story is a photo presentation program for Windows XP. If you're looking. Download Microsoft Photo Story for Windows now from Softonic: % safe and virus free. More than downloads this month. Download Microsoft Photo Missing: vista. Download Photo Story 3 for Windows. Photo Story is a powerful photography software by Microsoft that enables users to transfer, view, edit and organize their. Publisher: Microsoft; OS: Windows 8 / 7 / Vista / XP; Updated: Feb 8, ; Technical: [+] Microsoft Photo Story 3 is available to all software users as a free. Microsoft Photo Story 3 is a software that lets you create slideshows or stories from your photos that you can also narrate and playback. With this version, I like. Download Microsoft Photo Story: Free XP-compatible slideshow movie maker. MB | For Windows 7, Windows 8 (bit, bit) / Vista / XP (Shareware). Microsoft Photo Story is a free application that allows users to create a visual story (show and tell presentation) from their digital photos. The software uses the Ken Burns Effect on digital photos and allows adding Version , although still a free download from Microsoft, removed direct Video CD burning, but supported a. Photo Story 3 to darmowy program do tworzenia prezentacji multimedialnych.