2011 Pedro Adolfo De

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

M Morpho of Sm Ologica Mall-Sp S Al, Phy Pore a Solana Siolog

Vol. 8(37), pp. 3422-3434, 10 September, 2014 DOI: 10.5897/AJMR2014.6802 Article Number: B5A96EE47927 ISSN 1996-0808 African Journal of Microbiology Research Copyright © 2014 Author(s) retain the copyrighht of this article http://www.academicjournals.org/AJMR Full Length Research Paper Morphological, physiological and pathogenic variability of small-spore Alternaria sp. causinng leaf blight of Solanaceous plants in Allgeria BESSADAT Nabahat1*, SIMONEAU Philippe2, BENICHOU Soumaya1, SETTI Benali3, Kihal Mabrouk1 and HENNI Djamel Eddine1 1Laboratoire de Microbiologie Appliquée, Université d’Oran Es-Senia, BP15224 El M’naouer 31000 Oran, Algeria. 2SFR QUASAV 4207, UMR 1345 IRHS, Université d’Angers, 2 boulevard Lavoisier, France. 3Institut des Sciences Agronomiques, Université de Chlef, Algeria. Received 25 February, 2014; Acceppted 9 June, 2014 Due to premature defoliation, early blight epidemics can cause major yield losses. Large-spore Alternaria species such as A. solani and A. tomatophila have long been recognized as important pathogens responsible for such blight disease in the famiily Solanaceeae and thus represent a serious risk for crop production. Small-spore Alternaria species have also been frequently isolated from plant samples with typical blight symptoms but their incidence as primary pathogens is often controversial. In order to study the diversity of small-spore Alternaria species, 32 isolates were selected from a larger collection of 130 isolates from infected leaves, fruits and sttems of tomato from various growing regions of North-West Algeria. Morphological characterization under standard conditions annd polymerase chain reaction (PCR) analyses using specific primers to amplify a part of the ITS regions and the 5.8S gene were conducted to confirm their identification as members of the altternata section. -

Ebook - Informations About Operating Systems Version: August 15, 2006 | Download

eBook - Informations about Operating Systems Version: August 15, 2006 | Download: www.operating-system.org AIX Internet: AIX AmigaOS Internet: AmigaOS AtheOS Internet: AtheOS BeIA Internet: BeIA BeOS Internet: BeOS BSDi Internet: BSDi CP/M Internet: CP/M Darwin Internet: Darwin EPOC Internet: EPOC FreeBSD Internet: FreeBSD HP-UX Internet: HP-UX Hurd Internet: Hurd Inferno Internet: Inferno IRIX Internet: IRIX JavaOS Internet: JavaOS LFS Internet: LFS Linspire Internet: Linspire Linux Internet: Linux MacOS Internet: MacOS Minix Internet: Minix MorphOS Internet: MorphOS MS-DOS Internet: MS-DOS MVS Internet: MVS NetBSD Internet: NetBSD NetWare Internet: NetWare Newdeal Internet: Newdeal NEXTSTEP Internet: NEXTSTEP OpenBSD Internet: OpenBSD OS/2 Internet: OS/2 Further operating systems Internet: Further operating systems PalmOS Internet: PalmOS Plan9 Internet: Plan9 QNX Internet: QNX RiscOS Internet: RiscOS Solaris Internet: Solaris SuSE Linux Internet: SuSE Linux Unicos Internet: Unicos Unix Internet: Unix Unixware Internet: Unixware Windows 2000 Internet: Windows 2000 Windows 3.11 Internet: Windows 3.11 Windows 95 Internet: Windows 95 Windows 98 Internet: Windows 98 Windows CE Internet: Windows CE Windows Family Internet: Windows Family Windows ME Internet: Windows ME Seite 1 von 138 eBook - Informations about Operating Systems Version: August 15, 2006 | Download: www.operating-system.org Windows NT 3.1 Internet: Windows NT 3.1 Windows NT 4.0 Internet: Windows NT 4.0 Windows Server 2003 Internet: Windows Server 2003 Windows Vista Internet: Windows Vista Windows XP Internet: Windows XP Apple - Company Internet: Apple - Company AT&T - Company Internet: AT&T - Company Be Inc. - Company Internet: Be Inc. - Company BSD Family Internet: BSD Family Cray Inc. -

Create Low-Power Applications with MQX™ and MQX™ Lite RTOS FTF-SDS-F0040

Hands-On Workshop: Create Low-Power Applications with MQX™ and MQX™ Lite RTOS FTF-SDS-F0040 Maclain Lobdell | Freescale Software Product Manager Vincent Leynaert | Freescale FAE APR.2014 TM External Use Hands-On Workshop: Create Low-Power Applications with MQX™ and MQX™ Lite RTOS FTF-SDS-F0040 4 Hour Class Learn how to take advantage of the power management capabilities of MQX and MQX Lite RTOS. See how to create feature-rich applications without killing battery life. Attendees will get hands-on experience with system power mode transitions, driver state transitions and slowing or stopping the system tick timer for power savings. TM External Use 1 Session Introduction • Power efficiency is an increasingly important part of embedded product design. Power consumption budgets are tightening even though performance expectations are ever increasing. • You can create power efficient applications while using an RTOS for sophisticated designs. TM External Use 2 Session Objectives • After completing this session you will be able to: − Understand how power management capabilities can be used in RTOS- based applications − Understand how to perform system power mode transitions, frequency scaling, driver state transitions, and slow or stop the RTOS system tick timer for power savings TM External Use 3 Agenda • Quick Review of MQX Software Solutions • Tools for Analyzing MCU Power • Kinetis MCU Low Power Features • MQX RTOS Power Management Features − Hands On • Optimizing Applications for Low Power − Optimizing/Disabling the System Tick Timer − Architecting -

Amigaos 3.2 FAQ 47.1 (09.04.2021) English

$VER: AmigaOS 3.2 FAQ 47.1 (09.04.2021) English Please note: This file contains a list of frequently asked questions along with answers, sorted by topics. Before trying to contact support, please read through this FAQ to determine whether or not it answers your question(s). Whilst this FAQ is focused on AmigaOS 3.2, it contains information regarding previous AmigaOS versions. Index of topics covered in this FAQ: 1. Installation 1.1 * What are the minimum hardware requirements for AmigaOS 3.2? 1.2 * Why won't AmigaOS 3.2 boot with 512 KB of RAM? 1.3 * Ok, I get it; 512 KB is not enough anymore, but can I get my way with less than 2 MB of RAM? 1.4 * How can I verify whether I correctly installed AmigaOS 3.2? 1.5 * Do you have any tips that can help me with 3.2 using my current hardware and software combination? 1.6 * The Help subsystem fails, it seems it is not available anymore. What happened? 1.7 * What are GlowIcons? Should I choose to install them? 1.8 * How can I verify the integrity of my AmigaOS 3.2 CD-ROM? 1.9 * My Greek/Russian/Polish/Turkish fonts are not being properly displayed. How can I fix this? 1.10 * When I boot from my AmigaOS 3.2 CD-ROM, I am being welcomed to the "AmigaOS Preinstallation Environment". What does this mean? 1.11 * What is the optimal ADF images/floppy disk ordering for a full AmigaOS 3.2 installation? 1.12 * LoadModule fails for some unknown reason when trying to update my ROM modules. -

Dualbooting Amigaos 4 and Amigaos 3.5/3.9

Dualbooting AmigaOS 4 and AmigaOS 3.5/3.9 By Christoph Gutjahr. Licensed under the GNU Free Documentation License This tutorial explains how to turn a classic Amiga into a dualboot system that lets you choose the desired operating system - AmigaOS 4 or AmigaOS 3.5/3.9 - at every cold start. A "cold start" happens when... 1. the computer has just been switched on 2. you press the key combination Control-Amiga-Amiga for more than ten seconds while running AmigaOS 3 3. you press Control-Alt-Alt (instead of Control-Amiga-Amiga) under AmigaOS 4 During a "warm reboot" (e.g. by shortly pressing Control-Amiga-Amiga), the operating system that is currently used will be booted again. Requirements This tutorial is only useful for people using AmigaOS 3.5 or 3.9 in addition to AmigaOS 4. If you're using an older version of OS 3, you can not use the scripts described below. The Amiga in question should have two boot partitions - one for AmigaOS 4 and one for AmigaOS 3.5/3.9, both should be below the famous 4 GB barrier. The OS 4 partition must have a higher boot priority. Two different solutions There are two different approaches for dualbooting: the first one described below will display a simple 'boot menu' at every cold boot, asking the user to select the OS he wants to boot. The other solution explained afterwards will always boot into AmigaOS 4, unless the user enters the "Early Startup Menu" and selects the OS 3 partition as the boot drive. -

Filesystems HOWTO Filesystems HOWTO Table of Contents Filesystems HOWTO

Filesystems HOWTO Filesystems HOWTO Table of Contents Filesystems HOWTO..........................................................................................................................................1 Martin Hinner < [email protected]>, http://martin.hinner.info............................................................1 1. Introduction..........................................................................................................................................1 2. Volumes...............................................................................................................................................1 3. DOS FAT 12/16/32, VFAT.................................................................................................................2 4. High Performance FileSystem (HPFS)................................................................................................2 5. New Technology FileSystem (NTFS).................................................................................................2 6. Extended filesystems (Ext, Ext2, Ext3)...............................................................................................2 7. Macintosh Hierarchical Filesystem − HFS..........................................................................................3 8. ISO 9660 − CD−ROM filesystem.......................................................................................................3 9. Other filesystems.................................................................................................................................3 -

Installing Debian GNU/Linux 2.2 for Motorola 680X0 Bruce Perens Sven Rudolph Igor Grobman James Treacy Adam Di Carlo

Installing Debian GNU/Linux 2.2 For Motorola 680x0 Bruce Perens Sven Rudolph Igor Grobman James Treacy Adam Di Carlo version 2.2.27, 14 October, 2001 Abstract This document contains installation instructions for the Debian GNU/Linux 2.2 system, for the Motorola 680x0 (“m68k”) architecture. It also contains pointers to more information and informa- tion on how to make the most of your new Debian system. The procedures in this document are not to be used for users upgrading existing systems; if you are upgrading, see the Release Notes for Debian 2.2 (http://www.debian.org/releases/2.2/m68k/release-notes/). Copyright Notice This document may be distributed and modified under the terms of the GNU General Public License. © 1996 Bruce Perens © 1996, 1997 Sven Rudolph © 1998 Igor Grobman, James Treacy © 1998–2001 Adam Di Carlo This manual is free software; you may redistribute it and/or modify it under the terms of the GNU General Public License as published by the Free Software Foundation; either version 2, or (at your option) any later version. This manual is distributed in the hope that it will be useful, but without any warranty; without even the implied warranty of merchantability or fitness for a particular purpose. See the GNU General Public License for more details. A copy of the GNU General Public License is available as /usr/doc/copyright/GPL in the Debian GNU/Linux distribution or on the World Wide Web at the GNU website (http://www. gnu.org/copyleft/gpl.html). You can also obtain it by writing to the Free Software Foun- dation, Inc., 59 Temple Place - Suite 330, Boston, MA 02111-1307, USA. -

Computer Architectures an Overview

Computer Architectures An Overview PDF generated using the open source mwlib toolkit. See http://code.pediapress.com/ for more information. PDF generated at: Sat, 25 Feb 2012 22:35:32 UTC Contents Articles Microarchitecture 1 x86 7 PowerPC 23 IBM POWER 33 MIPS architecture 39 SPARC 57 ARM architecture 65 DEC Alpha 80 AlphaStation 92 AlphaServer 95 Very long instruction word 103 Instruction-level parallelism 107 Explicitly parallel instruction computing 108 References Article Sources and Contributors 111 Image Sources, Licenses and Contributors 113 Article Licenses License 114 Microarchitecture 1 Microarchitecture In computer engineering, microarchitecture (sometimes abbreviated to µarch or uarch), also called computer organization, is the way a given instruction set architecture (ISA) is implemented on a processor. A given ISA may be implemented with different microarchitectures.[1] Implementations might vary due to different goals of a given design or due to shifts in technology.[2] Computer architecture is the combination of microarchitecture and instruction set design. Relation to instruction set architecture The ISA is roughly the same as the programming model of a processor as seen by an assembly language programmer or compiler writer. The ISA includes the execution model, processor registers, address and data formats among other things. The Intel Core microarchitecture microarchitecture includes the constituent parts of the processor and how these interconnect and interoperate to implement the ISA. The microarchitecture of a machine is usually represented as (more or less detailed) diagrams that describe the interconnections of the various microarchitectural elements of the machine, which may be everything from single gates and registers, to complete arithmetic logic units (ALU)s and even larger elements. -

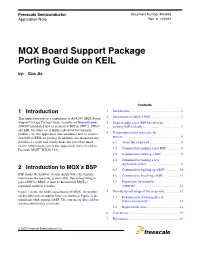

MQX Board Support Package Porting Guide on KEIL By: Guo Jia

Freescale Semiconductor Document Number:AN4626 Application Note Rev. 0, 11/2012 MQX Board Support Package Porting Guide on KEIL by: Guo Jia Contents 1 Introduction 1 Introduction................................................................1 This application note is a supplement to AN4287: MQX Board 2 Introduction to MQX’s BSP......................................1 Support Package Porting Guide, available on freescale.com. 3 Steps to make a new BSP based on an AN4287 introduced how to create new BSP in CW7.2, CW10 existing BSP manually..............................................7 and IAR, but didn't cover KEIL embedded development products. So, this application note introduces how to create a 4 Using script tool to accelerate the new BSP in KEIL for porting. In addition, this document also process.......................................................................8 introduces a script tool to help make this procedure much 4.1 About the script tool.......................................8 easier. All the discussion in this application note is based on Freescale MQX™ RTOS 3.8.0. 4.2 Command for making a new BSP..................8 4.3 Command for deleting a BSP........................9 4.4 Command for making a new application project ........................................9 2 Introduction to MQX’s BSP 4.5 Command for backing up a BSP..................10 BSP masks the hardware details and provides the uniform 4.6 Command for installing a BSP....................11 interface to the operating system (OS). Before beginning to port a BSP for MQX, it must be known how MQX is 4.7 Preparation for using the organized and how it works. command......................................................11 Figure 1 shows the folder organization of MQX. The folders 5 Possible disadvantage of the script tool..................12 enclosed by red rectangular boxes (as shown in Figure 1) are 5.1 Deletion error (Deleting files or significant while porting a BSP. -

Amigaos4 Download

Amigaos4 download click here to download Read more, Desktop Publishing with PageStream. PageStream is a creative and feature-rich desktop publishing/page layout program available for AmigaOS. Read more, AmigaOS Application Development. Download the Software Development Kit now and start developing native applications for AmigaOS. Read more.Where to buy · Supported hardware · Features · SDK. Simple DirectMedia Layer port for AmigaOS 4. This is a port of SDL for AmigaOS 4. Some parts were recycled from older SDL port for AmigaOS 4, such as audio and joystick code. Download it here: www.doorway.ru Thank you James! 19 May , In case you haven't noticed yet. It's possible to upload files to OS4Depot using anonymous FTP. You can read up on how to upload and create the required readme file on this page. 02 Apr , To everyone downloading the Diablo 3 archive, April Fools on. File download command line utility: http, https and ftp. Arguments: URL/A,DEST=DESTINATION=TARGET/K,PORT/N,QUIET/S,USER/K,PASSWORD/K,LIST/S,NOSIZE/S,OVERWRITE/S. URL = Download address DEST = File name / Destination directory PORT = Internet port number QUIET = Do not display progress bar. AmigaOS 4 is a line of Amiga operating systems which runs on PowerPC microprocessors. It is mainly based on AmigaOS source code developed by Commodore, and partially on version developed by Haage & Partner. "The Final Update" (for OS version ) was released on 24 December (originally released Latest release: Final Edition Update 1 / De. Purchasers get a serial number inside their box or by email to register their purchase at our website in order to get access to our restricted download area for the game archive, the The game was originally released in for AmigaOS 68k/WarpOS and in December for AmigaOS 4 by Hyperion Entertainment CVBA. -

1St Slide Set Operating Systems

Organizational Information Operating Systems Generations of Computer Systems and Operating Systems 1st Slide Set Operating Systems Prof. Dr. Christian Baun Frankfurt University of Applied Sciences (1971–2014: Fachhochschule Frankfurt am Main) Faculty of Computer Science and Engineering [email protected] Prof. Dr. Christian Baun – 1st Slide Set Operating Systems – Frankfurt University of Applied Sciences – WS1920 1/31 Organizational Information Operating Systems Generations of Computer Systems and Operating Systems Organizational Information E-Mail: [email protected] !!! Tell me when problems problems exist at an early stage !!! Homepage: http://www.christianbaun.de !!! Check the course page regularly !!! The homepage contains among others the lecture notes Presentation slides in English and German language Exercise sheets in English and German language Sample solutions of the exercise sheers Old exams and their sample solutions Participating in the exercises is not a precondition for exam participation But it is recommended to participate the exercises The content of the English and German slides is identical, but please use the English slides for the exam preparation to become familiar with the technical terms Prof. Dr. Christian Baun – 1st Slide Set Operating Systems – Frankfurt University of Applied Sciences – WS1920 2/31 Organizational Information Operating Systems Generations of Computer Systems and Operating Systems The Way a good Course works. Image Source: Google Mr. Miyagi says: „Not only the student learns from his master, also the master learns from his student.“ Active participation please! Prof. Dr. Christian Baun – 1st Slide Set Operating Systems – Frankfurt University of Applied Sciences – WS1920 3/31 Organizational Information Operating Systems Generations of Computer Systems and Operating Systems Things, which are bad during a Course. -

Vbcc Compiler System

vbcc compiler system Volker Barthelmann i Table of Contents 1 General :::::::::::::::::::::::::::::::::::::::::: 1 1.1 Introduction ::::::::::::::::::::::::::::::::::::::::::::::::::: 1 1.2 Legal :::::::::::::::::::::::::::::::::::::::::::::::::::::::::: 1 1.3 Installation :::::::::::::::::::::::::::::::::::::::::::::::::::: 2 1.3.1 Installing for Unix::::::::::::::::::::::::::::::::::::::::: 3 1.3.2 Installing for DOS/Windows::::::::::::::::::::::::::::::: 3 1.3.3 Installing for AmigaOS :::::::::::::::::::::::::::::::::::: 3 1.4 Tutorial :::::::::::::::::::::::::::::::::::::::::::::::::::::::: 5 2 The Frontend ::::::::::::::::::::::::::::::::::: 7 2.1 Usage :::::::::::::::::::::::::::::::::::::::::::::::::::::::::: 7 2.2 Configuration :::::::::::::::::::::::::::::::::::::::::::::::::: 8 3 The Compiler :::::::::::::::::::::::::::::::::: 11 3.1 General Compiler Options::::::::::::::::::::::::::::::::::::: 11 3.2 Errors and Warnings :::::::::::::::::::::::::::::::::::::::::: 15 3.3 Data Types ::::::::::::::::::::::::::::::::::::::::::::::::::: 15 3.4 Optimizations::::::::::::::::::::::::::::::::::::::::::::::::: 16 3.4.1 Register Allocation ::::::::::::::::::::::::::::::::::::::: 18 3.4.2 Flow Optimizations :::::::::::::::::::::::::::::::::::::: 18 3.4.3 Common Subexpression Elimination :::::::::::::::::::::: 19 3.4.4 Copy Propagation :::::::::::::::::::::::::::::::::::::::: 20 3.4.5 Constant Propagation :::::::::::::::::::::::::::::::::::: 20 3.4.6 Dead Code Elimination::::::::::::::::::::::::::::::::::: 21 3.4.7 Loop-Invariant Code Motion