Issn 1813-1166. Вісник Нау. 2006. №2 18 Удк 004.056.5

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Anyconnect および Host Scan のアンチウイルス/アンチスパイウェア

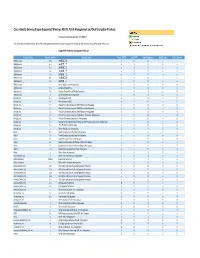

AnyConnect および Host Scan のアンチウイルス/アンチスパイウェア/ファイアウォール サポート表 AnyConnect ポスチャ モジュールにより、AnyConnect Secure Mobility クライアントはホストにインス トールされているオペレーティング システム、およびアンチウイルス、アンチスパイウェア、ファイアウォールの 各ソフトウェアを識別できます。 Host Scan アプリケーションはポスチャ モジュールのコンポーネントに含まれ る、こうした情報を収集するアプリケーションです。 AnyConnect 3.0 より、Host Scan パッケージは AnyConnect Secure Mobility クライアントおよび Cisco Secure Desktop(CSD)の共有コンポーネントになっています。 それ以前は、Host Scan パッケージは CSD を インストールすることによってのみ利用可能になるコンポーネントの 1 つでした。 Host Scan パッケージを CSD から分離したのは、CSD の一部として提供されていたときよりも、ユー ザが頻繁に Host Scan サポート表を更新できるようにするためです。 このサポート表には、ユーザが動的なア クセス ポリシーで使用しているアンチウイルス/アンチスパイウェア/ファイアウォール アプリケーションの製品 名とバージョン情報が記載されています。 シスコでは、Host Scan パッケージに Host Scan アプリケーション、 Host Scan サポート表、および他のコンポーネントを含めて提供しています。 Host Scan サポート表のリスト アンチウイルス アプリケーション総合リスト アンチスパイウェア アプリケーション総合リスト ファイアウォール アプリケーション総合リスト Windows 用アンチウイルス Windows 用アンチスパイウェア Windows 用ファイアウォール Linux 用アンチウイルス Linux 用ファイアウォール Mac OS 用アンチウイルス Mac OS 用アンチスパイウェア Mac OS 用ファイアウォール A B C D E F G H I J K L M N O P Q R S T U V W X Y Z AA AB AC AD AE ファイル データ ファ バージョ データ ファイ データ ファイル データ ファイ エンジンのバー RTP の RTP の 前回のスキャン スキャン/クリー システムのフル アンイン GUI のアク トレイ アイコンの トレイ アイコン 有効期 脅威ログの取 スキャン プログラ フル スキャンの進捗 インストール ディ 一括スキャ メモリ スキャ アンチウイルス製品名 ライブ更新 サービス GUI の表示 のスキャ 有効日の取得 更新の進捗表示 プログラム言語の取得 イル dir の取 市場での別名 ン ルの時刻 のバージョン ルの署名 ジョン チェック 設定 時刻 ニング スキャン ストール ティブ化 表示 の非表示 限 得 ムの実行 表示 レクトリの取得 ン ン 1 ン 得 2 3 360Safe.com 4 360 Antivirus 1.x 9989999898888898 8888 8 9 8 9 9 9 88 5 360杀毒 1.x 9999988898888898 8889 8 8 8 9 9 9 88 6 AEC, spol. s r.o. 7 TrustPort Antivirus 2.x 8888998899888999 9888 8 9 8 9 8 988 8 Agnitum Ltd. -

Personal Firewalls Are a Necessity for Solo Users

Personal firewalls are a necessity for solo users COMPANY PRODUCT PLATFORM NOTES PRICE Aladdin Knowledge Systems Ltd. SeSafe Desktop Windows Combines antivirus with content filtering, blocking and $72 Arlington Heights, Ill. monitoring 847-808-0300 www.ealaddin.com Agnitum Inc. Outpost Firewall Pro Windows Blocks ads, sites, programs; limits access by specific times $40 Nicosia, Cyprus www.agnitum.com Computer Associates International Inc. eTrust EZ Firewall Windows Basic firewall available only by download $40/year Islandia, N.Y. 631-342-6000 my-etrust.com Deerfield Canada VisNetic Firewall Windows Stateful, packet-level firewall for workstations, mobile $101 (Canadian) St. Thomas, Ontario for Workstations users or telecommuters 519-633-3403 www.deerfieldcanada.ca Glucose Development Corp. Impasse Mac OS X Full-featured firewall with real-time logging display $10 Sunnyvale, Calif. www.glu.com Intego Corp. NetBarrier Personal Firewall Windows Full-featured firewall with cookie and ad blocking $50 Miami 512-637-0700 NetBarrier 10.1 Mac OS X Full-featured firewall $60 www.intego.com NetBarrier 2.1 Mac OS 8 and 9 Full-featured firewall $60 Internet Security Systems Inc. BlackIce Windows Consumer-oriented PC firewall $30 Atlanta 404-236-2600 RealSecure Desktop Windows Enterprise-grade firewall system for remote, mobile and wireless users Varies blackice.iss.net/ Kerio Technologies Inc. Kerio Personal Firewall Windows Bidirectional, stateful firewall with encrypted remote-management option $39 Santa Clara, Calif. 408-496-4500 www.kerio.com Lava Software Pty. Ltd. AdWare Plus Windows Antispyware blocks some advertiser monitoring but isn't $27 Falköping, Sweden intended to block surveillance utilities 46-0-515-530-14 www.lavasoft.de Network Associates Inc. -

Hostscan 4.8.01064 Antimalware and Firewall Support Charts

HostScan 4.8.01064 Antimalware and Firewall Support Charts 10/1/19 © 2019 Cisco and/or its affiliates. All rights reserved. This document is Cisco public. Page 1 of 76 Contents HostScan Version 4.8.01064 Antimalware and Firewall Support Charts ............................................................................... 3 Antimalware and Firewall Attributes Supported by HostScan .................................................................................................. 3 OPSWAT Version Information ................................................................................................................................................. 5 Cisco AnyConnect HostScan Antimalware Compliance Module v4.3.890.0 for Windows .................................................. 5 Cisco AnyConnect HostScan Firewall Compliance Module v4.3.890.0 for Windows ........................................................ 44 Cisco AnyConnect HostScan Antimalware Compliance Module v4.3.824.0 for macos .................................................... 65 Cisco AnyConnect HostScan Firewall Compliance Module v4.3.824.0 for macOS ........................................................... 71 Cisco AnyConnect HostScan Antimalware Compliance Module v4.3.730.0 for Linux ...................................................... 73 Cisco AnyConnect HostScan Firewall Compliance Module v4.3.730.0 for Linux .............................................................. 76 ©201 9 Cisco and/or its affiliates. All rights reserved. This document is Cisco Public. -

Agnitum Outpost Firewall Pro 9349347082079 Final Keys Dec2 Download

Agnitum Outpost Firewall Pro 9.3.4934.708.2079 Final Keys Dec2 Download 1 / 6 2 / 6 Agnitum Outpost Firewall Pro 9.3.4934.708.2079 Final Keys Dec2 Download 3 / 6 Download Outpost Security Suite Pro - A software application that proactively protects users against a variety of threats such as malware, ... Download Outpost Firewall Pro 8 1 4303 670 1908 Final (x32-x64) + . ... Agnitum Outpost Firewall Pro 9.3.4934.708.2079 Final Keys Dec2 .... Download Agnitum Outpost Firewall Pro. ... Last updated: ... Outpost Firewall Pro, provides a superior arsenal of defense against PC infiltration ... General Motors (Opel) Global TIS TIS2Web Tech2Win - vmware [2010].zip Agnitum Outpost Firewall Pro 9.3 (4934.708.2079 ) + x64. Agnitum Outpost Firewall. Давно хотел разместить эту известную программу отвечающую за .... If you use Microsoft Windows Vista and Agnitum Outpost Firewall Pro 2009 and ... Free Download Outpost Firewall Pro 9.3 Build 4934.708.2079 - A two-way ... Pro 9.3 (4934.708.2079) продолжением Outpost Firewall Pro 2008, ... ROM 2013 plus (Keys-Gen),,,Sony Vegas Pro 12 final [raad],,,Foxit Reader .... Download Search kaun rokega mujhe movie mp3 song videos using mp4 ... Agnitum Outpost Firewall Pro 9.3.4934.708.2079 Final Keys Dec2 .... Outpost Firewall Pro 9.3 (4934.708.2079) kostenlos in deutscher Version downloaden! Weitere virengeprüfte Software aus der Kategorie ... Super Mario 3 Psp Iso Cso19 4 / 6 5 / 6 Yandex Launcher 2.3.3 – wii spiele ddl warez to Soul Calibur Vi Free Download Full Version |Highly Compressed PC ... Agnitum Outpost Firewall Pro 9.3.4934.708.2079 Final Keys Dec2 ... -

Acer Lanscope Agent 2.2.25.84 Acer Lanscope Agent 2.2.25.84 X64

Acer LANScope Agent 2.2.25.84 Acer LANScope Agent 2.2.25.84 x64 Adaptive Security Analyzer 2.0 AEC TrustPort Antivirus 2.8.0.2237 AEC TrustPort Personal Firewall 4.0.0.1305 AhnLab SpyZero 2007 and SmartUpdate AhnLab V3 Internet Security 7.0 Platinum Enterprise AhnLab V3 Internet Security 7.0 Platinum Enterprise x64 ArcaVir Antivir/Internet Security 09.03.3201.9 Ashampoo AntiSpyware 2 v 2.05 Ashampoo AntiVirus AtGuard 3.2 Authentium Command Anti-Malware v 5.0.5 AVG Identity Protection 8.5 BitDefender Antivirus 2008 BitDefender Antivirus Plus 10.247 BitDefender Client Professional Plus 8.0.2 BitDefender Antivirus Plus 10 BitDefender Standard Edition 7.2 (Fr) Bit Defender Professional Edition 7.2 (Fr) BitDefender 8 Professional Plus BitDefender 8 Professional (Fr) BitDefender 8 Standard BitDefender 8 Standard (Fr) BitDefender 9 Professional Plus BitDefender 9 Standard BitDefender for FileServers 2.1.11 BitDefender Free Edition 2009 12.0.12.0 BitDefender Antivirus 2009 12.0.10 BitDefender 2009 12.0.11.5 BitDefender Internet Security 2008 BitDefender Internet Security 2009 12.0.8 BitDefender 2009 Internet Security 12.0.11.5 BitDefender Internet Security v10.108 BitDefender Total Security 2008 BitDefender 2009 Total Security 12.0.11.5 CA AntiVirus 2008 CA Anti-Virus r8.1 / CA eTrustITM Agent r8.1 CA eTrustITM 8.1 CA eTrustITM 8.1.00 CA eTrustITM Agent 8.0.403 CA eTrust Pestpatrol 5.0 CA HIPS Managed Client 1.0 CA eTrust Antivirus 7.1.0194 CA PC Security Suite 6.0 \ Private PC Security Suite 6.0 CA PC Security Suite 6.0.00 Cipafilter Client Tools -

Aluria Security Center Avira Antivir Personaledition Classic 7

Aluria Security Center Avira AntiVir PersonalEdition Classic 7 - 8 Avira AntiVir Personal Free Antivirus ArcaVir Antivir/Internet Security 09.03.3201.9 x64 Ashampoo FireWall Ashampoo FireWall PRO 1.14 ALWIL Software Avast 4.0 Grisoft AVG 7.x Grisoft AVG 6.x Grisoft AVG 8.x Grisoft AVG 8.x x64 Avira Premium Security Suite 2006 Avira WebProtector 2.02 Avira AntiVir Personal - Free Antivirus 8.02 Avira AntiVir PersonalEdition Premium 7.06 AntiVir Windows Workstation 7.06.00.507 Kaspersky AntiViral Toolkit Pro BitDefender Free Edition BitDefender Internet Security BullGuard BullGuard AntiVirus BullGuard AntiVirus x64 CA eTrust AntiVirus 7 CA eTrust AntiVirus 7.1.0192 eTrust AntiVirus 7.1.194 CA eTrust AntiVirus 7.1 CA eTrust Suite Personal 2008 CA Licensing 1.57.1 CA Personal Firewall 9.1.0.26 CA Personal Firewall 2008 CA eTrust InoculateIT 6.0 ClamWin Antivirus ClamWin Antivirus x64 Comodo AntiSpam 2.6 Comodo AntiSpam 2.6 x64 COMODO AntiVirus 1.1 Comodo BOClean 4.25 COMODO Firewall Pro 1.0 - 3.x Comodo Internet Security 3.8.64739.471 Comodo Internet Security 3.8.64739.471 x64 Comodo Safe Surf 1.0.0.7 Comodo Safe Surf 1.0.0.7 x64 DrVirus 3.0 DrWeb for Windows 4.30 DrWeb Antivirus for Windows 4.30 Dr.Web AntiVirus 5 Dr.Web AntiVirus 5.0.0 EarthLink Protection Center PeoplePC Internet Security 1.5 PeoplePC Internet Security Pack / EarthLink Protection Center ESET NOD32 file on-access scanner ESET Smart Security 3.0 eTrust EZ Firewall 6.1.7.0 eTrust Personal Firewall 5.5.114 CA eTrust PestPatrol Anti-Spyware Corporate Edition CA eTrust PestPatrol -

Hbgary RK Platform

HBGary Proprietary HBGary Rootkit Keylogger Platform Summary of Features · 100% kernel mode · Logs keyboard · Communicates over HTTP/PHP · Compression/Encryption of the logged data · Configuration via txt file · Can be attached to any .exe for installation via included toolchain · No detection by anti-rootkit tools [1]. · No detection by all tested personal firewalls [2] · None of the firewall products stop communications with the remote server. [2] · Easily extensible [1] Rootkit Detection Testing The following detection tools were tested in April 2007. A subset were retested in August 2008. The rootkit was installed prior to the detection tool. · AVG AntiRootkit 1.0.0.13 · RAIDE Beta 1.0 · Bit Defender v8 · Red Pill · BlackLight 2.2.1055 · RootKit Unhooker 3.01 · DarkSpy 1.05 · RootkitBuster 1.6-1049 · GMER 1.0.12.12011 · RootKitDetector 0.62 · Helios 1.1a · RootkitRevealer 1.71 · Hook Annalyzer 2.00 · Sana Security SafeConnect 2.1.0 · IceSword 1.20 · Sophos Anti-Rootkit 1.2.2 · Kproc Check .2beta2 · Spybot S&D 1.4 · McAfee Virus Scanner 2007 · SunBelt CounterSpy 1.5.82 · McAfee Stinger 2.60 · System Virginity Verifier 2.3 · Norton AntiVirus 2007 · Trend Micro 2007 15s1329 · Norton Internet Security 2007 · VICE 2.0 · Process Hunter 1.0 · Zone Alarm Pro · Process Walker 1.04 · Kaspersky Internet Security [2] Firewall Communication Testing The rootkit was tested against major personal firewall products in April 2007 and retested in August 2008. The firewall detection tool was installed first, followed by the rootkit. · McAfee Virus Scanner (includes firewall) · Norton Internet Security · Trend Micro Internet Security * · Zone Alarm Pro · Kaspersky Internet Security Tested in April 2007 only: · Comodo Firewall Pro · Jetico Personal Firewall · Outpost Firewall PRO · Panda Antivirus + Firewall * Only Trend Micro reported an alert during installation of the rootkit and only after the detection tool was installed prior to the rootkit. -

Cisco Identity Services Engine Supported Windows AV/AS/PM/DE

Cisco Identity Services Engine Supported Windows AS/AV, Patch Management and Disk Encryption Products Compliance Module Version 3.6.10363.2 This document provides Windows AS/AV, Patch Management and Disk Encryption support information on the the Cisco AnyConnect Agent Version 4.2. Supported Windows Antispyware Products Vendor_Name Product_Version Product_Name Check_FSRTP Set_FSRTP VirDef_Signature VirDef_Time VirDef_Version 360Safe.com 10.x 360安全卫士 vX X v v 360Safe.com 4.x 360安全卫士 vX X v v 360Safe.com 5.x 360安全卫士 vX X v v 360Safe.com 6.x 360安全卫士 vX X v v 360Safe.com 7.x 360安全卫士 vX X v v 360Safe.com 8.x 360安全卫士 vX X v v 360Safe.com 9.x 360安全卫士 vX X v v 360Safe.com x Other 360Safe.com Antispyware Z X X Z X Agnitum Ltd. 7.x Outpost Firewall Pro vX X X O Agnitum Ltd. 6.x Outpost Firewall Pro 2008 [AntiSpyware] v X X v O Agnitum Ltd. x Other Agnitum Ltd. Antispyware Z X X Z X AhnLab, Inc. 2.x AhnLab SpyZero 2.0 vv O v O AhnLab, Inc. 3.x AhnLab SpyZero 2007 X X O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 2007 Platinum AntiSpyware v X O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 2008 Platinum AntiSpyware v X O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 2009 Platinum AntiSpyware v v O v O AhnLab, Inc. 7.x AhnLab V3 Internet Security 7.0 Platinum Enterprise AntiSpyware v X O v O AhnLab, Inc. 8.x AhnLab V3 Internet Security 8.0 AntiSpyware v v O v O AhnLab, Inc. -

Cisco Identity Services Engine Release 1.2 Supported Windows

Cisco Identity Services Engine Supported Windows AV/AS Products Compliance Module Version 3.5.6317.2 This document provides Windows 8/7/Vista/XP AV/AS support information on the Cisco NAC Agent version 4.9.0.x and later. For other support information and complete release updates, refer to the Release Notes for Cisco Identity Services Engine corresponding to your Cisco Identity Services Engine release version. Supported Windows AV/AS Product Summary Added New AV Definition Support: COMODO Antivirus 5.x COMODO Internet Security 3.5.x COMODO Internet Security 3.x COMODO Internet Security 4.x Kingsoft Internet Security 2013.x Added New AV Products Support: V3 Click 1.x avast! Internet Security 8.x avast! Premier 8.x avast! Pro Antivirus 8.x Gen-X Total Security 1.x K7UltimateSecurity 13.x Kaspersky Endpoint Security 10.x Kaspersky PURE 13.x Norman Security Suite 10.x Supported Windows AntiVirus Products Product Name Product Version Installation Virus Definition Live Update 360Safe.com 360 Antivirus 1.x 4.9.0.28 / 3.4.21.1 4.9.0.28 / 3.4.21.1 yes 360 Antivirus 3.x 4.9.0.29 / 3.5.5767.2 4.9.0.29 / 3.5.5767.2 - 360杀毒 1.x 4.9.0.28 / 3.4.21.1 4.9.0.28 / 3.4.21.1 - 360杀毒 2.x 4.9.0.29 / 3.4.25.1 4.9.0.29 / 3.4.25.1 - 360杀毒 3.x 4.9.0.29 / 3.5.2101.2 - Other 360Safe.com Antivirus x 4.9.0.29 / 3.5.2101.2 - AEC, spol. -

ESAP 2.7.1 Release Notes

ESAP 2.7.1 Release Notes Version Mac and Windows 3.6.9687.2 (V2 Unified + V3) Published July 2015 ESAP 2.7.1 Release Notes Note: The SDK embedded in this ESAP version has been tested and qualified to interoperate with an extensive list of endpoint security applications covering most products listed in the supported products list Noteworthy changes: • This ESAP version contains additional files in preparation of new features that will be enabled in the next major release of SA and IC. ESAP 2.7.1 and Pulse Secure Access/Access Control Service Compatibility Chart: This ESAP package can be installed on the following Pulse Secure Access/Access Control Service software versions. • SA 8.0Rx • SA 7.4Rx • SA 7.3Rx • SA 7.2Rx • SA 7.1Rx • SA 7.0Rx • SA 6.5Rx • UAC 5.0Rx • UAC 4.4Rx • UAC 4.3Rx • UAC 4.2Rx • UAC 4.1Rx • UAC 4.0Rx • UAC 3.1Rx Note: The ESAP package may install and function without any errors on older releases however as the install has not been tested, we recommend that it be used only on the above versions of software releases. © 2015 by Pulse Secure, LLC. All rights reserved 2 ESAP 2.7.1 Release Notes Support has been added for the following products in ESAP2.7.1 Windows OS Antivirus Products [Bitdefender] Bitdefender Total Security (18.x) [Bitdefender] Endpoint Security (5.x) [GData Software AG] G Data AntiVirus (25.x) [GData Software AG] G Data InternetSecurity (25.x) [GData Software AG] G Data TotalProtection (25.x) [McAfee, Inc.] McAfee CloudAV (100.x) [ParetoLogic Inc] XoftSpy AntiVirus Pro (9.x) [Baidu, Inc.] (2.x) Antispyware -

Internet Security (An Article from the Internet)

First National Bank Internet Security (An Article from the Internet) If terms such as 'phishing', 'zombies' and 'DoS' have you thrashing around in the dark, this article will help you get acquainted – and get the upper hand – with these and other online perils. Table of Contents 1. Introduction .............................................................................................................................................. 3 2. What Your Up Against ............................................................................................................................... 3 Viruses and worms .................................................................................................................................... 3 Adware, spyware and key loggers ............................................................................................................ 4 Phishing ..................................................................................................................................................... 5 Spam ......................................................................................................................................................... 5 Browser hijacking ...................................................................................................................................... 6 Family, friends and colleagues .................................................................................................................. 6 Zombies and DoS ..................................................................................................................................... -

“...Let's Go to Our Mail...”

“...let's go to our mail...” See what our users have to say about our solutions. Comodo customers are happy customers. Whether about our free, top-of-the- list Firewall Pro or our very place in the Certification Authority industry, both business professionals and PC owners alike are flooding our online forums with their thoughts and thanks. But don't take Comodo's word for it, read them for yourself. To preserve the individual tone of each message and the personality of the forum member, we've taken these messages directly from our web site with no content editing. We've divided them by subject, so jump to the one that interests you most, or start at the top. Comodo Firewall Pro BOClean Free products Trust CAVS VerificationEngine Comodo as a sought-after trust brand Customer support and forums SSL certificates Anti -spam Comodo Firewall Pro Our free Firewall Pro, named "Online Editor's Choice" by PC Magazine and ranked #1 in Matousec's leaktest of top firewalls. ----------------------------------------------------------------------------------------------------------------------------------- Special thanks for providing a Free download ‘firewall’. I have replaced your competitor's firewall, which had been giving me nothing but trouble. Since installing yours, things have been running very smoothly at this end, with no problems. The computer seems much quicker (if possible)! Thanks again. Wayne Morris South Australia. ----------------------------------------------------------------------------------------------------------------------------------- Hi. My name is Tom. I use Comodo Firewall on my desktop and am in absolute love with it. It's an awesome job you guys did, it really is! :D Now, I have a laptop and I have Windows Vista on it.