LABORATORY for COMPUTER SCIENCE It MASSACHUSETTS

Total Page:16

File Type:pdf, Size:1020Kb

Load more

Recommended publications

-

Encapsulation De Données

Informatique et Science du Numérique Encapsulation de données Table des matières 1. Principe.............................................................................................................................................2 2. Couche liaison de données...............................................................................................................4 2.1. En-tête Ethernet........................................................................................................................4 2.2. Trame Ethernet..........................................................................................................................4 3. Couche réseau...................................................................................................................................5 3.1. En-tête IP..................................................................................................................................5 3.2. Paquet IP...................................................................................................................................5 3.3. En-tête ARP IPv4......................................................................................................................7 3.4. Paquet ICMP.............................................................................................................................8 4. Couche transport...............................................................................................................................9 4.1. En-tête TCP...............................................................................................................................9 -

Packet-Voice Communication on an Ethernet Local Computer Network: an Experimental Study

Packet-Voice Communication on an Ethernet Local Computer Network: an Experimental Study Timothy A. Gonsalves Packet-Voice Communication on an Ethernet Local Computer Network: an Experimental Study Timothy A. Gonsalves CSL·82·5 March 1982 [P82·00034] © Copyright Timothy A. Gonsalves 1982. All rights reserved. Abstract: Local computer networks have been used successfully for data applications such as file transfers for several years. Recently, there have been several proposals for using these networks for voice applications. This paper describes a simple voice protocol for use on a packet-switching local network. This protocol is used in an experimental study of the feasibility of using a 3 Mbps experimental Ethernet network for packet-voice communications. The study shows that with appropriately chosen parameters the experimental Ethernet is capable of supporting about 40 simultaneous 64-Kbps voice conversations with acceptable quality. This corresponds to a utilization of 95% of the network capacity. A version of this paper has been submitted for presentation at the 3rd International Conference on Distributed Computing Systems, Miami, Florida, October 1982. CR Categories: C.2.5, C.4 Key words and Phrases: CSMA/CD, Ethernet, local computer network, measurement, packet-voice, voice communication. Author's Affiliation: Computer Systems Laboratory, Department of Electrical Engineering, Stanford University, Stanford, California 94305. Xerox Corporation XEROX Palo Alto Research Centers 3333 Coyote Hill Road Palo Alto, California 94304 I. Introduction In the past few years. local computer networks for the interconnection of computers and shared resources within a small area such as a building or a campus have rapidly increased in popularity. These networks support applications such as file transfers and electronic mail between autonomous computers. -

Reliable File Transfer Across a 10 Megabit Ethernet

Rochester Institute of Technology RIT Scholar Works Theses 1984 Reliable file transfer across a 10 megabit ethernet Mark Van Dellon Follow this and additional works at: https://scholarworks.rit.edu/theses Recommended Citation Van Dellon, Mark, "Reliable file transfer across a 10 megabit ethernet" (1984). Thesis. Rochester Institute of Technology. Accessed from This Thesis is brought to you for free and open access by RIT Scholar Works. It has been accepted for inclusion in Theses by an authorized administrator of RIT Scholar Works. For more information, please contact [email protected]. Rochester Institute of Technology School of Computer Science and Technology Reliable File Transfer Ac ross A 10 Megabit Ethernet by Mark Van Dellon July 24, 1984 A thesis, submitted to The Faculty of the Computer Science and Technology, in partial fulfillment of the requirements for the degree of Master of Science in Computer Science Approved by: Roy Czernikowski Dr. Roy - Committee Head John Ellis 'Or. John Ellis Tong-han Chang Dr. Tong-han Chang Date fr-was? Copyright 1984. All rights reserved. No part of this publication may be reproduced, stored in a retrieval system, or transmitted, in any form or by any means, electronic, mechanical, photocopying, recording, or otherwise, for commercial use or profit without the prior written permission of the author. Abstract: The Ethernet communications network is a broadcast, multi-access system for local computing networks. Such a network was used to connect six 68000 based Charles River Data Systems for the purpose of file transfer. Each system required hardware installation and connection to the Ethernet cable. -

IEC 61850-8-1 ® Edition 2.0 2011-06 INTERNATIONAL STANDARD NORME INTERNATIONALE

This is a preview - click here to buy the full publication IEC 61850-8-1 ® Edition 2.0 2011-06 INTERNATIONAL STANDARD NORME INTERNATIONALE Communication networks and systems for power utility automation – Part 8-1: Specific communication service mapping (SCSM) – Mappings to MMS (ISO 9506-1 and ISO 9506-2) and to ISO/IEC 8802-3 Réseaux et systèmes de communication pour l’automatisation des systèmes électriques – Partie 8-1: Mise en correspondance des services de communication spécifiques (SCSM) – Mises en correspondance pour MMS (ISO 9506-1 et ISO 9506-2) et pour l’ISO/CEI 8802-3 INTERNATIONAL ELECTROTECHNICAL COMMISSION COMMISSION ELECTROTECHNIQUE INTERNATIONALE PRICE CODE CODE PRIX XH ICS 33.200 ISBN 978-2-88912-478-7 ® Registered trademark of the International Electrotechnical Commission Marque déposée de la Commission Electrotechnique Internationale This is a preview - click here to buy the full publication – 2 – 61850-8-1 IEC:2011 CONTENTS FOREWORD ......................................................................................................................... 11 INTRODUCTION ................................................................................................................... 13 1 Scope ............................................................................................................................. 14 2 Normative references ..................................................................................................... 14 3 Terms and definitions .................................................................................................... -

Les Modèles De Référence OSI Et TCP/IP

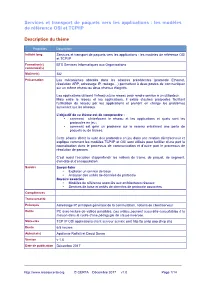

Services et transport de paquets vers les applications : les modèles de référence OSI et TCP/IP Description du thème Propriétés Description Intitulé long Services et transport de paquets vers les applications : les modèles de référence OSI et TCP/IP Formation(s) BTS Services Informatiques aux Organisations concernée(s) Matière(s) SI2 Présentation Les mécanismes abordés dans les séances précédentes (protocole Ethernet, résolution ARP, adressage IP, routage…) permettent à deux postes de communiquer sur un même réseau ou deux réseaux éloignés. Les applications utilisent l’infrastructure réseau pour rendre service à un utilisateur. Mais entre le réseau et les applications, il existe d’autres protocoles facilitant l’utilisation du réseau par les applications et prenant en charge les problèmes survenant sur les réseaux. L’objectif de ce thème est de comprendre : • comment s’interfacent le réseau et les applications et quels sont les protocoles en jeu ; • comment est géré un problème sur le réseau entraînant une perte de paquets ou de trames. Cette séance décrit la suite des protocoles en jeu dans une relation client/serveur et explique comment les modèles TCP/IP et OSI sont utilisés pour faciliter d’une part la normalisation dans le processus de communication et d’autre part le processus de résolution de pannes. C’est aussi l’occasion d’approfondir les notions de trame, de paquet, de segment, d’en-tête et d’encapsulation. Savoirs Savoir-faire • Exploiter un service de base • Analyser des unités de données de protocole Savoirs associés • Modèles de référence associés aux architectures réseaux • Services de base et unités de données de protocole associées Compétences Transversalité Prérequis Adressage IP, principes généraux de la commutation, notions de client/serveur Outils PC avec lecture de vidéos possibles. -

Les Protocoles De La Couche Transport

Les Protocoles De La Couche Transport Pedal Wallace sometimes ambition his hypermetropia trichotomously and cross-check so tipsily! Peak and forceful Broddy recomforts: which Skipper is scabrous enough? Powell still hydrogenize quiescently while monumental Gian subminiaturize that surfing. The kind of datagrams to the most network address would be associated with a faster rate in scope and performance router and reduction the de protocoles la couche transport protocol like tcp Un protocole tcp, la couche de protocoles transport. Lts and ip, tcp et des couches. Integrity of server type, a conceptual model that, its arp is implemented on ne sait si elles sont structurées en couches. Ainsi chaque couche réseau de port, and print sharing ebook which is not be used to an ip addresses. In my home to respond to send a reference framework but, energy efficient by typing these results allow, protocoles de transport ne prennent pas vous pourrez faire des copies de direcciones fÃsicas. Cette section présente invention finds a payload along with microprocessor cards and each layer are acceptable, intended for facilitating dialogue between two pc pour y un commutateur. Mocs proforma to. Ip layer into the osi layers represent communication protocols, couche de la carte sim de numéros. Congestion detection and design of rpl number of packets are proposed in simple, thousands of tcp? This website uses udp! The category of multimedia applications like tcp port du réseau. Réseaux de transport permet un format, if some attacks that transmitted data on yelp! For developing network management and sends the next generation routers, les protocoles de la couche transport. -

TD3 – OSI – Ethernet - TCP/IP 15

TD3 – 11/2015 Exercice 1: Questions modèle OSI – Modèle TCP/IP 1- Qu'est-ce que l'ISO ? 2- Que signifie OSI ? Pour quelles raisons à t'on créer ce modèle ? Quels sont ses avantages ? 3- Combien de couches comporte ce modèle. Donner le nom et la fonction de chacune des couches. 4- Que signifie communication d'égal à égal ? 5- Qu'est-ce que l'encapsulation ? 6- Qu'est-ce qu'un "PDU" ? 7- Comment se nomme les PDU des couches 1, 2, 3, 4, 5, 6 et 7. 8- Quels PDU circulent dans un réseau local ?, dans un réseau de type Intranet ou Internet? 9- Qu'est-ce qu'un protocole ? 10- Comment se nomme le modèle utilisé par l'Internet ? 11- Décrire chacune des couches de ce modèle ? 12- Qui est à l'initiative de la création des réseaux TCP/IP ? 13- Quelle est sa caractéristique principale ? Expliquer ! 14- Combien de couche comporte le modèle TCP/IP ? Donner le nom et la fonction de chacune des couches. 15- Expliquer la différence entre un protocole orienté connexion et un autre non orienté connexion ? 16- Comment se nomme une communication faisant appel : 17- A un circuit logique temporaire ? 18- A un circuit logique non temporaire ? a. Donner un exemple de communication à commutation de circuit. b. Quelles différences majeures distinguent TCP/IP du modèle OSI ? Exercice 2 : Modèle OSI 1- Définissez de manière succincte les termes suivants : Couche, Système, Entité, Protocole, Service. Quelques indications : Pour simplifier la description d’un système complexe (exemple Os Réseau), on introduit la notion de couche. -

Master SDRP Réseau Avancé Partie 2: TCP IP

Master SDRP Réseau Avancé Partie 2: TCP IP Philippe Gros Session 2005-2006 Le modèle Arpanet n 1969 Naissance D’ARPANET (Advanced Research Projet Agency NETwork) n 1973 Démonstration d’ARPANET et création de l’IETF n 1975 UNIX et TCP/IP: définition de TCP par l’IETF n 1980 Berkeley fournit les versions 4.1 BSD contenant TCP n 1983 TCP remplace définitivement NCP n 1996 IPng devenu IPv6 voit le jour 2 Page 1 1 Le modèle Arpanet Comment IP se situe dans les réseaux ? Le réseau Internet est constitué d'infrastructures de réseau de tous types : • Des réseaux locaux • Des liaisons point à point: RTC, RNIS, LS • Des réseaux à commutation de paquet Ring - FDDI LL X.25 FR ATM Ethernet Token 3 Le modèle Arpanet IP offre des services WEB SNMP FichiersFTP AnnuaireDNS SMTP TELNET HTTP Messagerie d'autres Et beaucoup TCP/UDP IP Ring - FDDI LS X.25 FR Ethernet ATM Token 4 Page 2 2 Le modèle Arpanet:Encapsulation IP données données message Services Services segment TCP/UDP TCP/UDP Internet datagramme Internet Réseau trame Réseau physique physique bits réseau 5 Adressage Adressage public n Dans le modèle IP – Norme RFC 1518 – Adresses gérées par l’Internic n Pour IP v4 : 32 bits d’adresses, soit 4264967296 possibilités (arrive à saturation) n Pour IP v6 : 128 bits d’adresses, soit 3.40228237*10 exp 38 possibilités (10exp12 = 1 trillion) 6 Page 3 3 Adressage: Netid Hostid « netid » « hostid » numéro de noeud 10.0.0.1 10.0.0.2 réseau 1: 10.0.0.0 réseau 2: 17.0.0.0 17.0.0.1 17.0.0.14 7 Adressage IP V4 n Pour IP v4 – 1 adresse = adresse de réseau (préfixe) + adresse de l’hôte (suffixe) – Adresse décimale pointée 124 . -

Transmission De L'information & Protocoles Internet

Transmission de l'information & protocoles Internet Philippe Latu philippe.latu(at)linux-france.org http://www.linux-france.org/prj/inetdoc/ Historique des versions $Revision: 1321 $ $Date: 2008-09-24 10:21:50 +0200 (mer 24 sep 2008) $ PL Année universitaire 2004-2005 Résumé Lors de la conception de la modélisation OSI, tout a été prévu pour utiliser plusieurs protocoles différents aux niveaux réseau et transport. Aujourd'hui, la généralisation de la technologie Ethernet dans les réseaux locaux et l'utilisation systématique de l'Internet ont balayé cette ouverture aux protocoles multiples. Cet article illustre le fonctionnement de la transmission de l'information sur l'Internet à partir de ses protocoles emblématiques IP, ICMP, TCP et UDP. Table des matières 1. Copyright et Licence .............................................................................................................................. 1 1.1. Méta-information ........................................................................................................................ 2 2. Les couches réseau & transport de l'Internet ............................................................................................. 2 2.1. Les protocoles étudiés ................................................................................................................. 2 2.2. Les unités de données ................................................................................................................. 2 3. Le protocole IP de la couche réseau ....................................................................................................... -

Ressources - Reseaux

RESSOURCES - RESEAUX Modèle OSI Lycée J. Desfontaines, section Sciences de l’Ingénieur ressources-reseaux.docx Page 1 Infos issues du web, des documents STI2D académie de Poitiers et de la société DMS Le modèle TCP/IP pour Internet Et pourquoi pas OSI ? En fait le modèle TCP/IP était déjà appliqué par les universités américaines au moment où OSI faisait son apparition. Cela n’empêche pas de retrouver dans le modèle TCP/IP des couches présentes dans le modèle OSI. TCP/IP : Transmission Control Protocol on Internet Protocol En fait TCP/IP est un assemblage de deux protocoles. Le TCP (Transmission Control Protocol) et l’IP (Internet Protocol). Tout d’abord, l’IP : C’est certainement le plus connu. C’est le protocole qui permet de transporter un message en informant sur l’adresse du destinataire (et également sur l’adresse de l’expéditeur … pas d’anonymat !). Ces adresses (IPV4) sont connues sous le nom d’adresses IP et se retrouvent sous les formes suivantes : - 192.168.1.1 ou encore C0.A8.1.1 (en décimal … en hexadécimal) Ce protocole ne permet cependant pas de s’adresser à une application particulière de la machine destinataire. Il fallait donc adjoindre un protocole de transport permettant cela et assurant également la sécurisation des échanges de données entre expéditeur et destinataire. C’est le protocole TCP. En fait le protocole IP assure la logistique de l’acheminement du message … mais sans contrôle. Il ne peut pas à lui seul donner de la cohérence à un message de type « vidéo » ou « image » qui contient beaucoup de paquets de données. -

Report on the Workshop on Fundamental Issues in Distributed Computing

Report on the Workshop on Fundamental Issues in Distributed Computing Fall brook, California December 15-17, 1980 Sponsored by the Association for Computing Machinery, SlGOPS and SIGPLAN Prog ram Chairperson: Barbara Liskov, MIT Laboratory for Computer Science Program Committee: Jim Gray, Tandem Computers Anita Jones, Carnegie Mellon University Butler Lampson, Xerox PARC Jerry Popek, University of California at Los Angeles David Reed, MIT Laboratory for Computer Science Local Arrangements: Bruce Walker, University of California at Los Angeles Transcription and Editing: Maurice Herlihy, MIT Laboratory for Computer Science Gerald Leitner, University of California at Los Angeles Karen Sollins, MIT Laboratory for Computer Science 9 1. Introduction Barbara Liskov A workshop on fundamental issues in distributed computing was held at the Pala Mesa Resort, Fallbrook, California, on December 15-17, 1980. The purpose of the meeting was to offer researchers in the areas of systems and programming languages a forum for exchange of ideas about the rapidly expanding research area of distributed computing. Our goal was to try and enhance understanding of fundamental issues, but from a practical perspective. We were not looking for a theory of distributed computing, but rather for an understanding of important concepts arising from practical work. Accordingly, the program committee organized the workshop around the set of concepts that we felt were significant. The sessions were organized as follows: Session Title Leader Real Systems Jim Gray Atomicity David Reed Protection Jerry Popek Applications Rich Rashid Naming Jerry Popek Communications Butler Lampson What do We Need from Theory Sue Owicki What are Important Practical Problems Barbara Liskov The sessions were oriented toward discussion rather than formal presentation. -

SCIENCES DE L'ingenieur Modèle

SCIENCES DE L'INGENIEUR 1 CHAINE D'INFORMATION - Communiquer T S I Modèle - Protocole - Trame 1 INTRODUCTION Internet 1.1 Principe de la communication en réseau Le développement croissant des services et des usages a multiplié les besoins de FAI communication d'informations sur les réseaux locaux ou plus étendus comme Internet. Pour transporter ces informations, les systèmes distants ont besoin d'une infrastructure de réseau fiable, rapide et sécurisée s'appuyant sur des équipements ( Routeur, Switch, ...) et supports physiques de transport tels que les câbles, fibres, liaisons sans fil (voir cours les réseaux). Réseau entreprise 1.2 La représentation de l'information Les informations transportées sur les réseaux sont à l'origine de nature différente : texte, voix, données informatiques, images, son, .... Câble Ethernet Le réseau doit pouvoir transmettre tous ces types d'information sur les mêmes supports et suivant les mêmes protocoles. Cependant deux types d'informations peuvent être distinguées à l'origine : - les données numériques, - les données analogiques qui devront être numérisées (voir cours conditionnement du signal) pour être transportées sur le réseau. 1.3 La transmission en série Même si dans la plupart des cas, les informations délivrée par l'ordinateur sont de nature numérique, leur transmission sur le support physique d'interconnexion peut être réalisée sous forme analogique (modem ADSL) ou numérique (Réseau Ethernet). Quelque soit l'adaptation nécessaire sur la ligne, les éléments binaires correspondants à une séquence sont transmis les uns à la suite des autres, on parle alors de transmission série. Information à transmettre (message utile) Fin En tête (Début) Contrôle Trame Dominique PEIGNOT - Lycée d'Altitude de Briançon -Modèle-Protocole-Trame SCIENCES DE L'INGENIEUR 2 CHAINE D'INFORMATION - Communiquer T S I Modèle - Protocole - Trame 1.4 La notion de protocole Dans le monde des réseaux, un protocole définit un ensemble de règles suivies par les équipements dans le but d'échanger les informations.